Oracle公司最近发布了一个最新的漏洞CVE-2018-2826,公司在进行机器安全漏洞扫描的时候检测出来了,建议做好防护措施。于是花一天时间研究了下该漏洞,并总结了如下临时解决方案。

漏洞描述:

Oracle WebLogic Server是美国甲骨文(Oracle)公司的一款适用于云环境和传统环境的应用服务器,它提供了一个现代轻型开发平台,支持应用从开发到生产的整个生命周期管理,并简化了应用的部署和管理。

Oracle WebLogic Server的T3通讯协议的实现中存在反序列化漏洞。远程攻击者可通过利用该漏洞发送特殊的报文完全控制WebLogic Server。受影响的官方支持版本: 10.3.6.0, 12.1.3.0, 12.2.1.1 和 12.2.1.2,其他官方不支持的旧版本,也可能存在此漏洞。

临时修复建议:

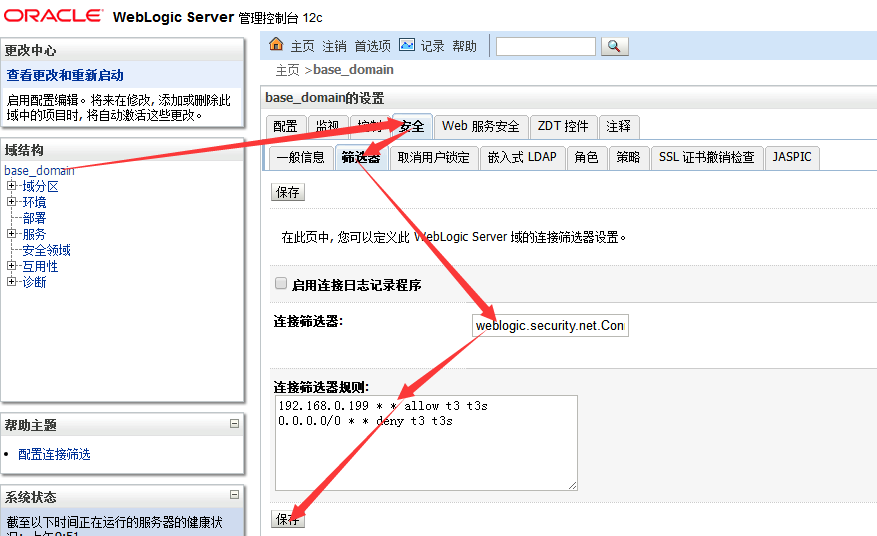

连接筛选器:

weblogic.security.net.ConnectionFilterImpl |

连接筛选器规则:

192.168.0.199 * * allow t3 t3s 0.0.0.0/0 * * deny t3 t3s |

意思就是:允许ip为192.168.0.199的机器通过t3和t3s协议访问domain,其他的机器都deny掉。

参考文章:

http://www.oracle.com/technetwork/security-advisory/cpuapr2018-3678067.html

http://www.freebuf.com/articles/system/171195.html

最后

以上就是单薄海燕最近收集整理的关于WeblogicServer CVE-2018-2826漏洞的临时解决方案漏洞描述:参考文章:的全部内容,更多相关WeblogicServer内容请搜索靠谱客的其他文章。

发表评论 取消回复