目录

- SDP简介

- SDP架构

- SDP部署模型

- SPA连接

实现零信任的框架主要有SDP和Google Beyondcorp模型,前者出现在乙方的安全解决方案中,后者多作为甲方落地零信任的参考。

SDP简介

SDP是Software Defined Perimeter的缩写,全称是软件定义边界。

软件定义边界(SDP)是由云安全联盟(CSA)开发的一种安全框架,它根据身份控制对资源的访问。该框架基于美国国防部的“need to know”模型——每个终端在连接服务器前必须进行验证,确保每台设备都是被允许接入的。其核心思想是通过SDP架构隐藏核心网络资产与设施,使之不直接暴露在互联网下,使得网络资产与设施免受外来安全威胁。

SDP旨在利用基于标准且已验证的组件,如数据加密、远程认证(主机对远程访问进行身份验证)、传输层安全(TLS,一种加密验证客户端信息的方法)、安全断言标记语言(SAML),它依赖于加密和数字签名来保护特定的访问及通过X.509证书公钥验证访问。将这些技术和其他基于标准的技术结合起来,确保SDP与企业现有安全系统可以集成。

SDP主要功能:

1.对设备进行身份认证和验证

2.对用户进行身份验证和授权

3.确保双向加密通信

4.动态提供连接

5.控制用户与服务之间连接,同时隐藏这些连接

SDP架构

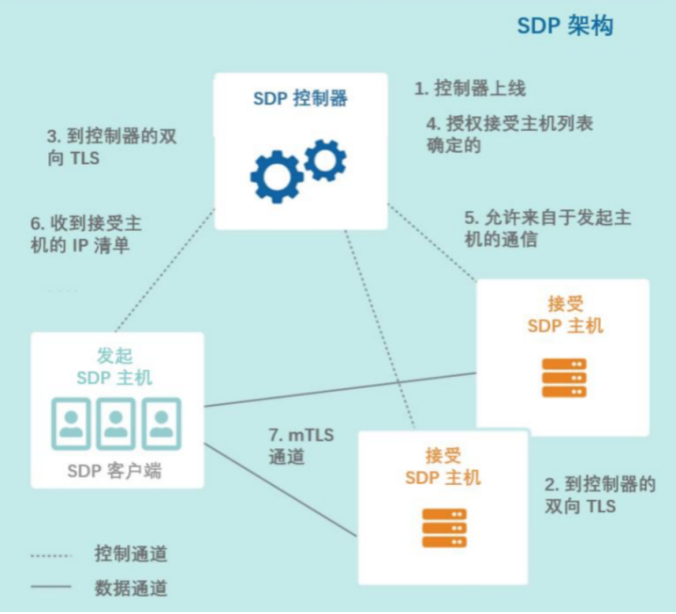

SDP架构主要包括三大组件:SDP控制器(SDP Controler)、SDP连接发起主机(IH,Initial host)、SDP连接接受主机(AH,Accept host),SDP主机可以发起连接也可以接受连接,IH和AH会直接连接到SDP控制器,通过控制器与安全控制信道的交互来管理。该结构使得控制层能够与数据层保持分离,以便实现完全可扩展的安全系统。此外,所有组件都可以是冗余的,用于扩容或提高稳定运行时间。

SDP遵循如下工作流程:

1.在 SDP 中添加并激活一个或多个【SDP 控制 器】并连接到身份验证和授权服务,例如 AM、 PKI 服务、设备验证、地理位置、SAML、 OpenID、OAuth、LDAP、Kerberos、多因子身 份验证、身份联盟和其他类似的服务。

2.在 SDP 中添加并激活一个或多个 AH。它们以 安全的方式连接控制器并进行验证。 AH 不响 应来自任何其他主机的通信,也不会响应任 何未许可的请求。

3.每个 IH 会在 SDP 中添加和激活,并与【SDP 控制器】连接并进行身份验证。

4.IH 被验证之后,【SDP 控制器】确定 IH 被授 权可以连接的 AH 列表。

5.【SDP 控制器】指示 AH 接受来自 IH 的通信, 并启动加密通信所需的任何可选策略。

6.【SDP 控制器】为 IH 提供 AH 列表,以及加 密通信所需的任何可选策略。

7.IH 向每个授权的 AH 发起 SPA(SPA,单包授权,使未授权的用户和设备无法感知或访问)。然后 IH 和这 些 AH 创建双向加密连接(例如,双向验证 TLS 或 mTLS)。

8.IH 通过 AH 并使用双向加密的数据信道与目标 系统通信。

SDP部署模型

CSA(云安全联盟)的SDP标准规范1.0中定义了以下几种在组织中可能的SDP架构:

- 客户端-网关

- 服务器-服务器

- 客户端-网关-客户端

- 客户端-服务器

- 客户端-服务器-客户端

- 网关-网关

SPA连接

SDP 技术最关键的组成部分之一是要求并强制实施 “先认证后连接”模型,该模型弥补了 TCP/IP 开放 且不安全性质的不足。SDP 通过单包授权(SPA)实 现这一点。SPA 是一种轻量级安全协议,在允许访问 控制器或网关等相关系统组件所在的网络之前先检查 设备或用户身份。

SPA 的目的是允 许服务被防火墙隐藏起来并被默认丢弃。该防火墙系 统应该丢弃所有 TCP 和 UDP 数据包,不回复那些连 接尝试,从而不为潜在的攻击者提供任何关于该端口 是否正被监听的信息。在认证和授权后,用户被允许 访问该服务。SPA 对于 SDP 不可或缺,用于在客户端 和控制器、网关和控制器、客户端和网关等之间的连 接中通信。

SPA 在 SDP 中起很大作用。SDP 的目标之一是克服 TCP/IP 开放和不安全的基本特性。TCP/IP 的这个特性 允许“先连接后认证”。鉴于今天的网络安全威胁形 势,允许恶意行为人员扫描并连接到我们的企业系统 是不可被接受的。与 SDP 组合的 SPA 通过两种方式应 对这个弱点。使用 SDP 架构的应用被隐藏在 SDP 网关 /AH 后面,从而只有被授权的用户才能访问。另外, SDP 组件自身,如控制器和网关也被 SPA 保护。这允 许它们被安全地面向互联网部署,确保合法用户可以 高效可靠地访问,而未授权用户则看不到这些服务。 SPA 提供的关键好处是服务隐藏。防火墙的 Default- drop(默认丢弃)规则缓解了端口扫描和相关侦查技术带来的威胁。这种防火墙使得 SPA 组件对未授权用户不可见,显著减小了整个 SDP 的攻击面。 相比与 VPN 的开放端口以及在很多实现中都存在的 已知弱点,SPA 更安全。

SPA的实现可能有轻微的差别,但是都满足以下原则:

1.数据包必须被加密和认证

2.数据包必须自行包含所有必要的信息;单独的数据包头不被信任

3.生成和发送数据包必须不依赖与管理员或底层访问权限;不允许篡改原始数据包

4.服务器必须尽可能无声地接收和处理数据包;不发送回应或确认

最后

以上就是含糊舞蹈最近收集整理的关于SDP架构初探的全部内容,更多相关SDP架构初探内容请搜索靠谱客的其他文章。

发表评论 取消回复