零信任原生安全:超越云原生安全 - DockOne.io

GitHub - greenstatic/opensdp: A proof of concept Software Defined Perimeter (SDP) implementation using OpenSPA for service hiding

开源SDP 软件定义边界环境的安装和搭建_caoli4608的博客-CSDN博客_sdp 开源

SDP Specification v1.0 | CSA

https://lindat.mff.cuni.cz/repository/xmlui/handle/11234/1-1956

SDP(软件定义边界)让SDN更安全,你的对面可不能是一条狗! - 腾讯云开发者社区-腾讯云

SDP标准规范1.0 - 道客巴巴

百度安全验证

云原生应用的零信任

上一节主要谈的是IaaS和PaaS平台的零信任,在SaaS场景中,随着敏捷开发、高效运营的驱动下,用户越来越多地使用服务网格(Service Mesh)等云原生的架构开发应用。这些应用所在的基础设施虽然还在活跃开发中,但因现代化、软件化的基础设施使能、来自互联网攻击的防护需求,零信任理念已经随之落地。

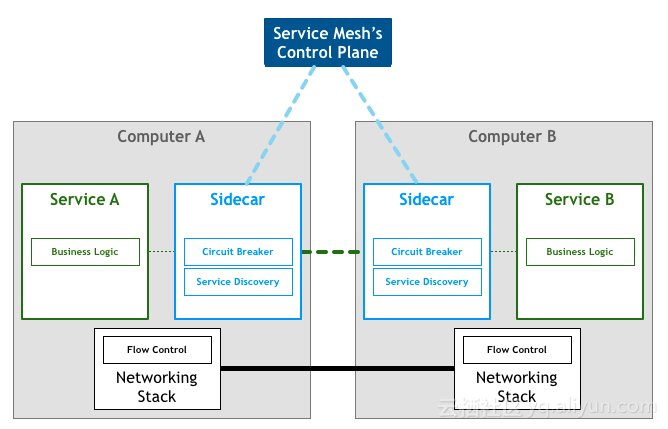

云原生场景中,应用的颗粒度会被切得非常细,一个容器通常只运行一个或少数若干进程,故服务称之为微服务。所以,通常实现一个业务需要多个微服务的交互,所以在云原生场景中,服务之间的访问关系非常复杂,不能依靠实现固化的访问控制逻辑,而是应该按照业务的逻辑确定微服务间安全策略,划分微服务的边界进行持续有效的隔离,以及对微服务之间一致的访问权限控制,就变得非常重要。为了解决这个问题,云原生的系统通常都会有数据和管理平面的鉴权机制。

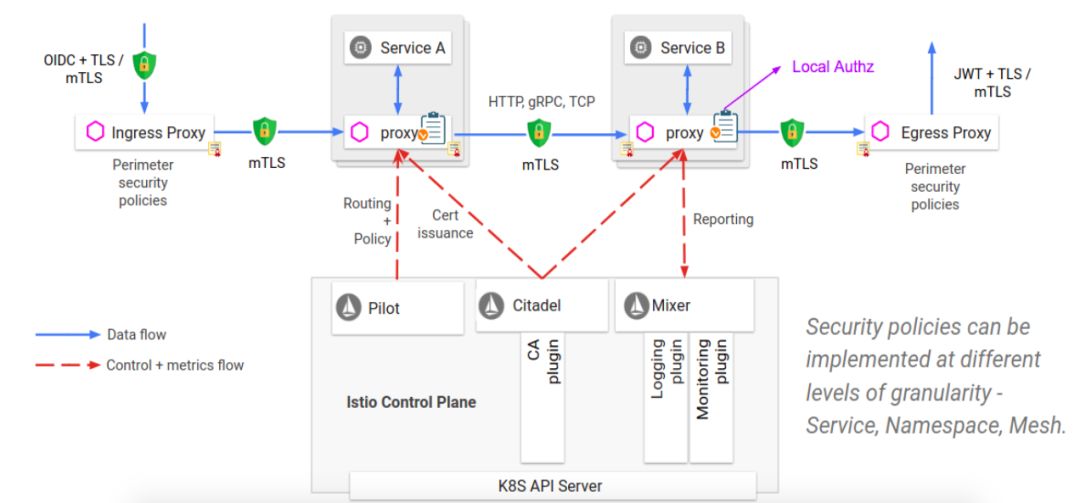

而在服务网格场景下,零信任还应覆盖微服务间的交互,这部分需要使用面向云原生的服务零信任机制。比较典型的方案是Google的Istio,我们在以前的文章(Istio的安全机制防护)中已有分析,也可参见官方文档。从功能上看,Istio可为微服务无缝加入认证授权和加密通信的功能。其思想是通过策略控制器,使用Kubernetes的RBAC授权机制,对资源粒度细到单个服务的访问进行控制,从而所有的服务交互都是可信的。

Istio在控制平面上,由Citadel组件做认证,Pilot组件做授权;数据平面上,在源目的服务旁插入Sidecar容器,截获进出流量,在进行加解密的同时,也根据Pilot的策略进行访问控制。

图5 Istio的访问控制和数据平面

图6 Istio的工作流程和组件

从效果看,如果攻击者没有合法身份,是无法在数据平面横向移动。因为在网络层,设置了网络策略白名单后,网络层的非法访问被禁止;而在服务层,微服务Pod开放服务较少,且都引入了认证和业务层访问控制,攻击者也很难发起非授权的连接。

从数据平面分析,Istio和SDP都需要对网络做比较大的修改。如SDP需要添加IH和AH,客户端需要添加组件,服务端也需要部署代理,而Istio的Sidecar容器也需要部署在所有业务容器旁,且截获流量,通过重写IPTABLES NAT表的方式将处理完的流量送回业务容器。

从结果观察,SDP在传统企业网络中部署因为上述原因遇到了非常大的挑战,但可预计Sidecar的部署模式会在服务网格环境中会成为主流的安全防护技术路线。原因是Sidecar虽然是一种侵入性部署模式,但全程自动化、用户友好:Istio主动监听Kubernetes-api服务获得新服务部署事件,通过仓库自动部署Sidecar容器,通过Init容器劫持流量,最后Sidecar使用Citadel和RBAC策略进行认证授权。一方面,业务方对安全机制毫无感知,所有开发、测试和运维均保持不变;另一方面,应用间能实现完备的认证和授权,最终达到内生安全。

零信任原生安全

软件定义边界(SDP)_百度百科

SDP与零信任安全

编辑 语音

零信任安全是一种理念,软件定义边界SDP是实践零信任安全理念的技术架构与方案。企业可以通过部署SDP产品或者解决方案来实现零信任安全理念中的原则。零信任理念强调:“Never Trust、Always Verify”。SDP的网络隐身技术可以很好实现Never Trust原则。区别于传统TCP/IP网络的默认允许连接,在没有经过身份验证和授权之前,服务器对于终端用户是完全不可见的,从By Default Trust变成Never Trust。另外,区别于传统网络安全验证的Verify Once,通过在SDP网关实施实时的动态可信授权验证,可以实现对于连接授权的Always Verify。SDP是一种快速高效的零信任安全实践技术架构,因此也被行业广泛应用。

SDP技术架构

编辑 语音

SDP安全模型由3大组件构成,分别是:1)Initiating SDP Host,即IH;2) Accepting SDP Host,即AH;3)SDP Controller,即控制器。3大组件的关系分成两个平面:1)控制平面和2)数据平面。AH 和 IH 都会连接到Controller。IH和AH 之间的连接是通过Controller与安全控制信道的交互来管理的。该结构使得控制平面能够与数据平面保持分离,以便实现完全可扩展的安全系统。此外,所有组件都可以是集群的,用于扩容或提高稳定运行时间。 [3]

SDP标准工作组以及

最后

以上就是洁净黑裤最近收集整理的关于istio和sdp(软件定义边界)的全部内容,更多相关istio和sdp(软件定义边界)内容请搜索靠谱客的其他文章。

发表评论 取消回复