1、为什么要保护WLAN网络?

1)防止信息窃取:

通过软件侦听无线信息 通信内容反向解密

2)防止未经过授权的访问:

非法用户接入 越权访问资源

3)提供稳定高效的无线接入:

非法AP等信息干扰导致信号不稳定 拒绝服务攻击导致WLAN不可用

2、WLAN安全:

1)边界防御安全

无线干扰检测系统WIDS 无线干扰防御系统WIPS

2)用户接入安全

链路认证 用户接入认证 数据加密

3)业务安全

3、WLAN边界安全威胁:

WLAN网络很容易受到各种网络威胁的影响,中间人攻击、Ad-hoc网络、拒绝服务型攻击。

非法设备和非法攻击对于企业网络安全是一个很严重的威胁。

暴力PSK密码破解:通过不断的尝试密码来破解秘钥。

泛洪攻击:大量发送垃圾报文导致AP无法正常处理PC请求。

Spoof(欺骗)攻击:伪装正常PC导致正常PC无法与AP连接,SSID欺骗用相同的SSID进行对PC的欺骗。

Weak IV:针对WEP进行攻击获取秘钥。

4、WIDS&WIPS功能概述:

WIDS:无线侵入检测系统,依照一定的安全策略,对网络、系统的运行状况进行监视,分析用户的活动,判断入侵事件的类型,检测非法的网络。

WIPS:无线入侵防御系统,通过对无线网络的实时检测,对于检测到的入侵事情,攻击行为进行防御和预警。

5、AP的工作模式:

正常模式:

未开启空口扫描功能,用于传输普通的WLAN业务数据。

开启空口扫描功能,不仅传输普通的WLAN业务数据,还具备了监控功能,可能会对传输普通的WLAN业务数据造成一定的影响。

监测模式:仅能实现监测功能,不能传输WLA用户的数据。

如果发现非法AP就会触发告警,通过ICMP通知网络管理台。

6、Rogue设备监测识别

1)AP工作在监测模式时进行信道扫描,侦听周边无线设备发送的所有802.11帧,根据802.11MAC帧类型识别出周边的无线设备类型,根据非法AP客户端检测流程识别出Rogue设备。

2)主要监测设备:Rogue AP Rogue Client Ad hoc终端 无线网桥。

7、Rogue设备防范反制:

WIPS功能支持对Rogue AP、Rogue Client、Ad hoc设备进行反制。

反制:监测AP会使用非法APMac地址,发送假的广播/单播接触认证帧让其断开。

8、WIDS/WIPS支持的其他功能:

WIDS泛洪攻击检测:当流量超出预值,AP上报给AC,AC就会将其加入黑名单。

WIDS Spoof攻击检测:当AP收到认证帧和关联帧时,AP检测发送的源MAC地址是否是自己的MAC地址,若是就表明其是伪造的。由于是伪造的APmac所以无法加入黑名单。

WIDS Weak IV检测:弱向量检测。

防爆力破解PSK:延迟密码破解密码时间。

9、AP认证技术:

1)AC支持对AP进行认证

MAC认证 SN认证(序列号) 不认证

2)免认证白名单功能:

AP白名单 WDS(网桥桥接) MESH白名单(通过AP对接AP)

用户接入安全

1、WLAN网络安全包括两个方面:

1)用户身份验证—防止未授权访问网络资源。

2)数据加密—以保护数据完整性和数据传输私密性。

2、四种安全策略:

1)WEP—支持开放认证、share key认证;WEP加密。

2)WPA—支持PSK认证、EAP认证;TKIP、CCMP加密。

3)WPA2—支持PSK认证、EAP认证;TKIP、CCMP加密(基本无法破解)。

4)WAPI—支持PSK认证、基于证书的认证、椭圆曲线密码加密。(国产被撤回)

3、WEP—有线等效加密

WEP采用RC4算法,容易被破解。

WEP采用静态秘钥,秘钥分发维护困难。

WEP配置开放认证后,无线用户不经认证即可接入。

WEP开放认证+Web portal认证可以使用于方可接入场景。

其他场景不再推荐使用WEP协议。

4、WPA/WPA2—WIFI保护访问

WPA/WPA2联系

1)两者都支持PSK认证或者EPA认证 两者都支持TKIP/CCMP加密。

WPA/WPA2使用注意事项

1)WPA/WPA2使用PSK认证,无需AAA服务器,适合中小型企业。

2)WPA/WPA2使用EAP认证,需要AAA服务器,安全性更高适合大中型企业,支持PEAP、EAP—TLS等扩展认证类型。

3)如果部署802.11N网络+WPA/WPA安全机制,要求加密类型必须是CCMP;如果采用TKLP则网络退回非802.11N网络。

5、STA黑白名单:

1)黑白名单可以过滤无线客户端,起到接入控制的作用;

2)支持基于AP部署STA黑白名单;

3)支持基于服务集部署STA黑白名单;

4)一个AP或服务集上只能部署一个黑名单或者一个白名单,不可同属部署;

6、MAC认证(保证只有属于我们公司的才能上网):

1)使用终端的MAC地址进行认证。

2)客户端无需安装任何软件。

3)支持Gust VLAN和用户组授权功能。

4)支持和其他认证方式(如WPA—PSK等)配合使用。

7、WEB portal认证:

1)支持内置portal认证以及外置portal认证(-使用TSM或eSight)。

2)支持二层认证或者三层认证。

3)支持逃生功能及用户授权管理。

4)支持访客自主注册功能及访客管理。

CAPWAP加密

1、CAPWAP的控制隧道可以使用DTLS(证书/秘钥psk)进行加密。

2、DTLS加密可以保证AC下发的控制消息不被窃听

3、基于VAP的用户隔离:

1)开启基于VAP的用户隔离后,在同一个AVP内,连接到此无线服务的所有无线用户之间的二层报文(单播/广播)将互相不能转发。(保证了安全性和计费的准确性)

4、基于用户组的用户隔离

1)组间用户隔离 2)组内用户隔离 3)组间+组内隔离

5、共享秘钥认证

6、IEE802.1X认证基于端口的网络接入控制:

1)三大认证元素

2)EAP协议:

802.1X体系使用EAP认证协议

Code:类型,数据段通过其解释1字节。

Identifier:标志符1字节,无符号证书,发起某些请求或者响应。

Length:2字节。

3)PSK认证:

客户端和设备端配置相同的预共享秘钥,相互解密实现认证。

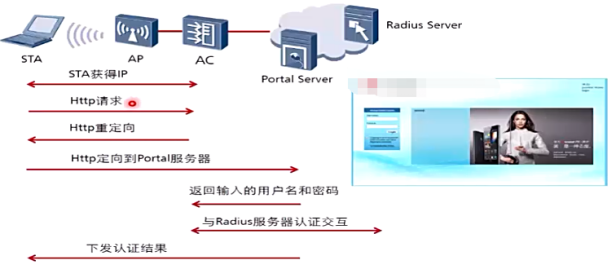

4)Portal认证过程:

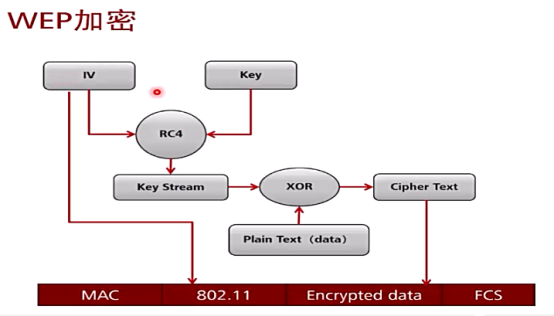

1、WEP加密:

需要三种思路线,输入原始保护数据、输入秘钥、输入触发向量;

RC4相同的明文产生相同的秘钥结果。

缺陷:

1)整个网络中用一个共享秘钥,一旦丢失,整个网络都很危险

2)IV向量太短,大量箭头用户数据报文后,WEP加密很容易被破解。

3)加密算法过于简单。

解决方案:

1)增加一种秘钥管理机制。

2)采用更强的加密算法。

2、TKIP=WEP 2.0:

最后

以上就是爱听歌硬币最近收集整理的关于无线技术—安全&认证技术的全部内容,更多相关无线技术—安全&认证技术内容请搜索靠谱客的其他文章。

发表评论 取消回复