2018-2019-2 20189206 《网络攻防实践》 第二周作业

《网络攻防技术与实践》教材学习

FTP服务器

FTP服务器(File Transfer Protocol Server)是在互联网上提供文件存储和访问服务的计算机,它们依照FTP协议提供服务。 FTP是File Transfer Protocol(文件传输协议)。顾名思义,就是专门用来传输文件的协议。简单地说,支持FTP协议的服务器就是FTP服务器。

FTP协议:文件传输协议

FTP协议包括两个组成部分,其一为FTP服务器,其二为FTP客户端。其中FTP服务器用来存储文件,用户可以使用FTP客户端通过FTP协议访问位于FTP服务器上的资源。

网络攻防技术概述

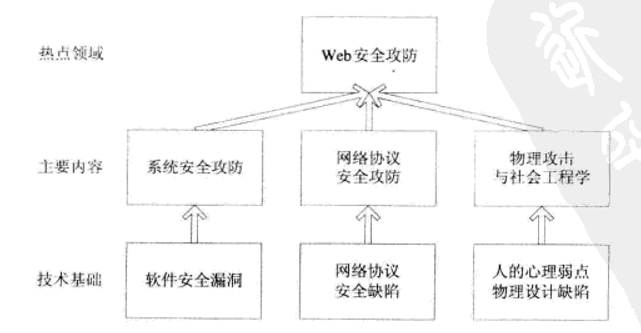

网络攻防框架

网络攻防主要内容包括:系统安全攻防、网络安全攻防、物理攻击和社会工程学。

网络安全攻防

目前TCP/IP协议在不同网络层次中都面临着一些网络协议攻击。- 网络接口层:不论有线或无线网络都基于广播的方式,存在被网络嗅探器窃听的风险

- 互联层:IP协议只查看IP地址发送的数据包,攻击者可以实现IP源地址欺骗;其他的协议也有一定的缺陷,ARP欺骗冒充网关或其他主机IP地址等

- 传输层:针对TCP协议三次握手的攻击——拒绝服务攻击;利用断开连接功能的弱点的TCPRST攻击等

- 应用层:早期的互联网应用层协议采用明文编码,存在敏感信息窃听、篡改与身份假冒等攻击风险

- 系统安全攻防

- 系统安全攻防是网络攻防技术的核心组成部分,底层基础是软件中存在的安全漏洞。软件安全漏洞的整个生命周期包括以下7个部分

- 安全漏洞研究与挖掘:利用源代码审核、逆向工程、Fuzz测试

- 渗透攻击代码开发与测试:概念验证性的渗透攻击代码,验证安全漏洞是否存在

- 安全漏洞和渗透攻击代码在封闭团队中流传

- 安全漏洞和渗透攻击代码开始扩散

- 恶意程序出现并开始传播

- 渗透攻击代码/恶意程序大规模传播并危害互联网

- 渗透攻击代码/攻击工具/恶意程序逐渐消亡

- 系统安全攻防是网络攻防技术的核心组成部分,底层基础是软件中存在的安全漏洞。软件安全漏洞的整个生命周期包括以下7个部分

WEB安全攻防

WEB服务器安全攻防、WEB应用程序安全攻防、WEB客户端浏览器安全攻防以及WEB传输协议安全攻防。

网络攻防实验环境

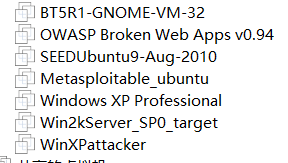

虚拟化网络攻防实验环境

- 靶机:包含系统和应用程序安全漏洞,并作为攻击目标的主机。(Windows XP和Linux操作系统主机)

- 攻击机:安装一些专用攻击软件,用于发起网络攻击的主机。(Linux操作系统平台)

- 攻击监测、分析与防御平台:最佳位置是靶机的网关,可基于Linux建立网关主机

- 网络连接:通过网络将靶机、攻击机和具备检测分析防御功能的网关进行连接

蜜网是通过构建部署陷阱网络进行诱骗与分析网络攻击的一种技术手段,通过安装典型操作系统并存在安全漏洞的高交互式蜜罐,提供攻击环境,作为诱骗网络攻击陷阱。

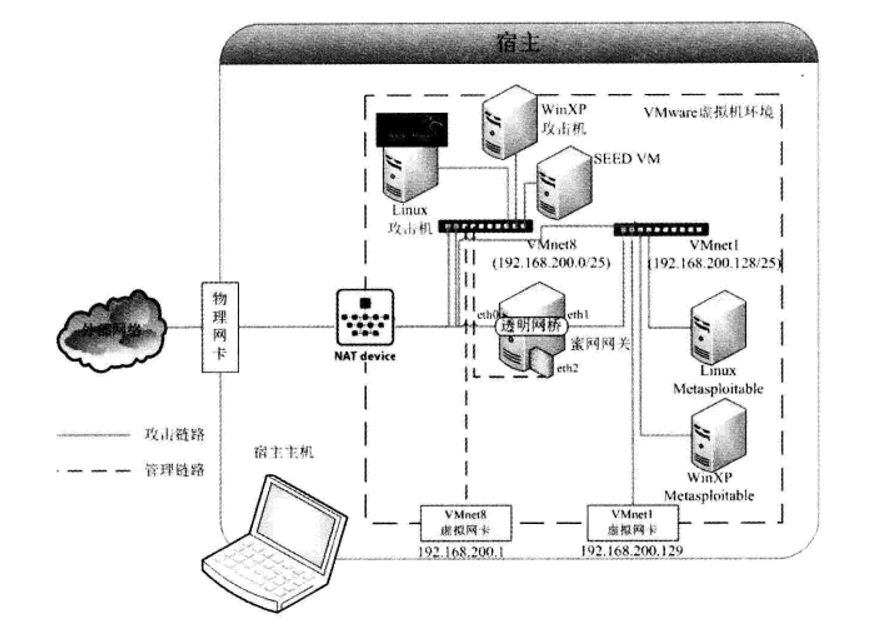

我们在虚拟机软件中构建出基础网络攻防实验环境,在陷阱网络中部署靶机作为攻击目标,蜜网网关作为网络攻击检测、分析与防御平台,在网关外网口虚拟攻击网段和攻击机。

VMware虚拟机网络模式介绍

- Host-Only模式是出于安全考虑,Host-Only模式将虚拟机与外网隔开,使得虚拟机成为一个独立的系统,只与主机相互通讯。主机能与此模式下的所有虚拟机互访,就像在一个私有的局域网内一样可以实现文件共享等功能。如果没有开启Windows的连接共享功能的话,除了主机外,虚拟机与主机所在的局域网内的所有其它电脑之间无法互访。

- 在NAT模式下,虚拟机可以访问主机所在局域网内所有同网段的电脑,但除了主机外,局域网内的其它电脑都无法访问虚拟机。

网络攻防实验拓扑

从上图可以看出,Vmware拥有两块网卡分别为VMnet8 VMnet1,其中VMnet8为NET模式,连接着两台攻击机及SEED VM;VMnet1 为HOST-ONLY模式,连接着两台靶机,中间的蜜网网关的eth0连接攻击机网段,eth1连接靶机网段,通过桥接方式连接这两个网段,并以此作为攻击机网段到靶机网段的唯一网络链路通道,蜜网网关的eth2连接VMnet8作为数据分析和网关管理

黑客信息

国内著名黑客

个人履历

网名:Goodwell

姓名:龚蔚

所属组织:绿色兵团

基本情况:中国最早黑客组织绿色兵团的创始人,COG发起人,中国黑客界泰斗级元老。龚蔚率领黑客组织“绿色兵团”成立上海绿盟信息技术公司。

毕业情况:计算机信息管理专业本科,注册审计师、CISP 认证讲师、ISO27001 审核员、CCIE 安全、CCNP。

个人履历:蔚先生本科毕业后开始创办创办绿盟网络安全技术有限公司,开始了在互联网信息安全领域的工作,至今已十二年。先后就职于外资企业ISS (中国)、CA软件(中国)创建安全事业部。

支持并参与的大型安全服务项目有几百余个,网络安全的足迹踏遍中国的所有城市。十几年的专注互联网信息安全事业,龚蔚先生被业内尊称为互联网安全领头雁,黑客教父。1999年 、2010年曾两次做为互联网信息安全专家接受CCTV专访,畅谈互联网信息安全的未来发展方向。

2005年接受全国高校邀请龚蔚先生参加了中国十所高校的巡回演讲,在年轻的学子们心中深深的埋下了互联网信息安全领域的种子。

2010年龚蔚先生被评为2010中国影响力人物,在北京国家会议中心接受相关领导的接见。

2011年由龚蔚先生提议创办的COG信息非盈利技术团队,正式注册为COG信息安全专业委员会,其主导召开的COG峰会400多人的参会人员名单几乎包括了中国互联网信息安全最具实力的一批技术力量。

国外著名黑客

个人履历

网名:c0mrade

姓名:乔纳森·詹姆斯

英文名:Jonathan Joseph James

国籍:美国

事迹:历史上五大最著名的黑客之一。1999年,年仅16岁的詹姆斯就因为入侵NASA电脑被捕,成为世界上第一个因为黑客行为而被捕的未成年人。同年,他与FBI展开合作,找出了危害一时的梅丽莎(Melissa)病毒的发布者大卫·史密斯。次年,他又协助FBI找出了爱虫病毒的来源,从而声名大振。

主要事迹

入侵DTRA

来自迈阿密的一名16岁少年今天已经认罪,他因2项少年犯罪指控已经被判处6个月监禁。该少年在互联网上的名字是c0mrade,承认他对1999年8月23日到10月27日入侵由国防威胁防御机构(DTRA)使用的军队计算机网络负责。

(DTRA)是国防部的机构,旨在减轻对美国的威胁,它的联合机构来自核、生物、化学、常规和特殊武器等机构。在认罪中,"c0mrade"也承认他非法入侵了一个计算机路由器,并且在路由器上安装了一个隐藏的进入方式或“后门”。这个程序拦截了超过3300多个来自和发往(DTRA)的员工的电子信息。他也同时拦截了(DTRA)的员工的计算机帐户的至少19个用户名和密码,包括至少10个用户名和密码在军队计算机上。

入侵NASA

1999年6月29和30日,"c0mrade"非法进入了总共13个美国国防部(DOD)的计算机系统,使用两个不同的互联网服务提供者原始地址发起攻击。作为入侵的一部份,他获得和下载了来自美国国家航空和宇宙航行局的专用软件价值约170万美元。这些软件支持着国际空间站(ISS)的物理环境,包括舱内实时温度和湿度的控制。作为入侵和数据偷袭的结果,国家航空和宇宙航行局的计算机系统在1999年7月被死机21天,损失超过4.1万美元。

找出梅丽莎病毒(Melissa)发布者

Melissa病毒是大卫·史密斯(David L. Smith)在1999年发布的一个计算机病毒,他使用被盗的美国在线账号,向美国在线讨论组Alt.Sex发布了一个感染Melissa病毒的Word文档。病毒通过电子邮件迅速传播,使得被感染电脑的邮件过载,导致像微软、英特尔-T、Lockheed Martin和Lucent Technologies等公司关闭了电邮网络。

这一事件造成8000万美元损失。詹姆斯成功的跟踪到了他,并协助FBI对其进行抓捕。

这件事情让詹姆斯声名远播,媒体对他进行了疯狂的追踪报道。

追踪爱虫病毒

2000年5月份,爱虫病毒席卷全球,FBI曾在上个月疯狂的搜寻着“爱虫”病毒的来源,但在半个月毫无所获之后,他们将目光转向了詹姆斯,他们在一周内也给他打了几次电话讨论安全问题和追踪计算机黑客的方法。

由于上次参与“梅利莎”病毒调查时被媒体疯狂追踪报道的可怕情景还历历在目,当五月份“爱虫”病毒席卷全球时,他告诉FBI他这次是爱莫能助了。美国安全专家里查德.M.史密斯(Richard M. Smith)说:“乔纳森已经发现了极其重要的线索,如果他不能参与此事,罪犯将继续逍遥法外。”但詹姆士这次决心很大,他说:“我想我还能自己把握自己的命运,我知道什么该做,什么不该做。尽管我现在搞的是电脑,但我从9岁起就想学法律,我想两者结合起来一定会很伟大。”

Kali视频学习

渗透测试

渗透测试 (penetration test)并没有一个标准的定义,国外一些安全组织达成共识的通用说法是:渗透测试是通过模拟恶意黑客的攻击方法,来评估计算机网络系统安全的一种评估方法。这个过程包括对系统的任何弱点、技术缺陷或漏洞的主动分析,这个分析是从一个攻击者可能存在的位置来进行的,并且从这个位置有条件主动利用安全漏洞。

Kali Linux是一个高级渗透测试和安全审计Linux发行版。

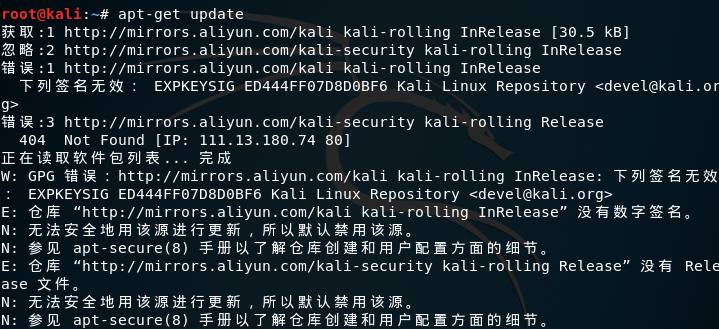

配置kali系统

按照视频中的方法首先需要更新系统,获取网络镜像即更新网络上的软件包

设置源:

deb http://mirrors.aliyun.com/kali kali-rolling main non-free contrib

deb-src http://mirrors.aliyun.com/kali kali-rolling main non-free contrib

deb http://mirrors.aliyun.com/kali-security kali-rolling main contrib non-free

更新源:apt-get update此时出现了以下错误

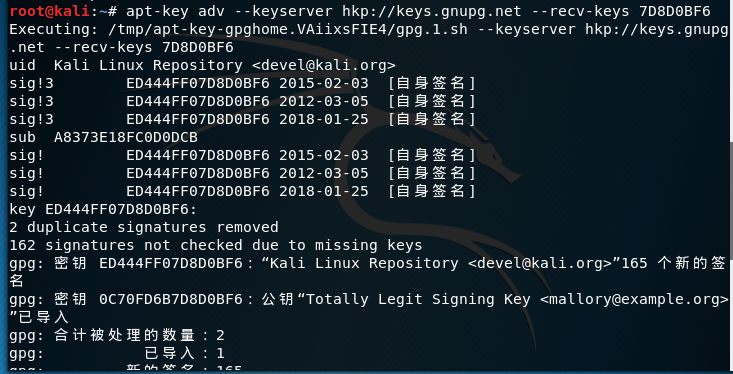

参考博客https://www.cnblogs.com/pythonal/p/8961368.html后

参考有些博客支出问题出现在sana和kali-rolling kali的两个代号上,但是查看源文件的地址发现确实版本都是kali-rolling 刚开始以为是源文件的问题,后来参考好几篇博客又试了试,还是出现上述的错误

参考另一篇博客https://www.cnblogs.com/jiu0821/p/7559900.html给出了详细的软件源列表,同时也注明了版本类型。

最后发现问题出现在虚拟机签名无效(没有签名的仓库),查找了博客https://blog.csdn.net/include_heqile/article/details/79275944终于找了解决方案,再进行apt-get update发现可以继续,就剩下最后一个404 not found的问题没有解决,后来百度了404出现的是软件源出现了错误,更换软件源试试。

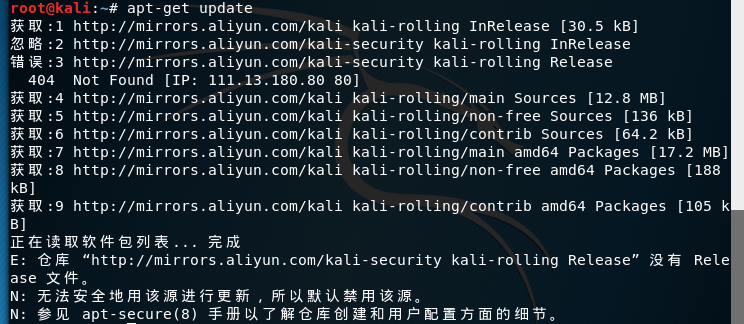

最后更换软件源

#deb http://mirrors.aliyun.com/kali kali-rolling main non-free contrib

#deb-src http://mirrors.aliyun.com/kali kali-rolling main non-free contrib

达到了如图所示效果

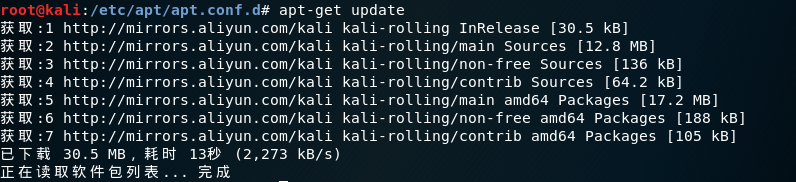

包管理器(apt)对kali进行清洁、更新、升级和发行版升级等操作对应的命令如下:

apt-get clean

apt-get update

apt-get upgrade -y

apt-get dist-upgrade -yVPN代理

apt-get install network-manager-openvpn-gnome

apt-get install network-manager-pptp

apt-get install network-manager-pptp-gnome

apt-get install network-manager-strongswan

apt-get install network-manager-vpnc

apt-get install network-manager-vpnc-gnome将以上代码写成批处理文件,一次性安装完成。

安全渗透测试的一般流程

- 信息收集 这是选择目标的过程

- 对于web网站,需要得到的是目标主机的服务器操作系统,web服务器类型,web后端语言,数据库系统等信息

- 对于软件应用,更关心应用程序本身是否存在漏洞

- 漏洞分析 分析信息得到目标可能存在的漏洞

- 存在专业记录漏洞信息的站点

- 也有专门漏洞扫描的工具

- 漏洞利用 得到漏洞,漏洞利用工具集供给漏洞

- 得到权限

- 提升权限

权限维持 攻破一个系统后,继续保持对系统权限的控制,俗称留后门。

文档编辑 渗透测试需要将得到的信息、漏洞等归档化处理

信息收集Google Hack

- 通过互联网网站搜集信息

- Google Hack语句

- 社交搜索工具

- cree.py 针对国外网站

- towfi

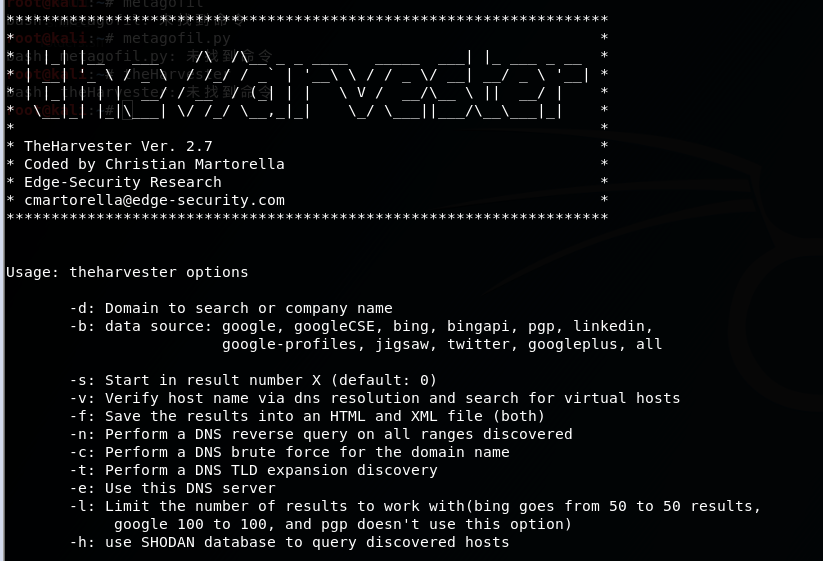

- theHarvester信息搜索工具

通过搜索引擎、PGP服务器及SHODAN收集信息- 社会工程学工具

- -d加域名地址

- -l限制返回数量

- -b信息来源

- 该工具需要FQ使用

该语句的用法是在域名为microsoft.com上限制返回数量是500,同时信息来源是Google,最后的myresults.html生产一份报告,由于信息来源是Google需要FQ,我就没有使用。

- Recon-NG信息搜索工具

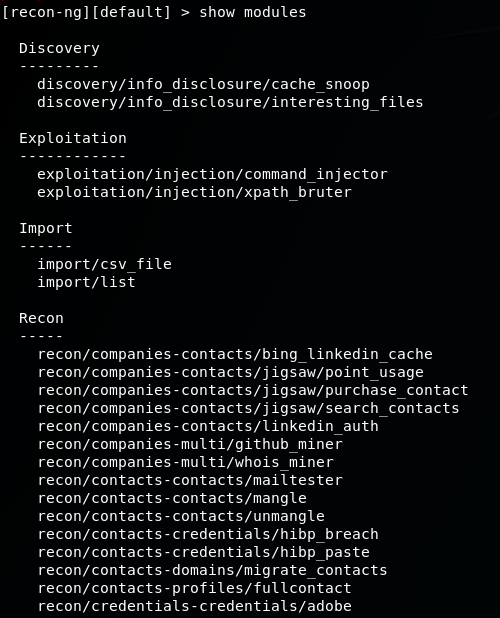

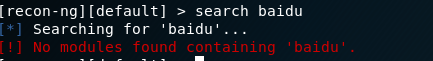

利用show modules不同类别有不同的模块,但是按照视频中搜索百度模块并没有发现baidu-site模块

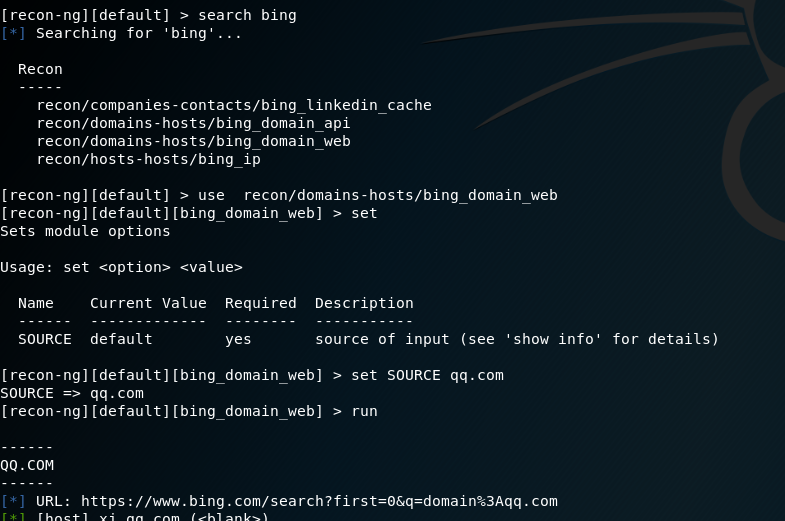

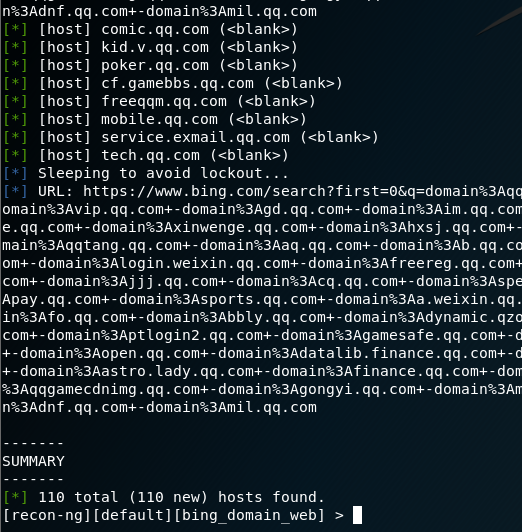

我选择了recon/domains-hosts/bing_domain_web模块,输入命令set可以查看需要配置的参数,SOURCR,配置之后,我们可以查看qq.com所拥有的的子域的数目。

kali信息收集之目标获取

域名系统:是一个将域名和IP地址相互映射的一个分布式数据库。DNS使用TCP和UDP端口53

从一个主域名到目标子域名的信息收集是对目标的获取与整理,将舌头测试的范围扩大,有利于发现漏洞。

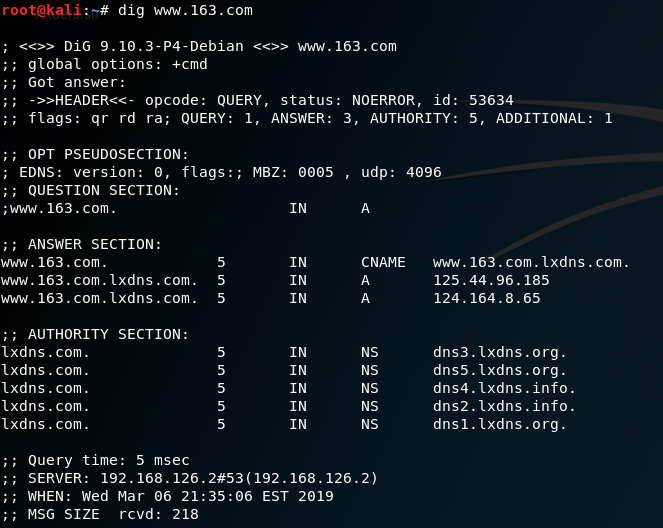

使用Dig进行域名解析

使用Dig加域名可以得到该域名的信息

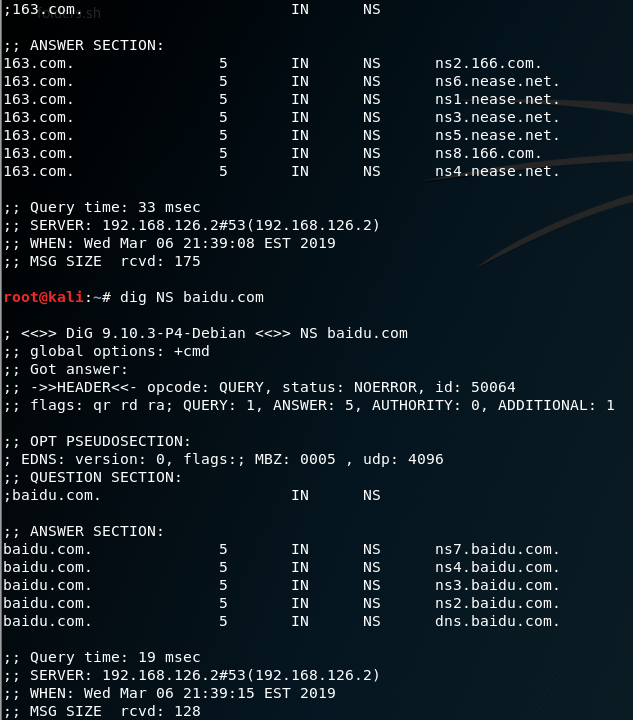

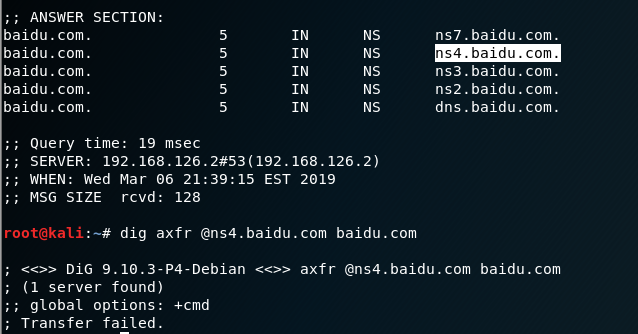

使用Dig进行域传送漏洞分析

dig NS 域名 可以查看使用的域名服务器都有什么

查看到NS服务器之后,可以选择其中一台DNS服务器进行测试是否有漏洞,命令为 dig sxfr @DNS服务器名 域名 如果存在漏洞结果会显示传送成功并将域下所有子域信息显示出来。

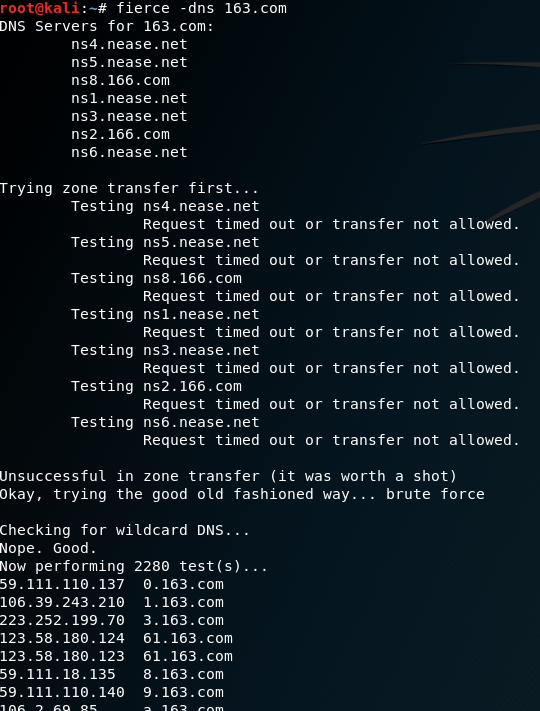

子域名枚举工具介绍与使用

工具fierce:首先列出域名所使用的的所有DNS服务器,之后检查是否存在漏洞,最后进行暴力枚举

工具dnsmap:DNS枚举工具,可以指定子域名字典进行枚举

工具dnsdict6:dnsdict6 -4 163.com可以枚举二级域名并指向其IP地址

Python学习

博客连接:https://www.cnblogs.com/zz-1226/p/10507218.html

安全工具的使用

博客连接:https://www.cnblogs.com/zz-1226/p/10507232.html

转载于:https://www.cnblogs.com/zz-1226/p/10507178.html

最后

以上就是细腻白羊最近收集整理的关于2018-2019-2 20189206 《网络攻防实践》 第二周作业2018-2019-2 20189206 《网络攻防实践》 第二周作业的全部内容,更多相关2018-2019-2内容请搜索靠谱客的其他文章。

发表评论 取消回复