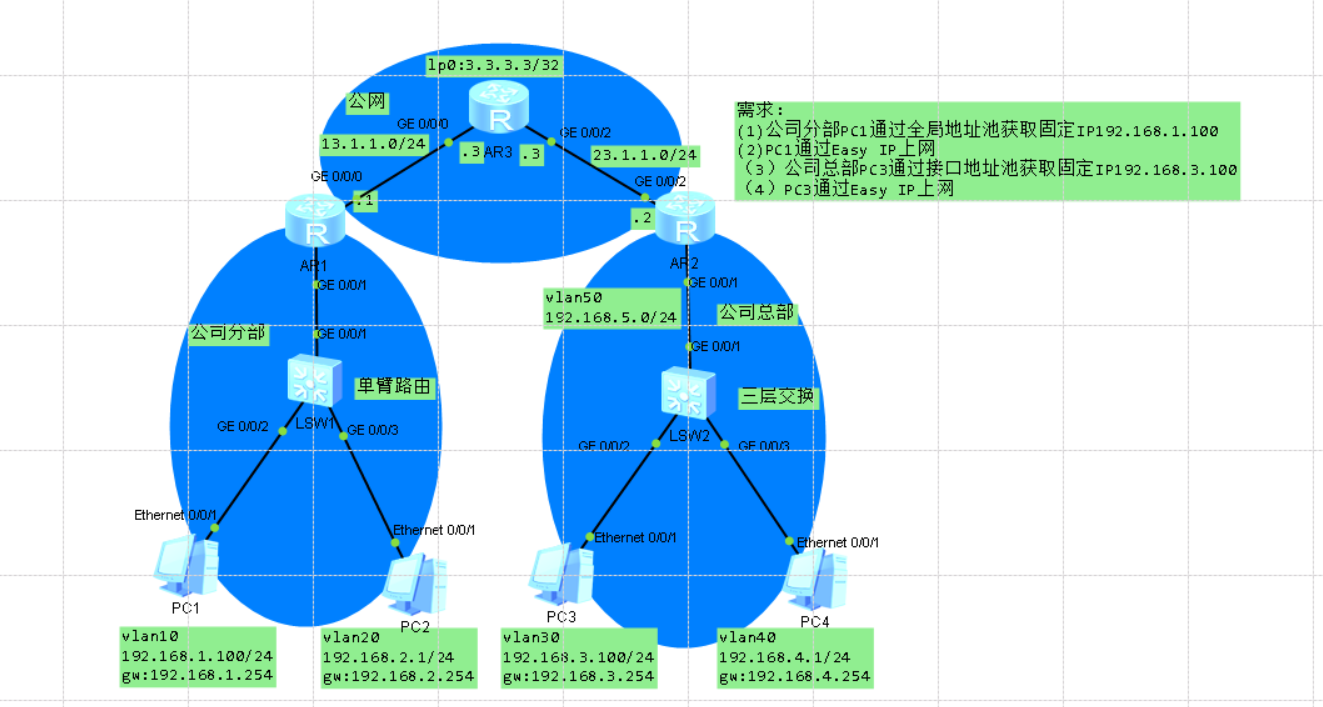

组网需求

需求:

(1)公司分部PC1通过全局地址池获取固定IP192.168.1.100

(2)PC1通过Easy IP上网

(3)公司总部PC3通过接口地址池获取固定IP192.168.3.100

(4)PC3通过Easy IP上网

理论知识

DHCP

作用:为终端设备动态的分配 IP 地址和参数信息(如 DNS ),简化管理员的工作量,减轻地址冲突的问题,以及可以实现动态的地址回收机制,合理利用地址

工作流程

①客户机:主动发起 discover 报文,寻找广播域中的服务器

②服务器:收到客户机的请求,会从地址池中,提取合适的 IP 地址分配给主机

(如果网络中有多台服务器,那么服务器都会给客户机提供 IP 地址)并通过 offer 报文进行回复

“如果客户机收到多份 offer 报文,也只会使用最先收到的一份”

③客户机:收到 offer 报文后,会主动的发送 request 报文去确认配置(也用于告知其他没被使用地址的服务器将地址回收)

④服务器:服务器收到客户机的 request 报文后,会确认客户信息于分配的地址是否一致,如果一致则回复 ACK,否则回复 NAK

收到 ACK 的主机可以使用该地址

收到 NAK 的主机则需要重新发起 discover 报文去请求 IP 地址

一、DHCP 配置

(接口地址池)

前提条件,在系统视图下,开启 DHCP 服务

dhcp enable

进入到分配地址的接口

interface G0/0/0

配置接口 IP 地址

ip address 192.168.1.254 24 //命令解析

该地址作为服务器的 ID ,以及客户机的网关,24 的掩码也为客户机的掩码

开启接口地址池模式

dhcp select interface //使用该命令代表接口为 DHCP 服务器

dhcp server lease day 0 hour 1 minute 1 //配置使用时间。默认是一天,可以精确到 时/分

dhcp server dns-list 114.114.114.114 //配置 DNS 服务器地址,可以配置多个,作为备份 DNS

如果打印机,服务器,或者一些不能经常改变 IP 地址的设备,可以用以下方式固定 IP 地址

①服务器,打印机等设备手工配置 IP 地址,配置后的地址,在 DHCP 设备中排除即可

dhcp server excluded-ip-address 192.168.1.100 192.168.1.200

例如:192.168.1.100 到 192.168.1.200 的地址不能分配给其他设备使用,则可以排除这些地址,排除后的地址无法被分配给其他设备

②绑定设备 MAC 地址

“54-89-98-F2-71-A7“例如该地址为我的 PC MAC 地址

dhcp server static-bind ip-address 192.168.1.1 mac-address 5489-98F2-71A7

绑定地址后,服务器收到的 discover 报文,必须包含该 MAC 地址才会提供 192.168.1.1 的地址给客户机

全局地址池获取地址方式

(接口地址池)

前提条件,在系统视图下,开启 DHCP 服务

dhcp enable

创建地址池

ip pool +名字(可以是数字和英文,区分大小写)

gateway-list 192.168.1.1 //网关地址

network 192.168.1.0 mask 255.255.255.0 //可分配地址池

static-bind ip-address 192.168.1.100 mac-address 5489-9851-4e04 //绑定地址

excluded-ip-address 192.168.1.201 192.168.1.254 //排除地址

lease day 2 hour 0 minute 0 //控制地址使用时间

dns-list 114.114.114.114 //配置 DNS

(具体解析,参考接口地址池)

最后一步,使能地址池

进入到需要分配 IP 地址的接口

interface G0/0/0 //例如 G0/0/0

ip address 192.168.1.1 255.255.255.0 //配置 IP 地址,该地址最好与地址池的 gateway 一致

dhcp select global //使能全局地址池

访问控制列表 ACL

可以根据用户匹配的条件来对数据包进行方向和过滤(ACL 是抓取工具,执行流量过滤的时候需要结合策略路由使用)

常见的策略路由有( traffic-filter、traffic-policy 等)

常用的 ACL 以编号规则命名

ACL 2000 — 2999 //基本 ACL (能够针对数据包的 “源 IP 地址”来进行匹配)

ACL 3000 — 3999 //高级 ACL(能够针对数据包的“五元组”进行匹配)

(五元组:1、源 IP 地址 2、目的 IP 地址 3、源端口号(TCP或UDP)4、目的端口号(TCP或UDP)5、协议号)

基本 ACL 配置方式

(系统视图下)

一、 acl 2000 //创建基本 ACL (只要范围是 2000 到 2999 都是基本 ACL)

rule +步数+ (deny/permit) source + IP地址 + 通配符 (配置格式)

————————————————————————————————————————————————————————————————————

1、例子:例如需要过滤 192.168.1.0/24 整个网段时,可以使用以下 rule 匹配

rule 1 deny source 192.168.1.0 0.0.0.255 //过滤 192.168.1.0/24 整个网段的任意 IP 地址

————————————————————————————————————————————————————————————————————

2、例子:例如需要过滤 172.16.1.1/32 一个地址,同时还需要过滤 172.16.1.2/32,可以使用以下命令

rule 1 deny source 172.16.1.1 0.0.0.0

rule 2 deny source 172.16.1.2 0.0.0.0 //以下命令代表过滤 172.16.1.1 当没有匹配成功的时候,匹配 rule 2

rule 2 过滤 172.16.1.2

补充:ACL 规则,一旦匹配立即停止,例如匹配 rule 1 立即停止,执行 deny 动作,否则执行 rule 2

如果全部都匹配失败,则直接放行

高级 ACL 配置命令

acl 3000 //创建高级 acl (3000 — 3999)都为高级 ACL

rule+步数+ (permit/deny)+ 协议+ source 源IP地址+通配符+ destination 目的IP地址+通配符

rule 20 permit ip source 10.1.1.2 0 destination 20.1.1.200 0 //例如,允许IP协议 源为 10.1.1.2 /32 目的地址为 20.1.1.200/32 的数据包通过

二、调用 ACL

ACL 只是匹配数据包的工具,过滤数据包需要配合策略路由

在数据包经过的接口调用

例如 G0/0/0 接口

interface G0/0/0

traffic-filter inbound acl 2000 //例如在 G0/0/0 接口,数据包经过的入方向使用 ACL 2000 //出方向 则改成 traffic-filter outbound acl 2000

NAPT(网络地址转换,端口转换)

1、配置NAT转换地址池

nat address-group 1 200.1.1.199 200.1.1.200 //设置转换地址池

即:能够使用的公网地址(200.1.1.199 — 200.1.1.200)共2个地址,也可以根据运营商的分配,配置多个地址,一般只有一个

2、匹配进行 NAT 转换的数据包

acl 2000

rule permit source 192.168.1.0 0.0.0.255 //代表能够转换的源地址为:192.168.1.0 — 192.168.1.255 (其他地址不转换)

例如:如果想匹配所有地址,都能转换

acl 2000

rule permit source any //匹配任何地址

3、接口调用

进入内网设备,连接公网的出接口

例如 AR1 G0/0/0 连接内网设备 G0/0/1 连接外网设备

则进入 G0/0/1 接口

interface G0/0/1

nat outbound 2000 address-group 1 //把 ACL 2000 需要转换的地址,匹配到 NAT 地址池 1 中

“实现 192.168.1.0/24 整个网段的主机都能转换成 200.1.1.199 或者 200.1.1.200 这两个公网地址,实现访问”

AR1 设备需要配置静态路由,用于访问公网设备,公网设备不能使用静态路由和OSPF协议(运营商设备不会和内网设备建立邻居)

ip route static 0.0.0.0 0 + AR2 设备的接口IP地址(即静态路由的下一跳)

二、使用接口 IP 地址作为公网地址 easy ip

1、匹配进行 NAT 转换的数据包

acl 2000

rule permit source 192.168.1.0 0.0.0.255 //代表能够转换的源地址为:192.168.1.0 — 192.168.1.255 (其他地址不转换)

例如:如果想匹配所有地址,都能转换

acl 2000

rule permit source any //匹配任何地址

2、接口调用

进入内网设备,连接公网的出接口

例如 AR1 G0/0/0 连接内网设备 G0/0/1 连接外网设备

则进入 G0/0/1 接口

interface G0/0/1

nat outbound 2000 //只要是 ACL 2000 匹配到的数据,都使用 G0/0/1 接口的 IP 地址访问外网

实验配置

AR1

sysname r1

dhcp enable

#

acl number 2000

rule 5 deny source 192.168.1.1 0

acl number 2001

rule 5 deny source 12.1.1.1 0

rule 10 permit source 192.168.1.0 0.0.0.255

#

acl number 3000

rule 5 deny ip source 192.168.1.1 0 destination 192.168.3.1 0

rule 10 permit ip

#

ip pool vlan10

gateway-list 192.168.1.254

network 192.168.1.0 mask 255.255.255.0

static-bind ip-address 192.168.1.100 mac-address 5489-98bd-7726

excluded-ip-address 192.168.1.200 192.168.1.253

dns-list 8.8.8.8

interface GigabitEthernet0/0/0

ip address 13.1.1.1 255.255.255.0

nat outbound 2001

#

interface GigabitEthernet0/0/1.10

dot1q termination vid 10

ip address 192.168.1.254 255.255.255.0

arp broadcast enable

dhcp select global

#

interface GigabitEthernet0/0/1.20

dot1q termination vid 20

ip address 192.168.2.254 255.255.255.0

arp broadcast enable

#

ospf 1 router-id 1.1.1.1

area 0.0.0.0

network 12.1.1.1 0.0.0.0

network 192.168.1.254 0.0.0.0

network 192.168.2.254 0.0.0.0

#

ip route-static 0.0.0.0 0.0.0.0 13.1.1.3

AR3

sysname r3

interface GigabitEthernet0/0/0

ip address 13.1.1.3 255.255.255.0

#

interface GigabitEthernet0/0/2

ip address 23.1.1.3 255.255.255.0

#

interface LoopBack0

ip address 3.3.3.3 255.255.255.255

sysname r2

acl number 2000

rule 5 permit source 192.168.3.0 0.0.0.255

interface GigabitEthernet0/0/0

ip address 12.1.1.2 255.255.255.0

#

interface GigabitEthernet0/0/1

ip address 192.168.5.2 255.255.255.0

#

interface GigabitEthernet0/0/2

ip address 23.1.1.2 255.255.255.0

nat outbound 2000

#

ospf 1 router-id 2.2.2.2

default-route-advertise

area 0.0.0.0

network 192.168.5.2 0.0.0.0

#

ip route-static 0.0.0.0 0.0.0.0 23.1.1.3

LW1

sysname sw1

#

vlan batch 10 20

#

interface GigabitEthernet0/0/1

port link-type trunk

port trunk allow-pass vlan 10 20

#

interface GigabitEthernet0/0/2

port link-type access

port default vlan 10

#

interface GigabitEthernet0/0/3

port link-type access

port default vlan 20

sysname sw2

#

vlan batch 30 40 50

#

interface Vlanif30

ip address 192.168.3.254 255.255.255.0

dhcp select interface

dhcp server static-bind ip-address 192.168.3.100 mac-address 5489-9837-5463

#

interface Vlanif40

ip address 192.168.4.254 255.255.255.0

#

interface Vlanif50

ip address 192.168.5.254 255.255.255.0

interface GigabitEthernet0/0/1

port link-type access

port default vlan 50

#

interface GigabitEthernet0/0/2

port link-type access

port default vlan 30

#

interface GigabitEthernet0/0/3

port link-type access

port default vlan 40

#

ospf 1 router-id 3.3.3.3

area 0.0.0.0

network 192.168.5.254 0.0.0.0

network 192.168.4.254 0.0.0.0

network 192.168.3.254 0.0.0.0

最后

以上就是危机眼神最近收集整理的关于1+X 高级拓扑练习(NAT-DHCP-ACL)组网需求理论知识实验配置的全部内容,更多相关1+X内容请搜索靠谱客的其他文章。

本图文内容来源于网友提供,作为学习参考使用,或来自网络收集整理,版权属于原作者所有。

发表评论 取消回复