Nmap(NetworkMapper)是一款开放源代码的网络探测和安全审核工具。它用于快速扫描一个网络和一台主机开放的端口,还能使用TCP/IP协议栈特征探测远程主机的操作系统类型。nmap支持很多扫描技术,例如:UDP、TCPconnect()、TCPSYN(半开扫描)、ftp代理(bounce攻击)、反向标志、ICMP、FIN、ACK扫描、圣诞树(XmasTree)、SYN扫描和null扫描。Nmap最初是用于Unix系统的命令行应用程序。在2000年的时候,这个应用程序有了Windows版本,可以直接安装使用。

关于nmap的详细使用方法请猛戳链接:http://linux.51yip.com/search/nmap

既然nmap这个工具能探测到网络中的某一台主机开放的端口、用了什么协议等等,从而成为黑客攻击前踩点的工具,一旦得逞,后果将不堪设想。那么我们如何利用iptables来防止nmap这个工具的嗅探呢?有攻就必有防,由前面的学习我们得知Linux系统的iptables可以对封包起到一个过滤、限制的作用。

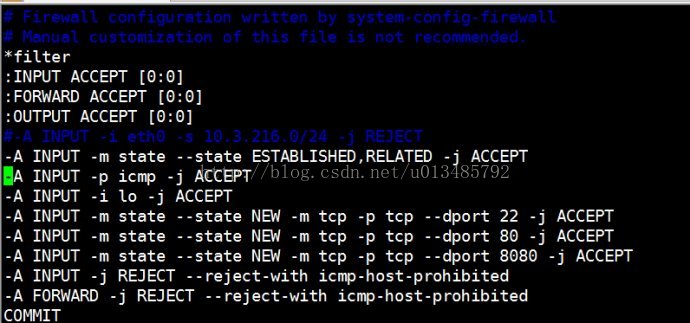

下面我在Windows系统使用nmap工具扫描办公室的Linux主机,在办公室的Linux主机iptables不做任何防范的情况下先扫描看看,如下图1:

图1 Linux主机不设任何防范

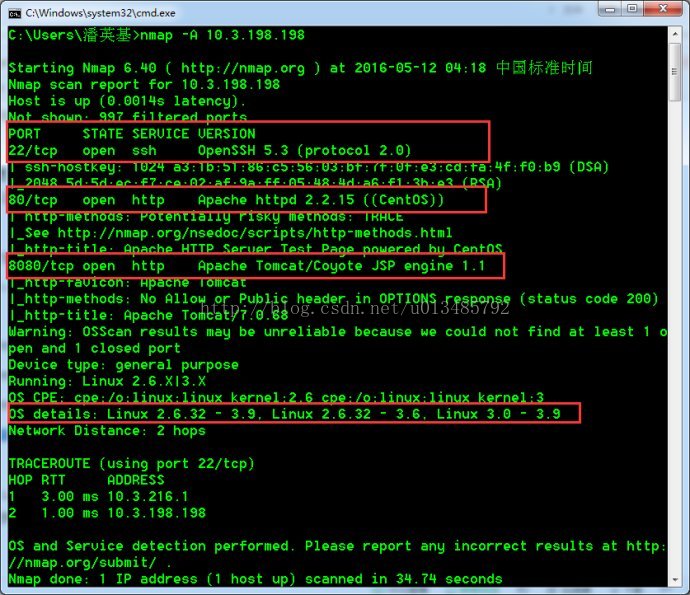

由上图1可以看到,我办公室的Linux主机开放了22、80、8080端口,TCP、ICMP协议也是接受的,并且不设任何防范措施,在Windows使用nmap工具扫描,使用命令:nmap -A 10.3.198.198直接扫描Linux主机,如下图2所示:

图2 指定ip地址扫描

可以看到,nmap工具只是用了一个“-A”参数进行扫描,整个Linux主机就相当于裸露在它的面前了。

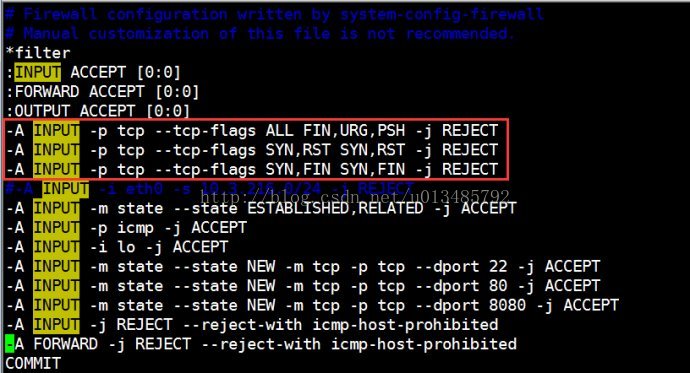

下面对Linux主机的iptables进行配置,在iptables中加入以下内容,如图3所示:

图3 在iptables中加入防nmap工具扫描的规则

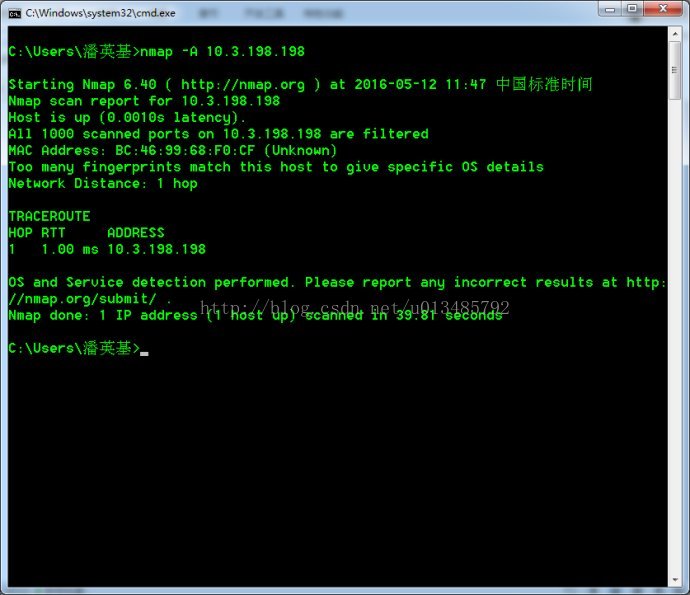

让iptables生效之后,在使用刚才的命令扫描一下,效果如下图4所示:

图4 加入防nmap扫描的规则后效果图

可以跟上图2对比一下,在加入防止nmap工具扫描的相关规则之后,再使用nmap工具对Linux主机进行扫描,关于Linux主机的一些关键信息就扫描不到了,比如开放的端口号、接受的协议、主机的操作系统信息等。这里防止nmap工具的扫描并不影响web服务器、远程连接等服务的正常工作。

最后

以上就是温柔发卡最近收集整理的关于利用iptables防止nmap工具的嗅探(防端口扫描)的全部内容,更多相关利用iptables防止nmap工具内容请搜索靠谱客的其他文章。

发表评论 取消回复