nmap常用指令cheatsheet

Nmap是一个网络连接端扫描软件,用来扫描网上电脑开放的网络连接端!

快速地扫描大型网络:

- 发现网络上有哪些主机

- 这些主机提供什么服务(应用程序名和版本)

- 服务运行在什么操作系统上(包括版本信息)

- 主机使用了什么类型的报文过滤器或防火墙

nmap的命令格式如下:

nmap [扫描类型][选项]{目标或目标集合}

常用操作

主机发现相关参数

| 参数 | 作用 |

|---|---|

| -sP | 使用ping扫描 |

| -P0 | 不使用ping扫描 |

| -PS | 使用TCP SYN PING扫描 |

| -PA | 使用TCP SYN ACK扫描 |

| -PU | 使用UDP ping扫描 |

| -PE;-PP;-PM | 使用ICMP ping types扫描 |

| -PR | 使用ARP ping扫描 |

| -n | 禁止DNS反向解析 |

| -R | 反向解析域名 |

常用扫描参数

| 选项 | 作用 |

|---|---|

| -T | 时序扫描 |

| -p|-F | 端口扫描顺序 |

| -sS | TCP SYN扫描(默认) |

| -sT | TCP连接扫描 |

| -sU | UDP扫描 |

| -sN;-sF;-sX | 隐蔽扫描 |

| -sA | TCP ACK 扫描 |

| -sW | TCP 窗口扫描 |

| -sM | TCP maimom 扫描 |

| –scanflags | 自定义TCP扫描 |

| -sI | 空闲扫描 |

| -sO | IP扫描 |

| -b | FTP Bounce扫描 |

扫描速度相关参数

| 选项 | 作用 |

|---|---|

| -T0;-T1 | 慢速扫描,躲避IDS与WAF等 |

| -T2 | 稍慢速扫描 |

| -T3 | 默认 |

| -T4 | 快速扫描 |

| -T5 | 极速扫描 |

扫描端口相关参数

| 选项 | 作用 |

|---|---|

| -F | 快速扫描端口(只扫描最常用的100个端口) |

| -r | 按照端口号从小到大的顺序扫描 |

| –top-ports | 开放率高的1000个端口扫描(默认) |

| -p | 只扫描特定端口,例如,-p 22,100-1024,9999 |

一般来说,nmap 192.168.1.1,实际上是使用SYN扫描目标开放率最高的1000个端口。

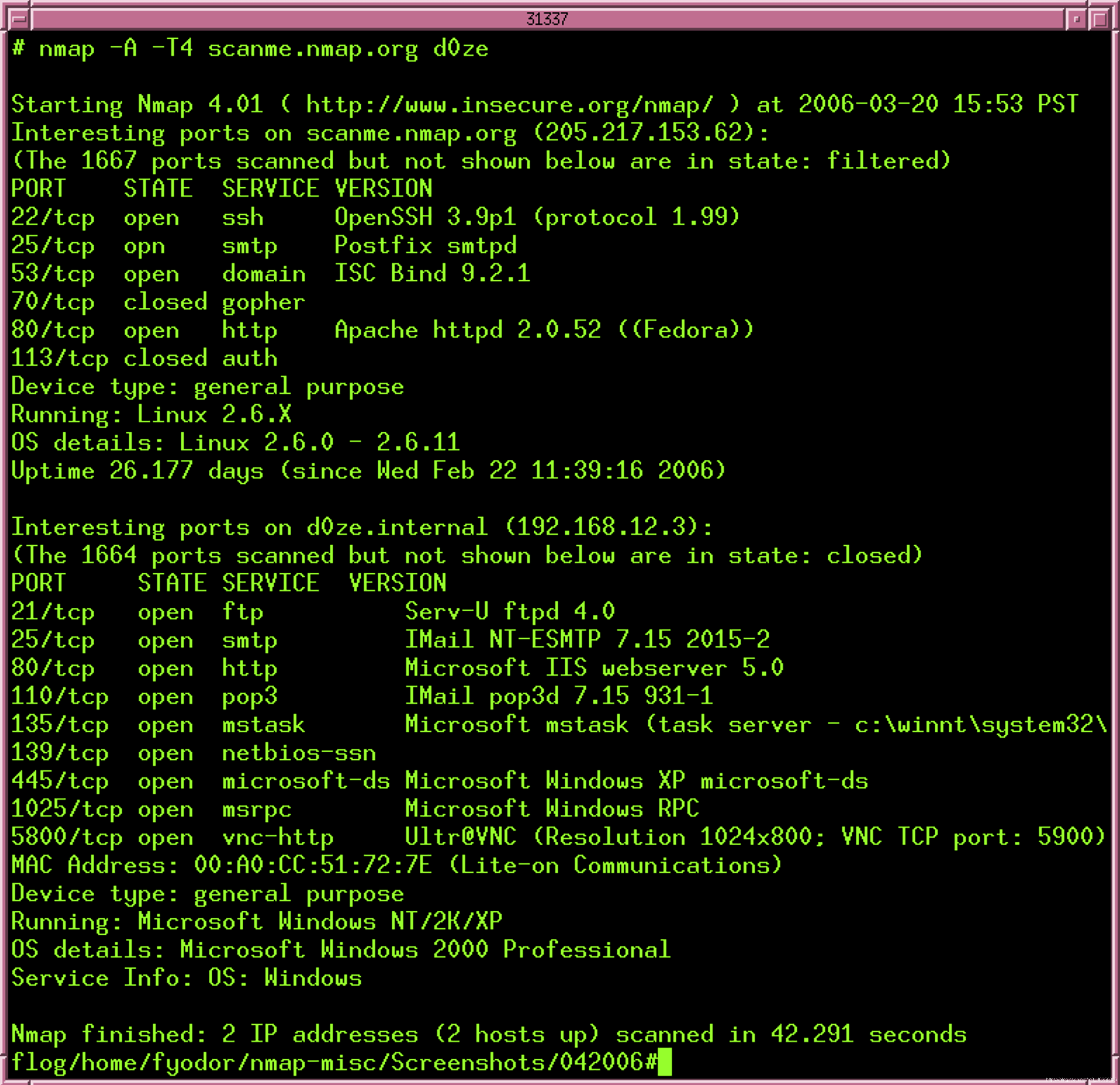

CTF中最常用的两条命令是:

nmap -sS -sV -p- ip

nmap -v -T4 -A ip/mask

支持自定义扫描脚本(NSE),并提供了大量的常见服务相关脚本,例如,SQL注入检测脚本、SMB漏洞扫描脚本、FTP爆破脚本。

常用命令示例

扫描目标

nmap 192.168.1.1 扫描一个IP

nmap 192.168.1.1 192.168.2.1 扫描IP段

nmap 192.168.1.1-254 扫描一个范围

nmap nmap.org 扫描一个域名

nmap 192.168.1.0/24 使用CIDR表示法扫描

nmap -iL target.txt 扫描文件中的目标

nmap -iR 100 扫描100个随机主机

nmap --exclude 192.168.1.1 排除列出的主机

扫描手法

nmap 192.168.1.1 -sS TCP SYN端口扫描(有root权限默认)

nmap 192.168.1.1 -sT TCP连接端口扫描(没有root权限默认)

nmap 192.168.1.1 -sU UDP端口扫描

nmap 192.168.1.1 -sA TCP ACK端口扫描

nmap 192.168.1.1 -sW 滑动窗口扫描

nmap 192.168.1.1 -sM TCP Maimon扫描

nmap 192.168.1.1-3 -sL 不扫描,仅列出目标

nmap 192.168.1.1/24 -sn 禁用端口扫描

nmap 192.168.1.1-5 -Pn 跳过主机发现,直接扫描端口

nmap 192.168.1.1-5 -PS22-25,80 端口X上的TCP SYN发现,默认80

nmap 192.168.1.1-5 -PA22-25,80 端口X上的TCP ACK发现,默认80

nmap 192.168.1.1-5 -PU53 端口X上的UDP发现,默认40125

nmap 192.168.1.1/24 -PR 本地网络上的ARP发现

nmap 192.168.1.1 -n 不做DNS解析

端口规格

nmap 192.168.1.1 -p 21 扫描特定端口

nmap 192.168.1.1 -p 21-100 扫描端口范围

nmap 192.168.1.1 -p U:53,T:21-25,80 扫描多个TCP和UDP端口

nmap 192.168.1.1 -p- 扫描所有端口

nmap 192.168.1.1 -p http,https 基于服务名称的端口扫描

nmap 192.168.1.1 -F 快速扫描(100个端口)

nmap 192.168.1.1 --top-ports 2000 扫描前2000个端口

nmap 192.168.1.1 -p-65535 从端口1开始扫描

时间和性能

nmap 192.168.1.1 -T0 非常非常慢,用于IDS逃逸

nmap 192.168.1.1 -T1 相当慢,用于IDS逃逸

nmap 192.168.1.1 -T2 降低速度以消耗更小的带宽,比默认慢十倍

nmap 192.168.1.1 -T3 默认,根据目标的反应自动调整时间模式

nmap 192.168.1.1 -T4 在一个很好的网络环境,请求可能会淹没目标

nmap 192.168.1.1 -T5 很可能会淹没目标端口或是漏掉一些开放端口

输出内容

nmap 192.168.1.1 -v 增加详细程度,-vv效果更好

nmap 192.168.1.1 -oN test.txt 标准输出写入到指定文件中

nmap 192.168.1.1 -oX test.xml 将输入写成xml的形式

nmap 192.168.1.1 -oG grep.txt 将输出写成特殊格式

nmap 192.168.1.1 -oA results 将输出所有格式,有三种 .xml/.gnmap/.nmap

nmap 192.168.1.1 --open 仅显示开放的端口

nmap 192.168.1.1 -T4 --packet-trace 显示所有发送和接收的数据包

nmap --resume test.txt 恢复扫描,配合-oG等命令使用

服务和版本检测

尝试确定端口上运行的服务的版本

nmap 192.168.1.1 -sV

强度级别0到9,数字越大,正确性越强,默认值为7

nmap 192.168.1.1 -sV --version-intensity 8

轻量级版本扫描,使扫描进程加快,但它识别服务的正确率降低

nmap 192.168.1.1 -sV --version-light

version-all相当于version-intensity的最高级别9,保证对每个端口尝试每个探测报文

nmap 192.168.1.1 -sV --version-all

启用操作系统检测,版本检测,脚本扫描和跟踪路由...

nmap 192.168.1.1 -A

使用TCP/IP进行远程OS指纹识别

nmap 192.168.1.1 -O

当Nmap无法确定所检测的操作系统时,会尽可能地提供最相近的匹配

nmap 192.168.1.1 -O --osscan-guess

最后

以上就是激昂牛排最近收集整理的关于nmap常用指令cheatsheetnmap常用指令cheatsheet的全部内容,更多相关nmap常用指令cheatsheetnmap常用指令cheatsheet内容请搜索靠谱客的其他文章。

本图文内容来源于网友提供,作为学习参考使用,或来自网络收集整理,版权属于原作者所有。

发表评论 取消回复