原文:June 7, 2022 by RICK MERRITT

翻译:赵茹萱

校对:王洪菠

本文约3300字,建议阅读5分钟

事实上,网络中充满了数据,其中很多数据可以被人

工智能实时筛选,自动地增强数据的安全性。互联网时代的复杂性引发了安全漏洞的数字瘟疫。持续不断的数据和身份盗窃催生了一场新的运动和一个现代的口头禅——零信任,这甚至成为美国总统授权的主题。

那么,什么是零信任呢?

“零信任是一种网络安全策略,用于验证每个用户、设备、应用程序和交易。零信任意味着,任何用户或流程都不应该被信任。”这一定义来自于NSTAC的报告,这是一份由美国国家安全电信咨询委员会于2021年编制的共56页的零信任文件,该委员会由AT&T前首席执行官领导的数十名安全专家组成。

在一次采访中,创建该术语的Forrester Research前分析师John Kindervag指出,他在他的零信任词典中定义:零信任的最初战略意义是通过消除数字信任来防止数据泄露,零信任应该可以通过现有的技术手段进行部署并在未来不断地迭代提升。

零信任的基本原则是什么?

Kindervag在他 2010年的报告中提出零信任的三项基本原则。所有的网络流量都不该被信任,所以用户必须:“验证和加密所有资源,限制并严格执行访问控制,监测并记录所有网络流量。”这就是为什么零信任有时被称为“永不信任,始终验证”。

如何实现零信任?

正如定义所暗示的那样,零信任不是一种单一的技术或产品,而是一套现代安全策略原则。美国国家标准与技术研究院 (NIST) 在其开创性的 2020 年报告中详细介绍了实施零信任的指南。

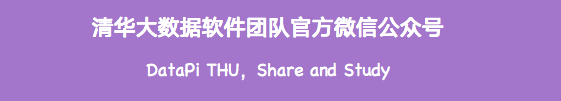

NIST的零信任架构

NIST的零信任架构

上图描述了它的一般方法,即使用安全信息和事件管理(SIEM)系统来收集数据,并使用持续诊断和缓解(CDM)对其进行分析,从而对其发现的信息和事件做出响应。

这是一个安全计划的示例,也被称为零信任架构 (ZTA),它创建了一个更安全的网络,称为零信任环境。

但一种方法不能完全解决零信任问题。NIST的报告称,“ZTA没有单一的部署计划,因为每个企业都有独特的用例和数据资产”。”

零信任的五个步骤

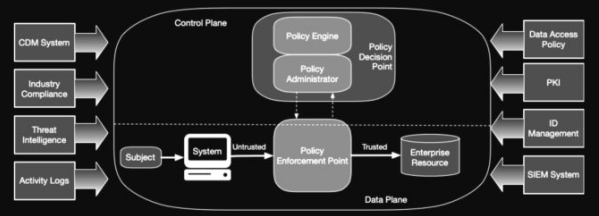

部署零信任的工作可以归纳为五个主要步骤。首先,定义一个所谓的保护层,即用户想要保护的东西。保护层可以跨越公司办公室内部的系统、云和边缘。从那里,用户创建一个通常在其网络中流动的交易地图和零信任架构来保护它们。接着,为网络建立安全策略。最后,监控网络流量以确保交易保持在策略范围内。

零信任的五个步骤

NSTAC 报告(上图)和 Kindervag 都建议采取相同的步骤来创建零信任环境。值得注意的是,零信任就像是一段旅程,而不是旅程的目的地。顾问和政府机构建议用户采用零信任成熟度模型来记录组织随时间推移的安全改进。网络安全基础设施安全局隶属于美国国土安全部,它在2021年的一份文件中描述了这样的一种模式(见下图)。

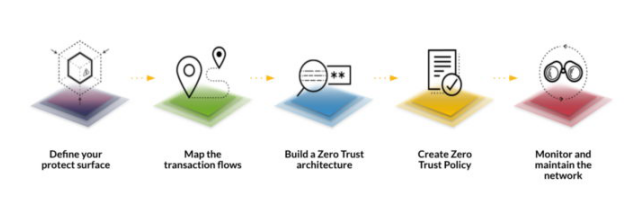

来自CISA的零信任成熟度模型

在实践中,零信任环境中的用户独立地请求访问每个受保护资源。他们通常使用多因素身份验证(MFA),比如在计算机上提供密码,然后将验证码发送到智能手机上。

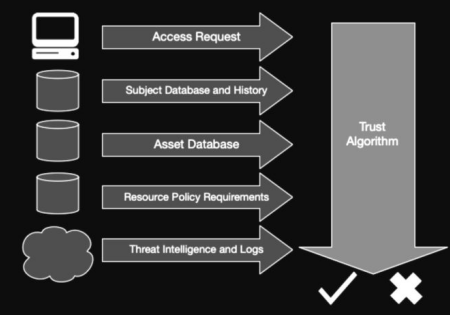

NIST报告列出了决定用户是否可以访问资源的算法(如下图)流程。

零信任访问的NIST算法

“理想情况下,信任算法应该是上下文相关的,但情况可能并不总是这样,”

考虑到公司的资源,一些人认为,寻求一种衡量可信度的算法与零信任的理念背道而驰。其他人注意到,机器学习在这里可以提供思路,它可以捕获网络上许多事件的上下文,以帮助做出正确的访问决策。

零信任的大爆炸

2021 年 5 月,乔·拜登总统发布了一项行政命令,要求对政府的计算系统施行零信任。该命令给了联邦机构60天的时间来根据 NIST的建议采用零信任架构。他还呼吁制定一个处理安全漏洞的手册,一个审查重大事件的安全委员会——甚至是为某些消费品建立网络安全警告标签的程序。这是零信任的大爆炸时刻,至今仍在全球范围内回响。NSTAC 报告称:“这对推进董事会内部和信息安全团队之间的零信任对话可能产生的影响,怎么强调都不为过。”

零信任的历史是什么?

2003年前后,零信任的想法开始在美国国防部内部涌现,并在 2007年生成一份报告。大约在同一时间,一个名为杰里科论坛(Jericho Forum)的行业安全专家非正式小组创造了“去边界化”(de-perimeterisation)这个术语。在2010年9月的报告中,Kindervag将这一概念具体化,并给它起了个名字。他认为,该行业专注于在拥有防火墙和入侵检测系统的组织周围修建护城河是错误的。不良行为者和不可思议的数据包已经存在于组织内部了,破解这些威胁需要一种全新的方法。

安全超越防火墙

从他早期安装防火墙开始,“我就意识到我们的信任模型存在问题,”他在接受采访时说。“我们将人类的概念带入了数字世界,这很愚蠢。”

在 Forrester,他的任务是找出网络安全不起作用的原因。2008 年,他开始使用零信任这个术语来描述他的研究。经过一些早期的阻力,用户开始接受这个概念。

“有人曾经告诉我,零信任将成为我的全部工作。我不相信他,但他是对的,”Kindervag曾担任过各种行业角色,并帮助数百家组织建立了零信任环境。

不断扩大的零信任生态系统

事实上,Gartner 预测,到 2025 年,至少 70% 的新远程访问部署将使用零信任网络访问 (ZTNA),而在2021年底,这一比例还不到 10%。(Gartner,《新兴技术:零信任网络接入的采用增长洞察》G00764424,2022 年 4 月)

从一定程度上讲,新冠肺炎封锁加速了公司提高远程工作人员安全性的计划。许多防火墙供应商近期提供的产品中包含了ZTNA功能。市场观察人士估计,从 Appgate 到 Zscaler,现在至少有 50 家供应商提供符合零信任概念的安全产品。

人工智能自动化零信任

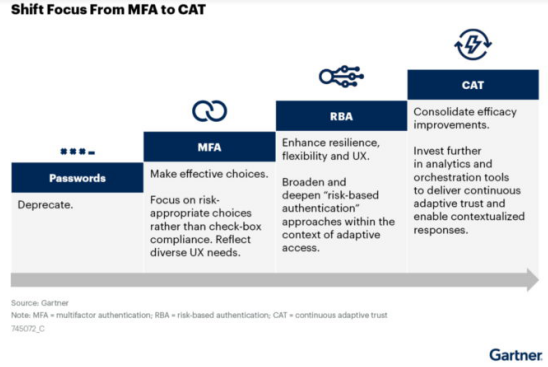

一些零信任环境中的用户对多次请求多因素身份验证感到失望。一些专家将其视为通过机器学习实现自动化的机会。

例如,Gartner建议采用一种被称为“持续适应性信任”的分析方法。CAT(见下表)可以使用上下文数据(例如设备身份、网络身份和地理位置)作为一种数字现实检查来帮助验证用户身份。

Gartner列出了零信任的安全步骤。资料来源:Gartner,《将重点从MFA转向持续自适应信任》G00745072,2021年12月。列出了零信任安全步骤。

Gartner列出了零信任的安全步骤。资料来源:Gartner,《将重点从MFA转向持续自适应信任》G00745072,2021年12月。列出了零信任安全步骤。

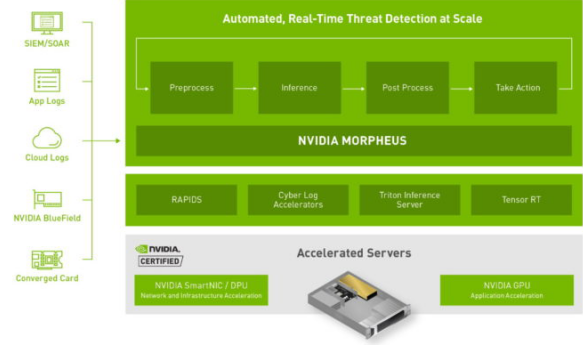

事实上,网络中充满了数据,其中很多数据可以被人工智能实时筛选,自动地增强数据的安全性。

NVIDIA 人工智能基础设施和网络安全工程高级经理 Bartley Richardson 表示:“我们甚至无法收集、维护和观察我们所能收集的一半网络数据,但这些数据中的情报将形成网络安全的整体图景。”

运营商无法跟踪网络产生的所有数据或为所有可能的事件设置策略。但他们可以应用人工智能来搜索可疑活动的数据,然后快速响应。

“我们希望为企业提供工具,让它们构建并自动化强大的零信任环境,零信任环境的防御系统将贯穿于数据中心的整个结构。”Richardson说。Richardson的工作是负责NVIDIA Morpheus(一个开放的AI网络安全框架)的开发。

NVIDIA Morpheus 零信任

NVIDIA Morpheus 零信任

NVIDIA 为 Morpheus 提供预训练的 AI 模型,用户也可以从第三方选择模型或自行构建模型。“后端工程和管线工作很辛苦,但我们有这方面的专业知识,我们可以为您设计它,”像Kindervag这样的专家将这种能力视为零信任未来的一部分。

“安全分析师的手动响应太困难且无效,”他在 2014 年的一份报告中写道,“系统的成熟度如此之快,现在可以实现有价值和可靠的自动化水平。”

要了解更多关于人工智能和零信任的信息,请阅读原博客。

原文标题:What Is Zero Trust?

原文链接:https://blogs.nvidia.com/blog/2022/06/07/what-is-zero-trust/

编辑:王菁

校对:林亦霖译者简介

赵茹萱,东南大学法律硕士,现就职于北京市京都律师事务所,喜欢浏览“数据圈儿”,分享热点资讯,碰撞新奇观点的法律人。与我派一起成长的三年是熠熠生辉的三年。未来,愿继续与我派一起,探索未知,保持热爱。

翻译组招募信息

工作内容:需要一颗细致的心,将选取好的外文文章翻译成流畅的中文。如果你是数据科学/统计学/计算机类的留学生,或在海外从事相关工作,或对自己外语水平有信心的朋友欢迎加入翻译小组。

你能得到:定期的翻译培训提高志愿者的翻译水平,提高对于数据科学前沿的认知,海外的朋友可以和国内技术应用发展保持联系,THU数据派产学研的背景为志愿者带来好的发展机遇。

其他福利:来自于名企的数据科学工作者,北大清华以及海外等名校学生他们都将成为你在翻译小组的伙伴。

点击文末“阅读原文”加入数据派团队~

转载须知

如需转载,请在开篇显著位置注明作者和出处(转自:数据派ID:DatapiTHU),并在文章结尾放置数据派醒目二维码。有原创标识文章,请发送【文章名称-待授权公众号名称及ID】至联系邮箱,申请白名单授权并按要求编辑。

发布后请将链接反馈至联系邮箱(见下方)。未经许可的转载以及改编者,我们将依法追究其法律责任。

点击“阅读原文”拥抱组织

最后

以上就是懦弱天空最近收集整理的关于独家 | 什么是零信任(附链接)的全部内容,更多相关独家内容请搜索靠谱客的其他文章。

发表评论 取消回复