未来已来,只是尚未流行,未来的安全趋势是零信任网络。

传统的基于边界的网络安全方法是先连接,后信任,在网络边界验证用户身份,确定用户是否值得信任。如果用户被认定为是可信任的,就能进入网络,而一旦通过边界进入到网络内部,访问基本就通行无阻了。反之,用户会被拦截在外。这种保护方式有很多种称谓:城堡护城河式保护,类似于中世纪的城堡一样,防外不防内,或者蜗牛式保护,外壳坚硬而内部柔弱。

传统网络安全架构默认内网是安全的,认为网络安全就是边界安全,因此通过在边界部署大量的安全产品如通过防火墙、WAF、IPS、网闸等设备对网络边界进行层层防护,而相对不重视甚至忽视企业内网的安全,但是业界的调查表明,高达80%的网络安全事件源于内网,或者内外勾结,因此屯重兵于边界并不能够使用户的网络变得更安全。

零信任安全建立在一个简单的、众所周知的前提之上:不信任网络内部和外部的任何人/设备/系统;不信任传统网络边界保护,而代之以微边界保护。

零信任最早由市场研究机构Forrester在2010年左右提出,后来Gartner和Forrester由对零信任概念、应用场景、迁移方式进行了完善和补充。

零信任并非对安全的颠覆,甚至算不上重大创新,零信任的主要理念或者原则都是网络安全领域存在已久的公认原则:

最小特权原则(least privilege)

需要知道原则(need to know)

深层防御原则(defense in depth)

基于以上原则,零信任能够做到:

确保所有资源被安全访问,不论用户或资源位于何处

记录和检查所有流量

强制执行最小特权原则

零信任要求将用户的访问权限限制为完成特定任务所需的最低限度,在组织内部重构以身份为中心的信任体系和动态访问控制体系,建立企业全新的身份边界,即微边界。零信任的关键在于控制对数据的访问权限,而与数据所在的位置无关,与访问发起者的位置无关。

零信任的做法是先信任,后连接,只有通过动态的认证和授权,才可能发起对数据资源的访问连接,这是和传统网络安全方法的主要区别。

零信任实现的简单方法:

标识你的敏感数据

映射敏感数据流(比如通过五元组或七元组,了解其流量流向)

设计零信任微边界

持续监控分析零信任生态系统

安全自动化与编排

2018年,因为大部分组织不知道如何有效实施零信任(ZT,Zero Trust)安全模型,因此Forrester对零信任做了扩展,称为ZTX,希望让零信任实施变得简单可行。

ZTX模型主要关注以下几个方面:

网络:技术对隔离、分段和网络安全的原则有什么影响?

数据:如何对数据进行分类、概述、隔离、加密和控制?

人力资源:如何保护网络用户和公司的基础设施?如何才能减轻用户造成的威胁?

工作负载:企业或组织使用的云、应用程序和其他资源如何保持安全?

自动化和编排:技术如何处理不信任和验证零信任模型?

可见性和分析:分析和有用的数据是否可用?如何消除系统盲点?

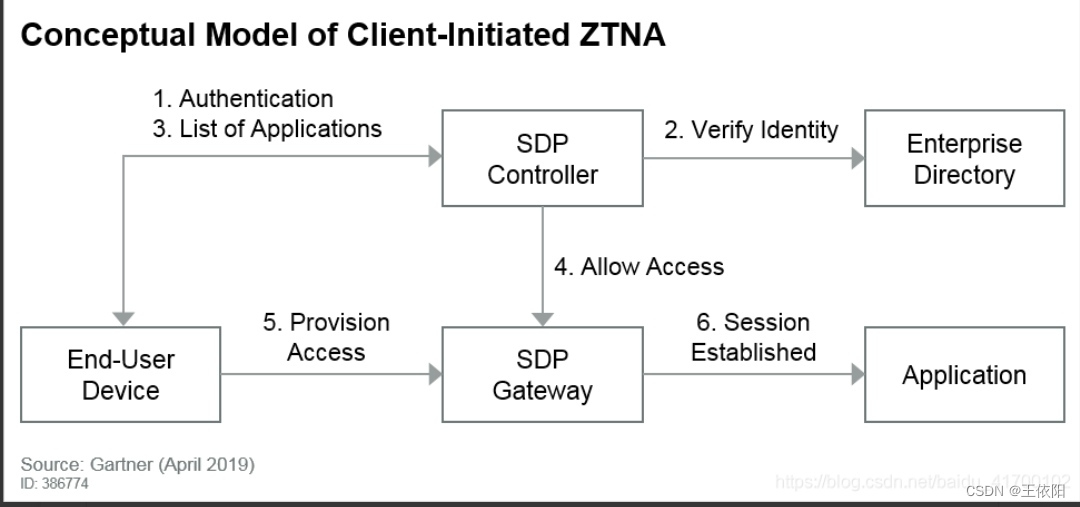

与此同时,Gartner提出了ZTNA(零信任网络架构),也就是SDP(软件定义边界)。

零信任架构不是一个单一的网络架构,而是一套网络基础设施设计和操作的指导原则,可用于改善任何分类或敏感级别的安全态势。

————————————————

版权声明:本文为CSDN博主「baidu_41700102」的原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接及本声明。

ksdxrddp.png

(图1-1 ZNTA概念模型)

NIST SP 800-207对零信任架构的定义如下:

零信任体系结构(ZTA)提供了一系列概念、思想和组件关系(体系结构),旨在消除在信息系统和服务中实施精确访问决策时的不确定性。

创建微分段是零信任解决方案的关键功能。每一个用户、每一台设备默认都不被信任,都需要创建微分段或者微边界,都需要进行独立的认证与授权。可以利用虚拟网络技术来实现网络隔离(如VLAN,QinQ、VXlan、VPN等等),并不会产生额外的硬件成本,网络是在软件中定义的,因此实现很灵活。

ksdxrxve.png

(图1-2 零信任架构模型)

零信任可以减少攻击面,保护用户的访问,减少数据泄露、数据丢失事件的发生,拒绝未授权的访问,因此在数据安全方面价值最大。

零信任可以以云服务方式交付,也可以以独立方案的方式交付给用户。

零信任并非网络安全领域的圣杯或银弹,也不能指望零信任来解决所有已知和未知的安全威胁,零信任更侧重于部署在用户内部,保护用户关键数据资产,对于不存在关键数据资产保护需求的用户,不需要跟风部署零信任方案。零信任对数据泄漏、数据破坏或丢失、未授权访问、数据库拖库、身份盗窃类攻击和威胁有很好的缓解作用,但对于其它类安全威胁,还是需要用户部署对应的安全产品与解决方案。

结论:

在零信任&S软件定义边界出现之前,用户在网络安全方面,通常没有集中的管理中心,或者仅有一个安全管理中心(SOC),安全管理中心可以集中管理用户的资产、威胁、弱点、风险、以及各种安全事件、安全日志,业界曾经对安全管理中心寄予很高的期望,但SOC的实际效果并不是非常理想,安全管理中心的“管理”主要体现在对安全设备、安全事件的管理上,不能深入业务和应用进行管理,也无法做到制定统一的安全策略并驱动执行策略,仍处于传统网络安全管理的范畴,安全和业务处于相对脱节的状态。

零信任&软件定义边界则给用户内部增加了统一的身份管理中心,统一的授权与访问控制中心,能够进行集中全面的认证、授权与访问控制管理。使安全能够与应用、业务进行深度结合,提供全网统一的、非常细粒度的动态访问控制,这是传统的SOC安全解决方案做不到的。将SOC与零信&SDP结合起来,将有助于使用户更加清晰了解自身当前网络安全风险态势以及业务安全态势。

零信任&S软件定义边界不是一种安全方案,而是一种安全理念或者安全体系框架,传统的安全方案是部分适配这个框架的;另外网络安全的核心围绕是基于风险评估得出的用户需求展开,有的用户以对外提供基础设施类服务为主,数据安全也并非核心,对于这些用户不需要ZT&SDP这种方案进行非常细粒度的认证、授权和访问控制。

零信任&S软件定义边界虽然宣称“不信任任何人(trust no one)”,无论用户和资源位于何处,打破传统网络边界,代之以微分段、微边界,在实际部署上,还是以内部安全保护为主,以及远程安全连接通信为主,即便SDP宣称可以缓解大部分网络层攻击,对于对外提供服务的DMZ服务器、门户、网站,仍要以其他已有网络安全保护为主。

无论何种安全方案,适合自身需求的方案才是最好的方案。

参考资料:

CSA SDP-glossary.pdf

CSA SDP_Specification_1.0.pdf

CSA sdp-for-iaas.pdf

CSA Software Defined Perimeter,2013

CSA, Software-Defined Perimeter as a DDoS Prevention Mechanism

CSA Software Defined Perimeter (SDP):Awareness and Adoption

Forrester-5-Steps-To-ZeroTrust-Security.pdf

Forrester-zero-trust-wave-q4-2019-report.pdf

forrester-zero-trust-wave-q4-2019-report.pdf

Waverley labs,Software Defined Perimeter (SDP),A Primer for CIOs

NIST SP800-207-draft-0信任安全.pdf

————————————————

版权声明:本文为CSDN博主「baidu_41700102」的原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接及本声明。

最后

以上就是温柔曲奇最近收集整理的关于零信任(Zero Trust)介绍的全部内容,更多相关零信任(Zero内容请搜索靠谱客的其他文章。

发表评论 取消回复