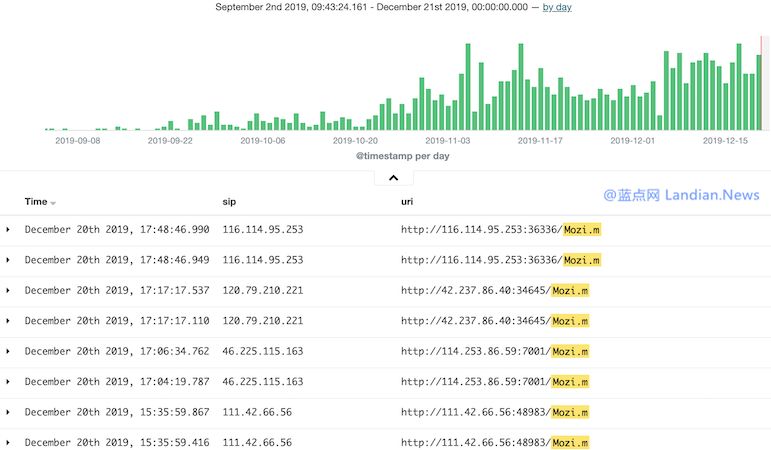

360安全团队在最新博客中揭露 MOZI 僵尸网络的最新动态,该僵尸网络主要利用弱口令和漏洞感染家用路由器。

目前涉及到的路由器品牌包括网件、华为和友讯等,除路由器外部分家用数字摄录机以及监控摄像头也遭到感染。

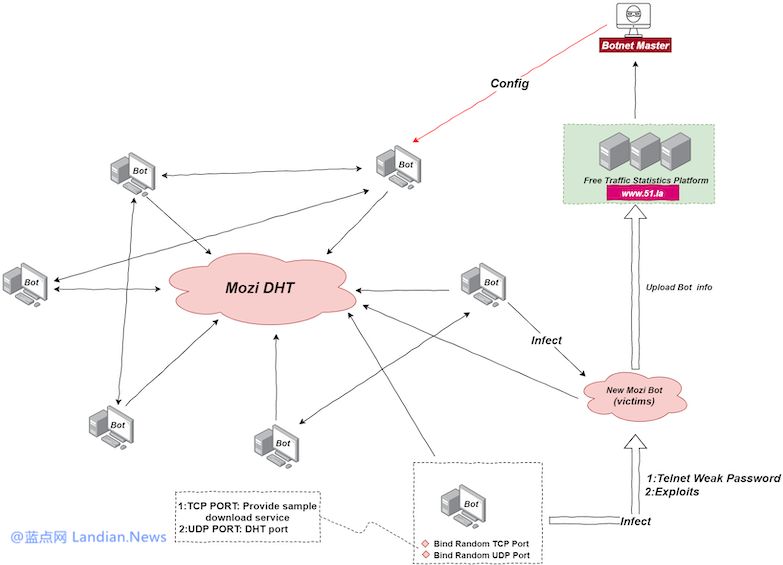

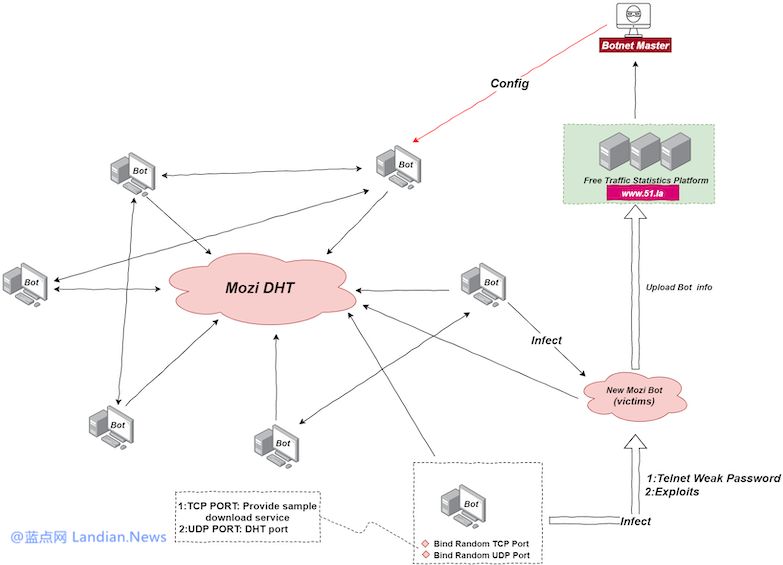

该僵尸网络同时还使用定制的扩展分布式哈希表实现连接 , 这与P2P类似每台被感染的路由器都会成为中继节点。

注:

本文提到的部分品牌路由器已经发布新版固件但用户未更新(比如网件和华为的等)

,另有部分路由器停止支持因此没有新版本固件。

基于分布式协议无需使用服务器:

多数恶意软件和僵尸网络都有远程控制服务器用于接收指令,当然找到这些服务器后也更容易瓦解这些僵尸网络。

而这个比较先进的僵尸网络没有服务器,整个感染依靠的都是大量被感染的设备相互作为节点再分发控制者指令。

360安全团队表示 MOZI 僵尸网络使用的这种传播方式速度更快,同时可以借助P2P隐藏异常流量加大追踪难度。

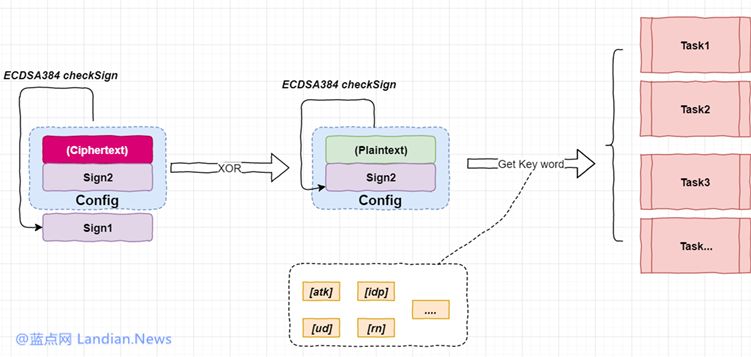

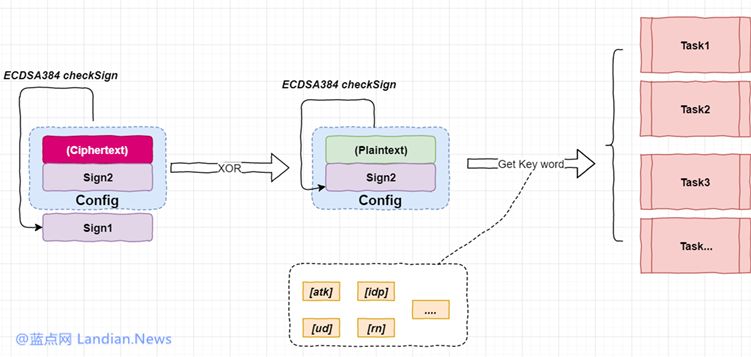

这个僵尸网络作者还使用先进的加密算法 ECDSA 384 和XOR来确保僵尸网络组件和P2P网络的完整性和安全性。

基于分布式协议无需使用服务器:

多数恶意软件和僵尸网络都有远程控制服务器用于接收指令,当然找到这些服务器后也更容易瓦解这些僵尸网络。

而这个比较先进的僵尸网络没有服务器,整个感染依靠的都是大量被感染的设备相互作为节点再分发控制者指令。

360安全团队表示 MOZI 僵尸网络使用的这种传播方式速度更快,同时可以借助P2P隐藏异常流量加大追踪难度。

这个僵尸网络作者还使用先进的加密算法 ECDSA 384 和XOR来确保僵尸网络组件和P2P网络的完整性和安全性。

MOZI僵尸网络的传播手法:

该僵尸网络在传播手法上倒是不算特别,主要都是利用这些物联网设备的弱口令以及存在的安全漏洞进行感染等。

所谓弱口令指的是很多路由器使用非常简单的密码 , 甚至不少设备使用的都是 123456 这类默认简单密码未修改。

安全漏洞指的是路由器或摄像头固件本身存在的安全漏洞,攻击者利用漏洞同样可以感染设备这样无需密码确认。

在过去多次针对物联网的攻击中黑客的攻击手法都是弱口令和漏洞,当然这类攻击手法屡试不爽黑客每次都成功。

MOZI僵尸网络的传播手法:

该僵尸网络在传播手法上倒是不算特别,主要都是利用这些物联网设备的弱口令以及存在的安全漏洞进行感染等。

所谓弱口令指的是很多路由器使用非常简单的密码 , 甚至不少设备使用的都是 123456 这类默认简单密码未修改。

安全漏洞指的是路由器或摄像头固件本身存在的安全漏洞,攻击者利用漏洞同样可以感染设备这样无需密码确认。

在过去多次针对物联网的攻击中黑客的攻击手法都是弱口令和漏洞,当然这类攻击手法屡试不爽黑客每次都成功。

避免黑吃黑采用高强度加密:

有趣的是安全人员发现这个僵尸网络还会采用高强度算法进行加密 , 比如前文提到的ECDSA384和XOR加密算法。

黑吃黑在黑产界是非常常见的现象,而MOZI 的作者为避免黑吃黑会对整个僵尸网络进行加密和验证确保安全性。

360安全团队表示当路由器感染恶意软件后会自动连接到僵尸网络的 P2P , 然后这些设备也会变成新的攻击节点。

黑客为确保不被黑吃黑会将节点设置验证,只有经过验证的命令或配置文件才可以被僵尸网络接收同步所有节点。

因此其他黑客想进行黑吃黑的话需要想办法解决验证问题,否则感染其中某个设备也不能直接破坏整个僵尸网络。

主要目的用于发动DDoS攻击:

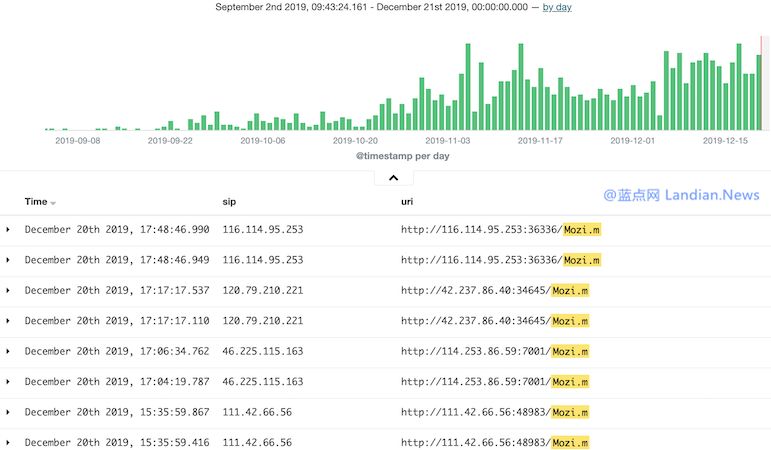

经过四个月的追踪360安全团队确认这个僵尸网络作者建立的主要目的是用于发动DDoS 即分布式拒绝服务攻击。

黑客可能在地下黑市接单然后向特定网站或服务器发送大量流量,用于阻塞这些网站或服务器的正常连接和访问。

这种情况在游戏业尤其是在线游戏里非常常见,通常某些竞争对手会通过这种方式来干扰其他竞争对手的运营等。

不过目前360安全团队还不清楚这个僵尸网络的确切规模,目前该团队正在想办法混入 MOZI 网络寻找更多信息。

受影响的路由器或其他设备主要是这些:

避免黑吃黑采用高强度加密:

有趣的是安全人员发现这个僵尸网络还会采用高强度算法进行加密 , 比如前文提到的ECDSA384和XOR加密算法。

黑吃黑在黑产界是非常常见的现象,而MOZI 的作者为避免黑吃黑会对整个僵尸网络进行加密和验证确保安全性。

360安全团队表示当路由器感染恶意软件后会自动连接到僵尸网络的 P2P , 然后这些设备也会变成新的攻击节点。

黑客为确保不被黑吃黑会将节点设置验证,只有经过验证的命令或配置文件才可以被僵尸网络接收同步所有节点。

因此其他黑客想进行黑吃黑的话需要想办法解决验证问题,否则感染其中某个设备也不能直接破坏整个僵尸网络。

主要目的用于发动DDoS攻击:

经过四个月的追踪360安全团队确认这个僵尸网络作者建立的主要目的是用于发动DDoS 即分布式拒绝服务攻击。

黑客可能在地下黑市接单然后向特定网站或服务器发送大量流量,用于阻塞这些网站或服务器的正常连接和访问。

这种情况在游戏业尤其是在线游戏里非常常见,通常某些竞争对手会通过这种方式来干扰其他竞争对手的运营等。

不过目前360安全团队还不清楚这个僵尸网络的确切规模,目前该团队正在想办法混入 MOZI 网络寻找更多信息。

受影响的路由器或其他设备主要是这些:

点个赞让更多人知道

点个赞让更多人知道

基于分布式协议无需使用服务器:

多数恶意软件和僵尸网络都有远程控制服务器用于接收指令,当然找到这些服务器后也更容易瓦解这些僵尸网络。

而这个比较先进的僵尸网络没有服务器,整个感染依靠的都是大量被感染的设备相互作为节点再分发控制者指令。

360安全团队表示 MOZI 僵尸网络使用的这种传播方式速度更快,同时可以借助P2P隐藏异常流量加大追踪难度。

这个僵尸网络作者还使用先进的加密算法 ECDSA 384 和XOR来确保僵尸网络组件和P2P网络的完整性和安全性。

基于分布式协议无需使用服务器:

多数恶意软件和僵尸网络都有远程控制服务器用于接收指令,当然找到这些服务器后也更容易瓦解这些僵尸网络。

而这个比较先进的僵尸网络没有服务器,整个感染依靠的都是大量被感染的设备相互作为节点再分发控制者指令。

360安全团队表示 MOZI 僵尸网络使用的这种传播方式速度更快,同时可以借助P2P隐藏异常流量加大追踪难度。

这个僵尸网络作者还使用先进的加密算法 ECDSA 384 和XOR来确保僵尸网络组件和P2P网络的完整性和安全性。

MOZI僵尸网络的传播手法:

该僵尸网络在传播手法上倒是不算特别,主要都是利用这些物联网设备的弱口令以及存在的安全漏洞进行感染等。

所谓弱口令指的是很多路由器使用非常简单的密码 , 甚至不少设备使用的都是 123456 这类默认简单密码未修改。

安全漏洞指的是路由器或摄像头固件本身存在的安全漏洞,攻击者利用漏洞同样可以感染设备这样无需密码确认。

在过去多次针对物联网的攻击中黑客的攻击手法都是弱口令和漏洞,当然这类攻击手法屡试不爽黑客每次都成功。

MOZI僵尸网络的传播手法:

该僵尸网络在传播手法上倒是不算特别,主要都是利用这些物联网设备的弱口令以及存在的安全漏洞进行感染等。

所谓弱口令指的是很多路由器使用非常简单的密码 , 甚至不少设备使用的都是 123456 这类默认简单密码未修改。

安全漏洞指的是路由器或摄像头固件本身存在的安全漏洞,攻击者利用漏洞同样可以感染设备这样无需密码确认。

在过去多次针对物联网的攻击中黑客的攻击手法都是弱口令和漏洞,当然这类攻击手法屡试不爽黑客每次都成功。

避免黑吃黑采用高强度加密:

有趣的是安全人员发现这个僵尸网络还会采用高强度算法进行加密 , 比如前文提到的ECDSA384和XOR加密算法。

黑吃黑在黑产界是非常常见的现象,而MOZI 的作者为避免黑吃黑会对整个僵尸网络进行加密和验证确保安全性。

360安全团队表示当路由器感染恶意软件后会自动连接到僵尸网络的 P2P , 然后这些设备也会变成新的攻击节点。

黑客为确保不被黑吃黑会将节点设置验证,只有经过验证的命令或配置文件才可以被僵尸网络接收同步所有节点。

因此其他黑客想进行黑吃黑的话需要想办法解决验证问题,否则感染其中某个设备也不能直接破坏整个僵尸网络。

主要目的用于发动DDoS攻击:

经过四个月的追踪360安全团队确认这个僵尸网络作者建立的主要目的是用于发动DDoS 即分布式拒绝服务攻击。

黑客可能在地下黑市接单然后向特定网站或服务器发送大量流量,用于阻塞这些网站或服务器的正常连接和访问。

这种情况在游戏业尤其是在线游戏里非常常见,通常某些竞争对手会通过这种方式来干扰其他竞争对手的运营等。

不过目前360安全团队还不清楚这个僵尸网络的确切规模,目前该团队正在想办法混入 MOZI 网络寻找更多信息。

受影响的路由器或其他设备主要是这些:

避免黑吃黑采用高强度加密:

有趣的是安全人员发现这个僵尸网络还会采用高强度算法进行加密 , 比如前文提到的ECDSA384和XOR加密算法。

黑吃黑在黑产界是非常常见的现象,而MOZI 的作者为避免黑吃黑会对整个僵尸网络进行加密和验证确保安全性。

360安全团队表示当路由器感染恶意软件后会自动连接到僵尸网络的 P2P , 然后这些设备也会变成新的攻击节点。

黑客为确保不被黑吃黑会将节点设置验证,只有经过验证的命令或配置文件才可以被僵尸网络接收同步所有节点。

因此其他黑客想进行黑吃黑的话需要想办法解决验证问题,否则感染其中某个设备也不能直接破坏整个僵尸网络。

主要目的用于发动DDoS攻击:

经过四个月的追踪360安全团队确认这个僵尸网络作者建立的主要目的是用于发动DDoS 即分布式拒绝服务攻击。

黑客可能在地下黑市接单然后向特定网站或服务器发送大量流量,用于阻塞这些网站或服务器的正常连接和访问。

这种情况在游戏业尤其是在线游戏里非常常见,通常某些竞争对手会通过这种方式来干扰其他竞争对手的运营等。

不过目前360安全团队还不清楚这个僵尸网络的确切规模,目前该团队正在想办法混入 MOZI 网络寻找更多信息。

受影响的路由器或其他设备主要是这些:

点个赞让更多人知道

点个赞让更多人知道

最后

以上就是幸福月亮最近收集整理的关于华为路由器时间同步_360监测到网件和华为等品牌的部分路由器遭黑客攻击并组成僵尸网络...的全部内容,更多相关华为路由器时间同步_360监测到网件和华为等品牌内容请搜索靠谱客的其他文章。

本图文内容来源于网友提供,作为学习参考使用,或来自网络收集整理,版权属于原作者所有。

发表评论 取消回复