this_is_flag

解题过程:

flag就在眼前

flag{th1s_!s_a_d4m0_4la9}

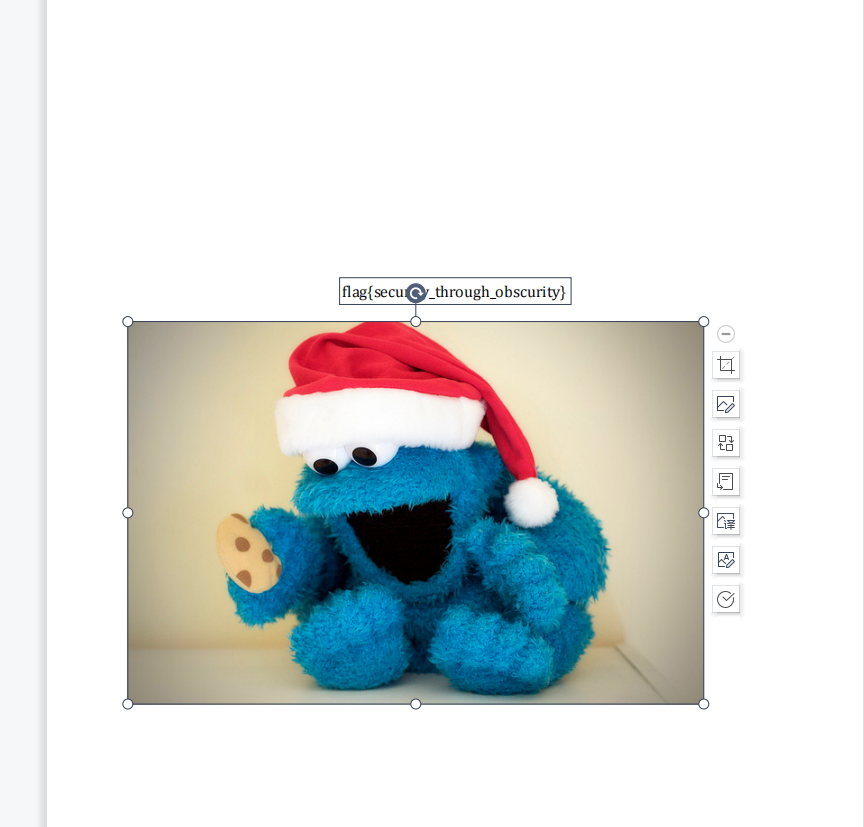

解题过程:

将PDF上图片移开就能看到下面的flag

flag{security_through_obscurity}

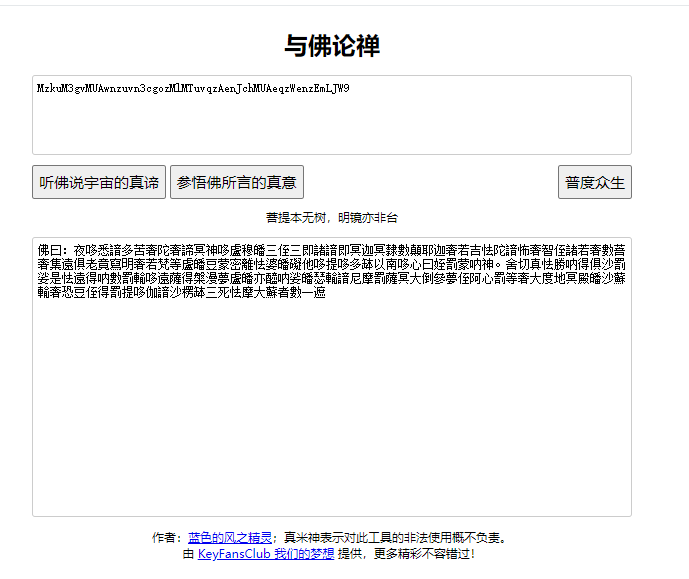

如来十三掌

解题过程:

需要进入一个名叫与佛论禅的网址解密,需要加上佛曰:

将MzkuM3gvMUAwnzuvn3cgozMlMTuvqzAenJchMUAeqzWenzEmLJW9进行rot-13解码

在将获取到的解码结果进行base64解码获取flag

flag{bdscjhbkzmnfrdhbvckijndskvbkjdsab}

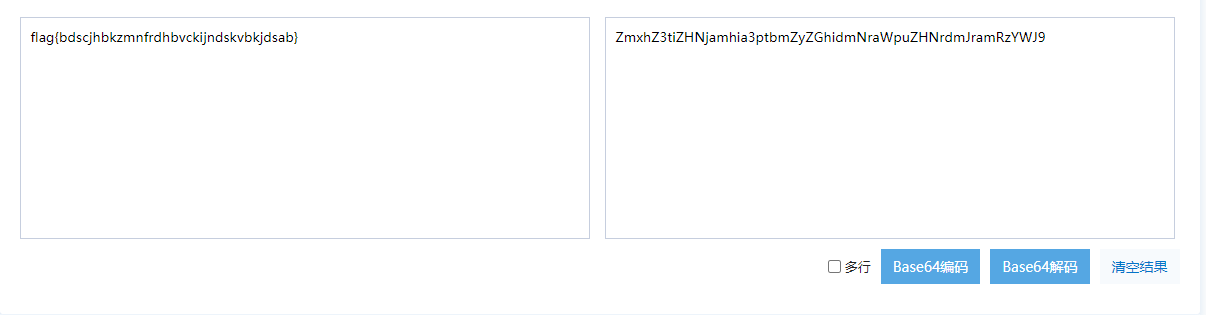

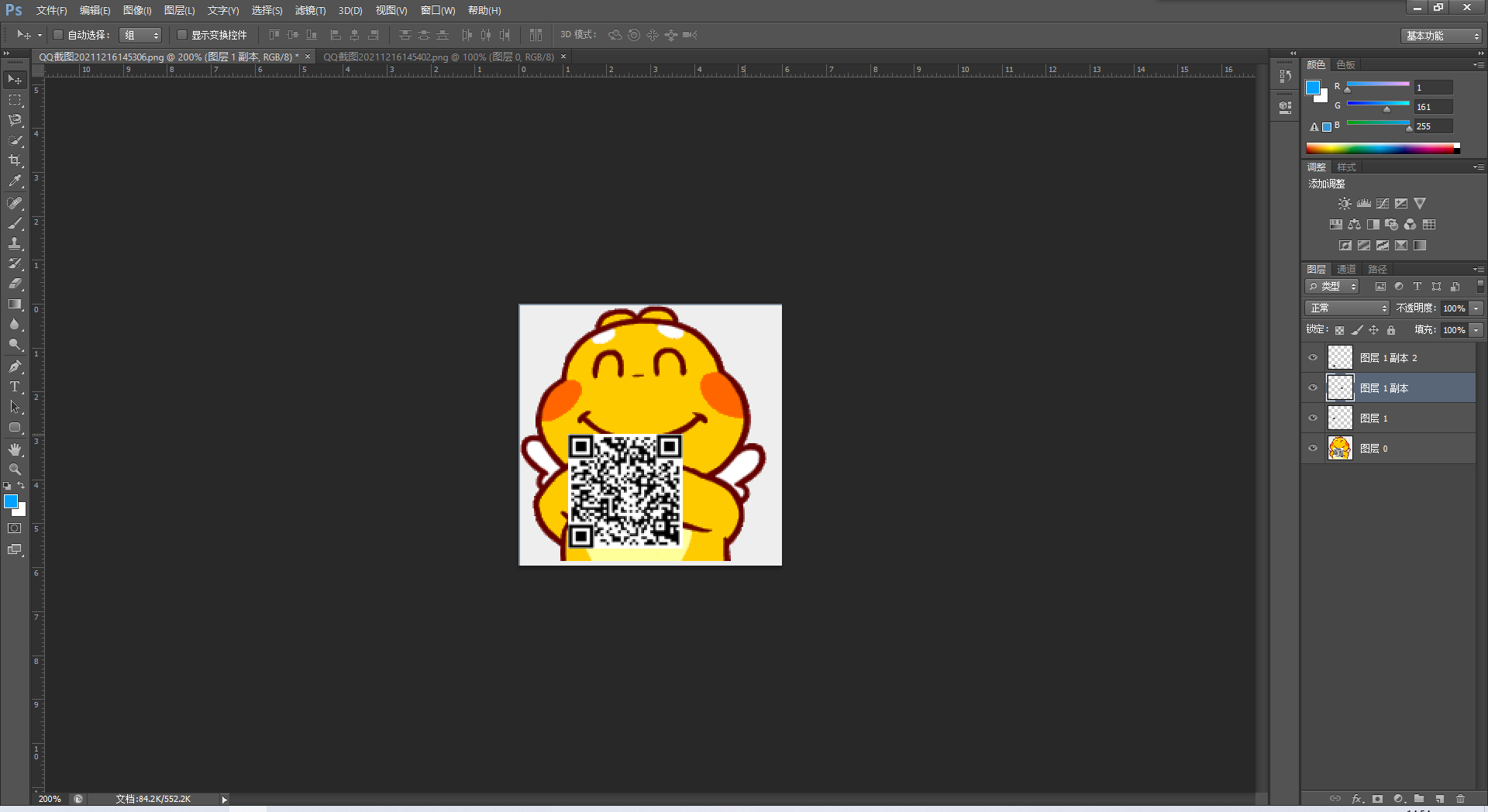

give_you_flag

解题过程:

题目描述:菜狗找到了文件中的彩蛋很开心,给菜猫发了个表情包

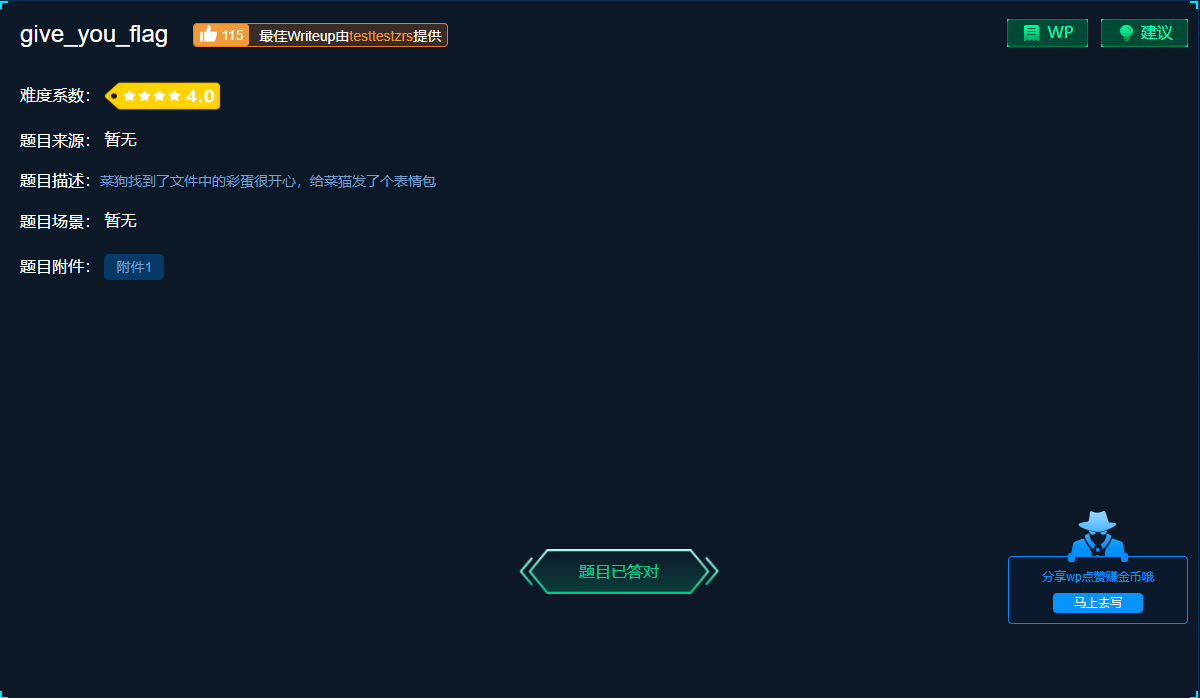

下载图片发现是个gif动态图片,肉眼可见一张二维码一闪而过

使用工具Stegsolve打开gif图片,选择Frame Browser查看,一阵一阵翻,翻到二维码那一帧

将图片保存下来,发现二维码少了定位符,需要ps或者QQ截图也行

手机扫码得到flag

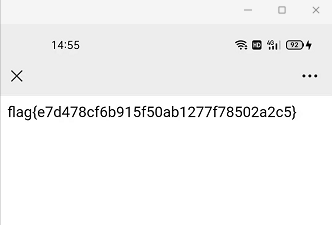

flag{e7d478cf6b915f50ab1277f78502a2c5

stegano

解题过程:

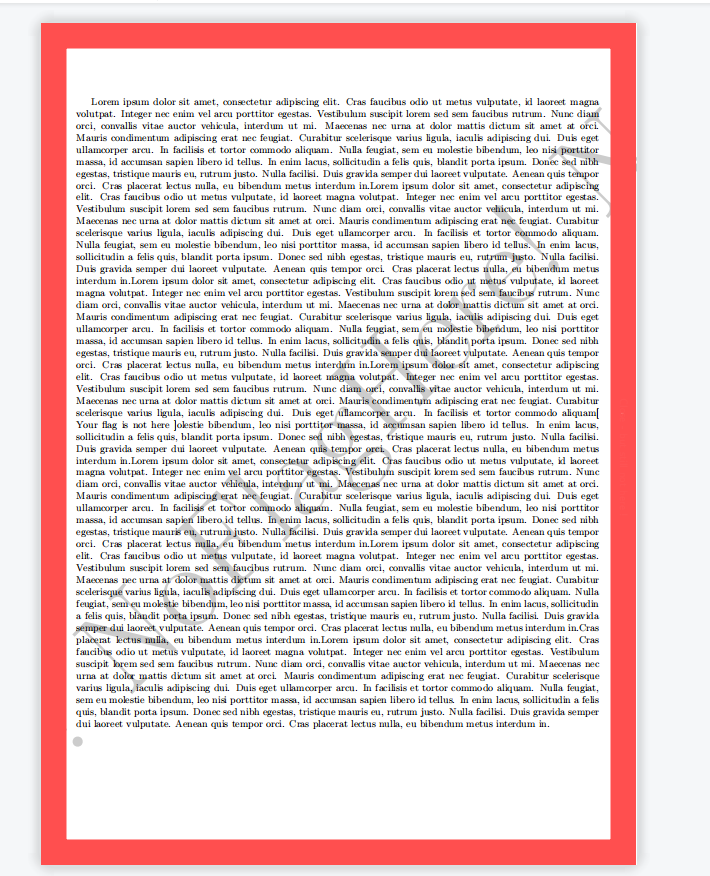

题目描述:菜狗收到了图后很开心,玩起了pdf 提交格式为flag{xxx},解密字符需小写

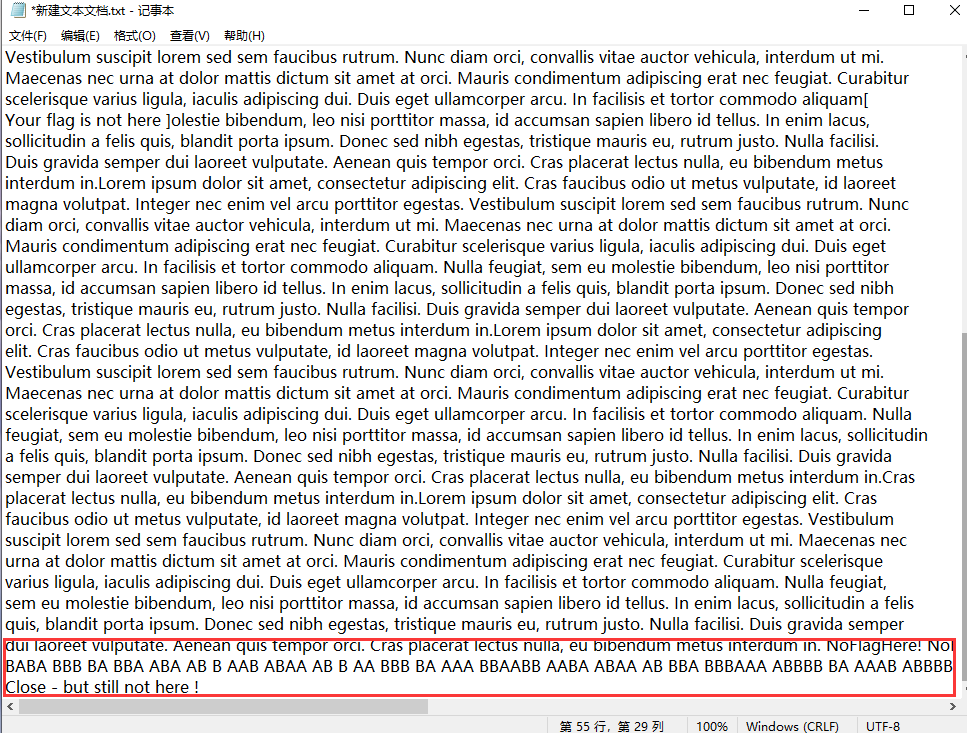

下载附件是个pdf,将pdf里面的文本复制出来放到txt里面

发现baba连续字符,b一波是摩斯密码

可写脚本转换,也可以手动转换

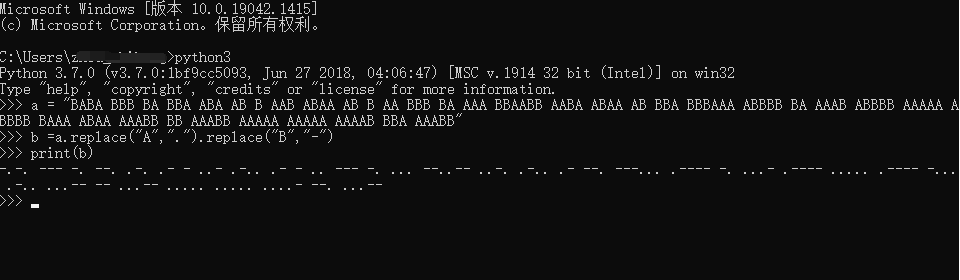

进行解密http://www.zhongguosou.com/zonghe/moersicodeconverter.aspx获得flag

CONGRATULATIONSFLAG:1NV151BL3M3554G3

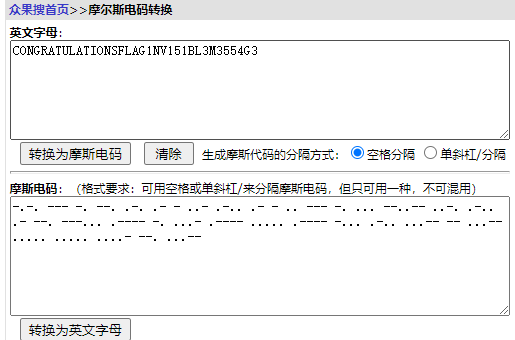

坚持60s

解题过程:

题目描述:菜狗发现最近菜猫不爱理他,反而迷上了菜鸡

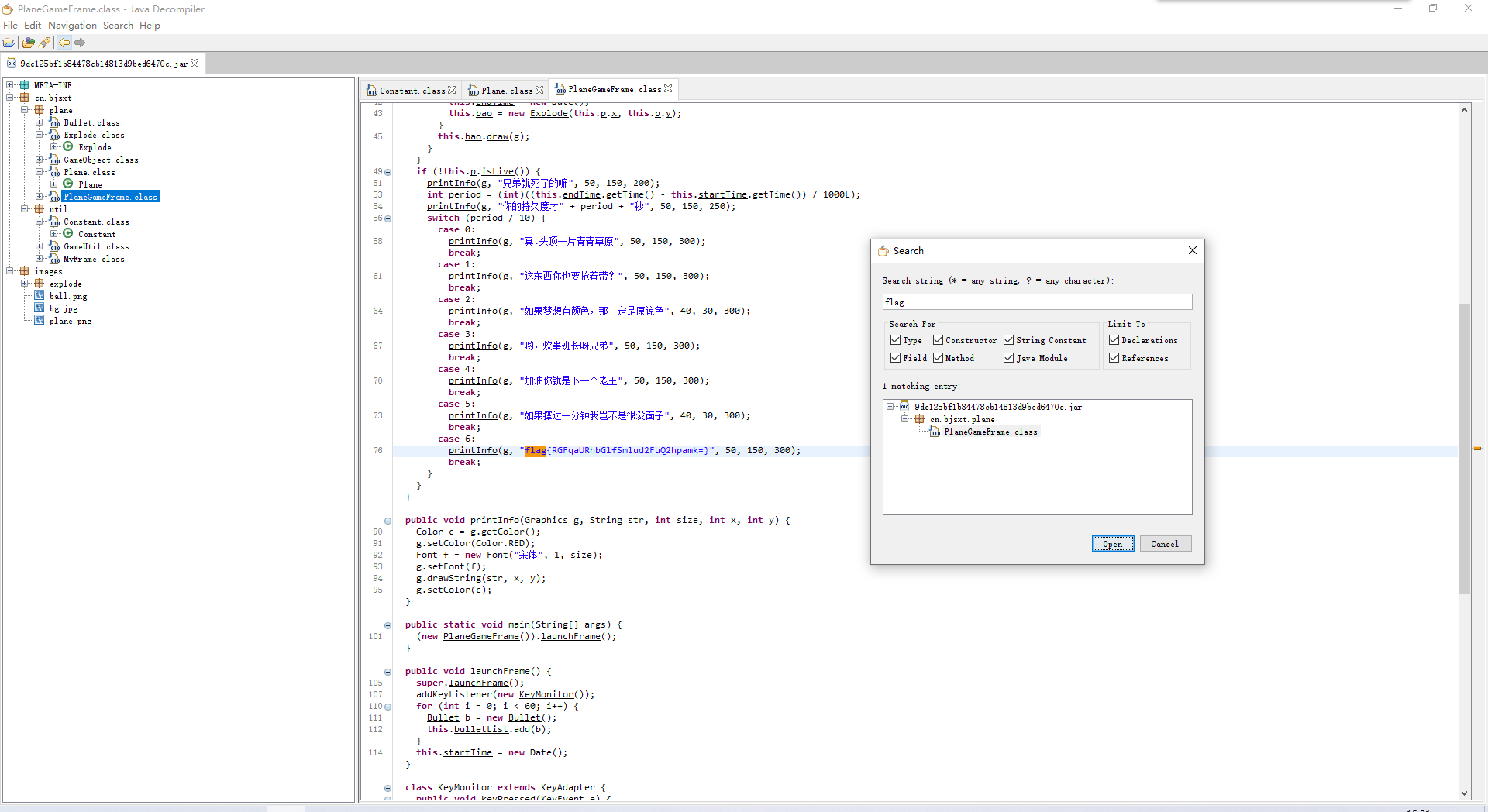

下载附件,是个jar,打开如下

jd-gui-1.6.6java反编译工具搜索flag关键字

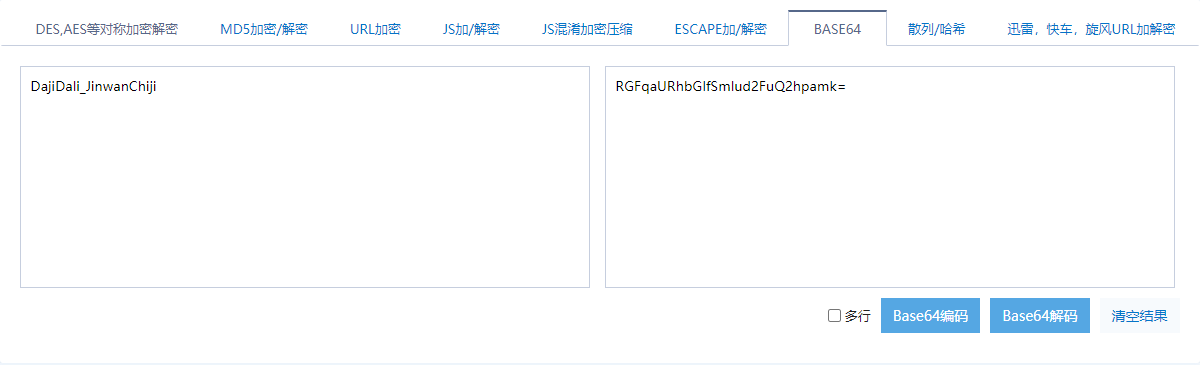

base64解码获取flag

DajiDali_JinwanChiji

gif

解题过程:

题目描述:菜狗截获了一张菜鸡发给菜猫的动态图,却发现另有玄机

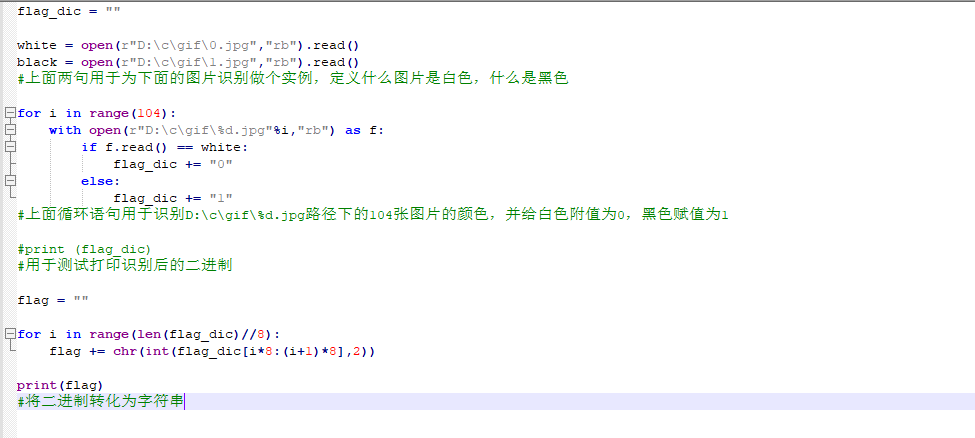

下载附件打开发现是103张黑白图片,考点01二进制,需要进行转换

参考大佬们写的脚本文件获得flag

flag{FuN_giF}

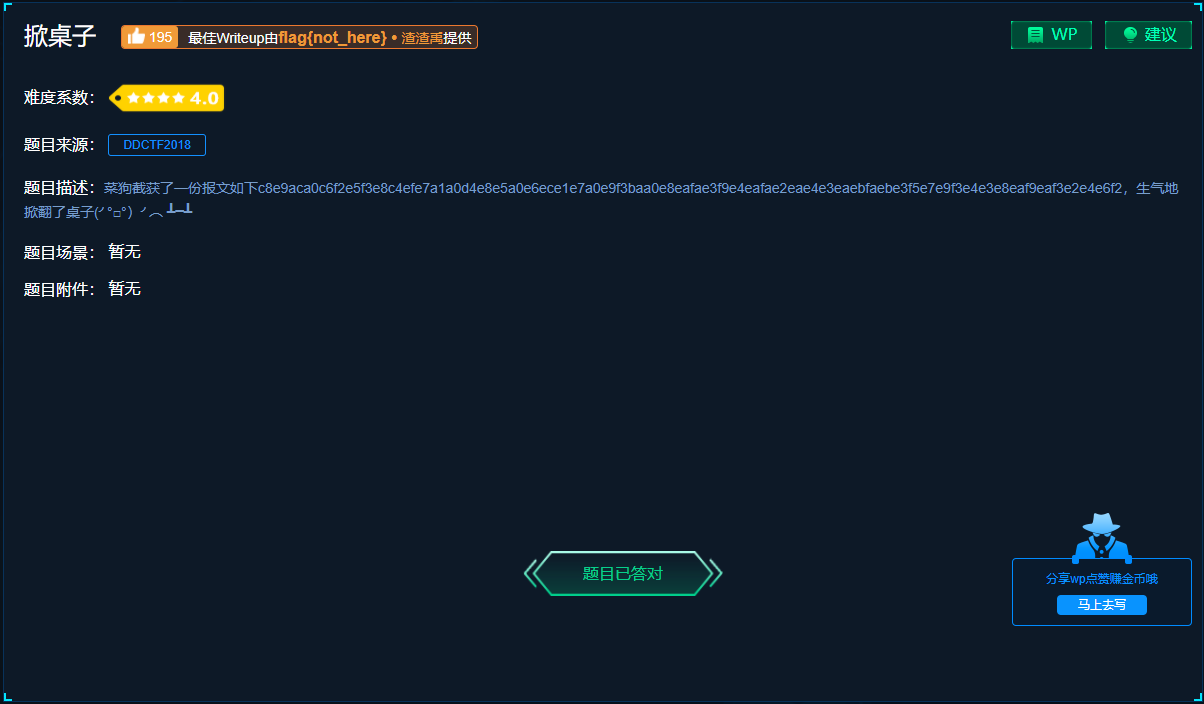

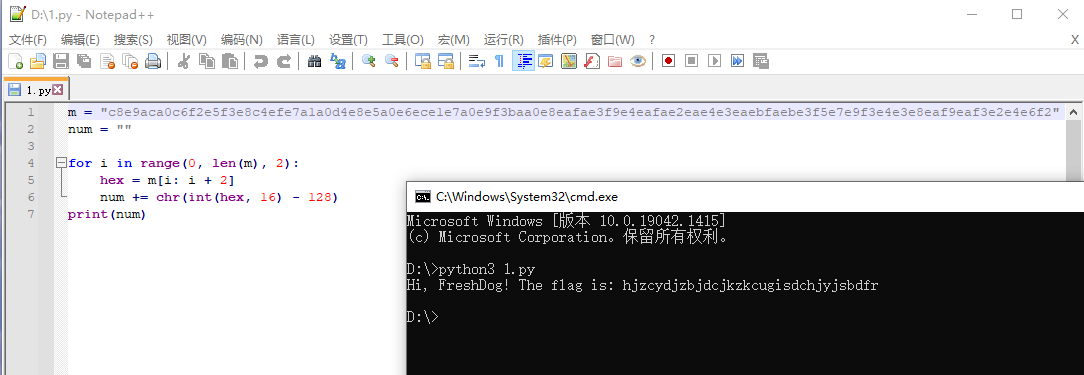

掀桌子

解题过程:

题目描述:菜狗截获了一份报文如下c8e9aca0c6f2e5f3e8c4efe7a1a0d4e8e5a0e6ece1e7a0e9f3baa0e8eafae3f9e4eafae2eae4e3eaebfaebe3f5e7e9f3e4e3e8eaf9eaf3e2e4e6f2,生气地掀翻了桌子(╯°□°)╯︵ ┻━┻

题目中的字符串由0-9、a-f组成,我们知道2位十六进制可表示1个字节,写脚本将该字符串两两分组转换成字节,发现所有字节均大于128,我们又知道ASCII码表示范围是0-127,于是每一个字节都减去128,再转换成字符串,参考大佬脚本得到flag

Hi, FreshDog! The flag is: hjzcydjzbjdcjkzkcugisdchjyjsbdfr

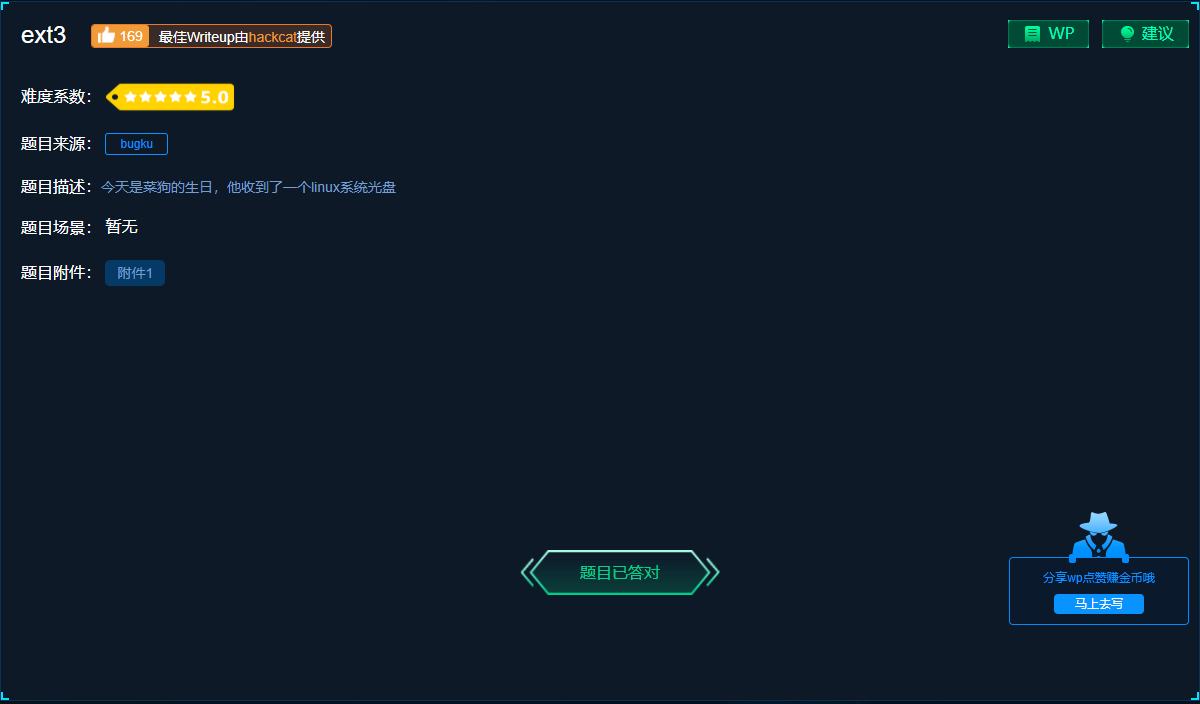

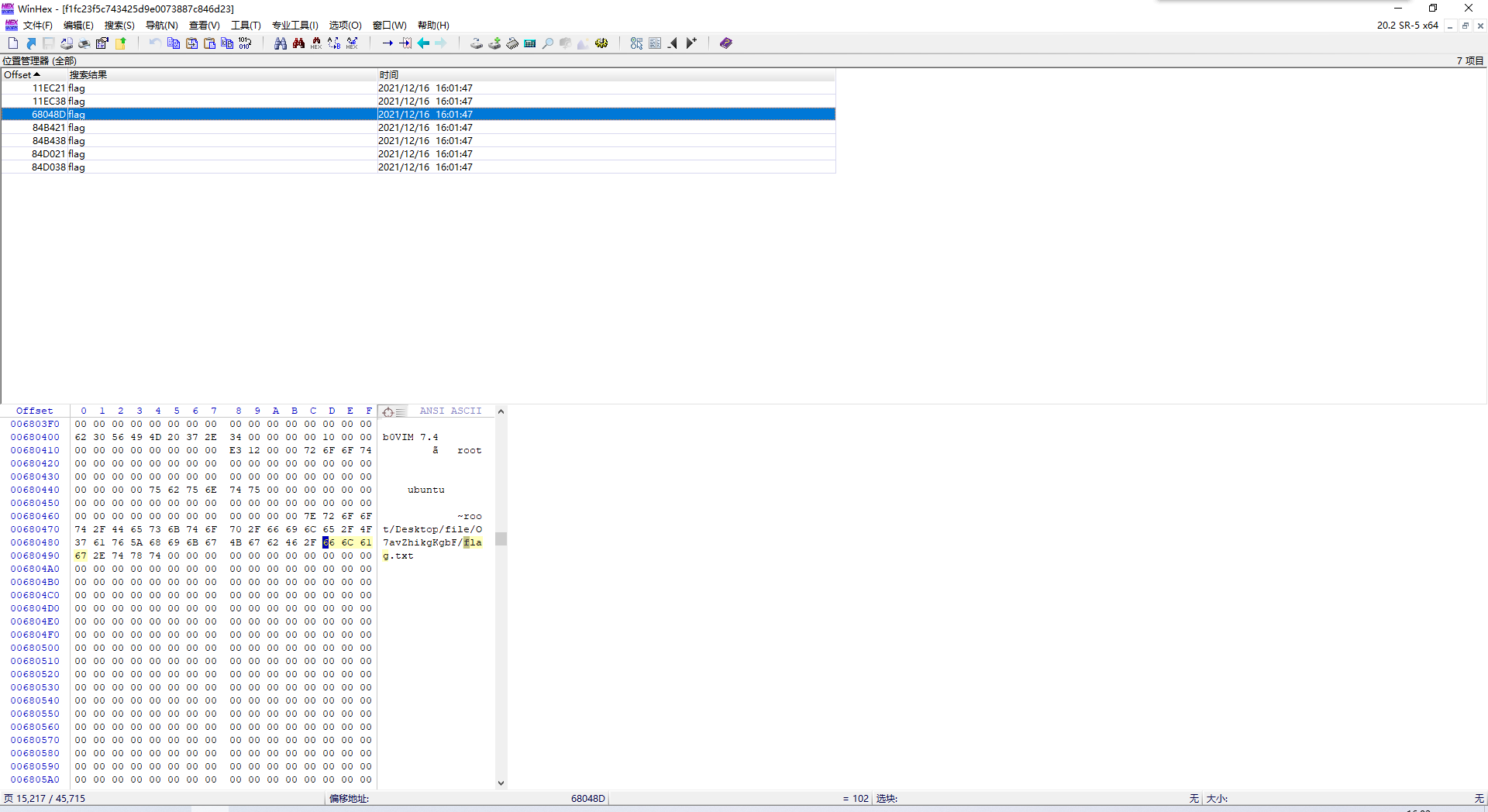

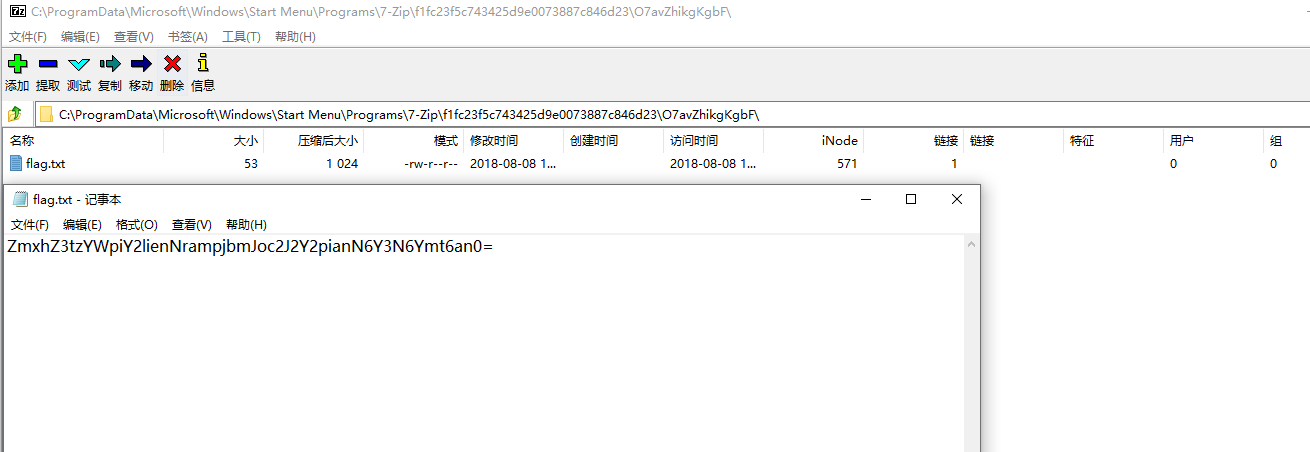

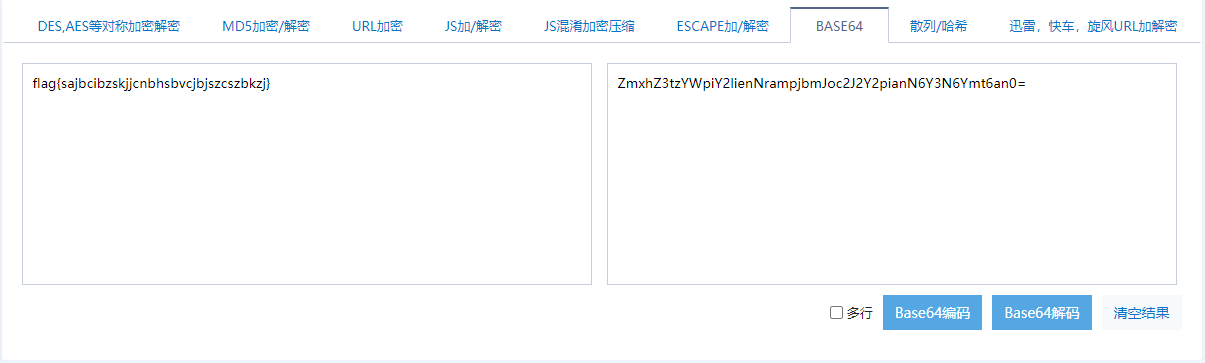

ext3

解题过程:

题目描述:今天是菜狗的生日,他收到了一个linux系统光盘

使用winHex打开压缩包,搜索flag获取路径

使用7-zip打开文件找到O7avZhikgKgbF/flag.txt文件

base64解码获取flag

flag{sajbcibzskjjcnbhsbvcjbjszcszbkzj}

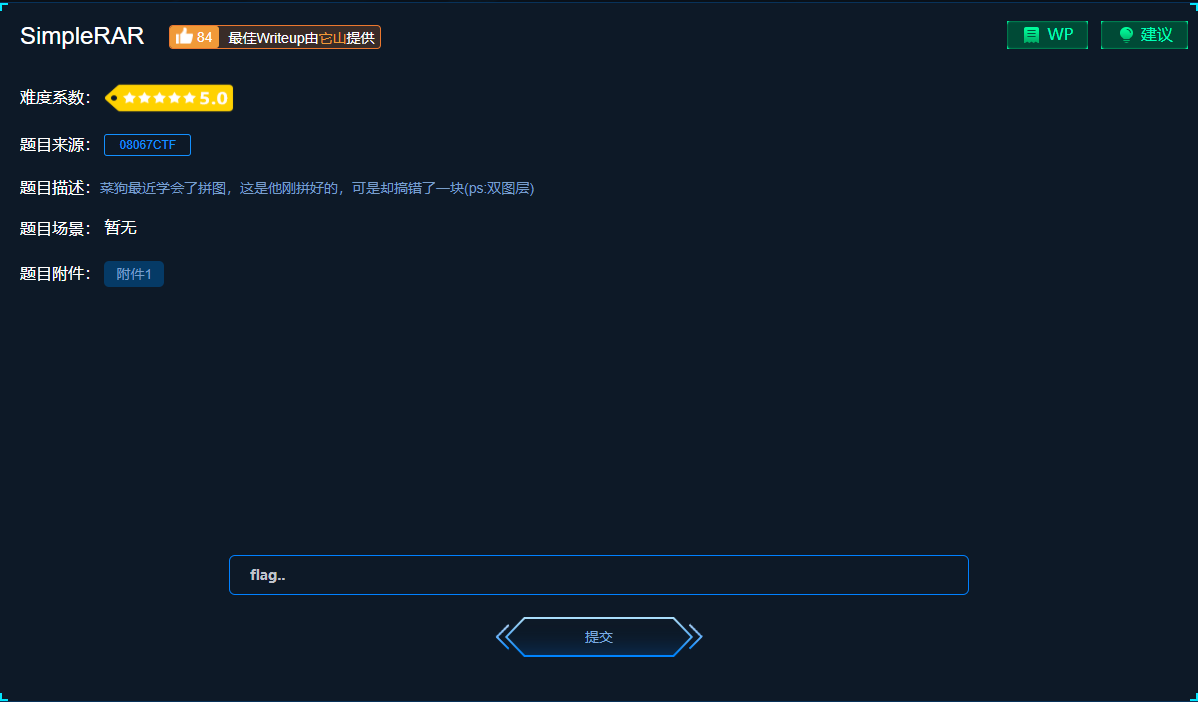

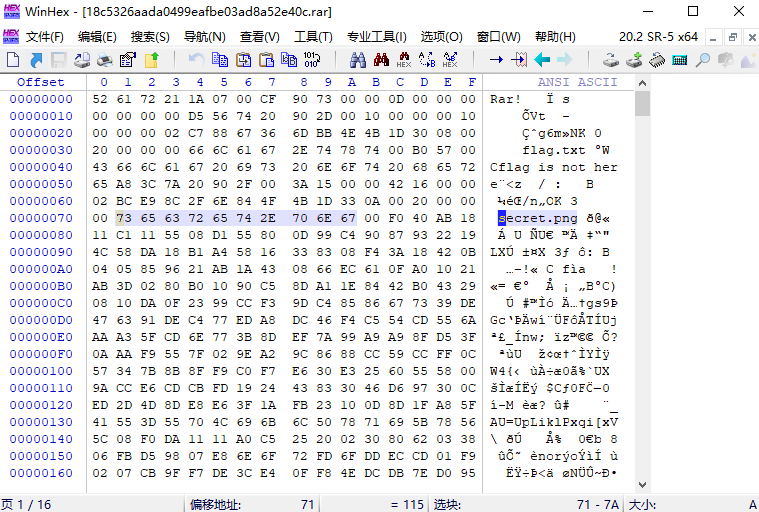

SimpleRAR

解题过程:

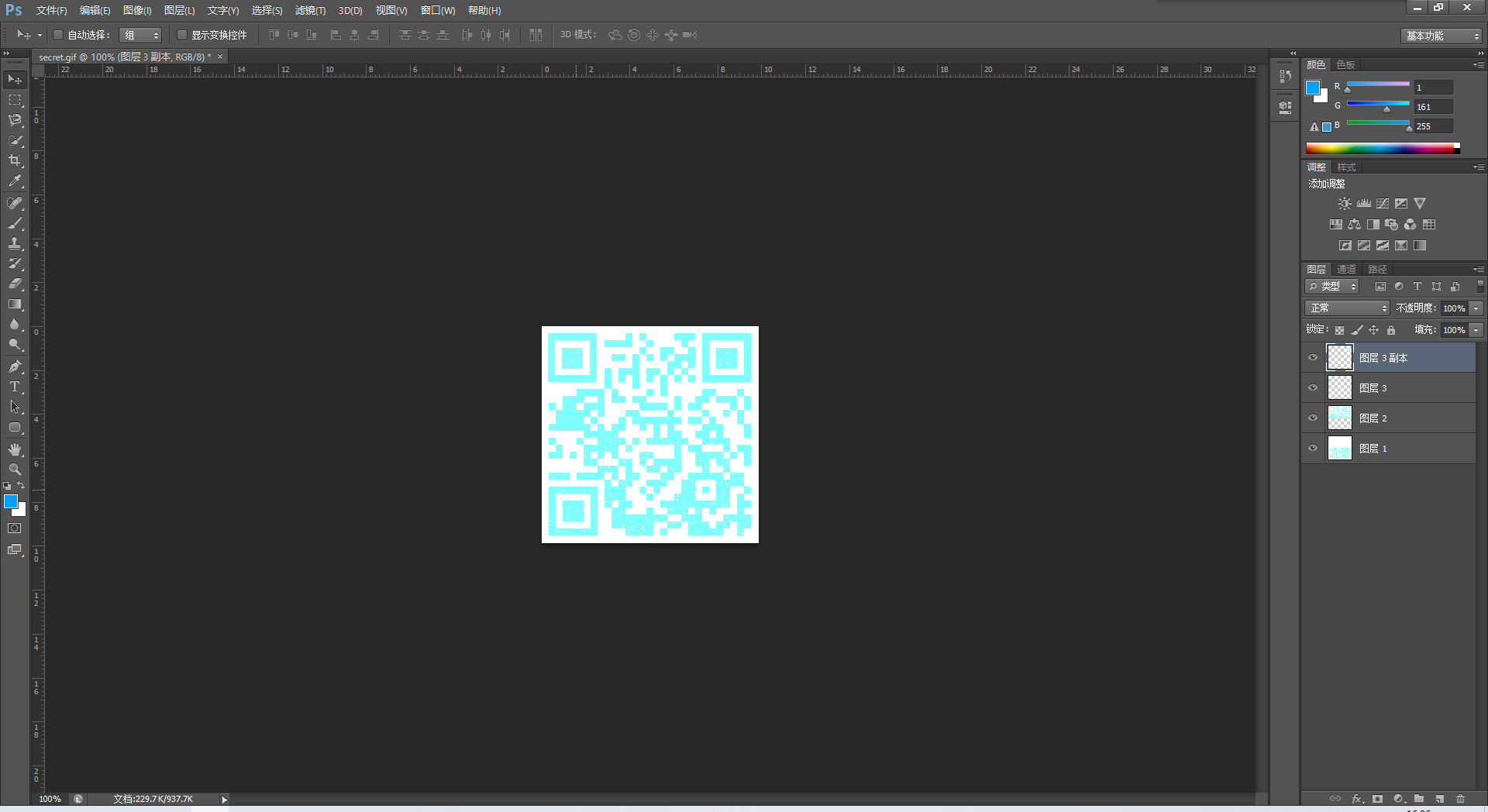

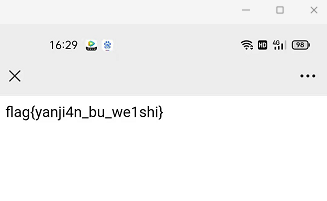

题目描述:菜狗最近学会了拼图,这是他刚拼好的,可是却搞错了一块(ps:双图层)

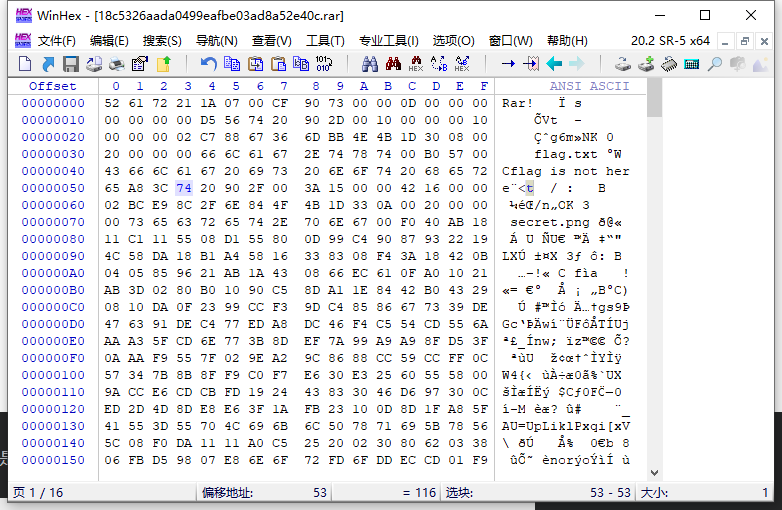

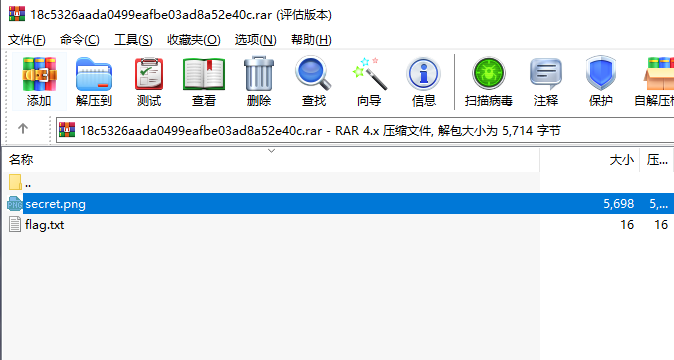

下载附件是个压缩包,打开发现存在flag.txt,并没有别的了

万物皆可Winhex,打开发现有个secret.png文件

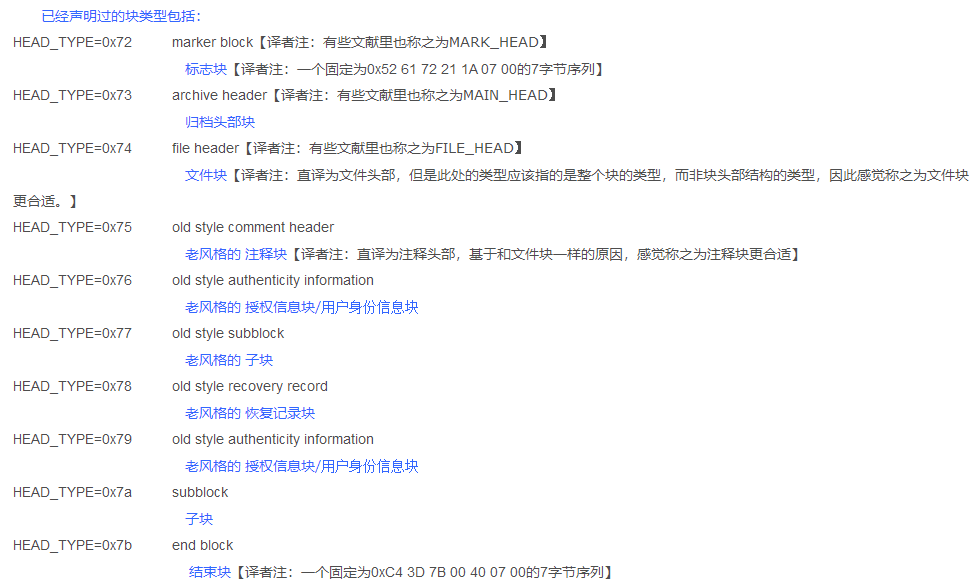

附图小知识

修改7A为74保存

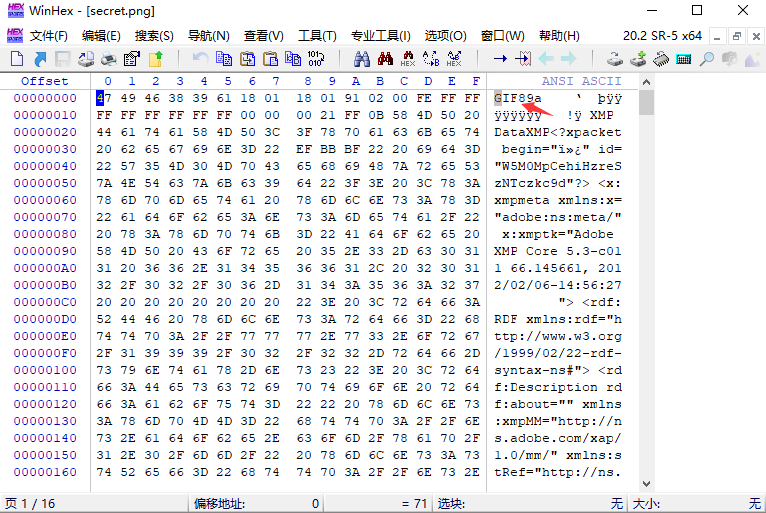

多了一张图片,需要改为gif

GIF打开一片空白,根据题目提示PS双图层,拖进ps查看

寄出苦学3年的PS大法,首先使用将两张图片使用色阶功能调到最大显示出二维码图片

将图层一使用选框工具删除下半边空白,将两张图片二维码合在一块

利用ps大法将定位符补全 扫码获取flag

flag{yanji4n_bu_we1shi}

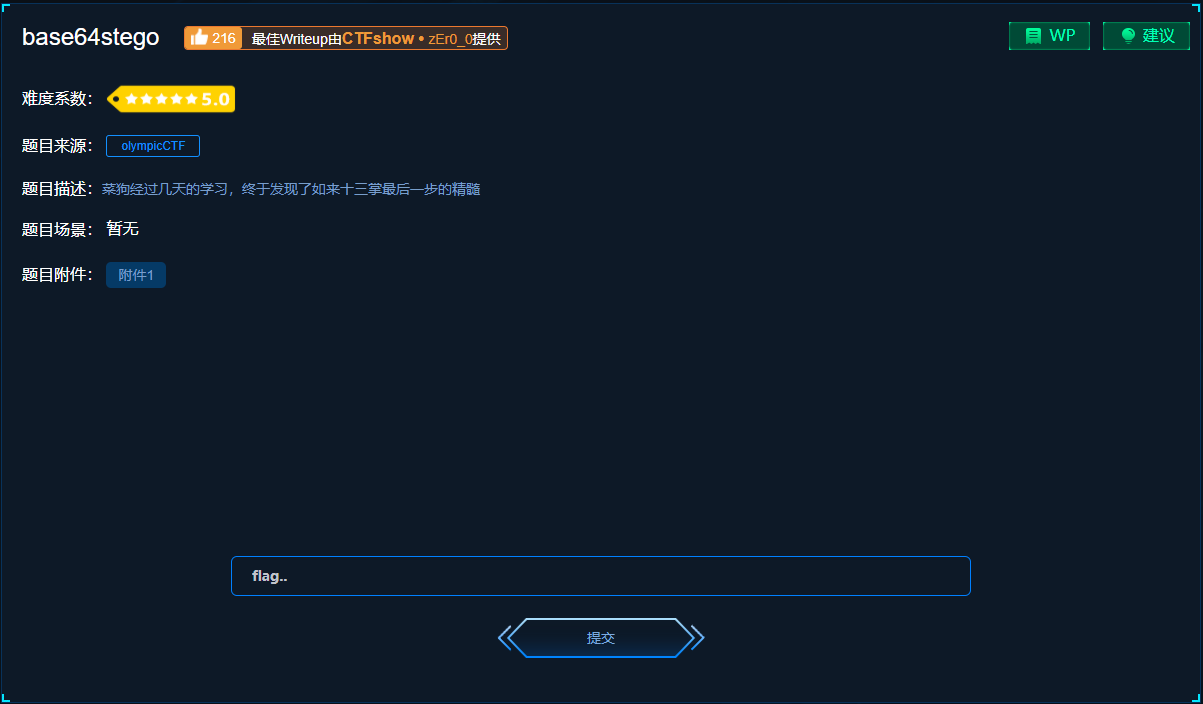

base64stego

解题过程:

题目描述:菜狗经过几天的学习,终于发现了如来十三掌最后一步的精髓

下载附件,打开压缩包是个加密的txt文件

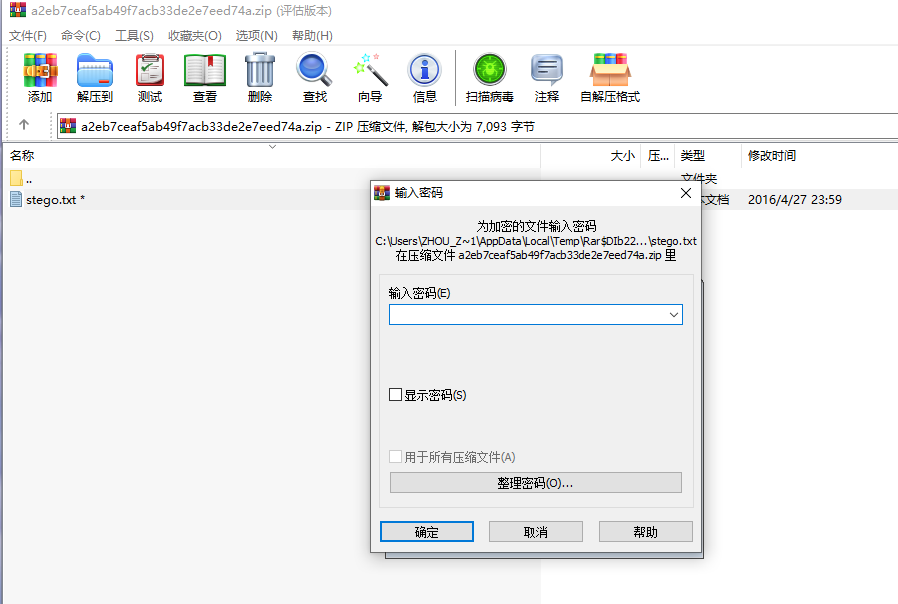

此处考伪加密,可自行百度伪加密处理方式

1.无加密

压缩源文件数据区的全局加密应当为00 00

且压缩源文件目录区的全局方式位标记应当为00 00

2.假加密

压缩源文件数据区的全局加密应当为00 00

且压缩源文件目录区的全局方式位标记应当为09 00

3.真加密

压缩源文件数据区的全局加密应当为09 00

且压缩源文件目录区的全局方式位标记应当为09 00

我们利用winhex修改09加密为00无加密进行处理

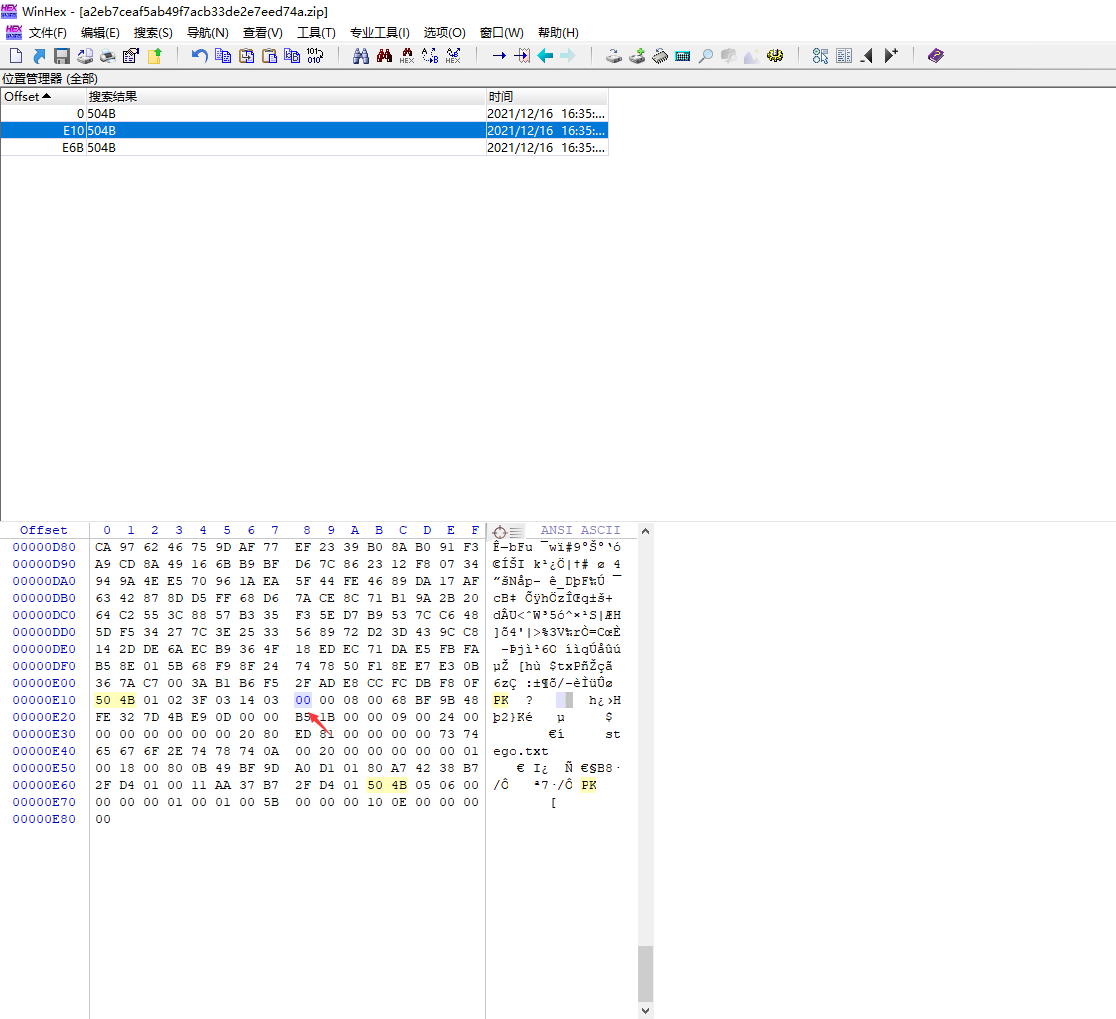

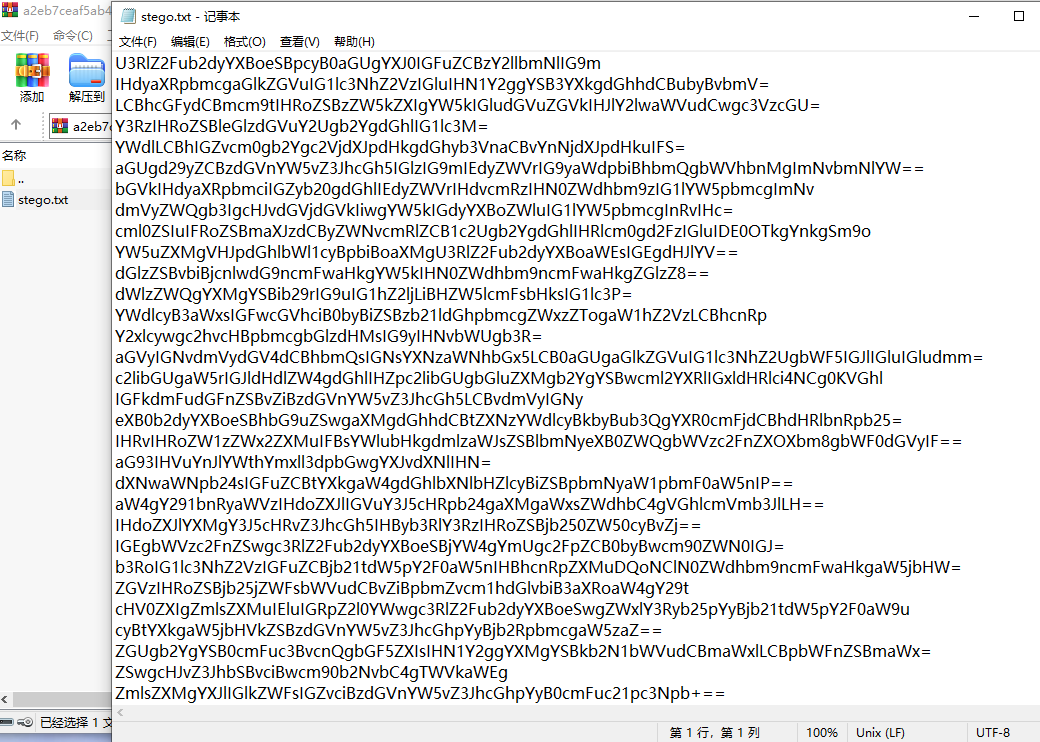

再次打开压缩文件,访问txt发现一堆的字母文本

此处上大佬写的脚本https://www.tr0y.wang/2017/06/14/Base64steg/

flag{Base_sixty_four_point_five}

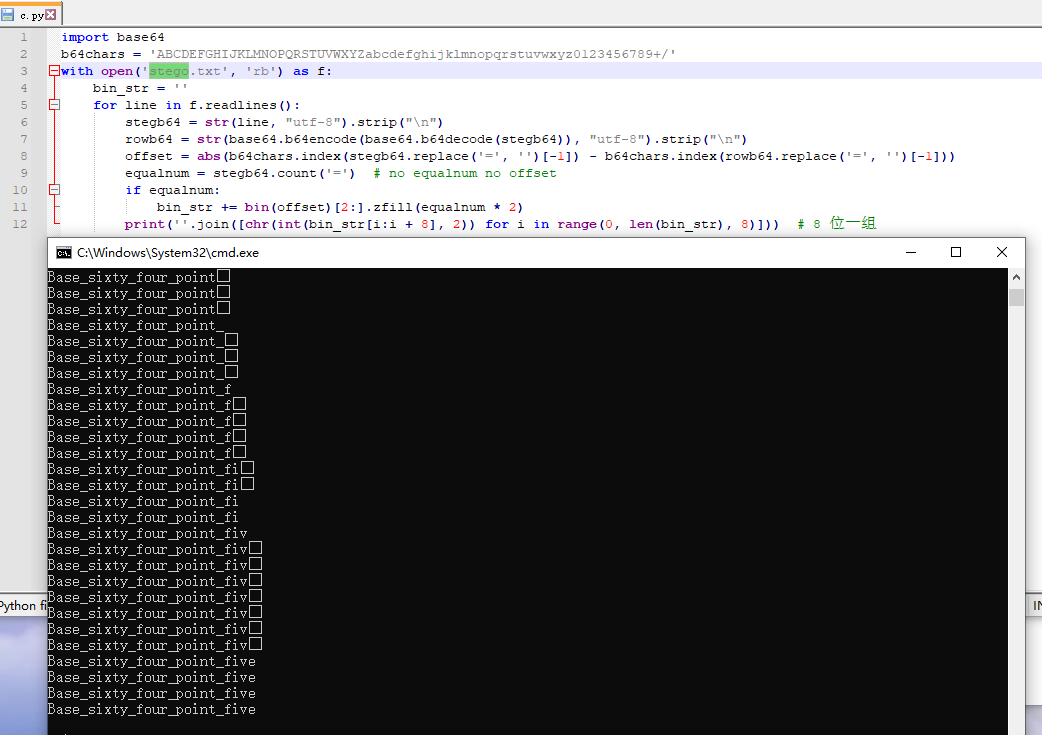

import base64

b64chars = 'ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/'

with open('stego.txt', 'rb') as f:

bin_str = ''

for line in f.readlines():

stegb64 = str(line, "utf-8").strip("n")

rowb64 = str(base64.b64encode(base64.b64decode(stegb64)), "utf-8").strip("n")

offset = abs(b64chars.index(stegb64.replace('=', '')[-1]) - b64chars.index(rowb64.replace('=', '')[-1]))

equalnum = stegb64.count('=') # no equalnum no offset

if equalnum:

bin_str += bin(offset)[2:].zfill(equalnum * 2)

print(''.join([chr(int(bin_str[i:i + 8], 2)) for i in range(0, len(bin_str), 8)])) # 8 位一组

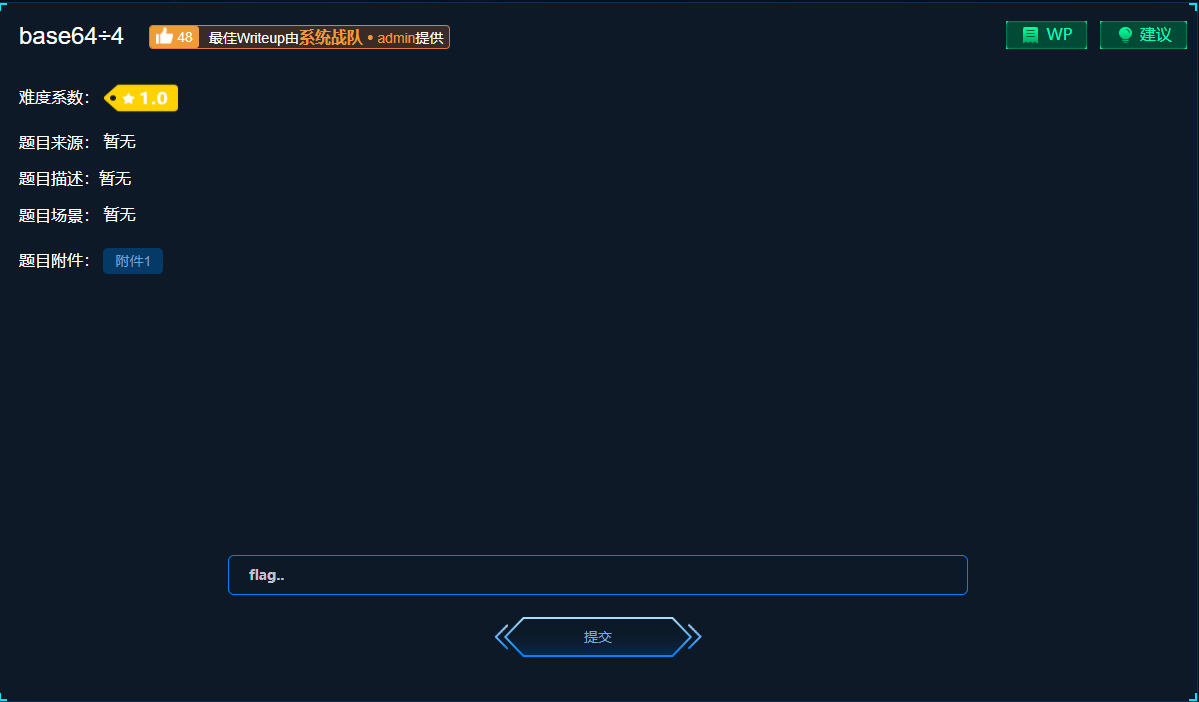

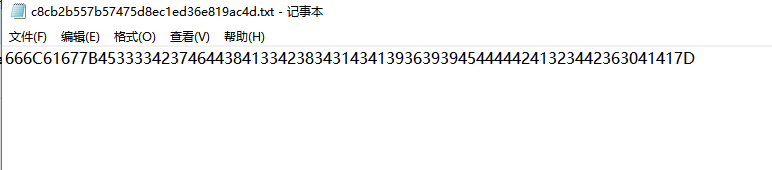

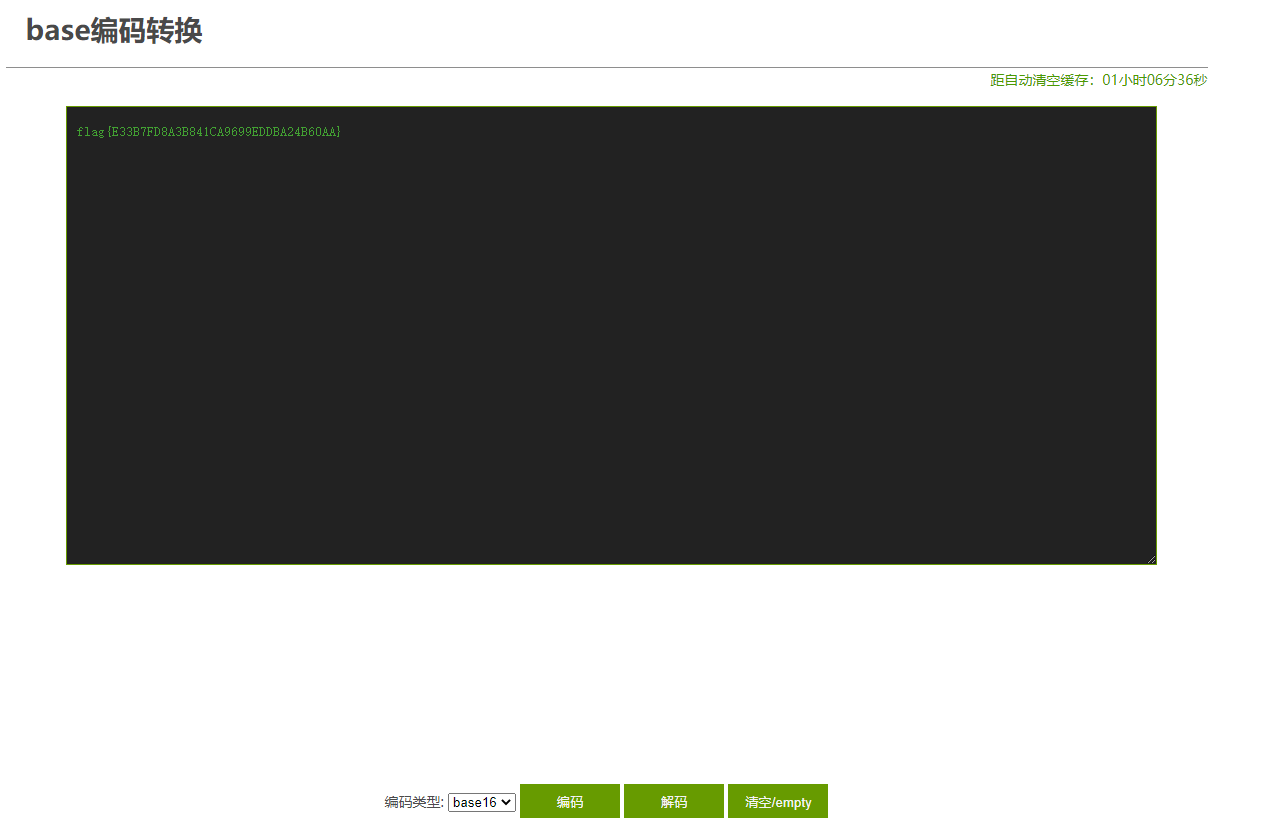

base64÷4

解题过程:

题目base64÷4=16 base16解码

flag{E33B7FD8A3B841CA9699EDDBA24B60AA}

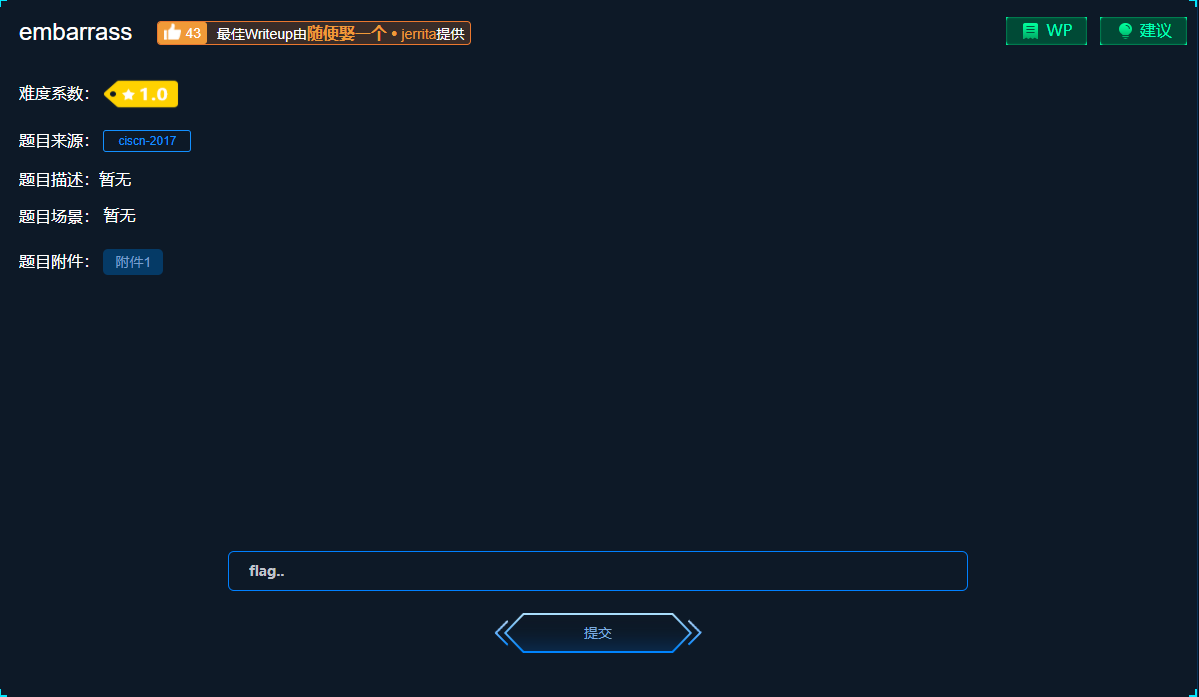

embarrass

解题过程:

WinHex或者Wireshark搜索flag{

flag{Good_b0y_W3ll_Done}

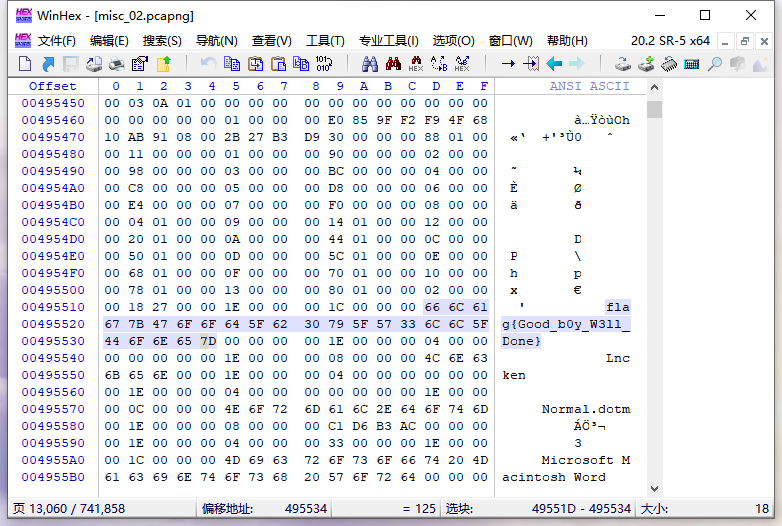

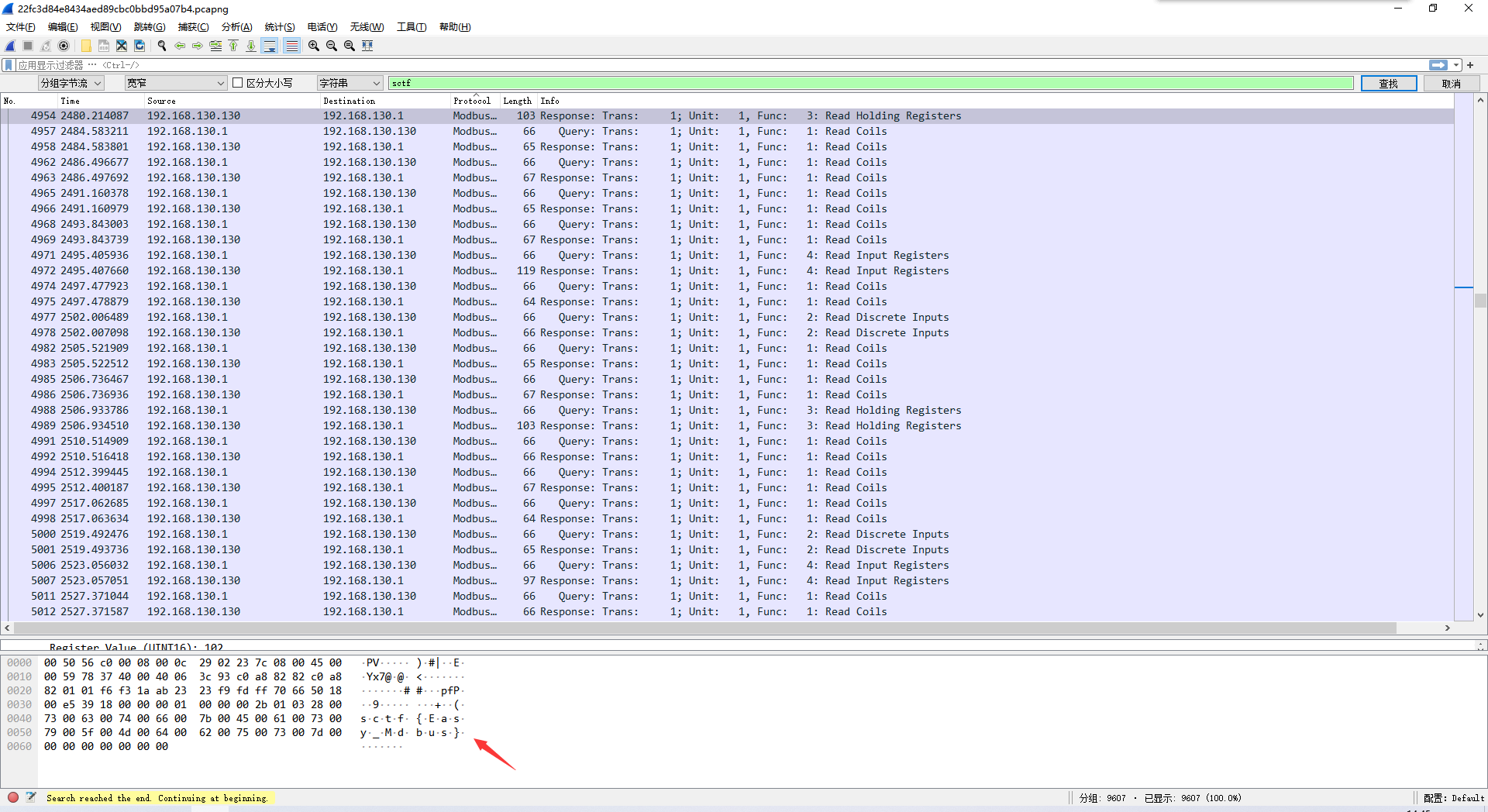

神奇的Modbus

解题过程:

Wireshark搜索sctf字符

sctf{Easy_Modbus}

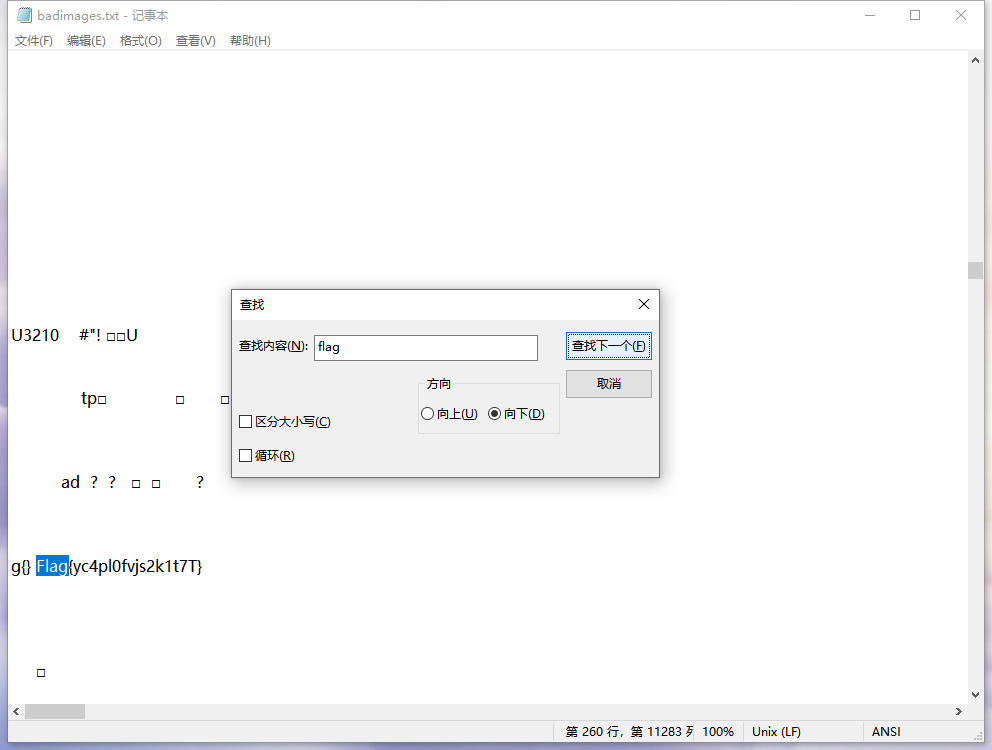

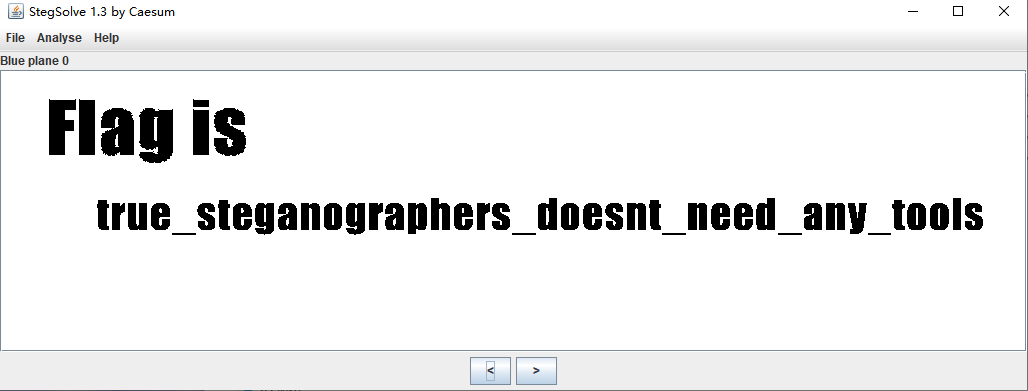

something_in_image

解题过程:

讲下载下来的文件更改为txt格式,进行搜索flag

Flag{yc4pl0fvjs2k1t7T}

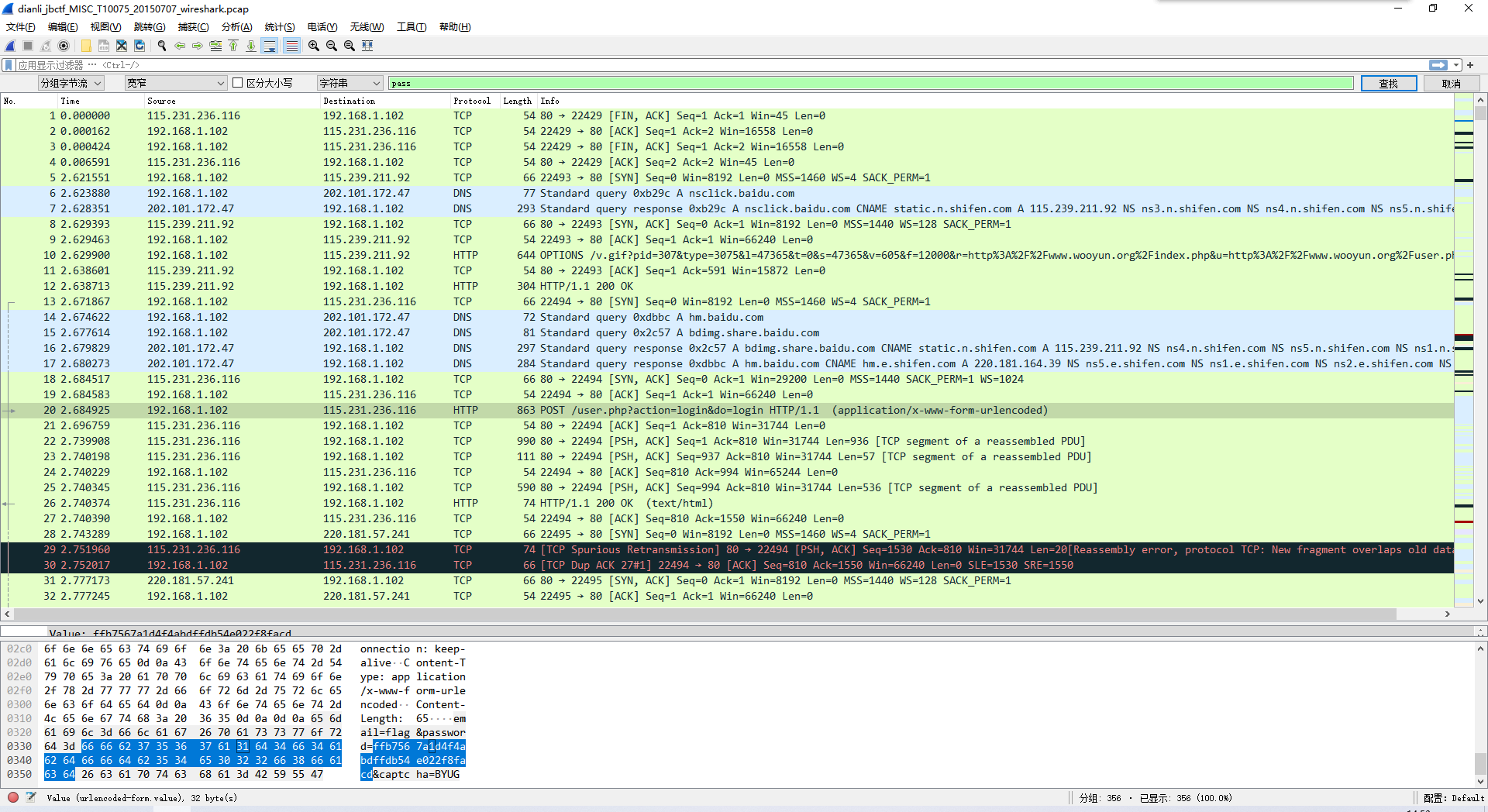

wireshark-1

解题过程:

提示黑客通过wireshark抓到管理员登陆网站的一段流量包(管理员的密码即是答案)。 flag提交形式为flag{XXXX}

使用Wireshark搜索pass字段进行查找

flag{ffb7567a1d4f4abdffdb54e022f8facd}

pure_color

解题过程:

stegsolve依次查看获取flag

flag{true_steganographers_doesnt_need_any_tools}

最后

以上就是清秀摩托最近收集整理的关于CTF-攻防世界-MISC专项的全部内容,更多相关CTF-攻防世界-MISC专项内容请搜索靠谱客的其他文章。

发表评论 取消回复