在企业上云的所有安全威胁之中,最严重的威胁莫过于账号密码或AK (Access Key)泄露。一旦泄露密码或AK,最坏情况可能导致你的企业破产,就像CodeSpaces因密码泄露而被勒索者删除AWS上所有数据及备份一样。

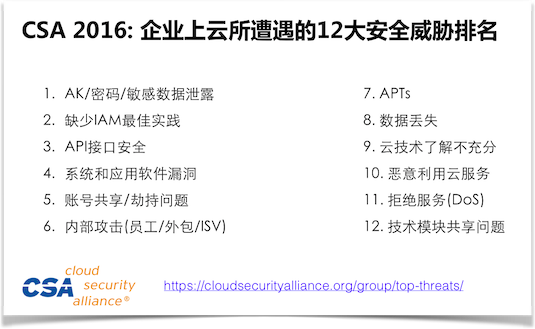

也许你会侥幸认为“这不会发生在我身上吧?”,未必!根据CSA 2016对AWS客户的安全威胁分析报告,特权账户密码/AK等敏感数据泄露已经成为云安全Top-12威胁之首。

很有可能,你的账号密码和AK早已落入他人之手。 那还有什么补救措施吗?有的,它就是RAM服务!RAM是阿里云为你企业上云所免费提供的身份管理与访问控制服务。通过RAM最佳实践,你可以从根本上降低或避免因为账号密码或AK泄露所导致的信息安全风险。

话不多说,即刻动手开启RAM最佳实践!

禁止云账号密码共享

账号密码泄露的罪魁祸首之一就是多人共享云账号密码,很多人都知道的“秘密”就不是秘密了。共享账号密码的问题很多,除了更容易泄露之外,你也会无法限制每个人的权限,而且无法审计或追踪每个人都干了些什么。

解决云账号共享问题的办法就是为每个员工创建独立的RAM用户账号,让员工使用RAM用户账号进行日常工作。

进入RAM控制台开始管理你的用户。

开启MFA

MFA (Multi-Factor Authentication) 是一种简单有效的最佳安全实践方法,它能够在用户名和密码之外再额外增加一层安全保护。启用 MFA 后,用户登录阿里云网站时,系统将要求输入用户名和密码(第一安全要素),然后要求输入来自MFA设备或手机短信的一次性验证码(第二安全要素)。这些多重要素结合将为您的账户提供更高的安全保护,密码泄露不再是问题。

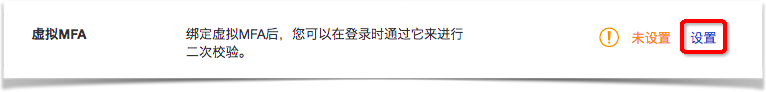

- 为云账号开启MFA:

打开“账号管理” -> “安全设置”,进入“虚拟MFA”进行设置。

- 为RAM用户开启MFA:

打开“RAM控制台” -> “用户管理”,选择用户,进入用户详情页进行操作。

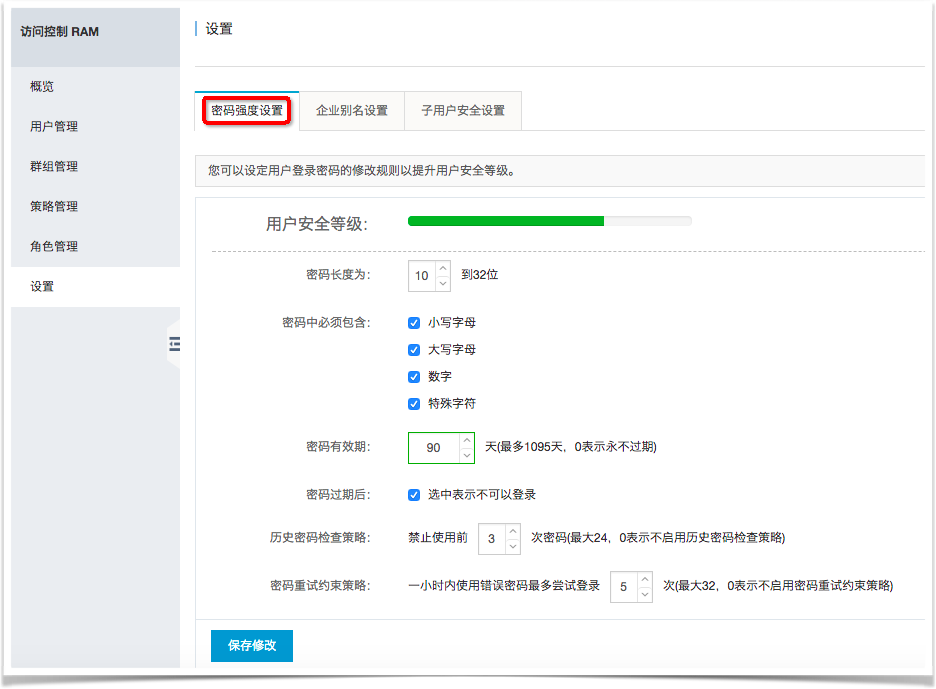

集中设置RAM用户登录安全策略

你可以在RAM中设置所有用户的密码强度及登录限制。比如,要求所有RAM用户的密码长度不低于10个字符,而且必须同时包含小写字母、大写字母、数字及特殊字符;密码每90天轮转;禁止最近3次密码重复使用;1小时内最多5次试错。不管多“高(变)级(态)”的安全需求,RAM几乎都可以满足!

此外,你还可以通过安全设置功能,设定RAM用户登录掩码以限制用户的登录源IP。进一步,你还可以控制登录Session过期时间,可以控制RAM用户是否可以自助管理密码、AK和MFA。

使用RAM小AK取代云账号大AK

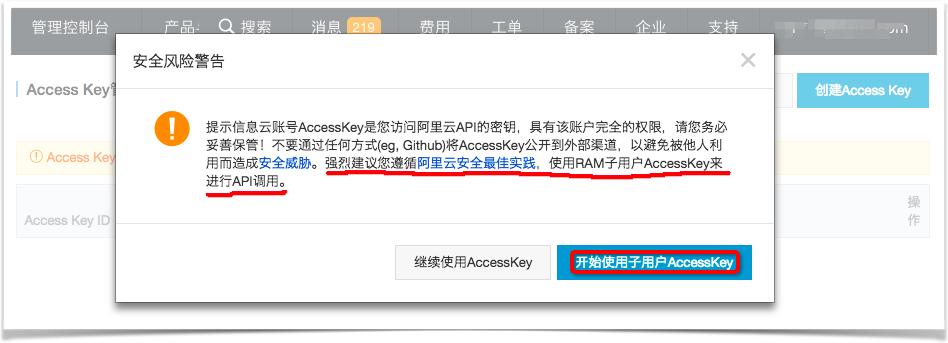

云账号AK俗称“大AK”,它具有该账户的所有资源API访问权限,而且无法设置多因素认证!如果大AK一旦丢失,风险极不可控。因此强烈建议删除“大AK”,马上开始使用RAM用户AK(俗称“小AK”)来进行API调用。

进入AK控制台之后,阿里云会引导用户快速创建RAM用户AK。

限制RAM小AK的访问源IP地址

假设你的企业IP出口地址范围是42.120.72.0/22,根据你企业的安全管理策略,要求所有的数据访问请求必须来自于你的企业网络,要能确保万一AK泄露到外网那也不能访问你的云上数据。

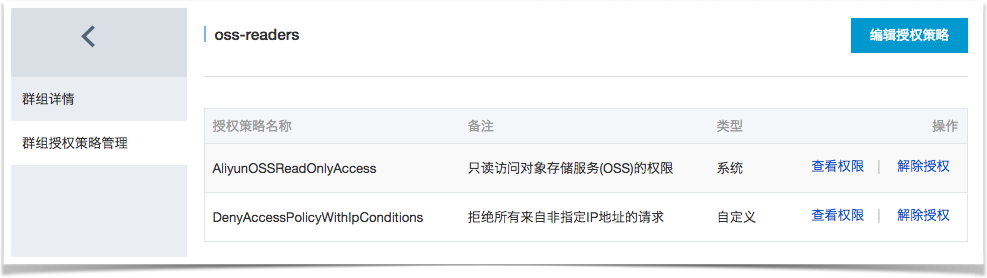

首先,你可以创建一条自定义授权策略(DenyAccessPolicyWithIpConditions),拒绝所指IP范围之外的所有请求。

然后,给RAM用户组(假设为oss-readers用户组)授权,如下图样例所示,包括允许访问OSS的授权策略和DenyAccessPolicyWithIpConditions策略。

最后

以上就是飘逸电脑最近收集整理的关于最佳实践系列:企业云账号安全管理的全部内容,更多相关最佳实践系列内容请搜索靠谱客的其他文章。

发表评论 取消回复