一、前提介绍

1,有些从 APPStore 商店下载安装的APP 默认都被苹果加了一层壳,加了壳后我们就无法使用dump导出头文件等其它操作,多亏了大神给我们提供了工具Dumpdecrypted让我们能够砸了这个壳。

编译后的Dumpdecrypted工具的下载地址:

https://github.com/DaSens/Crack-file

使用的脚本下载地址

https://github.com/DaSens/Theos-Script

二、总结步骤

1,设备中打开需要砸壳的APP。

2,SSH连接到手机,找到ipa包的位置并记录下来。

3,Cycript附加到进程,找到App的Documents文件夹位置并记录下来。

4,拷贝dumpdecrypted.dylib 到App的Documents 的目录。

5,执行砸壳后,并拷贝出砸壳后的文件,然后完成。

以上就是步骤了,其实很简单,下面进行演示砸腾讯视频的壳:

第一步:分别找到两个地址:

需要用到的命令:

1, ssh root@10.10.245.208 (iP地址为设备的iP地址)

2, ps -e (查看进程)

3, cycript -p (附加进程)

4, [[NSFileManager defaultManager] URLsForDirectory:NSDocumentDirectory

inDomains:NSUserDomainMask][0]演示:

```

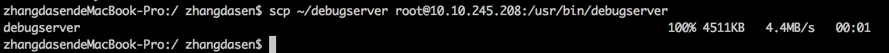

第二步:拷贝dumpdecrypted.dylib 到App的Documents的目录:

需要用到的命令:

scp ~/dumpdecrypted.dylib root@10.10.242.107:/var/mobile/Containers/Data/Application/2B4C6281-C015-4FF3-A8EC-5E5C7554D447/Documents 利用Scp命令进行拷贝)

第三步:执行砸壳:

进入到 Documents 目录下,然后进行砸壳:

需要用到的命令:

DYLD_INSERT_LIBRARIES=dumpdecrypted.dylib /var/mobile/Containers/Bundle/

Application/BFED82A3-3238-4F41-B797-C1CB584CBE05/qqlive.app/qqlive演示:

然后就会生成.decrypted的文件,这个就是砸壳后的文件。我们接下来就可以对他做操作了,比如导出头文件。

第四步:测试Dump出头文件

演示:

dump如果没有出现东西,可以确定下当前的处理器,加相应参数

如: --arch armv7

>

./class-dump --arch armv7 /Users/zhangdasen/Downloads/Theos-Script-master/TogetherInvest.decrypted -H -o /Users/zhangdasen/Downloads/Theos-Script-master/kk

>

其他型号使用相对应的 4(armv7),4s(armv7),5(armv7),5s(arm64),6(arm64),6s(arm64)

链接:http://www.jianshu.com/p/a4373b5feca0

最后

以上就是结实樱桃最近收集整理的关于iOS逆向--dumpdecrypted砸壳的全部内容,更多相关iOS逆向--dumpdecrypted砸壳内容请搜索靠谱客的其他文章。

发表评论 取消回复