在我们进行逆向工程之前,需要对ipa包进行砸壳,因为直接从appstore上下载的app是被苹果加过密的。

砸壳的步骤:

1、找到app二进制文件对应的目录;

2、找到app document对应的目录;

3、将砸壳工具dumpdecrypt.dylib拷贝到ducument目录下;

4、砸壳;

一、 查找app二进制文件对应的目录

1、打开Mac的终端,用ssh进入连上的iPhone(确保iPhone和Mac在同一个局域网)。OpenSSH的root密码默认为alpine。

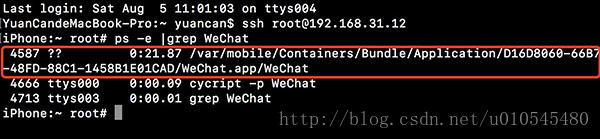

2、在终端输入命令:

ps -e |grep WeChat这句命令是查看某个应用的进程,然后终端就会输出这个应用二进制文件对应的目录,如下图所示:

3、我们需要找的微信二进制文件对应的目录便是这个

/var/mobile/Containers/Bundle/Application/D16D8060-66B7-48FD-88C1-1458B1E01CAD/WeChat.app/WeChat二、 查找app document对应的目录

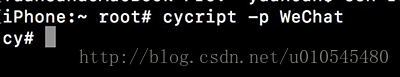

1、接下来我们需要用Cycript找出微信的Documents的路径,输入命令

cycript -p WeChat如下图所示:

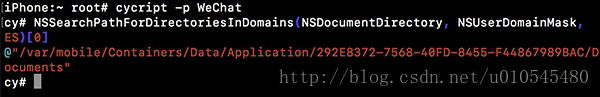

2、然后输入查看document目录的命令:

NSSearchPathForDirectoriesInDomains(NSDocumentDirectory, NSUserDomainMask, YES)[0]

如下图所示:

3、我们需要查找的document 目录便是这个:

/var/mobile/Containers/Data/Application/292E8372-7568-40FD-8455-F44867989BAC/Documents三、准备砸壳工具dumpdecrypted.dylib

1、dumpdecrypted.dylib是一款砸壳工具,我们可以叫它锤子。这款工具在github上有开源的源码,我们下载了源码之后,要编译之后生成了dumpdecrypted.dylib才能使用。如果嫌这个过程比较麻烦,可以直接下载编译好的dumpdecrypted.dylib直接使用即可。对于dumpdecrypted.dylib的介绍和下载,请移步我的这篇博客 iOS逆向 dumpdecrypted。

2、下面我们来将dumpdecrypted.dylib拷贝打微信的document目录下。

打开终端,首先cd 到dumpdecrypted.dylib所在的目录,然后执行scp拷贝命令:

scp 源文件路径 目标文件路径如下图所示:

四、砸壳

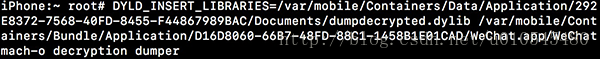

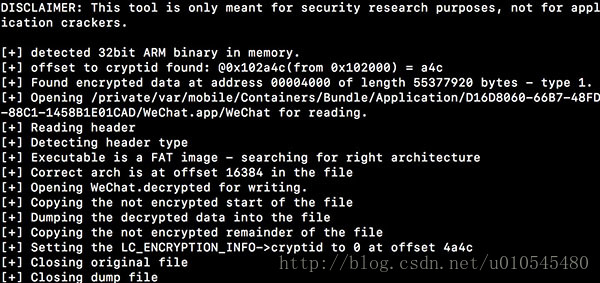

终于,到了砸壳这一步了。在终端输入执行砸壳的操作命令:

DYLD_INSERT_LIBRARIES=/PathFrom/dumpdecrypted.dylib /PathTo如下图所示:

砸壳成功之后,会输出以下信息:

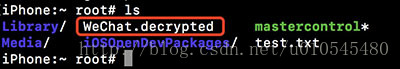

这样就代表砸壳成功了,当前目录下会生成砸壳后的文件,即WeChat.decrypted。同样用scp命令把WeChat.decrypted文件拷贝到电脑上,接下来我们要正式的dump微信的可执行文件了。

最后

以上就是聪慧冰淇淋最近收集整理的关于iOS逆向 砸壳的全部内容,更多相关iOS逆向内容请搜索靠谱客的其他文章。

发表评论 取消回复