我是靠谱客的博主 温婉雪糕,这篇文章主要介绍apt攻击基础知识的整理BGP路由劫持:https://blogs.akamai.com/2018/11/bgp-route-hijacking.html,现在分享给大家,希望可以做个参考。

- CIA:信息安全三要素,保密性(Confidentiality) 信息传输时不被泄露 ,完整性(Integrity) 信息在传输时不被篡改 ,可用性(Availability)信息的使用者是合法的。

公钥密码解决保密性问题

数字签名解决完整性和有效性问题

- 数字签名:计算机中,数字签名可以证明信息没有被篡改(完整性),可以证明信息是某个特定的人发送的,而不是任何人随随便便发送的(可用性)。

简单来说,数字签名(digital signature)是公钥密码的逆运用:用私钥加密,公钥解密。

用私钥加密的信息称为签名,只有拥有私钥的用户可以生成签名。

用公钥解密签名这一步称为验证签名,所有用户都可以验证签名(因为公钥是公开的)

为什么逆运用公钥密码算法能够构建出安全的数字签名?

Jack是签名者,假设他要对信息A进行签名。现在,Jack生成了他的公私钥密码对,公布该公钥,然后将消息用私钥加密后发布。

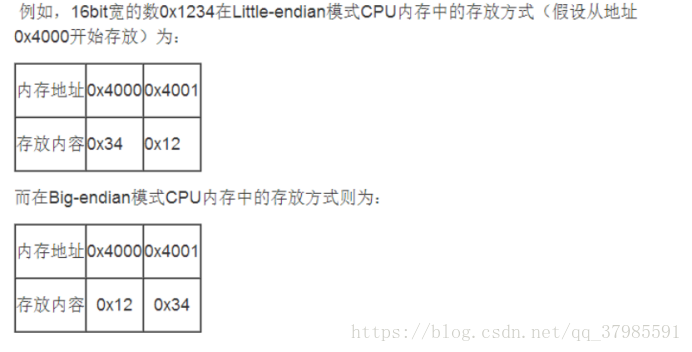

- 小端存储(Little Endian):字节序与内存序相反。即最低地址存放的最低字节,一个用十六进制表示的32位数据:12345678H,存放在存储字长是32位的存储单元中,按低字节到高字节的存储顺序为0x78、0x56、0x34和0x12。整个存储字从低字节到高字节读出的结果就是:78563412H,为Intel x86 系列等采用。

- CIFS: 是一个新提出的协议,它使程序可以访问远程Internet计算机上的文件并要求此计算机提供服务。CIFS 使用客户/服务器模式。客户程序请求远在服务器上的服务器程序为它提供服务。服务器获得请求并返回响应。CIFS是公共的或开放的SMB协议版本,并由Microsoft使用。SMB协议在局域网上用于服务器文件访问和打印的协议。像SMB协议一样,CIFS在高层运行,而不像TCP/IP协议那样运行在底层。CIFS可以看做是应用程序协议如文件传输协议和超文本传输协议的一个实现。

- 挂载:在windows操作系统中, 挂载通常是指给磁盘分区(包括被虚拟出来的磁盘分区)分配一个盘符。 第三方软件,如磁盘分区管理软件、虚拟磁盘软件等,通常也附带挂载功能。 在linux操作系统中, 挂载是指将一个设备(通常是存储设备)挂接到一个已存在的目录上。 我们要访问存储设备中的文件,必须将文件所在的分区挂载到一个已存在的目录上, 然后通过访问这个目录来访问存储设备。

- exfiltrate:为了隐蔽提取数据

- 中间人攻击:Man-in-the-MiddleAttack,简称“MITM攻击”。

- TTP:战术/工具,技术和程序

- TTPS:战术,技术,作战程序/程序

- 安全关联SA(Security Association)

- C&C:Command and Control

- IoC:Indicators of Compromise,入侵标识

- ICS:是工业控制系统的缩写。基本上,这是一个涵盖不同信息系统和技术的总称,如监控和数据采集(SCADA)、分布式控制系统(DCS)、可编程逻辑控制器(PLC)等等

- 各安全厂商:Bitdefender、思科Talos、ESET、Group IB、Intezer Labs、卡巴斯基实验室、Malwarebytes、ahnlab

- 实验室:Manuscrypt(卡巴斯基实验室)

- HWP文件:HWP文档是专门用于韩语和基于OLE2的文档格式的文档文件,类似于Microsoft的97-2003 Microsoft文档。

- 鱼叉式网络钓鱼:Spear Phishing

- 水坑式攻击:Watering hole attack

- YARA:是一种用于识别和分类恶意软件样本的工具

- DICA:动态智能内容分析

- BEC 攻击:企业电子邮件攻击 (Business Email Compromise, BEC)

- C4I:以色列国防军C4I(指挥、控制、电脑、通信和情报)

- 2FA:双因素身份验证(2FA)

- 元数据:可以被定义为“关于信息的信息”

- ICS:工业控制系统

- MISP:恶意软件信息共享平台

- 无文件版本现状:如今,有大量不同的框架为网络演员提供了许多选择,特别是横向移动。此类别包括Nishang,Empire,Powercat,Meterpreter等。有趣的是,其中大部分都基于Powershell,并允许使用无文件后门。我们已经看到这种技术在过去几个月中被广泛采用。我们在Shamoon攻击中使用的横向移动工具,对东欧银行的攻击,以及CloudComputating,Lungen或HiddenGecko等不同的APT参与者以及Hikit等老后门的演变中使用的例子,它们演变为新的无文件版本。

这些工具包括Microsoft Office文档,可移植可执行文件(PE),.NET Framework PE文件,Meterpreter,IRC机器人,一个名为Magic Unicorn的开源??Meterpreter模块,以及一个名为Pupy的开源Python RAT。

这种趋势使传统的取证分析更加困难,传统的IOC如文件哈希过时,应用程序白名单更难以及防病毒逃避更容易。它还有助于规避大部分日志活动。https://securelist.com/apt-trends-report-q1-2017/78169/ - EoP:提权(EoP)漏洞

- PowerShell:一种自动化平台和Windows脚本语言

-

BGP路由劫持:https://blogs.akamai.com/2018/11/bgp-route-hijacking.html

- Object Linking and Embedding (OLE ,对象链接与嵌入)

是能让应用程序创建包含不同来源的复合文档的一项技术。 OLE 不仅是桌面应用程序集成,而且还定义了和实现一种允许应用程序作为软件”对象”(数据集合和操作数据的函数)彼此进行”链接”的机制 , 这种链接机制和协议称为部件对象模型(Component Object Mode) 简称COM。 OLE 可以用来创建复合文档 ,复合文档包含了创建于不同源应用程序 有着不同的数据类型 , 因此它可以 把 文字 、声音、图像、表格、应用程序等组合在一起。 - 远程访问木马(RAT,remote access Trojan)是一种恶意程序.

-

RAT(Remote Administration Tool,远程管理工具)程序

以后将不定期更新……

最后

以上就是温婉雪糕最近收集整理的关于apt攻击基础知识的整理BGP路由劫持:https://blogs.akamai.com/2018/11/bgp-route-hijacking.html的全部内容,更多相关apt攻击基础知识内容请搜索靠谱客的其他文章。

本图文内容来源于网友提供,作为学习参考使用,或来自网络收集整理,版权属于原作者所有。

发表评论 取消回复