Mimikazta是一款能够从Windows认证(LSASS)的进程中获取内存,并且获取

明文密码和NTLM哈希值的工具,攻击者可以借此漫游内网。也可以通过明文

密码或者传递hash值来提权。因为这款工具特别出名所以被查杀的机率很大,

我们可以通过github上的开源代码对其进行源码免杀从而bypass反病毒软件。

源码免杀也是基于特征码的一种免杀方式,只需要定位源码中的特征代码进

行修改就可以达到免杀效果。注:一般定位特征码分为三种:

定位到代码上,定位到字符串上,定位到输入表上。

Mimika源代码下载https://github.com/gentilkiwi/mimikatz

需要用的攻击vs依赖文件

Visual C++MFC for and64

https://aka.ms/vs/16/release/vc redist.x64.exe

Desktop development withc++

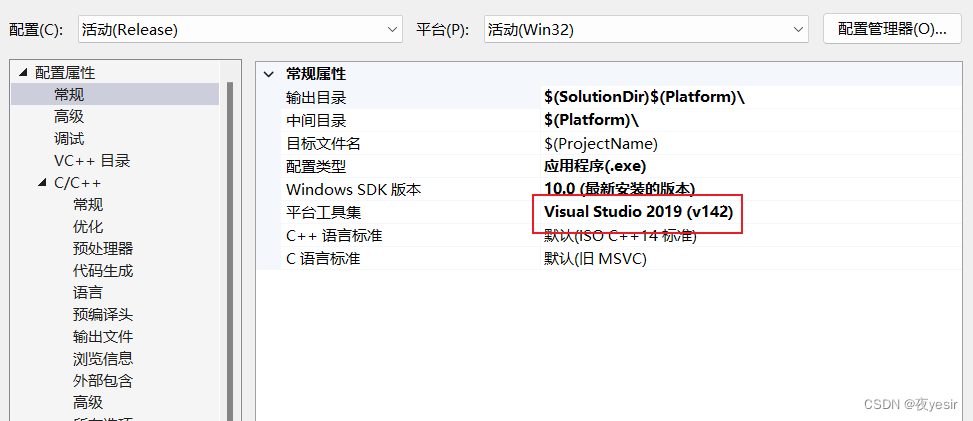

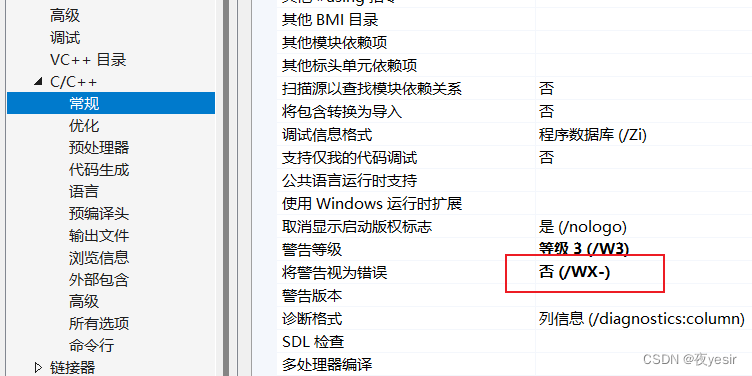

报错修改如下:

下载源码压缩包,解压打开vs2019

安装MSF组件即可生成exe文件。

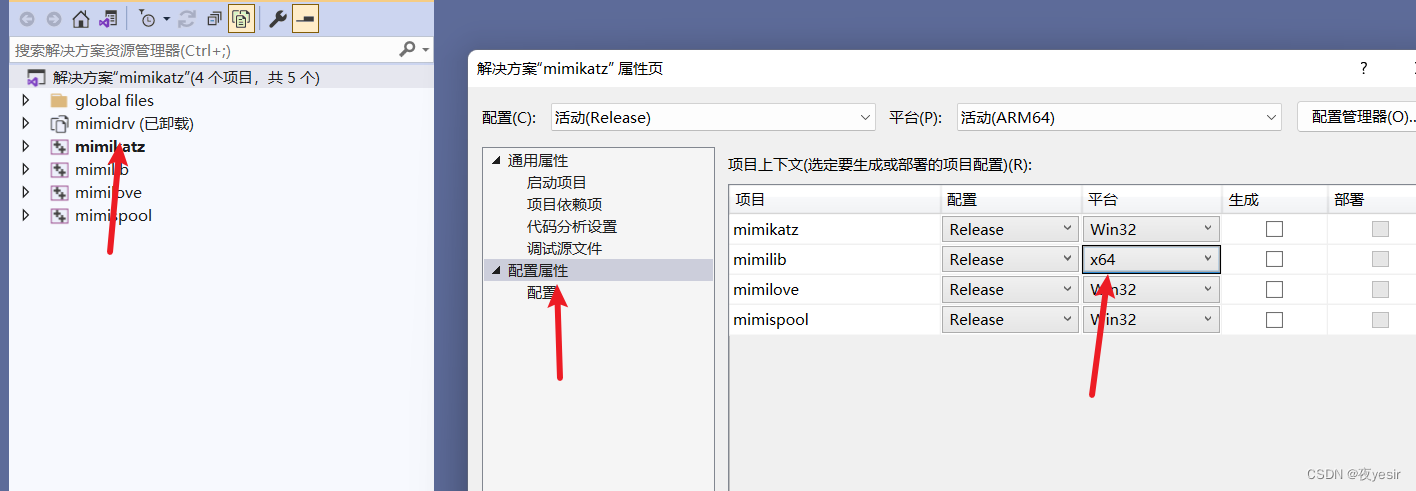

解决方案-》属性-》配置属性改为x64

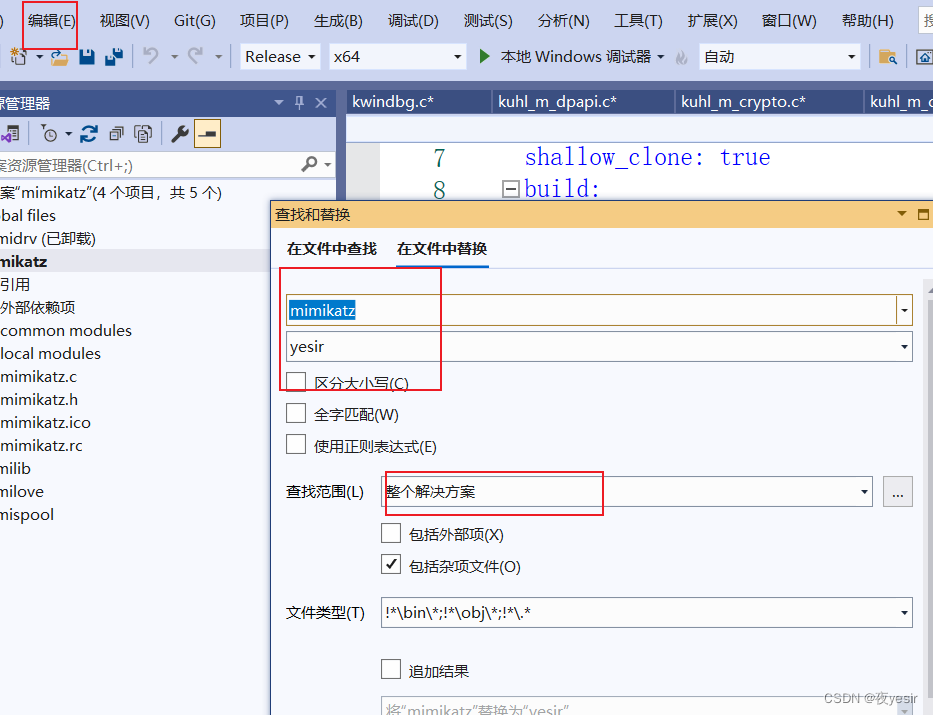

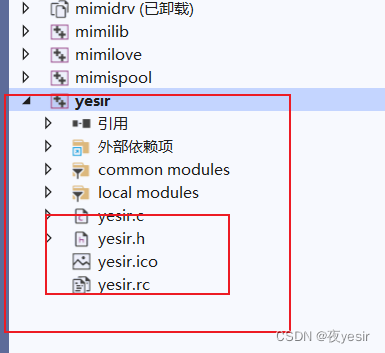

查找替换关键字mimikatz

修改文件名

将文件中注释都删掉

再修改下图标

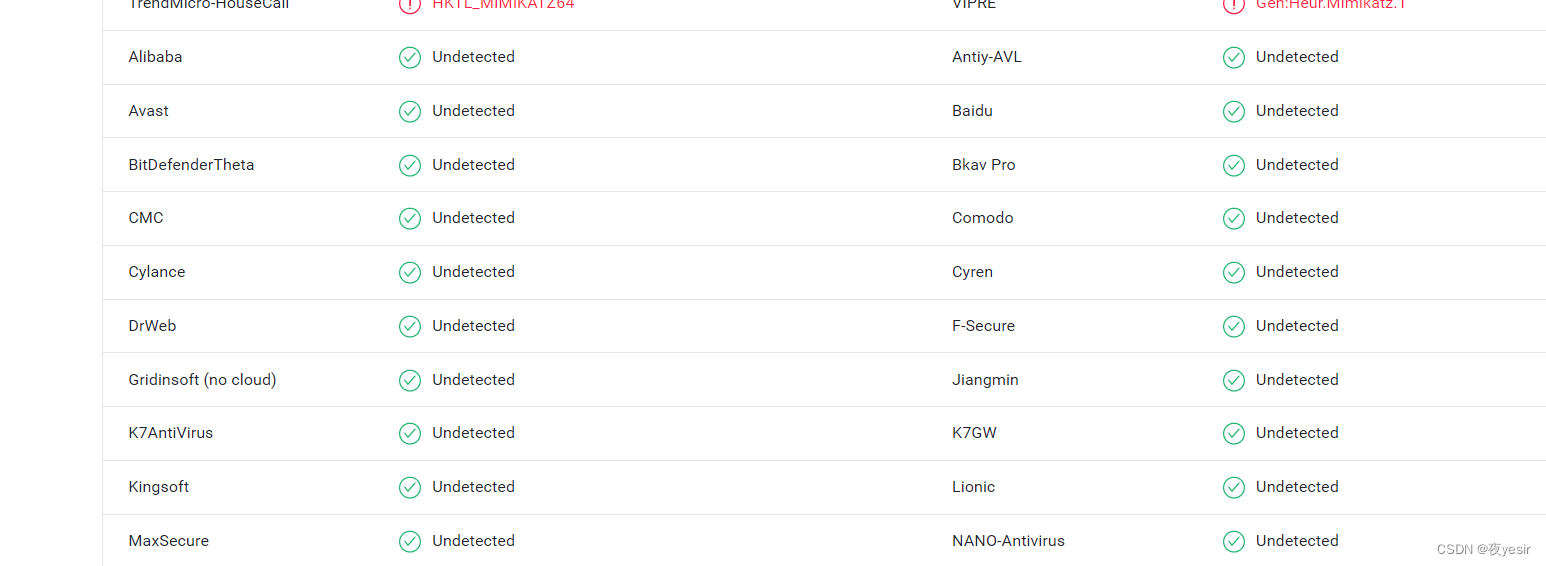

过掉一部分杀毒软件

——————————————————————————————————————————————————————————————为什么要难过,一直微笑就好啦

最后

以上就是热心猎豹最近收集整理的关于免杀方法(一)mimikazta的全部内容,更多相关免杀方法(一)mimikazta内容请搜索靠谱客的其他文章。

本图文内容来源于网友提供,作为学习参考使用,或来自网络收集整理,版权属于原作者所有。

发表评论 取消回复