1、添加sshd登陆信息

vim/etc/motd 文件内容就是登陆后显示的信息

2、用户登陆审计

w ##查看正在使用当前系统的用户##

w -i ##查看使用I##

w -f ##显示IP##

last ##查看使用过并退出的用户信息##

lastb ##试图登陆但没有成功的用户##

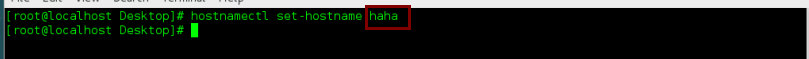

3、设定主机名

hostnamectl set-hostname haha ##将主机名改为haha##

修改完主机名后,重新打开一个shell便可看到,主机名已经改为haha

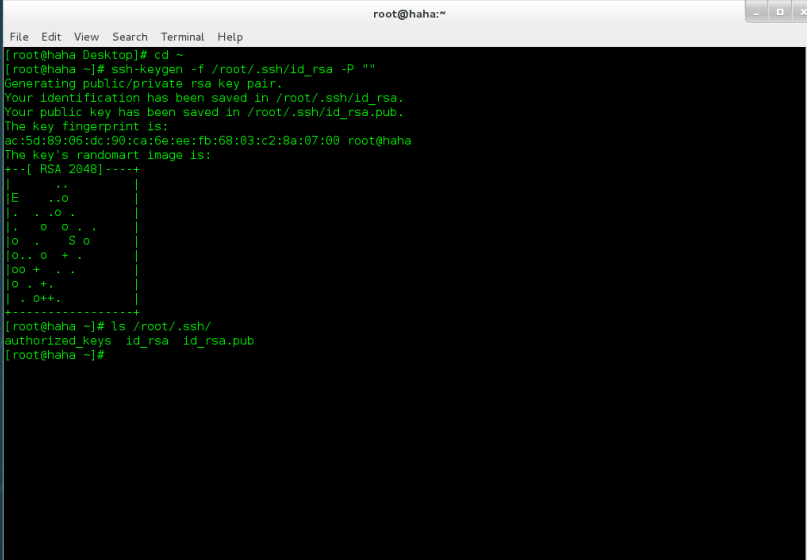

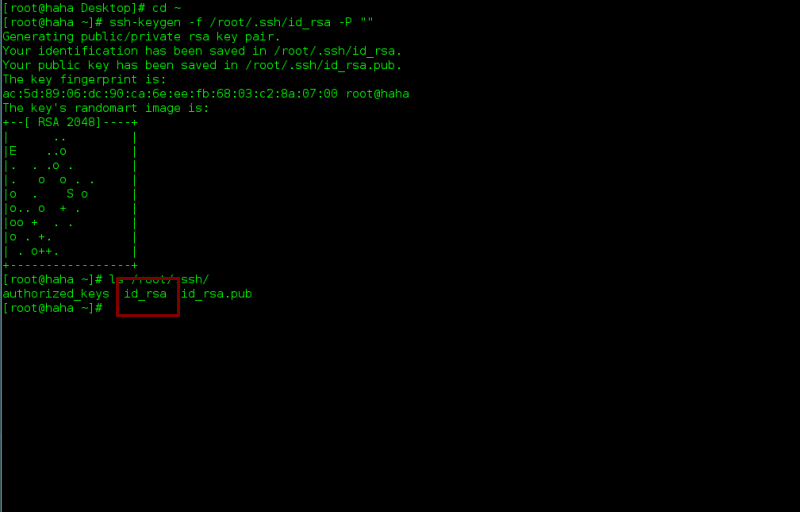

4、加密钥 (这里设置 xixi这台主机的IP为172.25.254.220为测试主机,设置haha主机的IP为172.25.254.120为被远程登陆的主机)

(1)在server中进入家目录

(2)执行ssh-keygen -f /root/.ssh/id_rsa -P ""命令

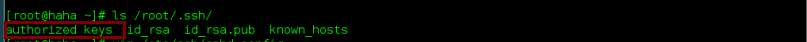

(3)然后查询/root/.ssh/目录下会生成一个id_rsa文件

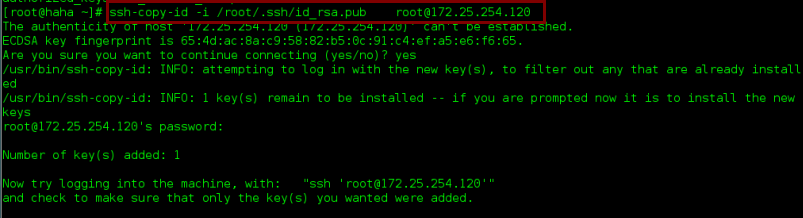

(4)然后确定要锁定的用户以及IP地址 ssh-copy-id -i /root/.ssh/id_rsa.pub root@172.25.254.120

(5)然后查询/root/.ssh/下会生成一个authorized_keys

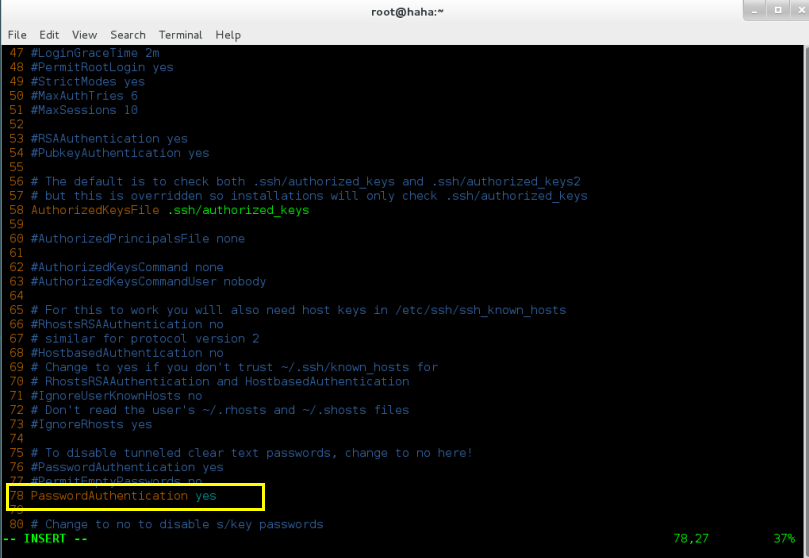

(6)然后更改/etc/ssh/sshd_config 中第78行的 PasswordAuthentication yes为no 即关闭远程登陆需要输入密码的功能

(7)然后重新启动文件 systemctl restart sshd.service

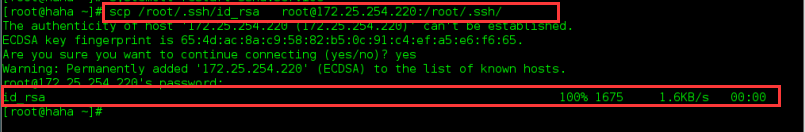

(8)最后将密钥发送给需要登陆的用户 scp /root/.ssh/id_rsa root@172.25.254.200:/root/.ssh/

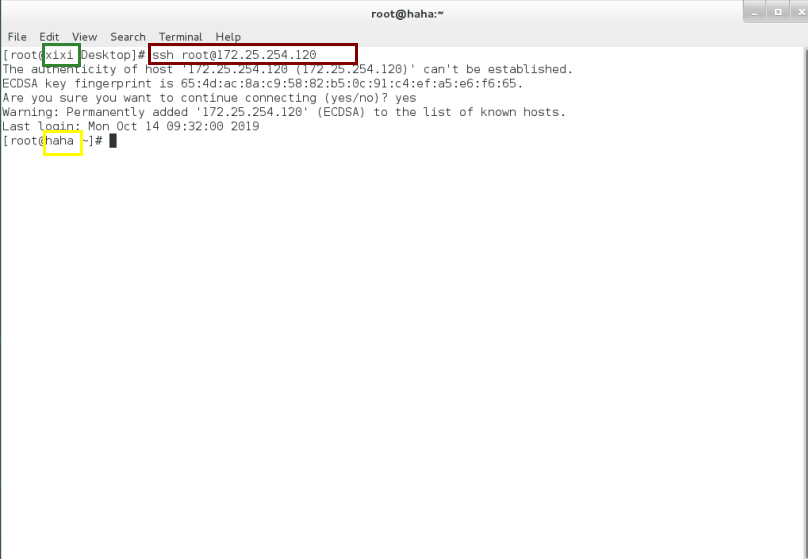

(9)测试: 然后在172.25.254.220这台主机上远程登陆service即可登陆

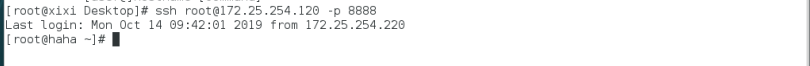

5、修改默认端口号(这里设置 xixi这台主机的IP为172.25.254.220为测试主机,设置haha主机的IP为172.25.254.120为被远程登陆的主机)

系统默认的端口号为22

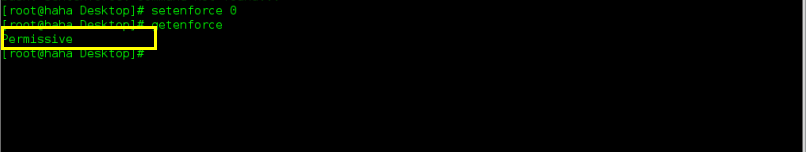

(1)、在service中先使用setenforce 0 ,然后使用getenforce后显示为permissive即可

(2)、然后关闭防火墙

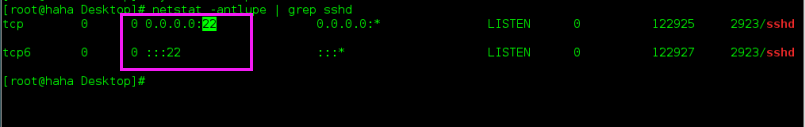

(3)、然后使用查看端口命令 netstat -antlupe | grep sshd 查看原始端口是否为22

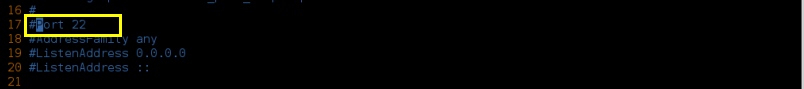

(4)、然后使用vim /etc/ssh/sshd_config 在大概17行左右找到 port 进行修改为port 8888(注意要去掉前的#,否则不生效)

(5)、然后重新启动文件 systemctl restart sshd.service

(6)、然后使用查看端口命令 netstat -antlupe | grep sshd 查看端口是否更改成功

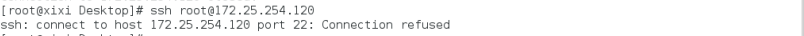

测试(在另一台主机上):使用ssh root@172.25.254.120看是否能登陆

再使用ssh root@172.25.254.120 -p 8888看是否能登陆

若修改了默认端口后,想要远程登陆主机则需要输入ssh root@172.25.254.120 -p 8888才可以登陆,否则会被拒接

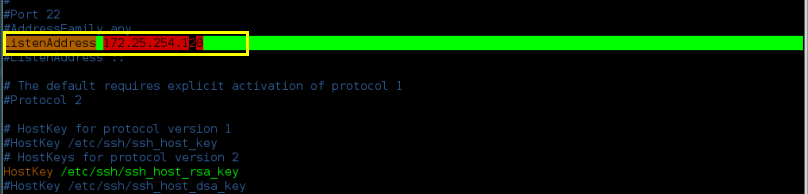

6、指定登陆IP(这里设置 xixi这台主机的IP为172.25.254.220为测试主机,设置haha主机的IP为172.25.254.120为被远程登陆的主机)

(1)、首先执行vim /etc/ssh/sshd_config 将ListenAddress ip 改为指定的ip且启用

(2)、然后重新启动文件 systemctl restart sshd.service

测试(在同一主机上):使用ssh root@127.0.0.1看是否能登陆

再使用ssh root@172.25.254.1270看是否能登陆

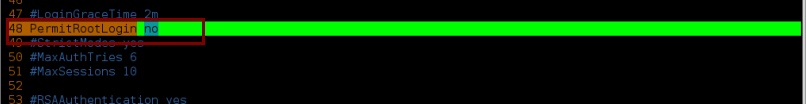

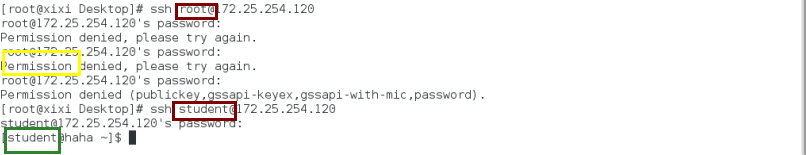

7、设定是否允许系统中的超级用户登陆(这里设置 xixi这台主机的IP为172.25.254.220为测试主机,设置haha主机的IP为172.25.254.120为被远程登陆的主机)

(1)、首先执行vim /etc/ssh/sshd_config 将PermitRootLogin no 改为yes且启用

(2)、然后重新启动文件 systemctl restart sshd.service

测试(在同一主机上):使用ssh root@172.25.254.120看是否能登陆

然后再使用ssh student@172.25.254.120看能否登陆

由于修改了 /etc/ssh/sshd_config中不允许root用户登陆,故不能远程登陆root,但是可以远程登陆其他用户,例如student用户

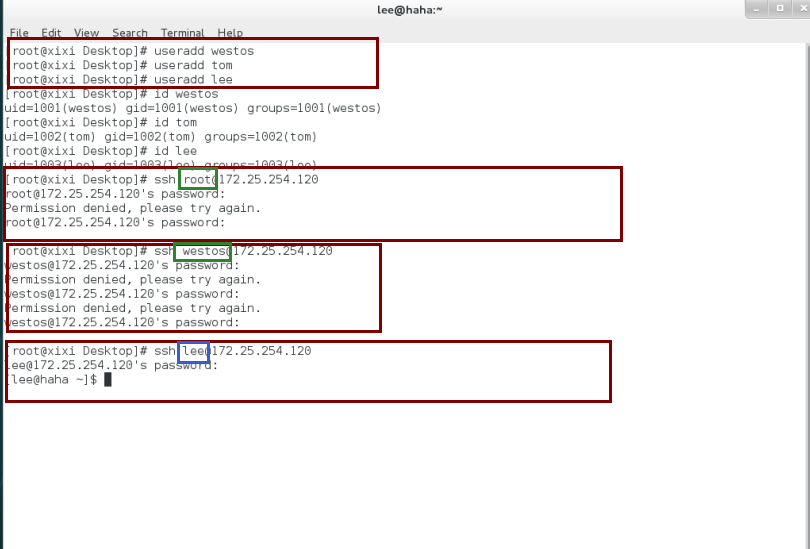

8、设定用户黑名单(这里设置 xixi这台主机的IP为172.25.254.220为测试主机,设置haha主机的IP为172.25.254.120为被远程登陆的主机)

注意:设定黑名单后,黑名单中的用户不能被远程登陆

(1)、首先执行vim /etc/ssh/sshd_config 在文件中增加黑名单DenyUsers username eg:DenyUsers root westos

(2)、然后重新启动文件 systemctl restart sshd.service

测试(在同一主机上):使用ssh root@172.25.254.1270看是否能登陆

再使用ssh westos@172.25.254.120看是否能登陆

再使用ssh lee@172.25.254.120看是否能登陆

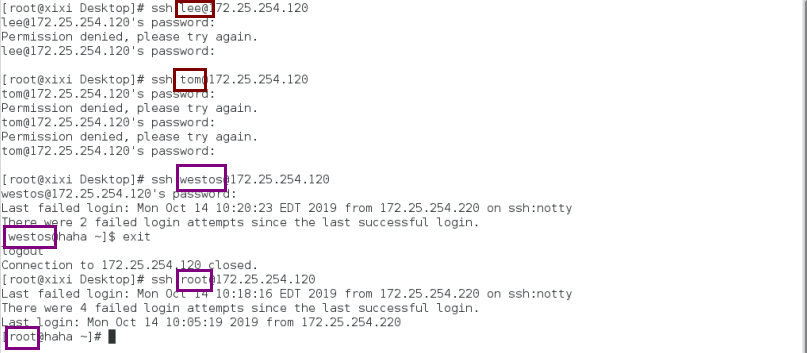

9、设定用户白名单(这里设置 xixi这台主机的IP为172.25.254.220为测试主机,设置haha主机的IP为172.25.254.120为被远程登陆的主机)

注意:设定白名单后,只有白名单中的用户才可被远程登陆,其余用户均不可被远程登陆

(1)、首先执行vim /etc/ssh/sshd_config 在文件中增加黑名单AllowUsers username eg:AllowUsers root westos

(2)、然后重新启动文件 systemctl restart sshd.service

测试(在同一主机上):使用ssh root@172.25.254.120 看是否能登陆

再使用ssh westos@172.25.254.120看是否能登陆

再使用ssh lee@172.25.254.120看是否能登陆

注意:在增加黑白名单时,若有多个用户需要被写进名单中,不同用户需要用空格来间隔开来

最后

以上就是完美巨人最近收集整理的关于Linux基础(八)——ssh服务的安全策略的全部内容,更多相关Linux基础(八)——ssh服务内容请搜索靠谱客的其他文章。

发表评论 取消回复