对不同的用户,设置不同的文件访问权限,包括对文件的读、写、删除等,在 Linux 系统中,每个用户都具有不同的权限,拿非 root 用户来说,它们只能在自己的主目录下才具有写权限,而在主目录之外,只具有访问和读权限。

一、权限概述

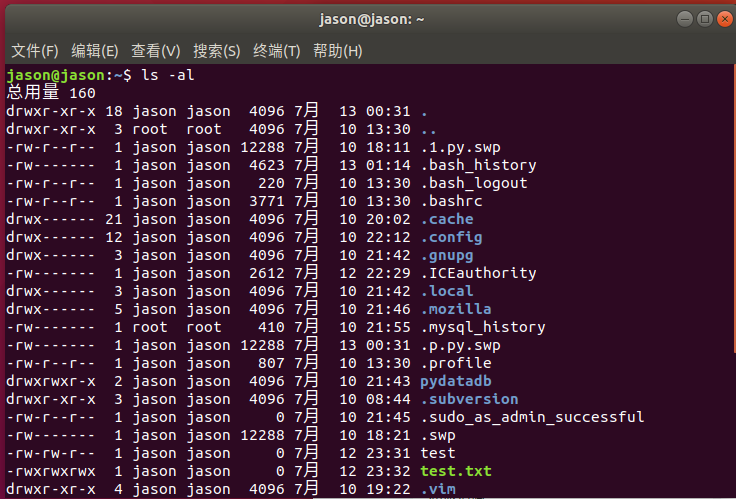

1、使用ls -al 查看文件权限:

- 第一列:规定了不同的用户对文件所拥有的权限

- 第二列:引用计数,文件的引用计数代表该文件的硬链接个数,而目录的引用计数代表该目录有多少个一级子目录。

- 第三列:所有者,也就是这个文件属于哪个用户。默认所有者是文件的建立用户。

- 第四列:所属组,默认所属组是文件建立用户的有效组,一般情况下就是建立用户的所在组。

- 第五列:大小,默认单位是字节。

- 第六列:文件修改时间,文件状态修改时间或文件数据修改时间都会更改这个时间,注意这个时间不是文件的创建时间。

- 第七列:文件名或目录名。

每行的第一列表示的就是各文件针对不同用户设定的权限,一共 11 位,但第 1 位用于表示文件的具体类型,最后一位此文件受 SELinux 的安全规则管理。

因此,为文件设定不同用户的读、写和执行权限,仅涉及到 9 位字符,以 ls 命令输出信息中的 .bash_logout 文件为例,设定不同用户的访问权限是 rw-r--r--,各权限位的含义如图 1 所示。

从图中可以看到,Linux 将访问文件的用户分为 3 类,分别是文件的所有者,所属组(也就是文件所属的群组)以及其他人。有关群组的概念,我们已在用户和用户组一章中做了说明。除了所有者,以及所属群组中的用户可以访问文件外,其他用户(其他群组中的用户)也可以访问文件,这部分用户都归为其他人范畴。很显然,Linux 系统为 3 种不同的用户身份,分别规定了是否对文件有读、写和执行权限。上图,文件所有者拥有对文件的读和写权限,但是没有执行权限;所属群组中的用户只拥有读权限,也就是说,这部分用户只能访问文件,无法修改文件;其他人也是只能访问文件。

Linux 系统中,多数文件的文件所有者和所属群组都是 root(都是 root 账户创建的),这也就是为什么,root 用户是超级管理员,权限足够大的原因。

二、chgrp命令:修改文件和目录的所属组

chgrp 命令用于修改文件(或目录)的所属组。为了方便初学者记忆,可以将 chgrp 理解为是 "change group" 的缩写。

注意:groupmod是修该用户的组,chgrp命令是修改文件的组。

1、基本格式

chgrp 命令的用法很简单,其基本格式为:

[root@localhost ~]# chgrp [-R] 所属组 文件名(目录名)

-R(注意是大写)选项长作用于更改目录的所属组,表示更改连同子目录中所有文件的所属组信息。

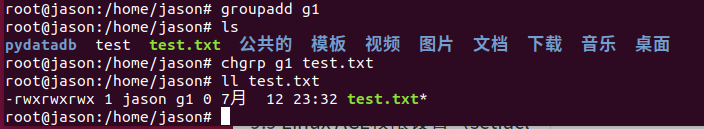

2、基本应用

三、chown命令:修改文件和目录的所有者和所属组

chown 命令,可以认为是 "change owner" 的缩写,主要用于修改文件(或目录)的所有者,除此之外,这个命令也可以修改文件(或目录)的所属组。

1、基本格式

(1)当只需要修改所有者时,可使用如下 chown 命令的基本格式:

[root@localhost ~]# chown [-R] 所有者 文件或目录

-R(注意大写)选项表示连同子目录中的所有文件,都更改所有者。

(2)如果需要同时更改所有者和所属组,chown 命令的基本格式为:

[root@localhost ~]# chown [-R] 所有者:所属组 文件或目录

另外需要注意的一点是,使用 chown 命令修改文件或目录的所有者(或所属者)时,要保证使用者用户(或用户组)存在,否则该命令无法正确执行,会提示 "invalid user" 或者 "invaild group"。

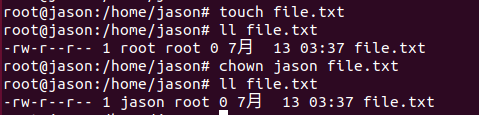

2、基本应用

(1)将test.txt所有者改为jason:

可以看到,通过修改 file 文件的所有者,user 用户从其他人身份(只对此文件有读取权限)转变成了所有者身份,对此文件拥有读和写权限。

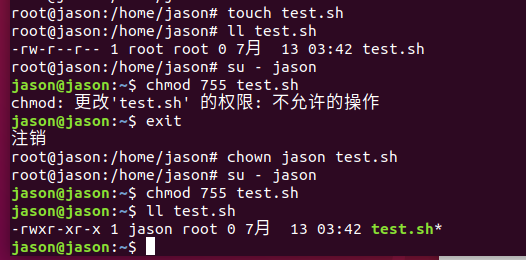

(2)root 用户拥有最高权限,可以修改任何文件的权限,而普通用户只能修改自己文件的权限(所有者是自己的文件):

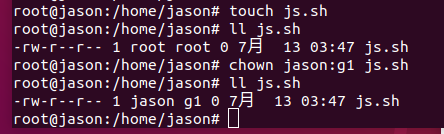

(3)修改用户和组:

四、r、w、x的含义

1、基本概述

| rwx 权限 | 对文件的作用 |

|---|---|

| 读权限(r) | 表示可读取此文件中的实际内容,例如,可以对文件执行 cat、more、less、head、tail 等文件查看命令。 |

| 写权限(w) | 表示可以编辑、新增或者修改文件中的内容,例如,可以对文件执行 vim、echo 等修改文件数据的命令。注意,无权限不赋予用户删除文件的权利,除非用户对文件的上级目录拥有写权限才可以。 |

| 执行权限(x) | 表示该文件具有被系统执行的权限。Window系统中查看一个文件是否为可执行文件,是通过扩展名(.exe、.bat 等),但在 Linux 系统中,文件是否能被执行,是通过看此文件是否具有 x 权限来决定的。也就是说,只要文件拥有 x 权限,则此文件就是可执行文件。但是,文件到底能够正确运行,还要看文件中的代码是否正确。 |

对于文件来说,执行权限是最高权限。给用户或群组设定权限时,是否赋予执行权限需要慎重考虑,否则会对系统安装造成严重影响。

| rwx 权限 | 对目录的作用 |

|---|---|

| 读权限(r) | 表示具有读取目录结构列表的权限,也就是说,可以看到目录中有哪些文件和子目录。一旦对目录拥有 r 权限,就可以在此目录下执行 ls 命令,查看目录中的内容。 |

| 写权限(w) | 对于目录来说,w 权限是最高权限。对目录拥有 w 权限,表示可以对目录做以下操作:

|

| 执行权限(x) | 目录是不能直接运行的,对目录赋予 x 权限,代表用户可以进入目录,也就是说,赋予 x 权限的用户或群组可以使用 cd 命令。 |

对目录来说,如果只赋予 r 权限,则此目录是无法使用的。很简单,只有 r 权限的目录,用户只能查看目录结构,根本无法进入目录(需要用 x 权限),更不用说使用了。因此,对于目录来说,常用来设定目录的权限其实只有 0(---)、5(r-x)、7(rwx)这 3 种。

2、基本应用

(1)某目录的权限如下所示: 系统有个账号名称为 vbird,此账户并不包含在 root 群组中,请问 vbird 对这个目录有何权限?是否可切换到此目录中?

drwxr--r--. 3 root root 4096 Jun 25 08:35 .ssh

答案:vbird 对此目录仅具有 r 的权限,因此 vbird 可以查询此目录下的文件名列表。因为 vbird 不具有 x 的权限,因此 vbird 并不能切换到此目录内。

(2)假设有个账号名称为dmtsai,他的家目录在/home/dmtsai/,dmtsai对此目录具有[rwx]的权限。若在此目录下有个名为 the_root.data 的文件,该文件的权限如下:请问 dmtsai 对此文件的权限为何?可否删除此文件?

-rwx------. 1 root root 4365 Sep 19 23:20 the_root.data

答案:由于 dmtsai 对此文件来说是其他人的身份,因此这个文件他无法读、无法编辑也无法执行,也就是说,他无法变动这个文件的内容就是了。但是由于这个文件在他的家目录下,他在此目录下具有 rwx 的完整权限,因此对于 the_root.data 这个文件来说,是能够删除的。

五、chmod命令:修改文件或目录的权限

既然我们已经知道文件权限对于一个系统的重要性,也知道每个文件都设定了针对不同用户的访问权限,那么,是否可以手动修改文件的访问权限呢?可以,通过 chmod 命令即可。chmod 命令设定文件权限的方式有 2 种,分别可以使用数字或者符号来进行权限的变更。

1、 chmod命令使用数字修改文件权限

(1)基本定义

Linux 系统中,文件的基本权限由 9 个字符组成,以 rwxrw-r-x 为例,我们可以使用数字来代表各个权限,各个权限与数字的对应关系如下:r --> 4 w --> 2 x --> 1

由于这 9 个字符分属 3 类用户,因此每种用户身份包含 3 个权限(r、w、x),通过将 3 个权限对应的数字累加,最终得到的值即可作为每种用户所具有的权限。

拿 rwxrw-r-x 来说,所有者、所属组和其他人分别对应的权限值为:

所有者 = rwx = 4+2+1 = 7

所属组 = rw- = 4+2 = 6

其他人 = r-x = 4+1 = 5

所以,此权限对应的权限值就是 765。

使用数字修改文件权限的 chmod 命令基本格式为:

[root@localhost ~]# chmod [-R] 权限值 文件名

-R(注意是大写)选项表示连同子目录中的所有文件,也都修改设定的权限。

(2)应用举例

[root@localhost ~]# ls -al .bashrc

-rw-r--r--. 1 root root 176 Sep 22 2004 .bashrc

[root@localhost ~]# chmod 777 .bashrc

[root@localhost ~]# ls -al .bashrc

-rwxrwxrwx. 1 root root 176 Sep 22 2004 .bashrc通常我们以 Vim 编辑 Shell 文件批处理文件后,文件权限通常是 rw-rw-r--(644),那么,如果要将该文件变成可执行文件,并且不让其他人修改此文件,则只需将此文件的权限该为 rwxr-xr-x(755)即可。

2、chmod命令使用字母修改文件权限

(1)基本定义

既然文件的基本权限就是 3 种用户身份(所有者、所属组和其他人)搭配 3 种权限(rwx),chmod 命令中用 u、g、o 分别代表 3 种身份,还用 a 表示全部的身份(all 的缩写)。另外,chmod 命令仍使用 r、w、x 分别表示读、写、执行权限。

使用字母修改文件权限的 chmod 命令,其基本格式如图 1 所示。

(2)基本应用

例如,如果我们要设定 .bashrc 文件的权限为 rwxr-xr-x,则可执行如下命令:

[root@localhost ~]# chmod u=rwx,go=rx .bashrc

[root@localhost ~]# ls -al .bashrc

-rwxr-xr-x. 1 root root 176 Sep 22 2004 .bashrc再举个例子,如果想要增加 .bashrc 文件的每种用户都可做写操作的权限,可以使用如下命令:

[root@localhost ~]# ls -al .bashrc

-rwxr-xr-x. 1 root root 176 Sep 22 2004 .bashrc

[root@localhost ~]# chmod a+w .bashrc

[root@localhost ~]# ls -al .bashrc

-rwxrwxrwx. 1 root root 176 Sep 22 2004 .bashrc六、umask:令新建文件和目录拥有默认权限

Linux 是注重安全性的操作系统,而安全的基础在于对权限的设定,不仅所有已存在的文件和目录要设定必要的访问权限,创建新的文件和目录时,也要设定必要的初始权限。

Windows 系统中,新建的文件和目录时通过继承上级目录的权限获得的初始权限,而 Linux 不同,它是通过使用 umask 默认权限来给所有新建的文件和目录赋予初始权限的。

1、基本定义

我们如何得知 umask 默认权限的值呢?直接通过 umask 命令即可:

[root@localhost ~]# umask

0022

#root用户默认是0022,普通用户默认是 0002

不应该只有 3 个数字(分别对应 3 种用户身份)吗,为什么有 4 个? umask 默认权限确实由 4 个八进制数组成,但第 1 个数代表的是文件所具有的特殊权限(SetUID、SetGID、Sticky BIT),此部分内容放到后续章节中讲解,现在先不讨论。也就是说,后 3 位数字 "022" 才是本节真正要用到的 umask 权限值,将其转变为字母形式为 ----w--w-。注意,虽然 umask 默认权限是用来设定文件或目录的初始权限,但并不是直接将 umask 默认权限作为文件或目录的初始权限,还要对其进行 "再加工"。

文件和目录的真正初始权限,可通过以下的计算得到:

文件(或目录)的初始权限 = 文件(或目录)的最大默认权限 - umask权限

显然,如果想最终得到文件或目录的初始权限值,我们还需要了解文件和目录的最大默认权限值。在 Linux 系统中,文件和目录的最大默认权限是不一样的:

(1)对文件来讲,其可拥有的最大默认权限是 666,即 rw-rw-rw-。也就是说,使用文件的任何用户都没有执行(x)权限。原因很简单,执行权限是文件的最高权限,赋予时绝对要慎重,因此绝不能在新建文件的时候就默认赋予,只能通过用户手工赋予。

(2)对目录来讲,其可拥有的最大默认权限是 777,即 rwxrwxrwx。

接下来,我们利用字母权限的方式计算文件或目录的初始权限。以 umask 值为 022 为例,分别计算新建文件和目录的初始权限:

(1)文件的最大默认权限是 666,换算成字母就是 "-rw-rw-rw-",umask 的值是 022,换算成字母为 "-----w--w-"。把两个字母权限相减,得到 (-rw-rw-rw-) - (-----w--w-) = (-rw-r--r--),这就是新建文件的初始权限。我们测试一下:

[root@localhost ~]# umask

0022

#默认umask的值是0022

[root@localhost ~]# touch file <--新建file空文件

[root@localhost ~]# ll -d file

-rw-r--r--. 1 root root 0 Apr 18 02:36 file(2)目录的默认权限最大可以是 777,换算成字母就是 "drwxrwxrwx",umask 的值是 022,也就是 "-----w--w-"。把两个字母权限相减,得到的就是新建目录的默认权限,即 (drwxrwxrwx) - (-----w--w-) = (drwxr-xr-x)。我们再来测试一下:

[root@localhost ~]# umask

0022

[root@localhost ~]# mkdir catalog <--新建catalog目录

[root@localhost ~]# ll -d catalog

drwxr-xr-x. 2 root root 4096 Apr 18 02:36 catalog注意,在计算文件或目录的初始权限时,不能直接使用最大默认权限和 umask 权限的数字形式做减法,这是不对的。例如,若 umask 默认权限的值为 033,按照数字形式计算文件的初始权限,666-033=633,但我们按照字母的形式计算会得到 (rw-rw-rw-) - (----wx-wx) = (rw-r--r--),换算成数字形式是 644。

这里的减法,其实是“遮盖”的意思,也就是说,最大默认权限中和 umask 权限公共的部分,通过减法运算会被遮盖掉,最终剩下的“最大默认权限”,才是最终赋予文件或目录的初始权限。

2、修改方法

umask 权限值可以通过如下命令直接修改:

[root@localhost ~]# umask 002

[root@localhost ~]# umask

0002

[root@localhost ~]# umask 033

[root@localhost ~]# umask

0033

不过,这种方式修改的 umask 只是临时有效,一旦重启或重新登陆系统,就会失效。如果想让修改永久生效,则需要修改对应的环境变量配置文件 /etc/profile。例如:

[root@localhost ~]# vim /etc/profile

...省略部分内容...

if [ $UID -gt 199]&&[ "'id -gn'" = "'id -un'" ]; then

umask 002

#如果UID大于199(普通用户),则使用此umask值

else

umask 022

#如果UID小于199(超级用户),则使用此umask值

fi

…省略部分内容…

七、ACL 可实现对单一用户设定访问文件的权限

普通权限的三种身份不够用了,无法实现对某个单独的用户设定访问权限,这种情况下,就需要使用 ACL 访问控制权限。ACL,是 Access Control List(访问控制列表)的缩写,在 Linux 系统中, ACL 可实现对单一用户设定访问文件的权限。也可以这么说,设定文件的访问权限,除了用传统方式(3 种身份搭配 3 种权限),还可以使用 ACL 进行设定。拿本例中的 st 学员来说,既然赋予它传统的 3 种身份,无法解决问题,就可以考虑使用 ACL 权限控制的方式,直接对 st 用户设定访问文件的 r-x 权限。

1、setfacl 和 getfacl 命令简介

前者用于给指定文件或目录设定 ACL 权限,后者用于查看是否配置成功。

(1)getfacl 命令用于查看文件或目录当前设定的 ACL 权限信息。该命令的基本格式为:

[root@localhost ~]# getfacl 文件名

getfacl 命令的使用非常简单,且常和 setfacl 命令一起搭配使用。

(2)setfacl 命令可直接设定用户或群组对指定文件的访问权限。此命令的基本格式为:

[root@localhost ~]# setfacl 选项 文件名

| 选项 | 功能 |

|---|---|

| -m 参数 | 设定 ACL 权限。如果是给予用户 ACL 权限,参数则使用 "u:用户名:权限" 的格式,例如 setfacl -m u:st:rx /project 表示设定 st 用户对 project 目录具有 rx 权限;如果是给予组 ACL 权限,参数则使用 "g:组名:权限" 格式,例如 setfacl -m g:tgroup:rx /project 表示设定群组 tgroup 对 project 目录具有 rx 权限。 |

| -x 参数 | 删除指定用户(参数使用 u:用户名)或群组(参数使用 g:群组名)的 ACL 权限,例如 setfacl -x u:st /project 表示删除 st 用户对 project 目录的 ACL 权限。 |

| -b | 删除所有的 ACL 权限,例如 setfacl -b /project 表示删除有关 project 目录的所有 ACL 权限。 |

| -d | 设定默认 ACL 权限,命令格式为 "setfacl -m d:u:用户名:权限 文件名"(如果是群组,则使用 d:g:群组名:权限),只对目录生效,指目录中新建立的文件拥有此默认权限,例如 setfacl -m d:u:st:rx /project 表示 st 用户对 project 目录中新建立的文件拥有 rx 权限。 |

| -R | 递归设定 ACL 权限,指设定的 ACL 权限会对目录下的所有子文件生效,命令格式为 "setfacl -m u:用户名:权限 -R 文件名"(群组使用 g:群组名:权限),例如 setfacl -m u:st:rx -R /project 表示 st 用户对已存在于 project 目录中的子文件和子目录拥有 rx 权限。 |

| -k | 删除默认 ACL 权限。 |

2、setfacl -m:给用户或群组添加 ACL 权限

(1)老师使用 root 用户,并作为 /project 的所有者,对 project 目录拥有 rwx 权限;

(2)新建 tgroup 群组,并作为 project 目录的所属组,包含本班所有的班级学员(假定只有 zhangsan 和 lisi),拥有对 project 的 rwx 权限;

(3)将其他用户访问 project 目录的权限设定为 0(也就是 ---)。

(4)对于试听学员 st 来说,我们对其设定 ACL 权限,令该用户对 project 拥有 rx 权限。

具体的设置命令如下:

[root@localhost ~]# useradd zhangsan

[root@localhost ~]# useradd lisi

[root@localhost ~]# useradd st

[root@localhost ~]# groupadd tgroup <-- 添加需要试验的用户和用户组,省略设定密码的过程

[root@localhost ~]# mkdir /project <-- 建立需要分配权限的目录

[root@localhost ~]# chown root:tgroup /project <-- 改变/project目录的所有者和所属组

[root@localhost ~]# chmod 770 /project <-- 指定/project目录的权限

[root@localhost ~]# ll -d /project

drwxrwx---. 2 root tgroup 4096 Apr 16 12:55 /project

#这时st学员来试听了,如何给她分配权限

[root@localhost ~]# setfacl -m u:st:rx /project

#给用户st赋予r-x权限,使用"u:用户名:权限" 格式

[root@localhost /]# cd /

[root@localhost /]# ll -d /project

drwxrwx---+ 2 root tgroup 4096 Apr 16 12:55 /project

#如果查询时会发现,在权限位后面多了一个"+",表示此目录拥有ACL权限

[root@localhost /]# getfacl project

#查看/prpject目录的ACL权限

#file:project <--文件名

#owner:root <--文件的所有者

#group:tgroup <--文件的所属组

user::rwx <--用户名栏是空的,说明是所有者的权限

user:st:r-x <--用户st的权限

group::rwx <--组名栏是空的,说明是所属组的权限

mask::rwx <--mask权限

other::--- <--其他人的权限 可以看到,通过设定 ACL 权限,我们可以单独给 st 用户分配 r-x 权限,而无需给 st 用户设定任何身份。

同样的道理,也可以给用户组设定 ACL 权限,例如:

[root@localhost /]# groupadd tgroup2

#添加新群组

[root@localhost /]# setfacl -m g:tgroup2:rwx project

#为组tgroup2纷配ACL权限

[root@localhost /]# ll -d project

drwxrwx---+ 2 root tgroup 4096 1月19 04:21 project

#属组并没有更改

[root@localhost /]# getfacl project

#file: project

#owner: root

#group: tgroup

user::rwx

user:st:r-x

group::rwx

group:tgroup2:rwx <-用户组tgroup2拥有了rwx权限

mask::rwx

other::---3、setfacl -d:设定默认 ACL 权限

既然已经对 project 目录设定了 ACL 权限,那么,如果在这个目录中新建一些子文件和子目录,这些文件是否会继承父目录的 ACL 权限呢?执行以下命令进行验证:

[root@localhost /]# cd project

[root@localhost project]# touch abc

[root@localhost project]# mkdir d1

#在/project目录中新建了abc文件和d1目录

[root@localhost project]#ll

总用量4

-rw-r--r-- 1 root root 01月19 05:20 abc

drwxr-xr-x 2 root root 4096 1月19 05:20 d1 可以看到,这两个新建立的文件权限位后面并没有 "+",表示它们没有继承 ACL 权限。这说明,后建立的子文件或子目录,并不会继承父目录的 ACL 权限。

当然,我们可以手工给这两个文件分配 ACL 权限,但是如果在目录中再新建文件,都要手工指定,则显得过于麻烦。这时就需要用到默认 ACL 权限。

默认 ACL 权限的作用是,如果给父目录设定了默认 ACL 权限,那么父目录中所有新建的子文件都会继承父目录的 ACL 权限。需要注意的是,默认 ACL 权限只对目录生效。

例如,给 project 文件设定 st 用户访问 rx 的默认 ACL 权限,可执行如下指令:

[root@localhost /]# setfacl -m d:u:st:rx project

[root@localhost project]# getfacl project

# file: project

# owner: root

# group: tgroup

user:: rwx

user:st:r-x

group::rwx

group:tgroup2:rwx

mask::rwx

other::---

default:user::rwx <--多出了default字段

default:user:st:r-x

default:group::rwx

default:mask::rwx

default:other::---

[root@localhost /]# cd project

[root@localhost project]# touch bcd

[root@localhost project]# mkdir d2

#新建子文件和子目录

[root@localhost project]# ll 总用量8

-rw-r--r-- 1 root root 01月19 05:20 abc

-rw-rw----+ 1 root root 01月19 05:33 bcd

drwxr-xr-x 2 root root 4096 1月19 05:20 d1

drwxrwx---+ 2 root root 4096 1月19 05:33 d2

#新建的bcd和d2已经继承了父目录的ACL权限大家发现了吗?原先的 abc 和 d1 还是没有 ACL 权限,因为默认 ACL 权限是针对新建立的文件生效的。对目录设定的默认 ACL 权限,可直接使用 setfacl -k 命令删除。例如:

[root@localhost /]# setfacl -k project

通过此命令,即可删除 project 目录的默认 ACL 权限,读者可自行通过 getfacl 命令查看。

4、setfacl -R:设定递归 ACL 权限

递归 ACL 权限指的是父目录在设定 ACL 权限时,所有的子文件和子目录也会拥有相同的 ACL 权限。

例如,给 project 目录设定 st 用户访问权限为 rx 的递归 ACL 权限,执行命令如下:

[root@localhost project]# setfacl -m u:st:rx -R project

[root@localhost project]# ll

总用量 8

-rw-r-xr--+ 1 root root 01月19 05:20 abc

-rw-rwx--+ 1 root root 01月19 05:33 bcd

drwxr-xr-x+ 2 root root 4096 1月19 05:20 d1

drwxrwx---+ 2 root root 4096 1月19 05:33 d2

#abc和d1也拥有了ACL权限注意,默认 ACL 权限指的是针对父目录中后续建立的文件和目录会继承父目录的 ACL 权限;递归 ACL 权限指的是针对父目录中已经存在的所有子文件和子目录会继承父目录的 ACL 权限。

5、setfacl -x:删除指定的 ACL 权限

使用 setfacl -x 命令,可以删除指定的 ACL 权限,例如,删除前面建立的 st 用户对 project 目录的 ACL 权限,执行命令如下:

[root@localhost /]# setfacl -x u:st project

#删除指定用户和用户组的ACL权限

[root@localhost /]# getfacl project

# file:project

# owner: root

# group: tgroup

user::rwx

group::rwx

group:tgroup2:rwx

mask::rwx

other::---

#st用户的权限已被删除6、setfacl -b:删除指定文件的所有 ACL 权限

此命令可删除所有与指定文件或目录相关的 ACL 权限。例如,现在我们删除一切与 project 目录相关的 ACL 权限,执行命令如下:

[root@localhost /]# setfacl -b project

#会删除文件的所有ACL权限

[root@localhost /]# getfacl project

#file: project

#owner: root

# group: tgroup

user::rwx

group::rwx

other::---

#所有ACL权限已被删除八、mask有效权限详解

前面,我们已经学习如何使用 setfacl 和 getfacl 为用户或群组添加针对某目录或文件的 ACL 权限。例如:

[root@localhost /]# getfacl project

#file: project <-文件名

#owner: root <-文件的属主

#group: tgroup <-文件的属组

user::rwx <-用户名栏是空的,说明是所有者的权限

group::rwx <-组名栏是空的,说明是所属组的权限

other::--- <-其他人的权限

[root@localhost ~]# setfacl -m u:st:rx /project

#给用户st设定针对project目录的rx权限

[root@localhost /]# getfacl project

#file: project

#owner: root

#group: tgroup

user::rwx

user:st:r-x <-用户 st 的权限

group::rwx

mask::rwx <-mask 权限

other::--- 对比添加 ACL 权限前后 getfacl 命令的输出信息,后者多了 2 行信息,一行是我们对 st 用户设定的 r-x 权限,另一行就是 mask 权限。

mask 权限,指的是用户或群组能拥有的最大 ACL 权限,也就是说,给用户或群组设定的 ACL 权限不能超过 mask 规定的权限范围,超出部分做无效处理。

举个例子,如果像上面命令那样,给 st 用户赋予访问 project 目录的 r-x 权限,此时并不能说明 st 用户就拥有了对该目录的读和访问权限,还需要和 mask 权限对比,r-x 确实是在 rwx 范围内,这时才能说 st 用户拥有 r-x 权限。

需要注意的是,这里将权限进行对比的过程,实则是将两权限做“按位相与”运算,最终得出的值,即为 st 用户有效的 ACL 权限。这里以读(r)权限为例,做相与操作的结果如表 1 所示:

| A | B | and |

|---|---|---|

| r | r | r |

| r | - | - |

| - | r | - |

| - | - | - |

但是,如果把 mask 权限改为 r--,再和 st 用户的权限 r-x 比对(r-- 和 r-w 做与运算),由于 r-w 超出 r-- 的权限范围,因此 st 用户最终只有 r 权限,手动赋予的 w 权限无效。这就是在设定 ACL 权限时 mask 权限的作用。大家可以这样理解 mask 权限的功能,它将用户或群组所设定的 ACL 权限限制在 mask 规定的范围内,超出部分直接失效。

mask 权限可以使用 setfacl 命令手动更改,比如,更改 project 目录 mask 权限值为 r-x,可执行如下命令:

[root@localhost ~]# setfacl -m m:rx /project

#设定mask权限为r-x,使用"m:权限"格式

[root@localhost ~]# getfacl /project

#file:project

#owner:root

#group:tgroup

user::rwx

group::rwx

mask::r-x <--mask权限变为r-x

other::---不过,我们一般不更改 mask 权限,只要赋予 mask 最大权限(也就是 rwx),则给用户或群组设定的 ACL 权限本身就是有效的。

最后

以上就是热情海燕最近收集整理的关于Linux总结(二十四):linux的文件权限管理—chgrp、chown、chmod、umask、mask、setfacl 和 getfacl 命令一、权限概述二、chgrp命令:修改文件和目录的所属组三、chown命令:修改文件和目录的所有者和所属组四、r、w、x的含义五、chmod命令:修改文件或目录的权限六、umask:令新建文件和目录拥有默认权限七、ACL 可实现对单一用户设定访问文件的权限 八、mask有效权限详解的全部内容,更多相关Linux总结(二十四):linux的文件权限管理—chgrp、chown、chmod、umask、mask、setfacl内容请搜索靠谱客的其他文章。

发表评论 取消回复