声明:本号注明原创的内容版权归爱国小白帽所有,仅供学习参考之用,禁止用于商业用途,未经爱国小白帽授权,任何个人或组织不得擅自使用(包括但不限于复制、传播、展示、镜像、上载、下载、转载、摘编)本文内容,转载请附上原文出处链接及本声明,并且由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,爱国小白帽不为此承担任何责任。

前言

众所周知攻防演练一般分为攻击方和防守方,在国内攻击方称红队,防守方称蓝队。大型的攻防演练中蓝队溯源反制是有加分项的,而溯源是防守方必备的一项技能,反制就只能随缘了,除非团队里有很多实力不弱于红队的大佬。

那么何为溯源反制呢?所谓溯源简单来说就是追溯攻击源头,蓝队从花样繁多的攻击中找出疑似红队的IP,并在位置/归属地、使用人/团队、时间、攻击方式、后门特点等维度能够证明其为此次演练中的红队所使用即可。而反制是通过这些IP拿到红队服务器的权限。当然红队一般不会乖乖的使用固定IP暴露自己,他们会用代理池或云主机等进行伪装,所以哪些是真实IP,哪些IP又有可溯价值这就需要蓝队自行判断了。

各位可能注意到了“花样繁多”一词,因为在真实场景中攻击者不止会进行web攻击,还会有社工钓鱼、近源渗透、内部间谍种种可能。不要觉得夸张,你想想攻防演练的目的是什么?往小了说是为了提高员工网络安全意识,保障客户信息不外泄。往大了说是为了提升国家网络安全实力,保护公民个人信息财产安全。就说最近上海的信息泄露事件吧,那可是十亿公民信息啊,20万美元谁想拿就拿走,网传这是某个APT组织任务结束顺便卖个数据赚外快,样本我也看了很可能是真的。还有类似间谍泄密的案件更是不计其数,所以我们的敌人不光有红队,懂了伐?

OK回到正题,我们主要面对的还是web攻击,除了从攻击IP入手,在攻击流量中也有可能发现一些东西,比如回连地址、一句话的密码等等,或者查找正常的访问日志,看对方有没有提交一些敏感信息之类的。社工钓鱼嘛就只能是被钓的人做出正确判断并及时上报,我们再利用样本进行溯源。其他攻击手段是比较难发现的,主要看安保能力和保密制度做的到不到位,可以从内部IP监控等入手。这些我也没遇到过,等遇到了再详说吧。

溯源三原则:

一、全溯原则:即溯源所有IP,不漏掉任何一个IP一条告警,同时通过威胁情报、蓝队群、C段等尽可能搜集更多的攻击IP(跟红队打蓝队时一个道理,面越大越容易找到突破点)

二、反钓原则:即溯源时不使用防守单位的网络,浏览器也要开启无痕模式(防止红队反向钓鱼)

三、即时原则:即发现攻击IP立马进行溯源(此时IP正在使用中,可以避免溯源到一半红队更换或弃用IP的情况)

溯源流程:

案例一

以上都是理想情况,在人手不够的情况下很难做到每个IP都能及时精准的溯源,那此时就需要一些技巧了。

重点关注IP类型:

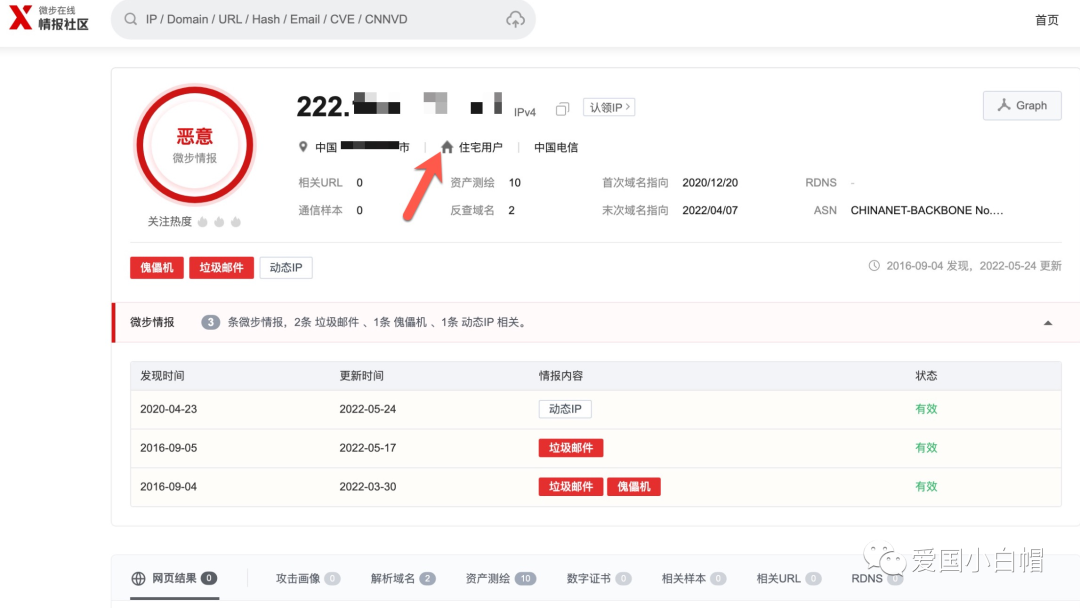

1、存在威胁情报的

2、攻击类型多样的

3、攻击目标明确的

4、攻击多个单位的

5、此前从未出现的

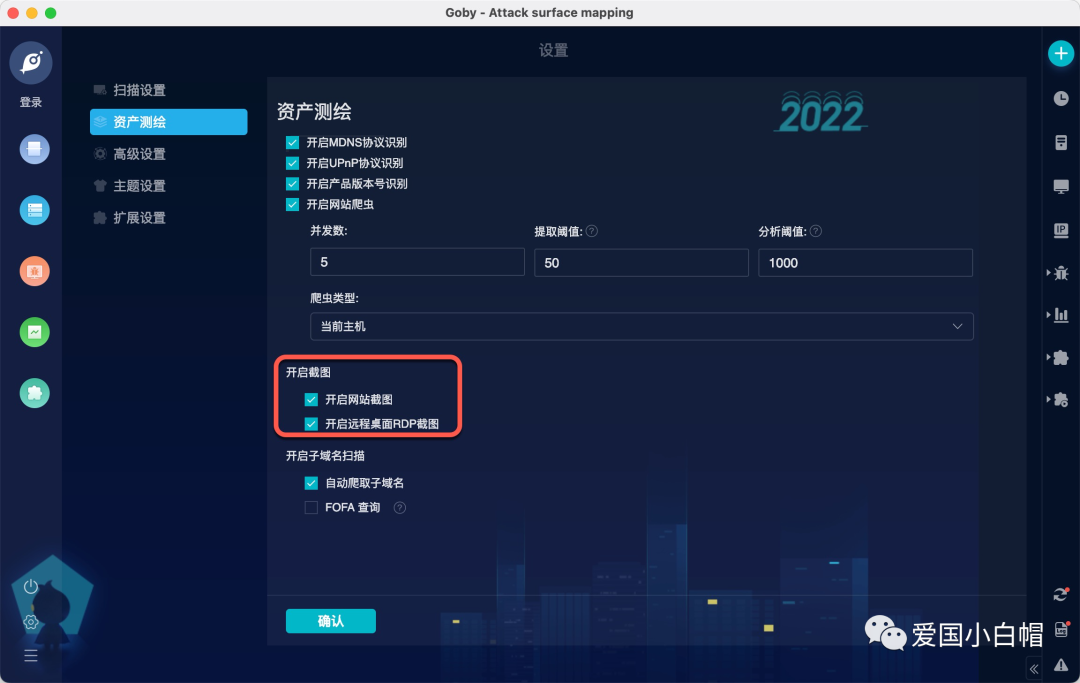

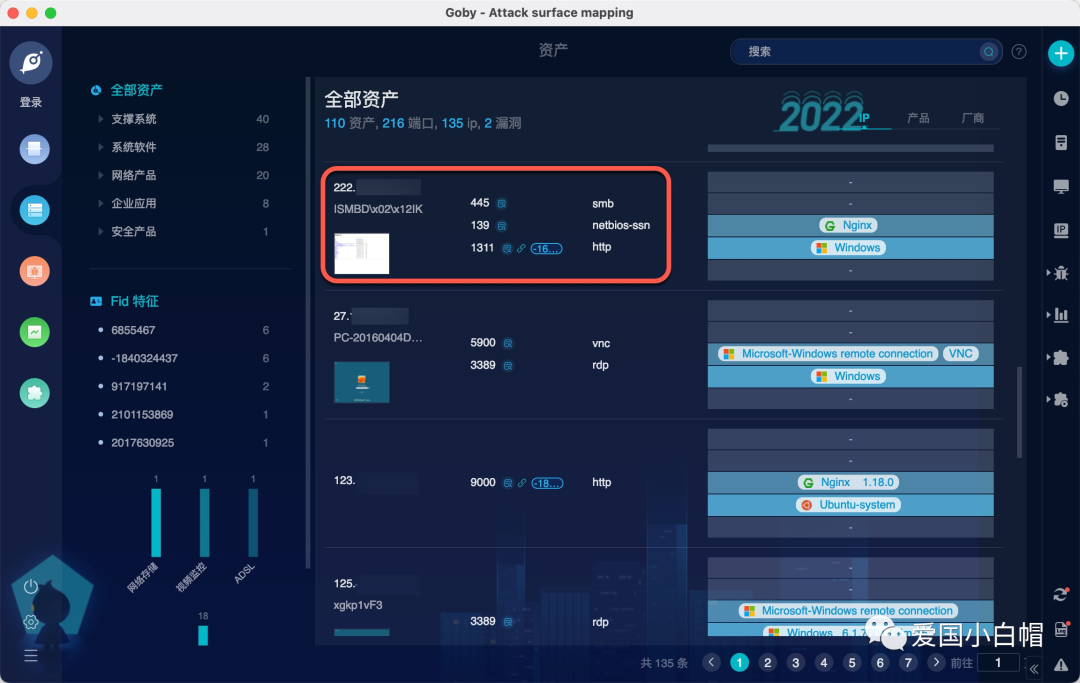

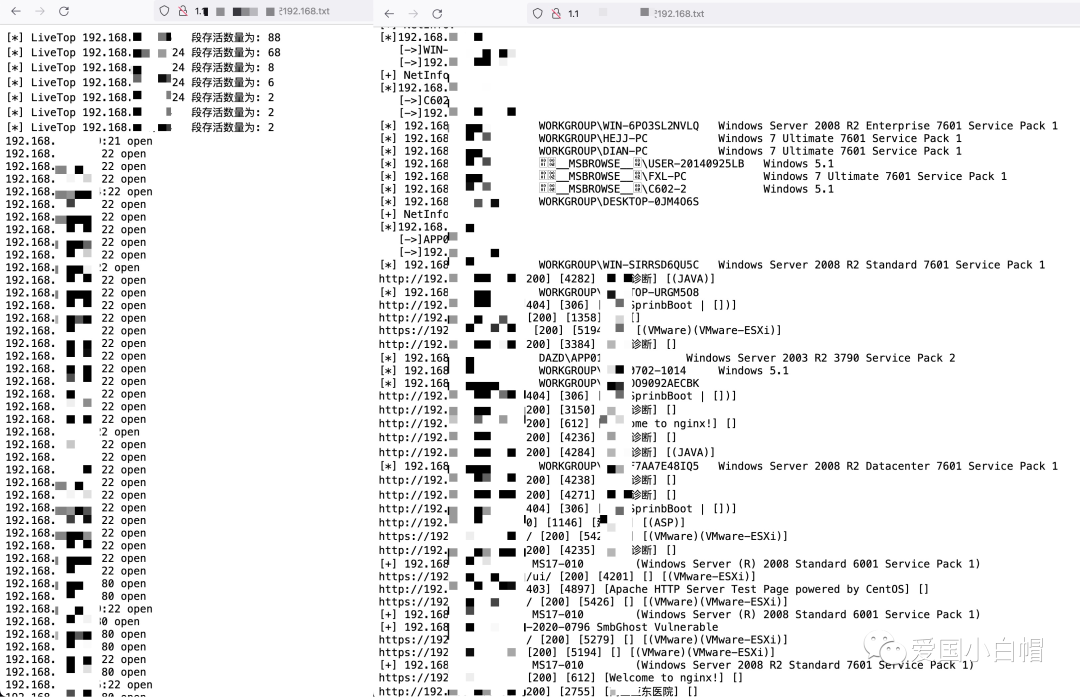

其次可以汇总IP然后批量扫,我比较喜欢用Goby,比较直观。比如设置里有截图功能。

在扫出的结果里一眼就能看到有一处目录遍历

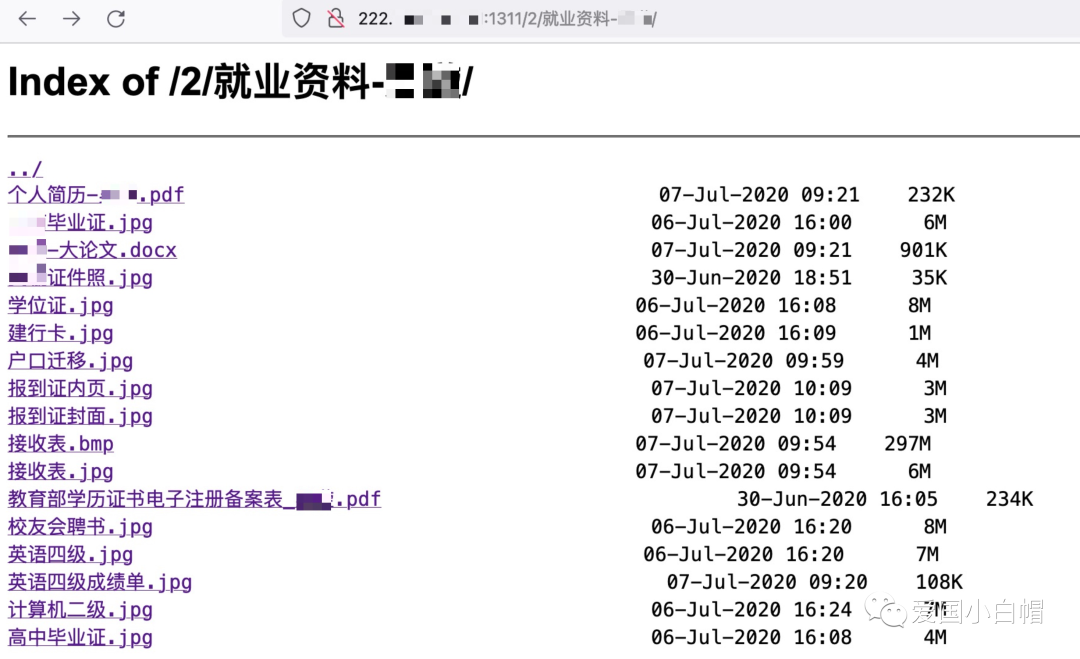

访问一下可不得了,所有信息一览无余

简历、论文、户口等信息应有尽有,但此人没有就职过安全公司,从资料上看安全只是他的业余爱好

而且这个IP是电信的家庭IP,随时可能变更,具体位置也与演练地点不同,产生的告警也不过几条nmap扫描,没有其他攻击行为,不足以证明它属于红队

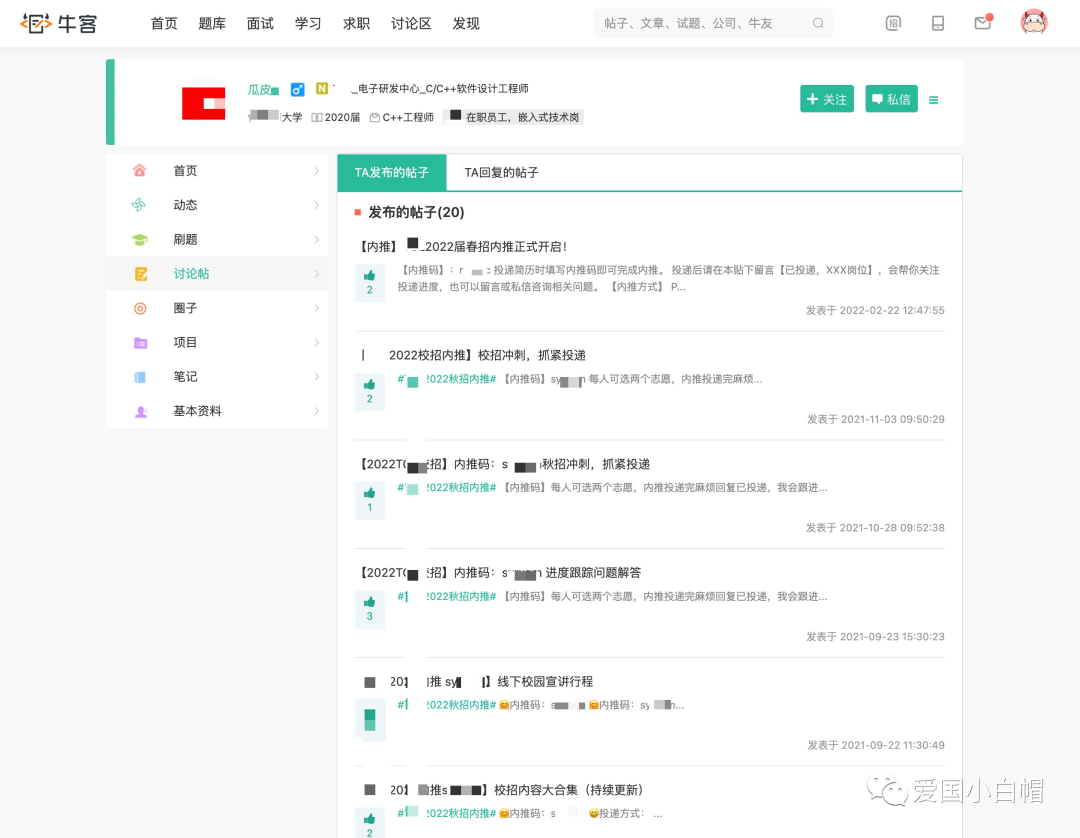

他的个人网站已经关了,通过QQ发现他的常用ID

百度看到其在牛客网发的招聘信息,所以我们可以上社工手段确定他到底是不是红队,比如模仿应聘者打电话,加微信看朋友圈等,但我社恐就到此为止了

案例二

在讲案例之前先看一个常识,就是红队习惯部署哪些工具以及它们的默认端口、账号、密码等,如有遗漏欢迎补充

| 工具 | 端口 | 账号 | 密码 |

|---|---|---|---|

| The Browser Exploitation Framework(BeEF) | 3000 | beef | beef |

| Acunetix Web Vulnerability Scanner(AWVS) | 3443/13443 | admin@admin.com | Admin123 |

| ARL(资产侦察灯塔系统) | 5003 | admin | arlpass |

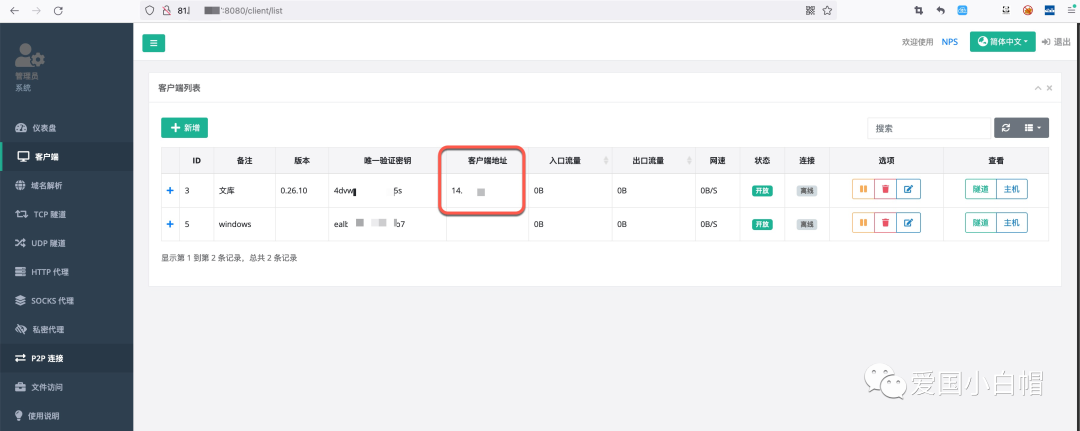

| NPS(内网穿透代理服务器) | 8080 | admin | 123 |

| nessus | 8834 | 自定义 | 爆破 |

| xray反连平台 | 8888 | token登录 | |

| CobaltStrike(CS) | 50050 | neo | 爆破 |

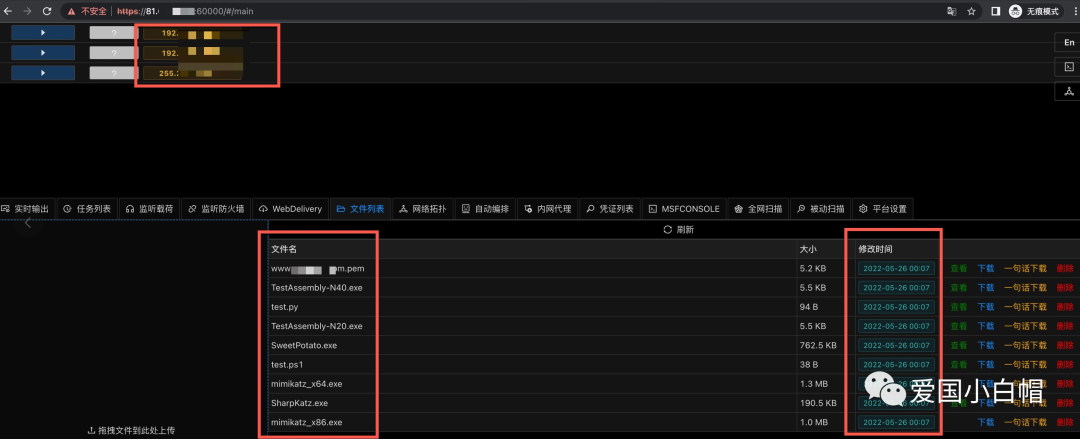

| Viper(炫彩蛇) | 60000 | root | 爆破 |

出现以上服务那多数就是红队了,可以重点溯源这些资产,如果进去了那他的攻击目标便尽收眼底

NPS代理默认口令进入

Viper爆破root密码进入

此外还会有红队图方便直接把成果放在公网的情况

结语

web攻击的溯源过程大概就这些,至于能否反制就要交给后面的大佬了。原谅小弟无能,如有总结不到位或者错误的地方还请各位大佬批评指正。respect。

最后

以上就是懦弱蓝天最近收集整理的关于攻防演练案例讲溯源前言案例一案例二结语的全部内容,更多相关攻防演练案例讲溯源前言案例一案例二结语内容请搜索靠谱客的其他文章。

发表评论 取消回复