1.1零信任背景

在企业逐步向数字化办公转型的今天,面临了很多风险点与挑战。比如账号存在风险,用户认证体验差,内网办公不能灵活移动,终端不可控,存在冒用,远控,潜伏病毒等风险。终端多样化,手机电脑Pad IOT,使用环境复杂、管理难,远程办公场景中用户体验及运营的各种挑战。还有网络安全边界在不断扩展,变得模糊甚至消失。

仅仅依靠过去的边界防护策略等,这些问题企业是无法完全解决,目前一般是做事中处置,事后整改,天天救火。其实造成这个问题的关键是缺乏“事前防护”,也就是“白”的能力。那么基于现在鉴白的需求,企业网络的安全架构,就亟需进行升级。零信任作为一种内生安全机制,能够更好的实现业务与安全的平衡,达到鉴白效果。

2.1零信任起源与发展

在2010年,由著名研究机构Forrester的首席分析师JohnKindervag以“从不信任,始终校验”思想提出零信任模型ZERO TRUST MODEL,零信任概念开始得到业界关注,这是零信任理念的首次提出。紧接着,Google发表了6篇与BeyondCorp相关的论文,全面介绍了其架构,同时进行了基于零信任模型的内部企业解决方案BeyondCorp部署和发布,成为甲方优秀实践案例获业界认可。在过后的几年时间里。业界厂商大力跟进,包括Cisco、Microsoft、Amazon、Cytera等著名厂商相继跟进,创业公司OKTA、Zscaler成功在NASDAQ上市,市值超百亿美金。

2.2什么是零信任

前文我们阐述了零信任产生的背景以及发展的起源和过程,那么到底什么是零信任呢?在NISTSP800-207白皮书上对零信任和零信任架构,进行了相关的定义。

零信任(Zerotrust,ZT)概念的定义包括3个内容,第一个是,表示一系列概念和观念,被设计用于降低执行中的不确定性。第二个是,信息系统和服务所在的网络被视为已经沦陷。第三个是,精确的访问决策,且对每个请求都单独进行。

零信任架构(Zerotrustarchitecture,ZTA)概念的定义包括两个内容,第一个是,企业的网络安全计划。第二个是,利用零信任概念,包括组件关系、工作流规划和访问策略。

零信任是一个聚焦于资源保护的网络安全范式,将信任从不被隐式授予而必须持续评估作为前提。是一个实现企业资源和数据安全的端到端路径,涵盖身份(自然人或非自然人实体)、凭据、访问管理、操作、终端、托管环境和互联基础设施。

零信任进行了基本假设,假设的内容是,攻击者已经存在于网络之中,企业自有网络并不比外部网络安全。主张聚焦资源保护,不允许隐式信任,要求必须持续评估。零信任的关注点在于阻止对数据和服务的未授权访问、访问控制的执行粒度尽可能细、只有经过批准和授权,才能获得访问权限,针对各种资源,不局限于数据。

换一个说法来描述,不论在何处何时访问业务系统,都要进行相关的控制,实现从零开始进行信任,并且可以针对客户端进行实时的检查和信息收集,在客户端安全基线未达标的时候,可以对客户端进行相关的提醒或者限制访问,零信任成为统一的业务系统的入口。

3.1零信任三大技术路线

实现零信任架构有很多种方法,目前业界主流的三大技术路线为:增强身份治理(IAM)、软件定义边界(SDP)和基于身份的微隔离(MSG),每个方向有其适用的业务场景。

完整的零信任架构应该同时包含这三个技术方向,但可以根据实际的业务场景选择以一个或多个方法作为主要的构建基础。

IAM的主要目标是确保正确的人或“物”出于正确的原因,能够在正确的时间、正确的地点从正确的设备中获取到正确的资源(应用、数据等)。

SDP旨在通过软件的方式,在“移动+云”的时代背景下,为企业构建起一个虚拟边界,利用基于身份的访问控制机制,通过完备的权限认证机制,为企业应用和服务提供隐身保护,使网络黑客因看不到目标而无法对企业的资源发动攻击,有效保护企业的数据安全。

MSG主要通过对东西向流量进行隔离,以实现互相访问的控制,杜绝“内鬼”安全问题。

3.2增强身份治理IAM

基于IAM技术的零信任架构,重点在于用户的账户的管理,基本的实现模块包括用户管理、认证管理、权限管理、审计管理、自助服务等。

用户管理对用户的信息来源、用户的账号全生命周期进行管理;认证管理主要是提供多因子认证和风险认证等能力;权限管理是认证后对用户进行授权,权限管理可以做包括粗粒度和细粒度管理。审计管理是审计用户的访问行为,用户的身份、操作行为,生成对应的报表;自助服务主要是给用户自助服务,比如用户的账号锁定了,用户就可以通过手机或者邮箱的方式进行解锁,还有一些密码忘记需要自助找回。IAM技术实现零信任,一般情况下,需要配合使用一个代理访问程序,根据IAM的策略实现放通或者拒绝。

3.3软件定义边界SDP

SDP的方式,基本是要靠代理网关来实现,在SDP技术中,常见的实现原理为控制器和转发器分离。转发器即为代理网关,实现真正的业务流量转发,而控制器用于实现转发的控制,下发对应的转发规则给代理设备。一般情况下控制器会结合认证系统以及安全情报系统,用于判断客户端的安全性等,在发现客户端的安全性问题后,通过触发二次验证的方式进行用户的身份校验,实现动态的身份验证,确保用户身份的准确性。同时使用SPA功能,进行应用本身的端口隐藏,是服务器“变黑”,扫描攻击等无法找到入口。

3.4基于身份的微隔离MSG

在数据中心中,存在两个概念,南北向流量和东西向流量。南北向流量,指通过网关进出数据中心的流量,一般来说防火墙部署在数据中心的出口处,来做南北向流量的安全防护。东西向流量指由数据中心内部服务器彼此相互访问所造成的内部流量,据统计,当代数据中心75%以上的流量为东西向流量。

零信任理念中的微隔离,主要就是东西向流量的隔离。在东西向方向存在很多风险,比如数据泄露、病毒传播、以及“内鬼”威胁等。在传统的网络中缺少了对于东西向流量的隔离防护。在现有的微隔离技术中,主要通过代理或软件的方式来实现,这些代理或软件必须部署在每个主机(虚拟机)中,而不是像防火墙那样在外部控制通信。在分区以进行分割的过程中,大多数其他模型关注于在主机周围形成虚拟墙的类似网络的抽象,而Overlay模型通常以一种更动态的方式控制启用代理的主机之间的通信。中央控制器用于维护策略配置并与代理通信。

4.1 案例需求背景

出于安全考虑,用户在内网访问WEB应用服务器的时候,需要先进行用户名密码认证,在认证完成后,才能够进行业务系统的访问,要求访问方式与原内网访问方式一致。用户在互联网访问过程,与内网访问过程是一致的,内外网体验无区别。

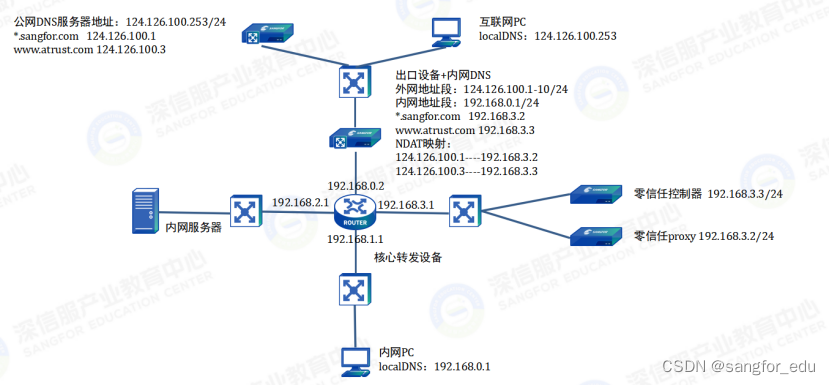

4.2 案例拓扑结构

4.3 关键配置内容

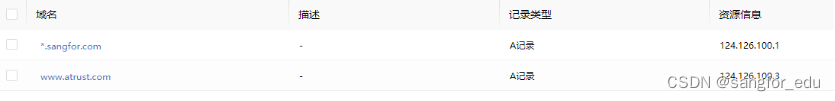

互联网DNS:*.sangfor.com 泛域名解析,www.atrust.com的A记录解析,泛域名记录,用于引流使用,用户在互联网访问相关域名时候,可以将流量引流到零信任设备。

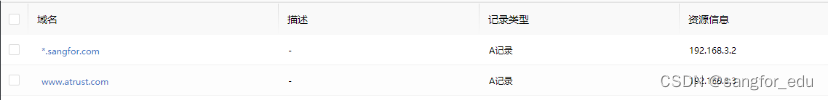

出口设备+DNS:配置路由、映射以及内网DNS的解析记录*.sangfor.com 和www.atrust.com的A记录解析,该部分用于实现内网的DNS解析功能,以实现内网的业务引流。

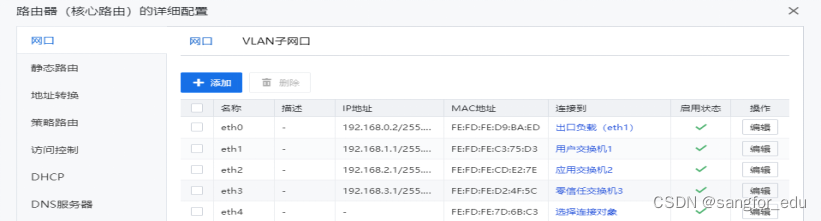

核心路由器:路由以及ACL策略,路由用于实现网络的联通性,ACL用于限制非必要的访问,在零信任场景下,内网业务系统的访问,必须要通过零信任设备。

零信任控制器:用户、资源、授权、安全策略等,该部分为零信任控制端的相关配置。

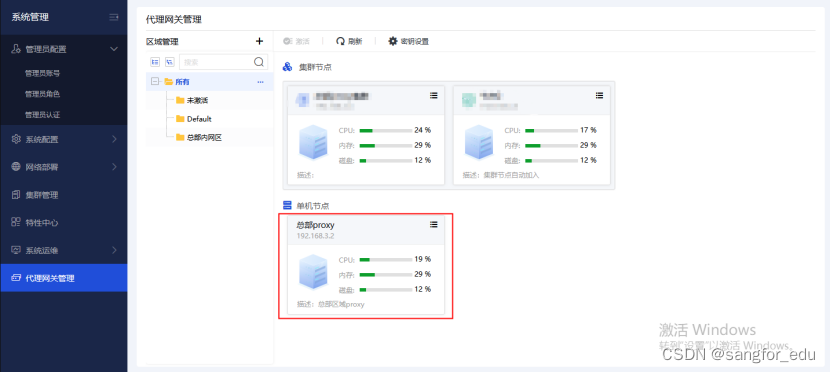

零信任proxy:零信任代理仅需要完成网络的配置,并与控制器进行关联即可,具体的策略下发,由控制端完成。

内网PC:配置localDNS为内网DNS(一般内网DHCP获取)

互联网PC:配置localDNS为互联网DNS

4.4 实现效果

在完成上述的配置内容后,即可实现内外网用户一致的访问效果,在未进行认证的时候,访问业务系统,优先会触发重定向认证,认证完成后,自动打开认证前的访问页面。同时实现了业务的安全性访问。

4.5 访问流程

第一步:客户端PC打开浏览器,输入web.sangfor.com,由localDNS进行解析,匹配泛域名解析记录,*.sangfor.com。

第二步:浏览器与解析后的地址进行通信,到达互联网出口设备后,匹配DNAT策略,映射的目的IP为代理设备IP。

第三步:代理设备判断用户未进行认证,重定向控制器的域名给客户端PC,由由localDNS进行解析,匹配泛域名解析记录,www.atrust.com。

第四步:返回记录后,浏览器打开重定向界面后,输入用户名密码,进行认证,认证通过后,会自动跳转到认证前界面,界面打开。

注:如果之前已经认证成功,则会检查认证成功的结果,不会出现重定向。

文章作者:王小伟,深信服安全技术认证专家(SCSE-T),产业教育中心资深讲师,具备云安全联盟零信任安全专家认证、阿里云专家级架构师认证、项目管理PMP认证等多个认证;擅长企业级网络架构与网络安全设计,曾负责媒体、能源、金融等行业数据中心的网络安全规划及交付,拥有深信服产品近十年一线交付经验;多次担任深信服合作伙伴技术认证的培训讲师,具备丰富的讲师与实战经验。

最后

以上就是紧张猎豹最近收集整理的关于零信任组成及落地案例的全部内容,更多相关零信任组成及落地案例内容请搜索靠谱客的其他文章。

发表评论 取消回复