1.准备工作,可不做:

yum update -y

yum install epel-release -y2.开始安装server:

yum install openvpn

下载easy-rsa:https://github.com/OpenVPN/easy-rsa,主页有3.1的包,上传

[root@home]# mkdir openvpn

[root@openvpn]# tar xfz EasyRSA-3.1.0.tgz

[root@openvpn]# mv EasyRSA-3.1.0 easy-rsa

2.1创建目录,并复制easy-rsa 目录

[root@a~]# mkdir -p /etc/openvpn/

[root@openvpn]# cp -a easy-rsa /etc/openvpn/

[root@openvpn]# cd /etc/openvpn/easy-rsa

[root@easy-rsa]# cp vars.example vars

[root@easy-rsa]# vi vars

set_var EASYRSA_REQ_COUNTRY

"CN"

set_var EASYRSA_REQ_PROVINCE

"Sichuan"

set_var EASYRSA_REQ_CITY

"Chengdu"

set_var EASYRSA_REQ_ORG

"laums"

set_var EASYRSA_REQ_EMAIL

"xxx@163.com"

set_var EASYRSA_REQ_OU

"My OpenVPN"3、创建服务端证书及key

① 初始化

[root@home]# cd /etc/openvpn/easy-rsa/

[root@easy-rsa]# ./easyrsa init-pki

这里会生成pki文件并复制了一个文件,需要删除

[root@easy-rsa]# ./easyrsa build-ca nopass

nopass:不需要密码,不添加整个就会要输入CA密码,需要记住

[root@easy-rsa]# ./easyrsa gen-req server nopass

输入名字,随意,不和上面的相同

[root@easy-rsa]# ./easyrsa sign server server

若上面没有用nopass,将会输入CA密码

3客户端密钥生成

cd /home

mkdir client

cp -rf /etc/openvpn/easy-rsa client/

cd client/easy-rsa

[root@easy-rsa]#./easyrsa init-pki 输入yes

生成证书 ./easyrsa gen-req laums nopass

cd /etc/openvpn/easy-rsa

[root@easy-rsa]./easyrsa import-req /home/client/easy-rsa/pki/reqs/laums.req laums

[root@easy-rsa]# ./easyrsa sign client laums

//这里生成client所以必须为client,along要与之前导入名字一样

根据在顶部创建的vars配置文件生成2048位的密钥,时间有点长

./easyrsa gen-dh

openvpn --genkey --secret /etc/openvpn/easy-rsa/ta.key

生成crl密钥

./easyrsa gen-crl

4、把服务器端必要文件放到etc/openvpn/ 目录下

cp /etc/openvpn/easy-rsa/pki/ca.crt /etc/openvpn/

cp /etc/openvpn/easy-rsa/pki/private/server.key /etc/openvpn/

cp /etc/openvpn/easy-rsa/pki/issued/server.crt /etc/openvpn/

cp /etc/openvpn/easy-rsa/pki/dh.pem /etc/openvpn/

cp /etc/openvpn/easy-rsa/ta.key /etc/openvpn/

cp /etc/openvpn/easy-rsa/pki/crl.pem /etc/openvpn/

4、把服务器端必要文件放到home/client 目录下

cp /etc/openvpn/easy-rsa/pki/ca.crt /home/client/

cp /etc/openvpn/easy-rsa/pki/issued/laums.crt /home/client/

cp /root/client/easy-rsa/pki/private/laums.key /home/client/

cp /etc/openvpn/easy-rsa/ta.key /home/client/

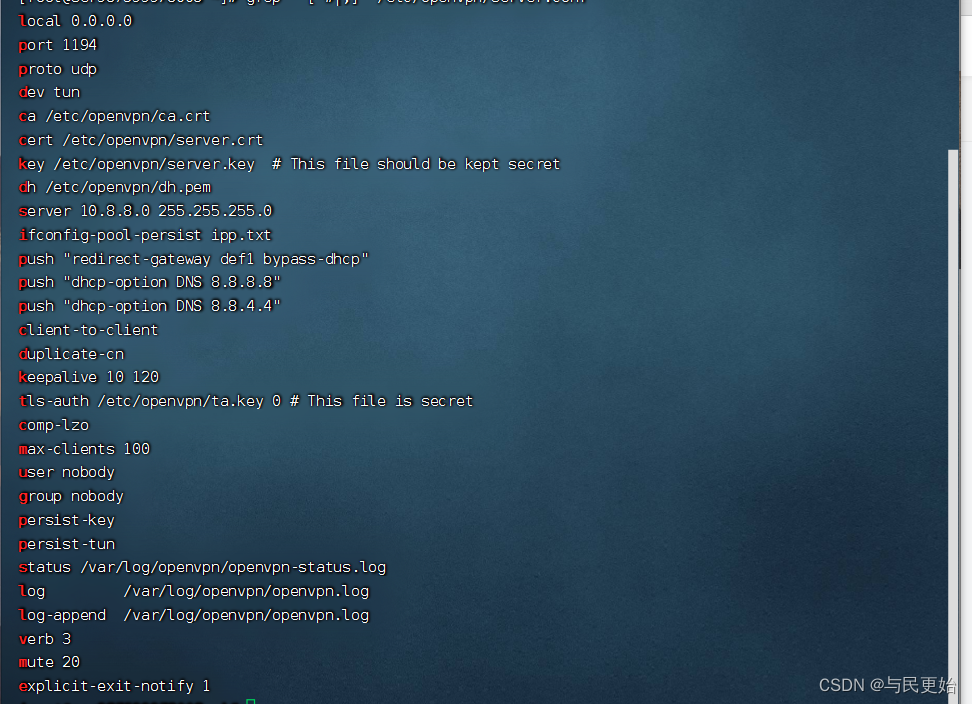

6.服务端的配置

rpm -ql openvpn |grep server.conf 使用中间的config配置

cp /usr/share/doc/openvpn4/sample/sample-config-files/server.conf /etc/openvpn

vi /etc/openvpn/server.conf

如下配置:选用udp,server为给客户端分配的网段,打开两个dnc,tls-auth为上面ta.key的文件的配置,不生成ta.key也可关闭tls-auth

mkdir /var/log/openvpn

chown -R openvpn.openvpn /var/log/openvpn/

chown -R openvpn.openvpn /etc/openvpn/*

7配置路由转发,不然不能转发出去,后面为上面配置的网段

iptables -t nat -A POSTROUTING -s 10.8.8.0/24 -j MASQUERADE

vim /etc/sysctl.conf

添加:net.ipv4.ip_forward = 1

sysctl -p

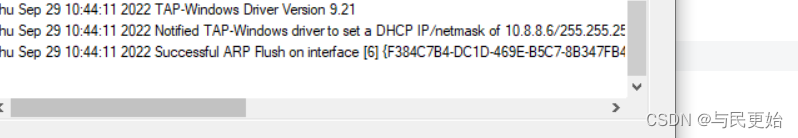

9、启动openvpn 服务

[root@]# openvpn /etc/openvpn/server.conf 开启服务

[root@along ~]# ss -nutl |grep 1194

查看是否启动

也可以作为系统服务启动

systemctl start openvpn@server

开机自启

systemctl -f enable openvpn@server

10、异常情况

1、Authenticate/Decrypt packet error: cipher final failed

编辑server.conf 配置文件

注释:cipher AES-256-CBC

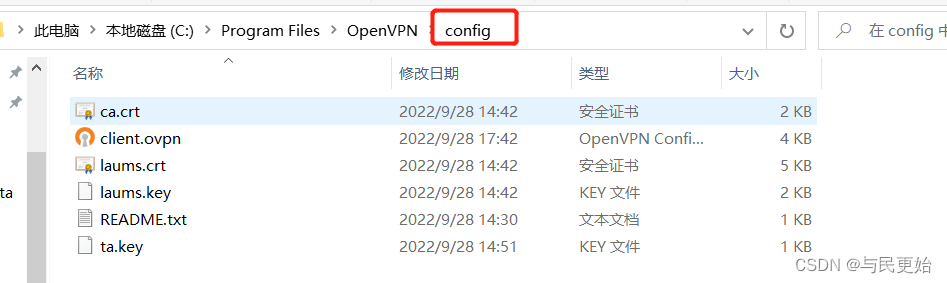

客户端安装 windows

在sample-config 文件下,修改client.ovpn 模板

client

dev tun

proto udp

remote 38.xxx.xxx.xxx 1194

//OpenVPN服务器的外网IP和端口,ip和域名都行

resolv-retry infinite

nobind

user nobody

group nobody

persist-key

persist-tun

ca ca.crt

cert laums.crt

key laums.key

client的相关证书密钥

remote-cert-tls server

tls-auth ta.key 1

comp-lzo

verb 3

#配置路由规则:所有的都转发vpn,添加net的走本地,下面的所有可以不配置,全部走vpn

allow-pull-fqdn

max-routes 1000 # 设置路由的最大条数,默认是100,这里可以根据需求修改

route gitlab.xxx.com 255.255.255.255 net_gateway

#排除公司内网的相关ip

route ci-hz.xxx.com 255.255.255.255 net_gateway

route xxx.com 255.255.255.255 net_gateway

route baidu.com 255.255.255.255 net_gateway

route tencent.com 255.255.255.255 net_gateway

route kugou.com 255.255.255.255 net_gateway

route csdn.net 255.255.255.255 net_gateway

将服务器上home/client下的密钥复制进去

以管理员启动bin下的exe文件

参考:

centos部署OpenVpn(一)_小李白给了的博客-CSDN博客_centos vpn

完整CentOS搭建企业OpenVPN服务详细教程

最后

以上就是斯文战斗机最近收集整理的关于OpenV的全部内容,更多相关OpenV内容请搜索靠谱客的其他文章。

发表评论 取消回复