之前一直忽视了MySQL的权限这一块的内容,以为一般般的知识点,随时用随时学就好了,导致自己这方面稍微有点不太明白的地方,总是踩坑,所以后来就总结一下:

1、MySQL权限系统的工作原理

1、对连接的用户进行身份验证,合法的用户通过认证并建立连接。不合法的用户拒绝连接.2、对通过认证的合法用户赋予相应的权限,用户可以在这些权限范围内对数据库做相应的操作。

注意两点:

1、MySQL通过IP地址和用户名联合进行确认的,同样的一个用户名如果来自不同的IP地址,MySQL则视为不同的用户。

2、MySQL的权限在数据库启动的时候就载入内存了,当用户通过身份认证后,就在内存中进行相应权限的操作。

2、权限表的存取:

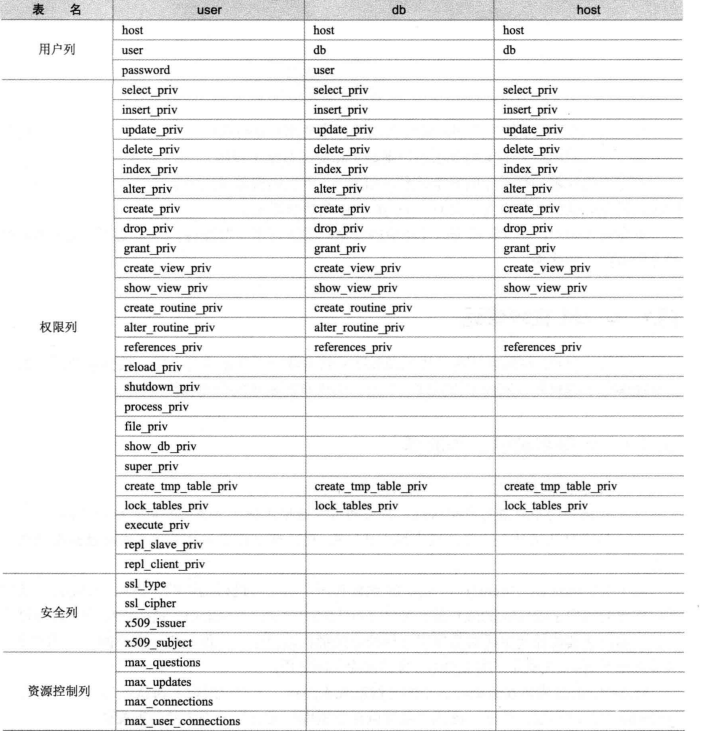

”mysql“数据库中有三个重要的权限表:

这三个表:user、host、db中,最重要的权限表是user表,其次是db表,要掌握这两个。user标准一共分为四部分:用户列、权限列、安全列、资源控制列。

用的最多的就是用户列和权限列,权限列又分为普通权限和管理权限。普通权限指对数据库的操作:如select_priv、create_priv。而管理权限指对数据库的管理:process_priv、super_priv等。

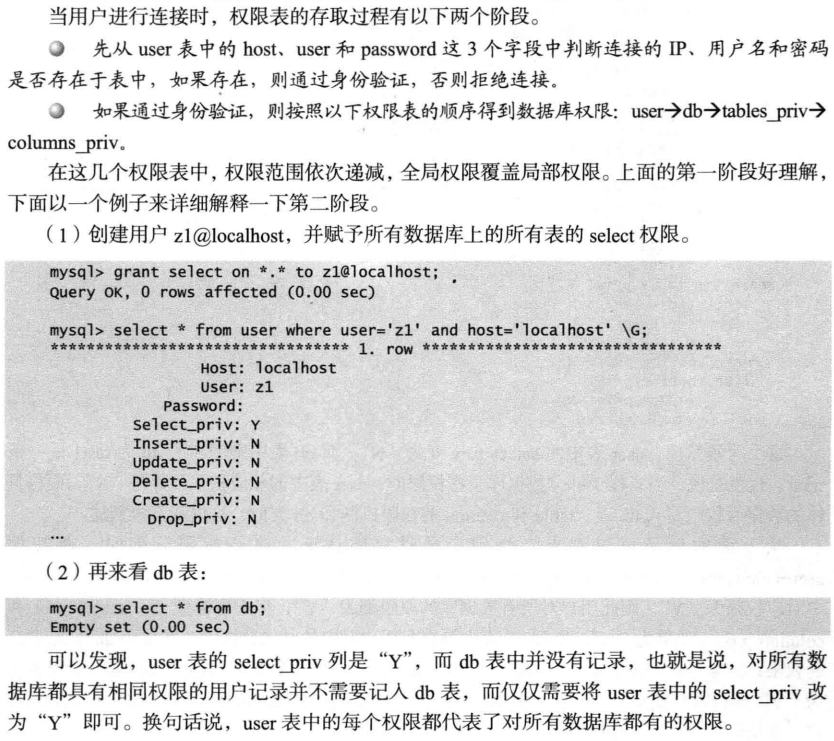

3、当用户通过权限认证、进行权限分配的流程是这样子的:

1、权限分配按照user->db->tables_priv->columns_priv的顺序进行权限分配,即先检查全局权限表user,如果user中对应权限为‘Y’,则此用户对所有的数据库的权限都为‘Y’,此时不再检查db、tables_priv和columns_priv这些表。

2、如果user中对应权限为‘N’,则到db表中检查此用户对应的具体数据库,并得到db中为‘Y’的权限;

3、如果db中相应的权限为‘N’,则检查table_priv中此数据库对应的具体表,取得表中为‘Y’的权限;

4、如果tables_priv中相应权限为'N',则检查columns_priv中此表对应的具体列,取得列中为'Y'的权限。

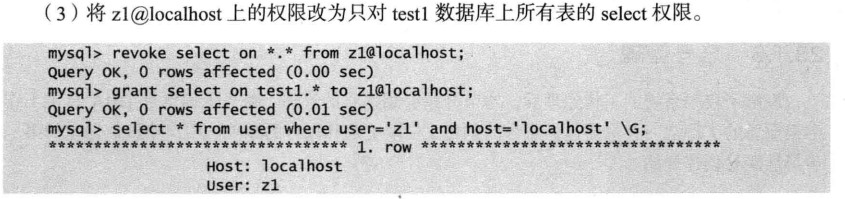

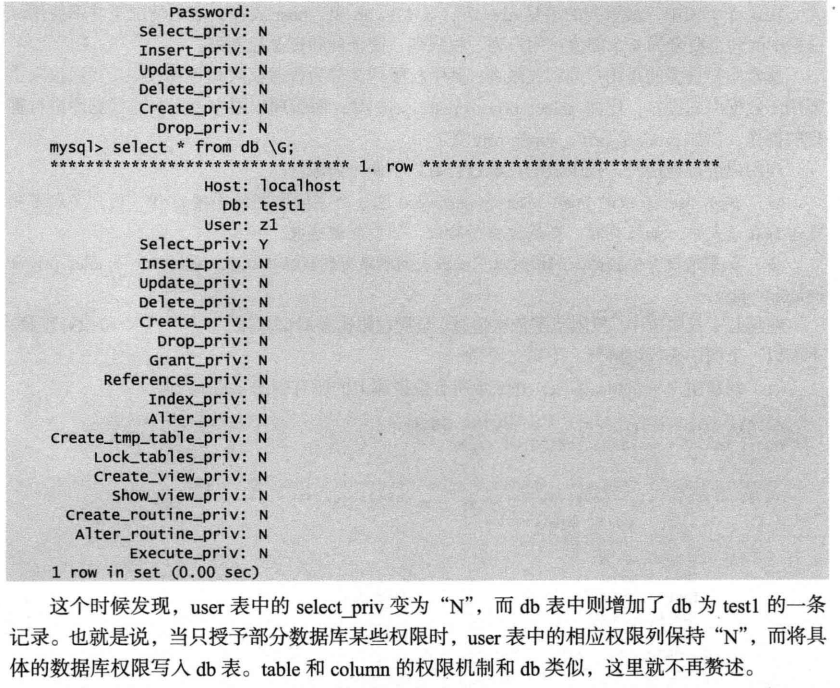

我们可以看个例子:

4、账号管理

1、我们常用的授权all privileges到底有哪些权限呢?以及带来的安全隐患有哪些?

mysql> grant all privileges on *.* to 'test'@'%' identified by '123456';

Query OK,0 rows affected, 1 warning (0.01sec)

mysql> select * from user where user='test'G*************************** 1. row ***************************Host:%

User: test

Select_priv: Y

Insert_priv: Y

Update_priv: Y

Delete_priv: Y

Create_priv: Y

Drop_priv: Y

Reload_priv: Y

Shutdown_priv: Y

Process_priv: Y

File_priv: Y

Grant_priv: N

References_priv: Y

Index_priv: Y

Alter_priv: Y

Show_db_priv: Y

Super_priv: Y

Create_tmp_table_priv: Y

Lock_tables_priv: Y

Execute_priv: Y

Repl_slave_priv: Y

Repl_client_priv: Y

Create_view_priv: Y

Show_view_priv: Y

Create_routine_priv: Y

Alter_routine_priv: Y

Create_user_priv: Y

Event_priv: Y

Trigger_priv: Y

Create_tablespace_priv: Yaccount_locked: N

看得出来当授予all privileges权限的时候,除了没有grant_priv权限和account_locked以为,其他的权限全部都有,这是非常危险的。并且还能从任意主机来登陆MySQL数据库,在安全方面做得相当差,所以一般情况下我们最好不要这样子设置。如果有必要的话才可以这样做,此外我们也会见到这样子的操作:

mysql> grant all privileges on *.* to 'test'@'%' identified by '123456' with grant option;

Query OK,0 rows affected, 1 warning (0.00 sec)

后面加上了”with grant option“参数,表示赋予grant_priv权限。那么此时这个用户真的是拥有了超级用户的管理权限了。在生产环境中最好慎用。

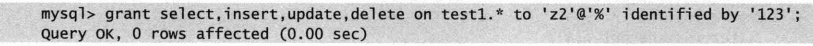

2、创建账户的时候最好分配指定的权限,这样子安全也高

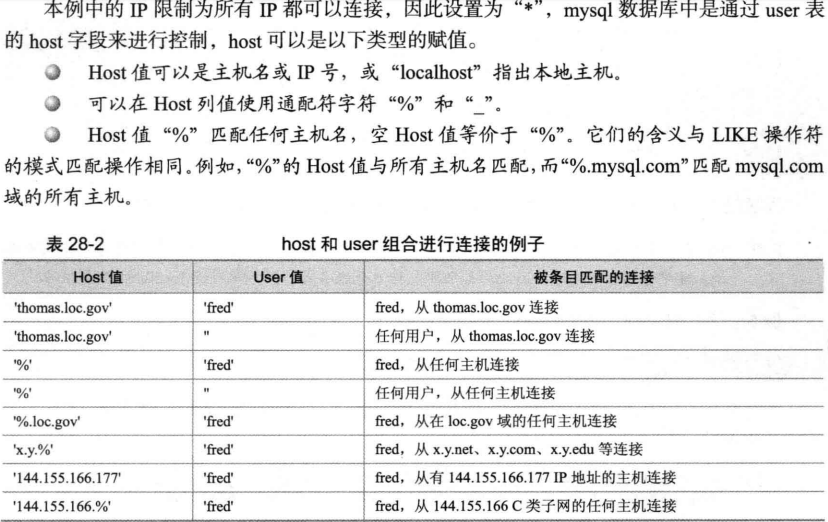

就像这样子的,让某个用户仅对某个数据库拥有一部分权限即可。本例中的权限适合于大多数应用账号。不过本例中的IP是设置为所有的主机都可连接,建议还是指定特定的主机进行连接。

注意:MySQL数据库的user表中host的值为”%“或为空,表示所有外部IP都可以连接,但是不宝库哦本地服务器localhost,因此要包括本地服务器,必须单独为localhost赋予权限。

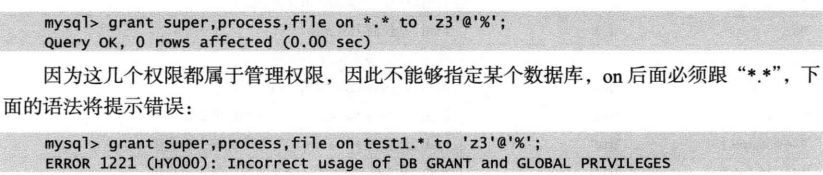

3、管理权限SUPER、PROCESS、FILE权限给用户

这三个权限要慎用给一般用户。最好是不要把这三个权限授权给管理员以外的用户。

我们来看一下这三个权限的作用是什么:

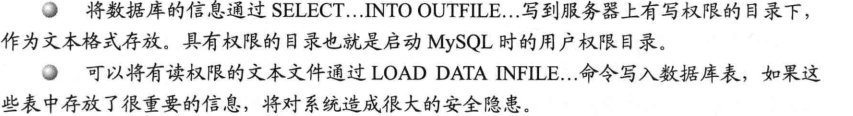

1)FILE权限

2)PROCESS权限

3)SUPER权限

4、除root外,任何用户不要有mysql库user表的操作权限

5、权限外流

6、revoke命令的漏洞

这个是说用户被多次赋予权限,由于各种原因,需要将此用户的权限全部取消,此时revoke命令可能并不会按照我们的意愿执行。

mysql> show grants for 'test'@'%';

+-------------------------------------------------------------+

| Grants for test@% |

+-------------------------------------------------------------+

| GRANT ALL PRIVILEGES ON *.* TO 'test'@'%' WITH GRANT OPTION |

| GRANT ALL PRIVILEGES ON `haha`.* TO 'test'@'%' |

+-------------------------------------------------------------+

2 rows in set (0.00 sec)

此时取消这个用户的全部权限

mysql> revoke all privileges on *.* from 'test'@'%';

Query OK,0 rows affected (0.00sec)mysql> show grants for 'test'@'%';+----------------------------------------------------+

| Grants for test@% |

+----------------------------------------------------+

| GRANT USAGE ON *.* TO 'test'@'%' WITH GRANT OPTION |

| GRANT ALL PRIVILEGES ON `haha`.* TO 'test'@'%' |

+----------------------------------------------------+

2 rows in set (0.00 sec)

现在我们使用这个test用户登陆MySQL查看一下是否对haha这个数据库有操作权限。

mysql> select user();+----------------+

| user() |

+----------------+

| test@localhost |

+----------------+

1 row in set (0.00sec)mysql> usehahaDatabasechangedmysql> insert into hehe values (1,'chaofeng');

Query OK,1 row affected (0.00 sec)

真是没想到居然还能操作。

所以说我们要亲自取消这个才行

mysql> revoke all ON haha.* from 'test'@'%';

Query OK,0 rows affected (0.00sec)mysql> show grants for 'test'@'%';+----------------------------------------------------+

| Grants for test@% |

+----------------------------------------------------+

| GRANT USAGE ON *.* TO 'test'@'%' WITH GRANT OPTION |

+----------------------------------------------------+

1 row in set (0.00 sec)

这个时候就行了。

最后

以上就是痴情飞机最近收集整理的关于mysql权限系统的工作原理_MySQL权限管理分配的全部内容,更多相关mysql权限系统内容请搜索靠谱客的其他文章。

发表评论 取消回复