拓扑图

![]()

规格

适用于所有版本、所有形态的AR路由器。

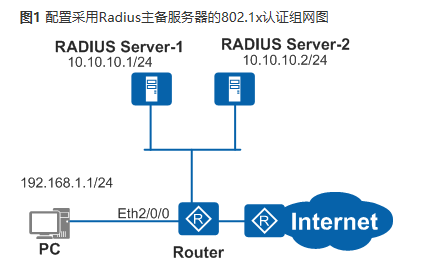

组网需求

PC通过Router访问网络。为了保证网络的安全性,要求在用户接入网络时进行802.1x认证。认证服务器为两台Radius服务器,IP为10.10.10.1/24服务器作为主认证服务器,IP为10.10.10.2/24的服务器为备用认证服务器。当主用服务器不可用时,Router可以实现最快3s内切换到备用服务器。

操作步骤

1.Router上的配置

V200R007及之前版本:#vlan batch 10#dot1x enable#radius-server template shiva //配置RADIUS服务器模板shivaradius-server shared-key cipher %^%#Q75cNQ6IF(e#L4WMxP~%^7'u17,]D87GO{"[o]`D%^%#radius-server authentication 10.10.10.1 1812 //配置RADIUS主用认证服务器radius-server authentication 10.10.10.2 1812 secondary //配置RADIUS备用认证服务器#aaaauthentication-scheme scheme0 //创建名为scheme0的认证方案authentication-mode radiusdomain huawei //配置名为huawei的域authentication-scheme scheme0radius-server shiva#interface Vlanif10ip address 192.168.1.2 255.255.255.0#interface Ethernet2/0/0port link-type accessport default vlan 10dot1x enable#V200R008及之后版本:#vlan batch 10#authentication-profile name p1dot1x-access-profile d1 //在认证模板p1上绑定802.1x接入模板d1#radius-server template shiva //配置RADIUS服务器模板shivaradius-server shared-key cipher %^%#Q75cNQ6IF(e#L4WMxP~%^7'u17,]D87GO{"[o]`D%^%#radius-server authentication 10.10.10.1 1812 //配置RADIUS主用认证服务器radius-server authentication 10.10.10.2 1812 secondary //配置RADIUS备用认证服务器#aaaauthentication-scheme scheme0 //创建名为scheme0的认证方案authentication-mode radiusdomain huawei //配置名为huawei的域authentication-scheme scheme0radius-server shiva#interface Vlanif10ip address 192.168.1.2 255.255.255.0#interface Ethernet2/0/0port link-type accessport default vlan 10authentication-profile p1 //接口下绑定认证模板p1#dot1x-access-profile name d1

2.验证配置结果

RADIUS服务器添加用户user1@huawei,密码Huawei@2012,共享密钥与路由器保持一致配置为radius。客户端认证成功后,执行display access-user可以查看Username字段里有用户名为user1@huawei,并且相应Status字段显示为Success。

配置注意事项

·路由器与RADIUS服务器上认证端口的值需要保持一致。

·路由器和RADIUS服务器上共享密钥需要保持一致。

·路由器与RADIUS服务器间需要路由可达

最后

以上就是彩色衬衫最近收集整理的关于【实验】配置802.1x远端认证的全部内容,更多相关【实验】配置802内容请搜索靠谱客的其他文章。

本图文内容来源于网友提供,作为学习参考使用,或来自网络收集整理,版权属于原作者所有。

发表评论 取消回复