log4j漏洞是什么,Log4j 是一款开源软件,开发者已经将其集成到数百万个系统中。这种无孔不入、无处不在的软件中的漏洞有能力影响全世界的公司和组织(包括政府)。自从2021年11月曝光的Log4j漏洞已成为一大“持续性流行漏洞”,将在未来多年引发持续风险,换言之,这种无所不在的软件库的未经修复版本,将在未来十年或更长时间内继续留存在各类系统当中。同时,美国网络安全审查委员会预测,鉴于 Log4j的普遍存在,在未来十年中,易受攻击的版本仍将存在于系统中,我们将看到利用漏洞的方式不断演变,所有组织都应具备发现和升级易受攻击软件的能力,以及长期维持这些漏洞管理能力的能力。

7月14日,美国网络安全审查委员会发布首份报告《回顾2021年12月的Log4j事件》,报告系统梳理了Apache Log4j漏洞的实际影响和未来的威胁。同时指出,Log4j 漏洞风靡全球,而且会长期存在,并将在未来多年引发持续风险。

一、漏洞发现和披露

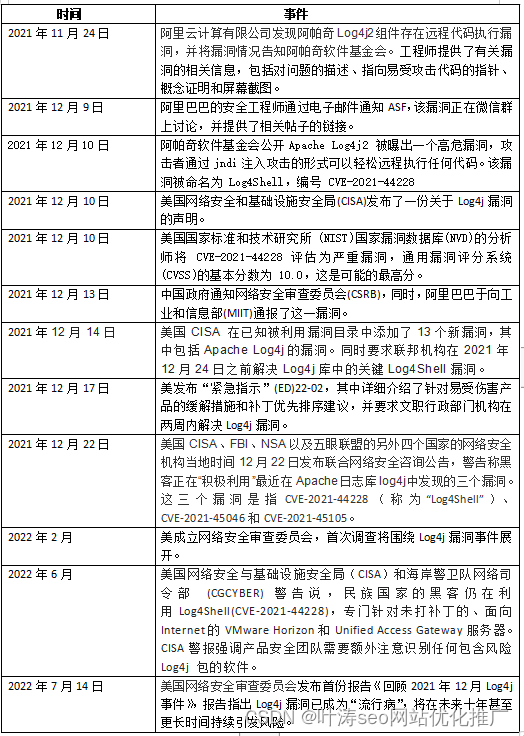

从2021年11月全球知名开源日志组件Apache Log4j被曝存在严重高危险级别远程代码执行漏洞(具体见表1)以来,黑客已经在尝试利用此漏洞并执行恶意代码攻击,所有类型的在线应用程序、开源软件、云平台和电子邮件服务都可能面临网络安全风险。攻击者可以利用该漏洞远程。

根据业界众多网络安全公司的观测,目前大多数Log4j漏洞利用主要是挖矿软件,但攻击者也在积极尝试在易受攻击的系统上安装更危险的恶意软件。据外媒报道,漏洞发现以来,Steam、苹果的云服务受到了影响,推特和亚马逊也遭受了攻击,元宇宙概念游戏“Minecraft我的世界”数十万用户被入侵。美联社评论称,这一漏洞可能是近年来发现的最严重的计算机漏洞。

表1 Log4j漏洞披露时间表

二、各方响应

工业网络安全厂商在监测中已经发现大量的漏洞利用尝试和成功利用的现象。主要国家的网络安全监管机构已纷纷发布预警,要求限期修复漏洞。

1. 各国政府积极响应,发布警告应对漏洞威胁

在漏洞爆出之后,主要国家政府及网络安全监管机构已纷纷发布预警,要求限期修复漏洞。在中国,2021年12月13日,工业和信息化部网络安全威胁和漏洞信息共享平台收到有关网络安全专业机构报告,立即组织有关网络安全专业机构开展漏洞风险分析,召集阿里云、网络安全企业、网络安全专业机构等开展研判,通报督促阿帕奇软件基金会及时修补该漏洞,向行业单位进行风险预警。在美国,2021年12月10日,美国国土安全部网络安全与基础设施安全局就该漏洞发出了紧急警报,并敦促各公司采取行动。12月22日,美国CISA、FBI、NSA以及五眼联盟的另外四个国家的网络安全机构当地时间12月22日发布联合网络安全咨询公告,警告称黑客正在“积极利用”最近在Apache日志库log4j中发现的三个漏洞。除此之外,在漏洞爆出之后,英国国家网络安全中心整合了新的流程来改进未来的漏洞管理指南,并在整个Log4j事件中加以利用。德国的网络安全组织就该漏洞发出“红色警报”,比利时考虑到与该漏洞有关的网络攻击,国防部关闭了部分计算机网络。

2. 各安全公司积极排查,及时修补产品漏洞

各安全公司加紧排查其产品受影响程度并修补他们的产品,同时敦促用户应用这些更新,突显及时解决该漏洞问题的紧迫性和广泛性。西门子在2021年12月13日发现其部分产品线中存在Apache Log4j漏洞,未经身份验证的远程攻击者可能会利用该漏洞在易受攻击的系统上执行代码。该公司15日更新的受上述两个漏洞影响的产品多达35种。除了确定各种缓解措施外,西门子还建议用户使用适当的机制保护对设备的网络访问。为了在受保护的IT环境中操作设备,西门子建议根据西门子工业安全操作指南配置环境。另外一家自动化巨头施耐德电气也在当日咨询报告中表示,将继续评估Log4j漏洞如何影响其产品,并将在特定产品的缓解信息可用时通过其网络安全支持门户向客户提供更新。知名工业网络安全公司claroty在其2021年12月14日评估了漏洞对SCADA、ICS和OT的影响,其安全研究团队Tem82还致力于创建更多概念验证来复现漏洞,并期望有自动化供应商合作伙伴可以使用这些概念验证来测试他们的产品是否易受攻击。2021年12月,思科对其150多款产品进行排查,以寻找Log4j漏洞。到目前为止,思科已发现有三款产品存在该漏洞,并确定有23款产品没有该漏洞。

三、深远影响

2021年年末爆发的Log4j 安全漏洞堪称互联网历史上破坏力最惊人的漏洞之一,漏洞波及面和危害程度堪比2017年的“永恒之蓝”漏洞。从爆发至今,Log4j漏洞影响的严重性、广泛性已经在各领域开始显现,并不断加大。

重点关注:关键信息基础设施安全防护

值得关注的是,在Apache Log4j2远程执行代码漏洞被披露仅11天后,已有攻击者利用此漏洞成功攻击比利时国防部计算机网络。发言人证实其部分计算机网络处于瘫痪状态,如邮件系统已经停机数日。

据媒体报道称,比利时国防部是第一个报告该漏洞的政府受害者,但鉴于Apache Log4j 漏洞在公共和私营部门流行的软件中无处不在,它不可能是最后一个。

与此同时,已有勒索团伙将Log4j2漏洞武器化,并拥有完整的攻击链,严重威胁各国关基单位的安全与利益。保障关键信息基础设施安全,强化应急响应能力,这是Apache Log4j 漏洞攻击事件给我们带来的启示。

为什么关键信息基础设施极易成为攻击者利用Log4j 漏洞进行攻击的目标?

我们知道,Log4j 漏洞不仅存在于组织面向Internet的资产中,还存在于内部系统、第三方应用程序、SaaS和云服务等环境中。对于关键信息基础设施运营单位来说,面对庞杂的资产情况,难以厘清哪些资产完全暴露在威胁之下。

其次,关键信息基础设施所使用软件可能包含Log4j 漏洞的受信任的第三方 API,或可能包含特定组件的所有依赖项(包括 Log4j 库)中。由于组织缺乏API行为的可见性及漏洞埋藏较深,识别受影响的应用程序变得异常困难。

关键信息基础设施所使用的软件可能由第三方供应商提供,但针对Log4j 漏洞,未必所有的供应商都有可用的补丁,因此当前看似“风平浪静”,实则暗藏安全风险。

解决方案:长效治理防护,筑就安全防线

当前,Log4j1.x已经停止维护,解决1.x版本漏洞,需要升级到Log4j2的新版本。未来,攻击者还会如何利用Apache Log4j2 组件漏洞对关键信息基础设施进行攻击不得而知。但可以确信的是,该漏洞在短时间难以全面排查,且一旦威胁快速升级,难以及时规避。

如果只是采用单次的风险排查和应急处置,将无法持续有效控制,风险治理异常困难。组织应基于威胁情报持续监测、快速响应,建立长效治理机制,及时规避风险。

针对该漏洞及后续进化版本,深信服基于深度研究、持续跟进,不断更新产品内置规则、云端威胁情报,并根据用户实际情况提供Apache Log4j2组件漏洞长效治理解决方案,从风险排查、安全加固、长效治理三个阶段,形成整体全面的建设思路,帮助用户彻底解决该漏洞带来的安全隐患。

最后

以上就是完美小兔子最近收集整理的关于log4j漏洞是什么的全部内容,更多相关log4j漏洞是什么内容请搜索靠谱客的其他文章。

发表评论 取消回复