前言:

Burpsuite基本可以说是渗透的必备工具,用起来也很简单、方便。通常使用它可以进行一些截包分析,修改包数据、暴力破解、扫描等很多功能,用得最多的应该是开代理截包分析数据和爆破。

该工具可以进行http数据的拦截和转发,可以用来测试页面接口,具体可以参考以下。

(一)安装

(二)配置代理

(三)具体使用场景

场景一:如果需要测试页面接口的具体字段后端是否做了校验,还是仅前端限制?

场景二:平台中部分按钮被置灰,无法点击,可以使用BurpSuite工具进行下发验证。

(一)安装

前提:windows电脑上需要提前安装好java作为基础环境。

网盘下载地址:https://pan.baidu.com/s/1hCmu_f2_kCwFtx1-XDUrig 提取码:3jnp

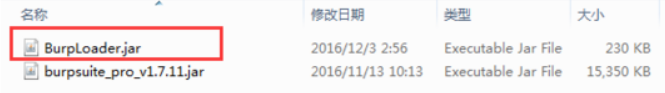

把两个文件同时放在jre的bin目录下,双击运行第一个文件,点击下一步安装即可。

把两个文件同时放在jre的bin目录下,双击运行第一个文件,点击下一步安装即可。

(二)配置代理

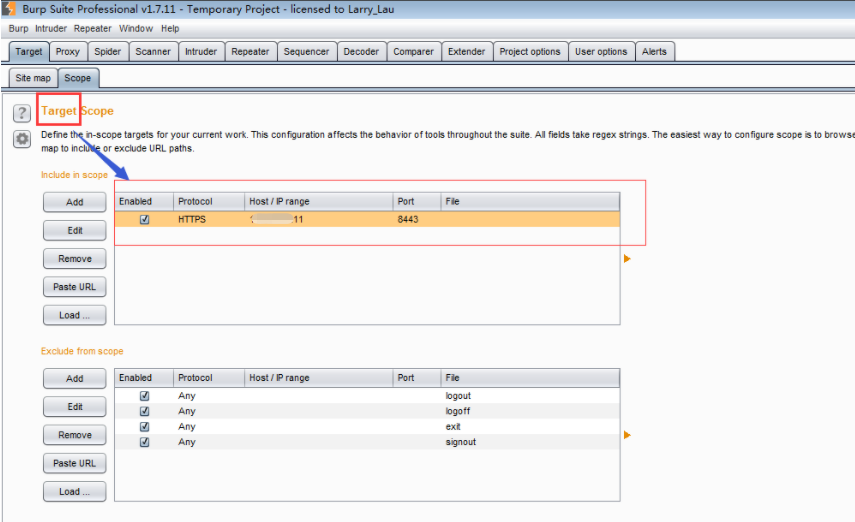

1. 添加target

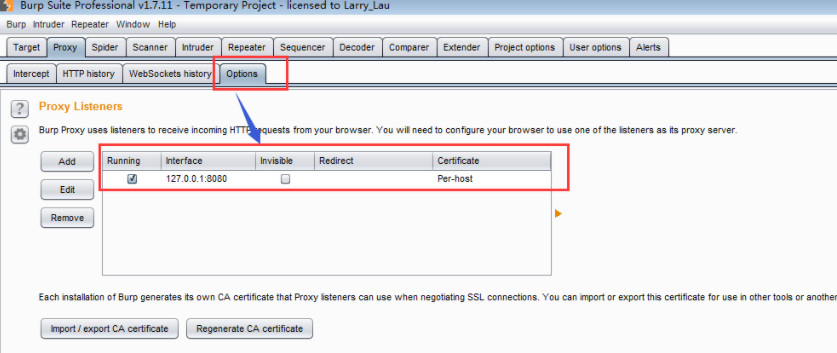

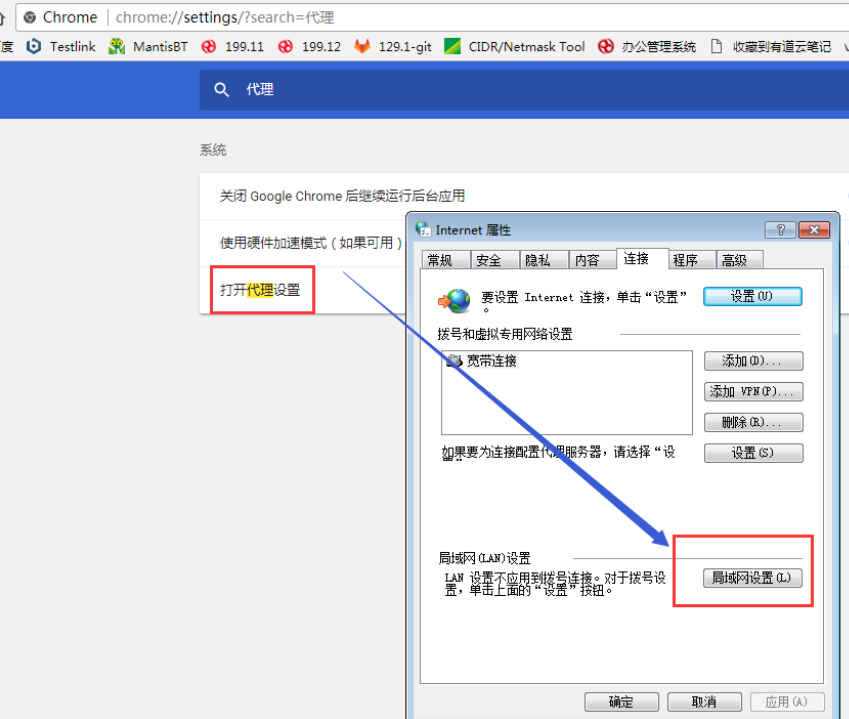

2. 设置浏览器代理

(三)具体使用场景

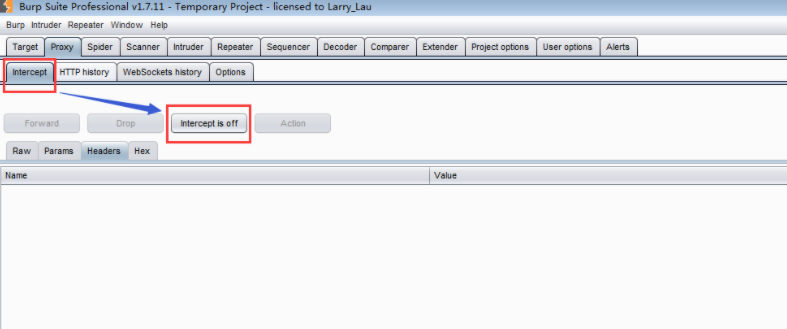

设置拦截或者转发(拦截=on/转发=off)

场景一:如果需要测试页面接口的具体字段后端是否做了校验,还是仅前端限制?(模拟拦截)

以新建集群为例。

1. 设置为拦截模式

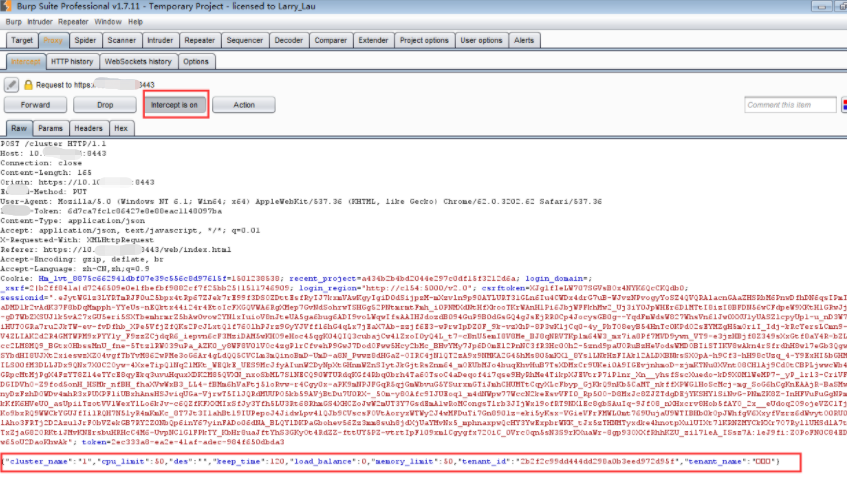

2. 登录平台,点击新建集群按钮,输入相关必填项,点击确定后,查看BurpSuite是否拦截到http请求的url和body。(因为已设置代理,所以页面操作会一直loading,相关下发数据均被BurpSuite拦截)

3. 在拦截到的数据中,更改相关body,点击forward进行实际下发。

以上步骤就实现了更改body内容,实现接口的下发,用来验证后台接口是否做过校验。

场景二:平台中部分按钮被置灰,无法点击,可以使用BurpSuite工具进行下发验证。(模拟转发)

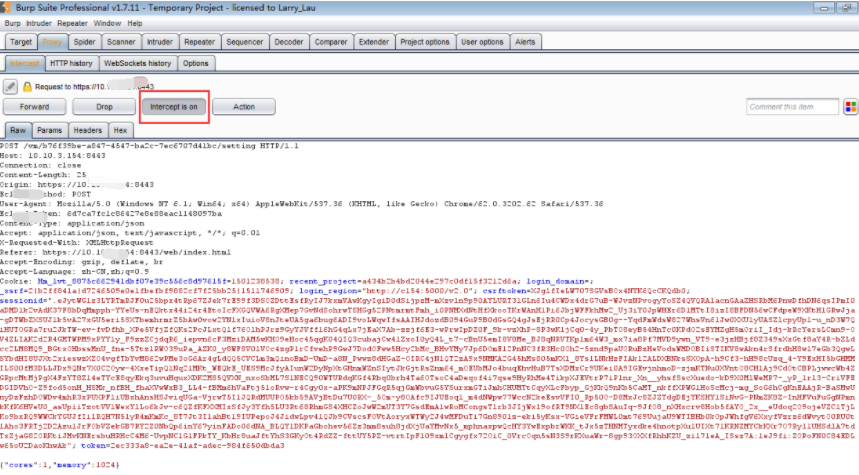

以虚拟机修改配置为例,页面限制仅关机状态下可点击,使用该工具测试开机状态下修改配置。

1. 设置为拦截模式

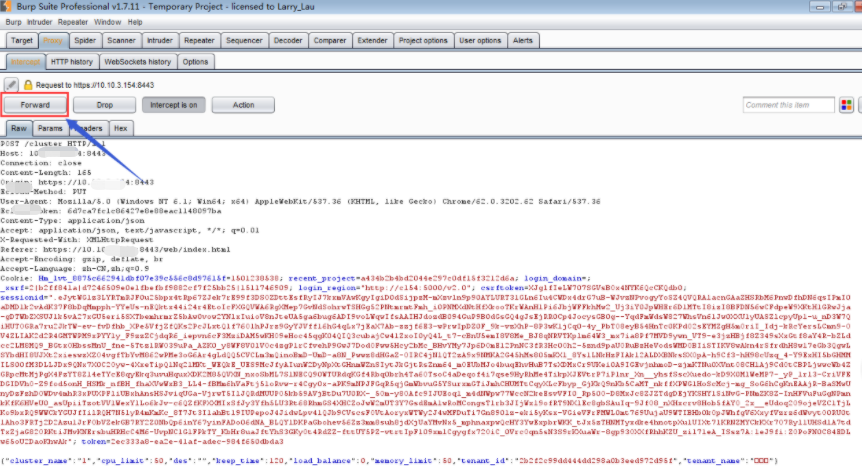

2. 登录平台,选择关机状态下的虚拟机,点击修改配置,点击确定后查看BurpSuite工具拦截到的body内容。

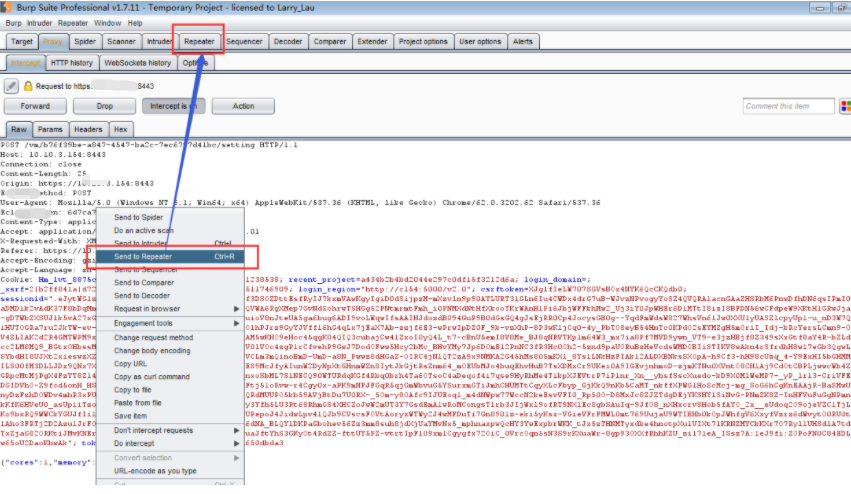

3. 选中拦截到的body体,右键点击SEND to Repeater

4. 设置为转发模式

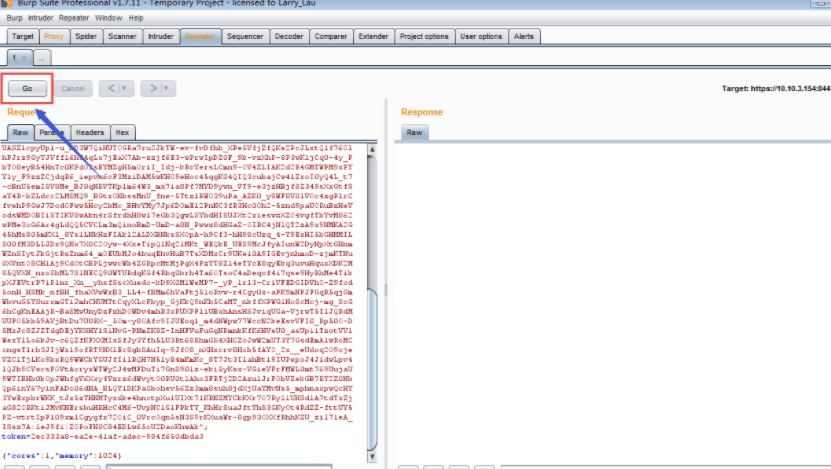

5. 页面将虚拟机开机后,使用刚拦截到的body体点击GO进行下发即可(也可以修改后再点击GO)。

Hello Test,该工具功能比较强大,后期大家可以继续学习调研~

最后

以上就是勤恳柚子最近收集整理的关于基于BurpSuite做web渗透测试(一)安装(二)配置代理 (三)具体使用场景的全部内容,更多相关基于BurpSuite做web渗透测试(一)安装(二)配置代理 (三)具体使用场景内容请搜索靠谱客的其他文章。

发表评论 取消回复