建议按照顺序学习课程。

前序课程:

BurpSuite基础教程第一发:burpsuite基本介绍及环境配置-http://bbs.ichunqiu.com/thread-15805-1-1.html

BurpSuite基础教程第二发:Proxy模块(代理模块)-http://bbs.ichunqiu.com/thread-15806-1-1.html

【实验篇】BurpSuite基础教程第二发:Proxy模块(代理模块)-http://bbs.ichunqiu.com/thread-15807-1-1.html

BurpSuite基础教程第三发:Spider模块(蜘蛛爬行)-http://bbs.ichunqiu.com/thread-15864-1-1.html

【实验篇】BurpSuite基础教程第三发:Spider模块应用之目录爬行-http://bbs.ichunqiu.com/thread-15865-1-1.html

BurpSuite基础教程第四发:Scanner模块(漏洞扫描)-http://bbs.ichunqiu.com/thread-16258-1-1.html

![]()

burpsuite实现漏洞扫描

实验目的

- 扫描目标网站漏洞

BurpSuite Intruder模块应用,演示如何进行漏洞扫描。配合DVWA (Dam Vulnerable Web Application)进行实战操作,本次我们测试使用的版本是Version 1.9 (Release date: 2015-09-19)。

实验环境DVWA (Dam Vulnerable Web Application) ,是用PHP+Mysql编写的一套用于常规WEB漏洞教学和检测的WEB脆弱性测试程序。包含了SQL注入、XSS、盲注等常见的一些安全漏洞。

- 操作机:操作系统:windows XP

- 环境:Java

- 实验工具:burpsuite_pro_v1.6.27.jar

- 目标机:操作系统:Windows Server 2003 Enterprise Edition Service Pack 2

- 环境:Apache/2.4.23 、PHP/5.4.45、mysql/5.5.53

- 目标:DVWA Version 1.9

- 本次目标URL:http://192.168.228.135/DVWA/

漏洞扫描是指基于漏洞数据库,通过扫描等手段对指定的远程或者本地计算机系统的安全脆弱性进行检测,发现可利用的漏洞的一种安全检测(渗透攻击)行为。被

- 登录DVWA,http://192.168.228.135/DVWA/ admin/password

- DVWA默认的安全等级为最高,为了使测试效果更加明显方便,首先在DVWA Security中将安全等级设置为low。

- 设置浏览器代理,让HTTP流量经过我们的代理服务器(本机)。(参考Part1)

- 启动burpsuite,并将proxy中的拦截开关处于关闭状态,也就是处于Intercept is off状态。

- 打开目标URLhttp://192.168.228.135/DVWA/,此时在proxy中已经出现目标的URL。

-

选择目标URL右键选择add to scope,为burpsuite设置本次扫描的范围。

在进行漏洞扫描前请先进行蜘蛛爬行操作,以帮助burpsuite更好的识别目标结构,蜘蛛爬行请参考port03中的实验,这里不在进行重复。

-

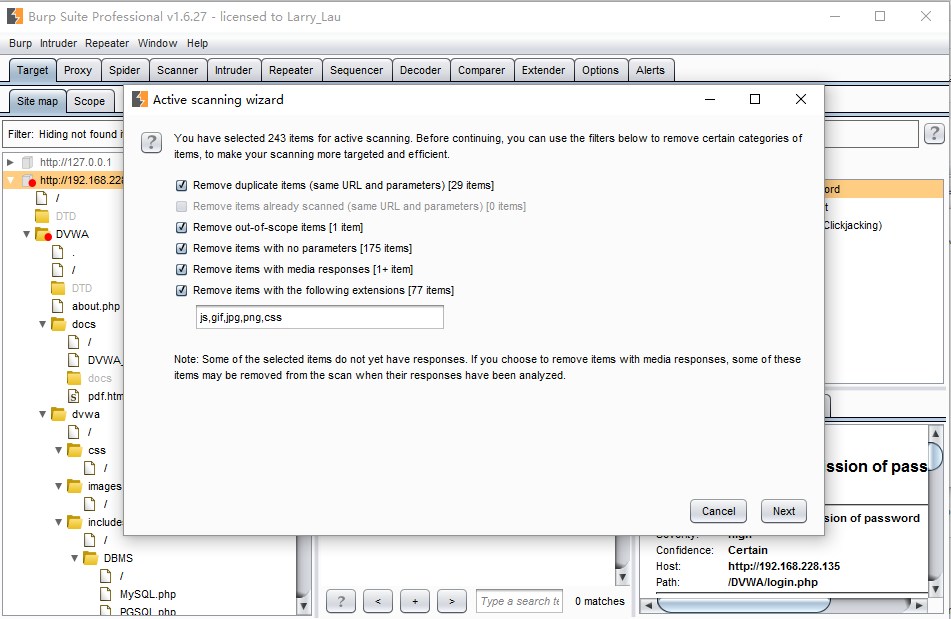

在蜘蛛爬行结束后,选择目标URL右键选择actively scan this host,将目标发送到Scanner模块。此时会出现主动扫描向导,如下图:

主要选项及解释:

- Remove duplicate items(same URL and parameters)[x items]:删除URL与参数中重复的选项,[x items]表示本次扫描中重复的数量。

- Remove items already scanned (same URL and parameters)[x items]:扫除已经扫描过的项目,[x items]表示本次扫描中已经扫描过的数量。

- Remove out-of-scope items [x items]:删除范围之外的项目,这里的范围是指我们在步骤6中指定的范围,[x items]表示本次扫描中范围之外的URL的数量。

- Remove items with no parmamters:删除没有参数的URL。

- Remove items with media responses [x items]:删除媒体文件的响应,[x items]表示本次扫描中媒体文件的数量。

- Remove items with the following extensions [x items]:删除指定后缀文件的扫描。以上选项会根据本次扫描项目的实际情况 控制每个选项是否可以选择。

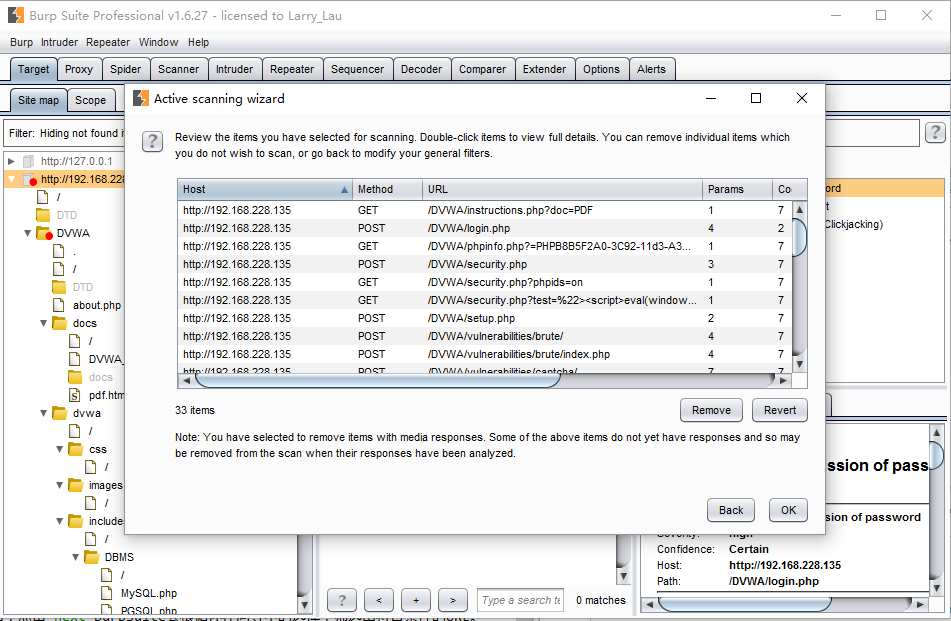

- 在配置完成向导后,点击nextburpsuite会根据你在向导中的选择,筛选出符合条件的URL,同时我们可以在这对不感兴趣的URL进行删除。如下图:

-

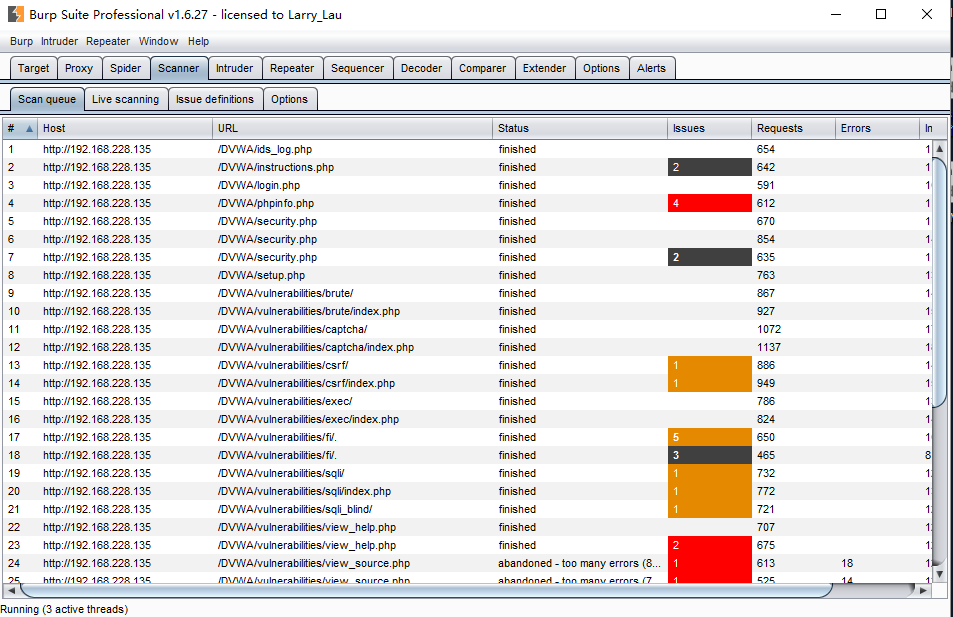

却换至scanner模块,就可以看到当前正在扫描的URL及进度。以上步骤操作如图

-

扫描时间与个人设备配置、网络环境的质量及扫描URL的数量有关,在扫描完成后如下图,在issues显示存在漏洞的数量并通过不同的颜色标示漏洞危害程度及漏洞等级。

-

导出漏洞报告。burpsuite提供了友好的漏洞报告,我们只需要按照向导导出即可。详细导出如下:

- 在target模块找到目标URL邮件选择issues->report issues for this host进入导出向导。

- 向导第一步选择导出的格式包括HTML和XML两种格式。选择需要格式点击Next。

-

选择导出的项目,包含以下项目:

- issue background

- remediation background

- reference

- issue detail [where applicable]

- remediation detail

-

选择是否保存HTTP请求/响应到baogaozhong

- do not include:不保存

- include relervant extract:保存部分

- include full requests:完整保存

- 选择要导出的漏洞类型(扫描出的漏洞类型)。

- 最后现在保存文件路径及报表的结构。

扫描结果如图:由简到详,漏洞间见可快速却换。

实验结果分析与总结

通过漏洞扫描我们可以快速发现本次渗透测试的插入点;在进行漏洞扫描前请先进行蜘蛛爬行,保证能最大化的扫描目标。

题目

如何在漏洞扫描过程中只扫描SQL注入漏洞,请简述设置过程。

答案: 依次选择:scanner->options->active scanning areas->sql injection

最后

以上就是活泼汽车最近收集整理的关于【实验篇】BurpSuite基础教程第四发:Scanner模块应用之漏洞扫描的全部内容,更多相关【实验篇】BurpSuite基础教程第四发内容请搜索靠谱客的其他文章。

本图文内容来源于网友提供,作为学习参考使用,或来自网络收集整理,版权属于原作者所有。

发表评论 取消回复