写在前面:

钓鱼邮箱:144**05@qq.com(实际钓鱼中,可以自己搭建邮箱服务器,与被攻击的要相似达到以假乱真之效果,如在此例中,144**05@qq模拟攻击邮箱,94****2@qq.com模拟被攻击邮箱)

被钓鱼邮箱:94****2@qq.com

仿冒网站:hxxp://www.ye***o.top/ch****ei/login.php(此为钓鱼页面,要与下边的真实网站页面<hxxp://www.ye***o.top/ch****ei/login.php?referer=>类似,达到以假乱真之效果,可以自己买域名、VPS来搭建)

真实网站:hxxp://www.ye***o.top/ch****ei/login.php?referer=

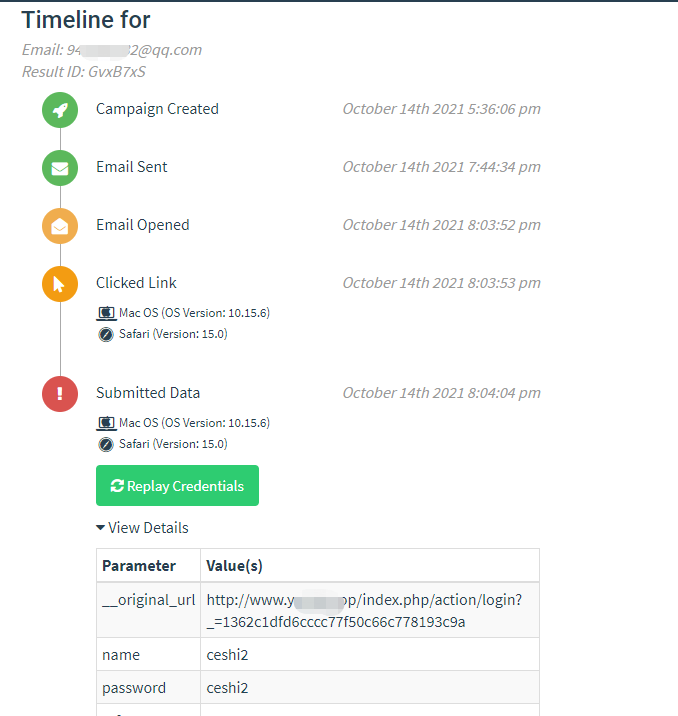

用户账密:ceshi1/ceshi1

1,VPS安装GoPhish

mkdir gophish

cd gophish

wget https://github.com/gophish/gophish/releases/download/v0.11.0/gophish-v0.11.0-linux-64bit.zip

unzip gophish-v0.11.0-linux-64bit.zip2,修改配置文件config.json

- admin_server 是后台管理页面,我们将 127.0.0.1 改为 0.0.0.0,默认开放的端口为3333,不知道为什么3333访问不了,就改为了443。

- phishserver是钓鱼网站,默认开放80端口。listenurl 也要是 0.0.0.0, 80 端口被占用了,改为其他端口8080。

3,启动gophish

chmod 777 gophish4,访问 https://VPS-ip:443/ 即可登录管理后台

开始设置钓鱼邮件各项配置

Sending Profiles

Name:144**05@qq.com

Interface Type: SMTP(默认)

From:admin<144**05@qq.com>

Host:smtp.qq.com:465

Username:144**05@qq.com

Password:授权码登录

✅Ignore Certificate Errors

New Landing Page

Name:钓鱼页面1

使用Import site方式导入

Import Site:hxxp://www.ye***o.top/ch****ei/login.php

✅Catpture Submitted Data

✅Capture Passwords

Redirect to:hxxp://www.ye***o.top/ch****ei/login.php?referer=

Email Templates

Name:邮件模板1

Import Email:

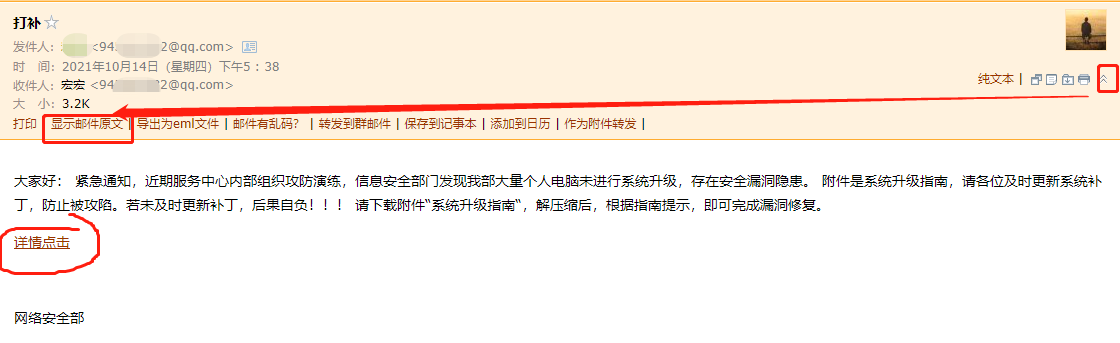

1,先给自己发送一封钓鱼邮件,用邮件原文打开

画圈圈的 超链接是我的网站后台管理地址 :hxxp://www.ye***o.top/ch****ei/login.php

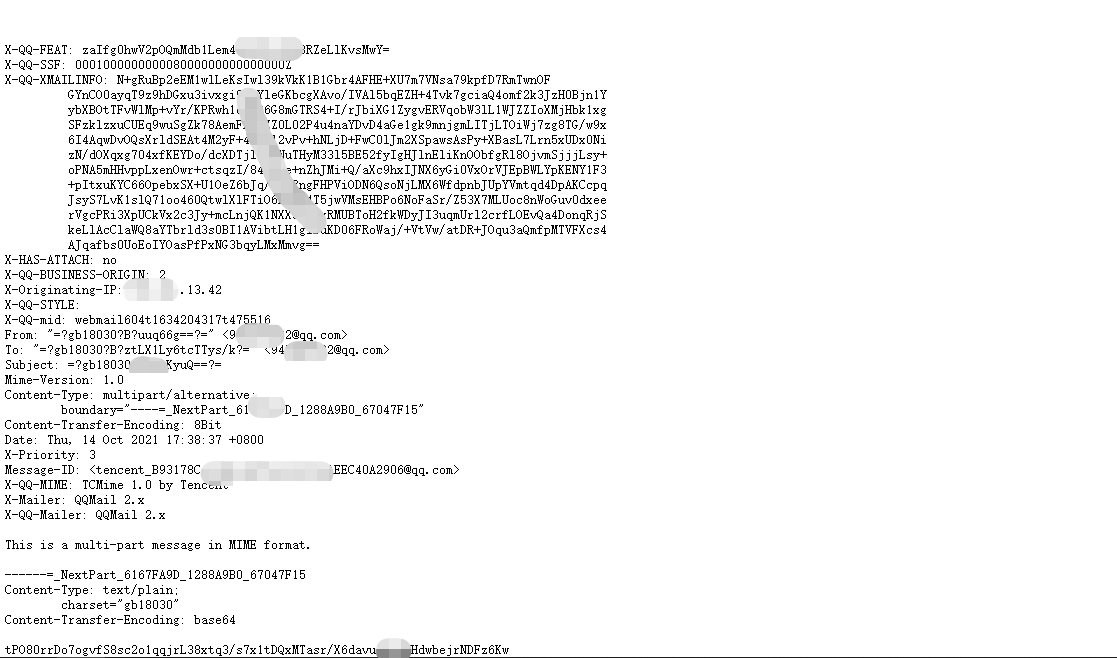

2,邮件原文显示这个样子

3,将原文复制粘贴到Email Content :

Raw Email Source

✅Change Links to Point to Landing Page

✅Add Tracking Image

Users&Groups

Name:目标组1

然后随便添加一个邮箱

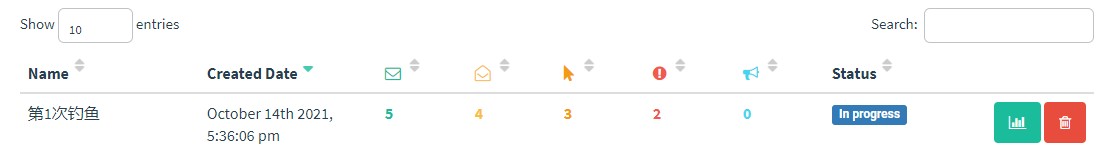

Campaings

Name:第1次钓鱼

Email Template:邮件模板1

Landing Page:钓鱼页面1

URL:hxxp://13*.1**.1*4.214:8080

Sending Profile:144**05@qq.com

Groups:目标组1

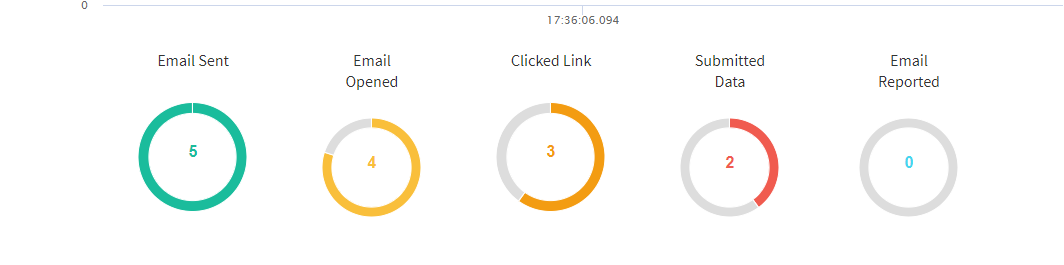

Dashboard

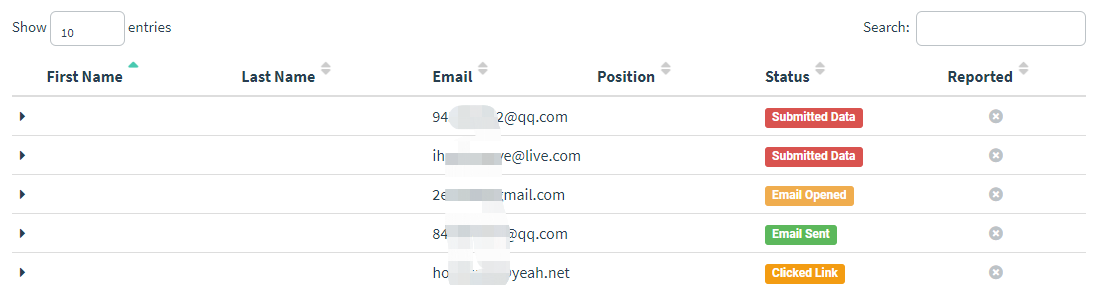

面板看到的钓鱼情况

各邮箱被钓鱼的状态

举一例:该邮箱94****2@qq.com被钓鱼的时间线

写在后面,该文借鉴钓鱼攻击:Gophish邮件钓鱼平台搭建 - 云+社区 - 腾讯云

最后

以上就是感性往事最近收集整理的关于GoPhish钓鱼邮件开始设置钓鱼邮件各项配置的全部内容,更多相关GoPhish钓鱼邮件开始设置钓鱼邮件各项配置内容请搜索靠谱客的其他文章。

![[阿里云-001] 阿里云容器服务 快速入门](https://www.shuijiaxian.com/files_image/reation/bcimg6.png)

发表评论 取消回复