渗透测试工具--NetCat的使用

- 什么是NetCat

- NetCat的作用

- 用法

- 常用选项

- 监听和连接一个端口

- 传输文件

什么是NetCat

在网络工具中有“瑞士军刀”美誉的NetCat,首次出现在1995年。NetCat其实是一个非常简单的Unix工具,他的实际可运行的名字叫nc。非常棒的是,NetCat可以与其他工具结合和重定向,因此,可以说它是互联网里短小精悍的多功能工具。

NetCat的作用

- 聊天工具

- 端口扫描

- 远程控制

- 文件传输

- telnet/获取banner信息

- 手动连接网络服务

用法

nc属于kali自带工具,位置如下:

┌──(root????kali)-[~]

└─# which nc

/usr/bin/nc

常用选项

┌──(root????kali)-[~]

└─# nc -h

[v1.10-47]

connect to somewhere: nc [-options] hostname port[s] [ports] ...

listen for inbound: nc -l -p port [-options] [hostname] [port]

options:

-c shell commands as `-e'; use /bin/sh to exec [dangerous!!]

-e filename program to exec after connect [dangerous!!]

-b allow broadcasts

-g gateway source-routing hop point[s], up to 8

-G num source-routing pointer: 4, 8, 12, ...

-h this cruft

-i secs delay interval for lines sent, ports scanned

-k set keepalive option on socket

-l listen mode, for inbound connects

-n numeric-only IP addresses, no DNS

-o file hex dump of traffic

-p port local port number

-r randomize local and remote ports

-q secs quit after EOF on stdin and delay of secs

-s addr local source address

-T tos set Type Of Service

-t answer TELNET negotiation

-u UDP mode

-v verbose [use twice to be more verbose]

-w secs timeout for connects and final net reads

-C Send CRLF as line-ending

-z zero-I/O mode [used for scanning]

port numbers can be individual or ranges: lo-hi [inclusive];

hyphens in port names must be backslash escaped (e.g. 'ftp-data').

| 选项 | 作用 |

|---|---|

| -p <通信端口> | 指定本地主机使用的通信端口 |

| -l | 侦听模式,接受一个入站连接 |

| -n | 以数字显示IP,不使用DNS解析,因为反向解析速度慢 |

| -v | 显示指令执行过程,许多命令都有这个选项 |

| -z | 使用0输入/输出模式,只在扫描通信端口时使用 |

| -g<网关> | 设置等待连线的时间 |

| -w<超时秒数> | 使用0输入/输出模式,只在扫描通信端口时使用 |

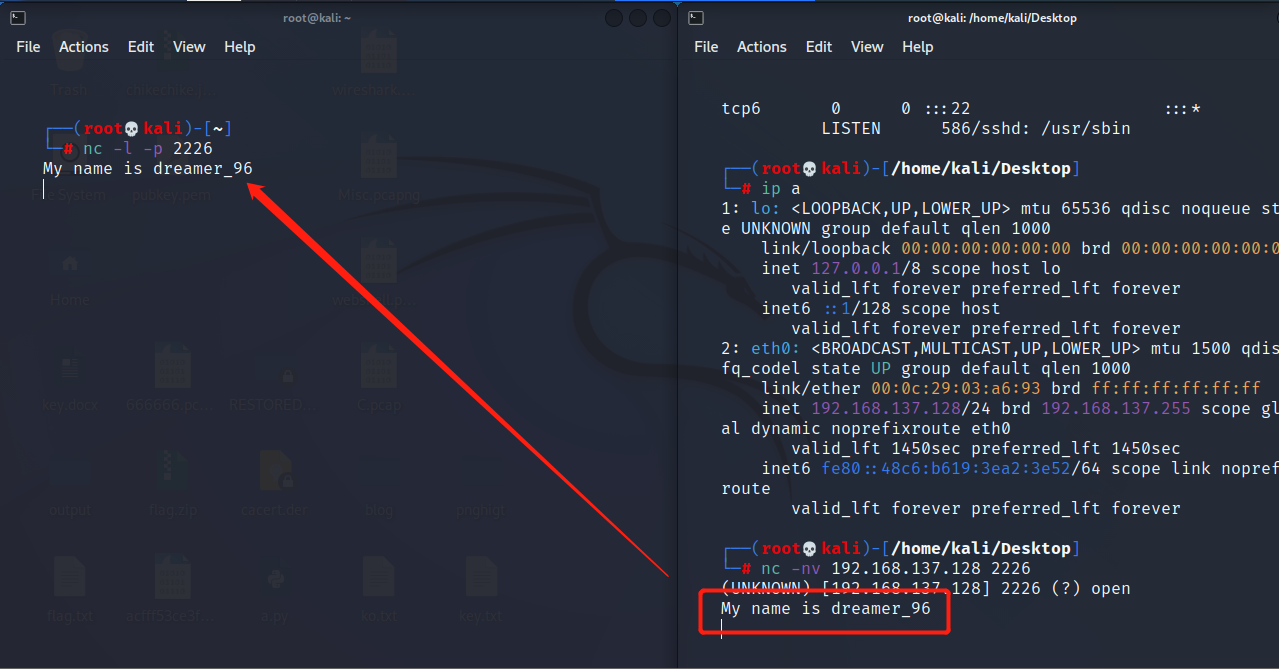

监听和连接一个端口

新开一个端口作为服务端,打开2226端口(找一个不用的端口)

┌──(root????kali)-[~]

└─# nc -l -p 2226

在同一台kali上新开一个终端,作为客户端,输入netstat -tnlp,发现新开端口2226,并且是由nc打开的。

┌──(root????kali)-[/home/kali/Desktop]

└─# netstat -tnlp

Active Internet connections (only servers)

Proto Recv-Q Send-Q Local Address Foreign Address State PID/Program name

tcp 0 0 0.0.0.0:22 0.0.0.0:* LISTEN 586/sshd: /usr/sbin

tcp 0 0 0.0.0.0:2226 0.0.0.0:* LISTEN 2140/nc

tcp6 0 0 :::22 :::* LISTEN 586/sshd: /usr/sbin

客户端输入nc -nv IP地址 2226建立连接,下面即为成功状态,可与服务端进行交互。

┌──(root????kali)-[/home/kali/Desktop]

└─# nc -nv 192.168.137.128 2226

(UNKNOWN) [192.168.137.128] 2226 (?) open

Ctrl+C可以退出交互状态

Ctrl+C可以退出交互状态

另外:kali中也有Windows版的nc工具(/usr/share/windows-binaries提供了一些在Windows平台下运行的工具)

┌──(root????kali)-[~]

└─# ls /usr/share/windows-binaries

enumplus klogger.exe plink.exe whoami.exe

exe2bat.exe mbenum radmin.exe

fgdump nbtenum vncviewer.exe

fport nc.exe wget.exe

使用python搭建一个简易的ftp服务即可将文件下载到本地

┌──(root????kali)-[/usr/share/windows-binaries]

└─# python -m SimpleHTTPServer 8080

Serving HTTP on 0.0.0.0 port 8080 ...

192.168.137.1 - - [04/Mar/2022 04:14:18] "GET / HTTP/1.1" 200 -

本机访问http://192.168.137.128:8080/即可下载nc.exe

传输文件

将kali中的文件传输到Windows主机

PS:firewall.cplWindows下查看防火墙状态

本地需要下载nc且暂时关闭防火墙,本地作为接收端需要输出重定向

C:UsersadminDownloads>nc -lnvp 4444 > text.txt

listening on [any] 4444 ...

在kali新建text.txt文件,作为发送端需要输出重定向

┌──(root????kali)-[~/work/exam]

└─# nc -nv 172.16.146.253 4444 < text.txt -q 1

(UNKNOWN) [172.16.146.253] 4444 (?) open

nc结合tar也可实现目录传输

未完,待续。。。。。。

最后

以上就是慈祥铅笔最近收集整理的关于渗透测试工具--NetCat的使用的全部内容,更多相关渗透测试工具--NetCat内容请搜索靠谱客的其他文章。

本图文内容来源于网友提供,作为学习参考使用,或来自网络收集整理,版权属于原作者所有。

发表评论 取消回复