[极客大挑战 2019]Havefun 1

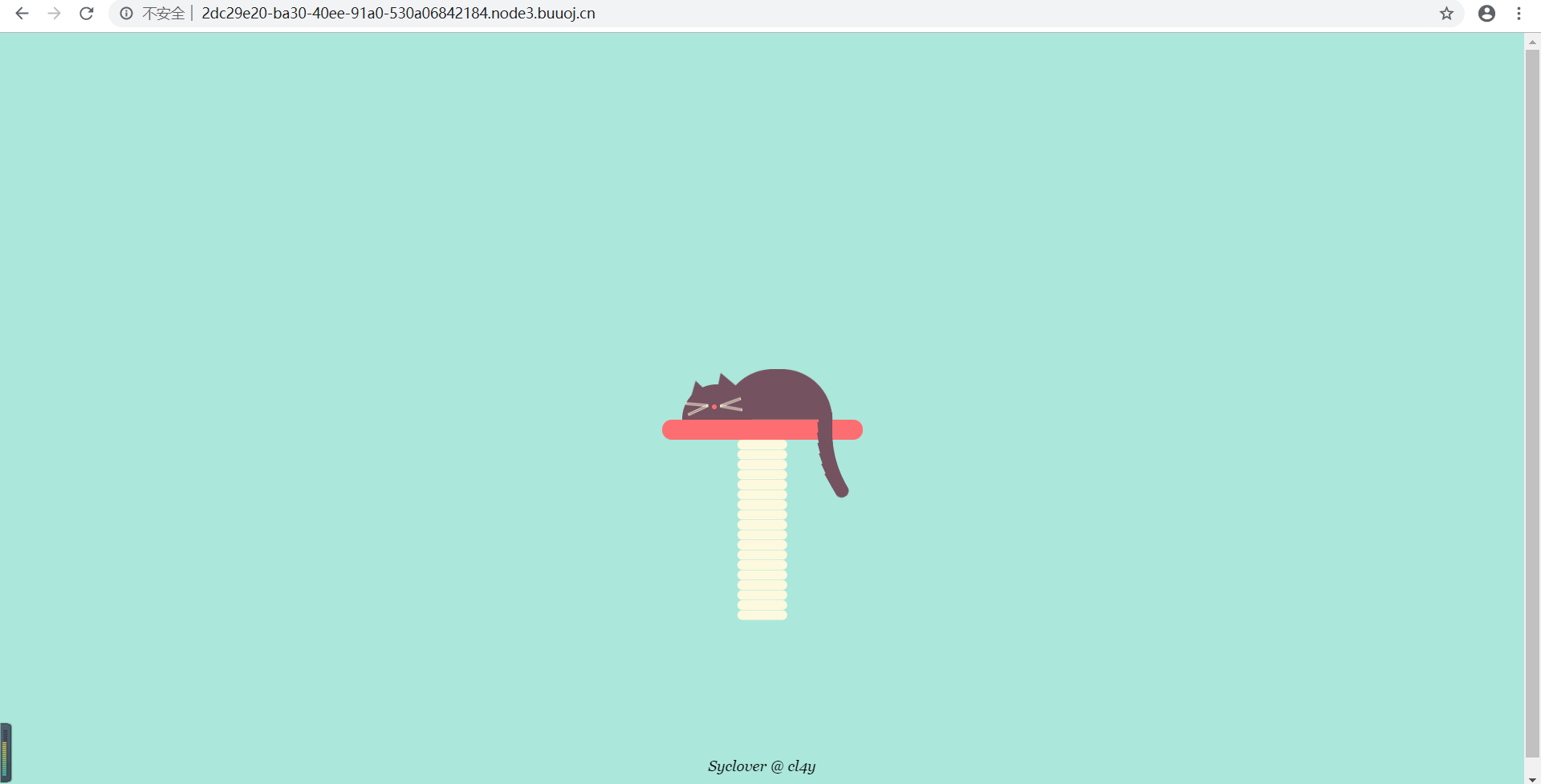

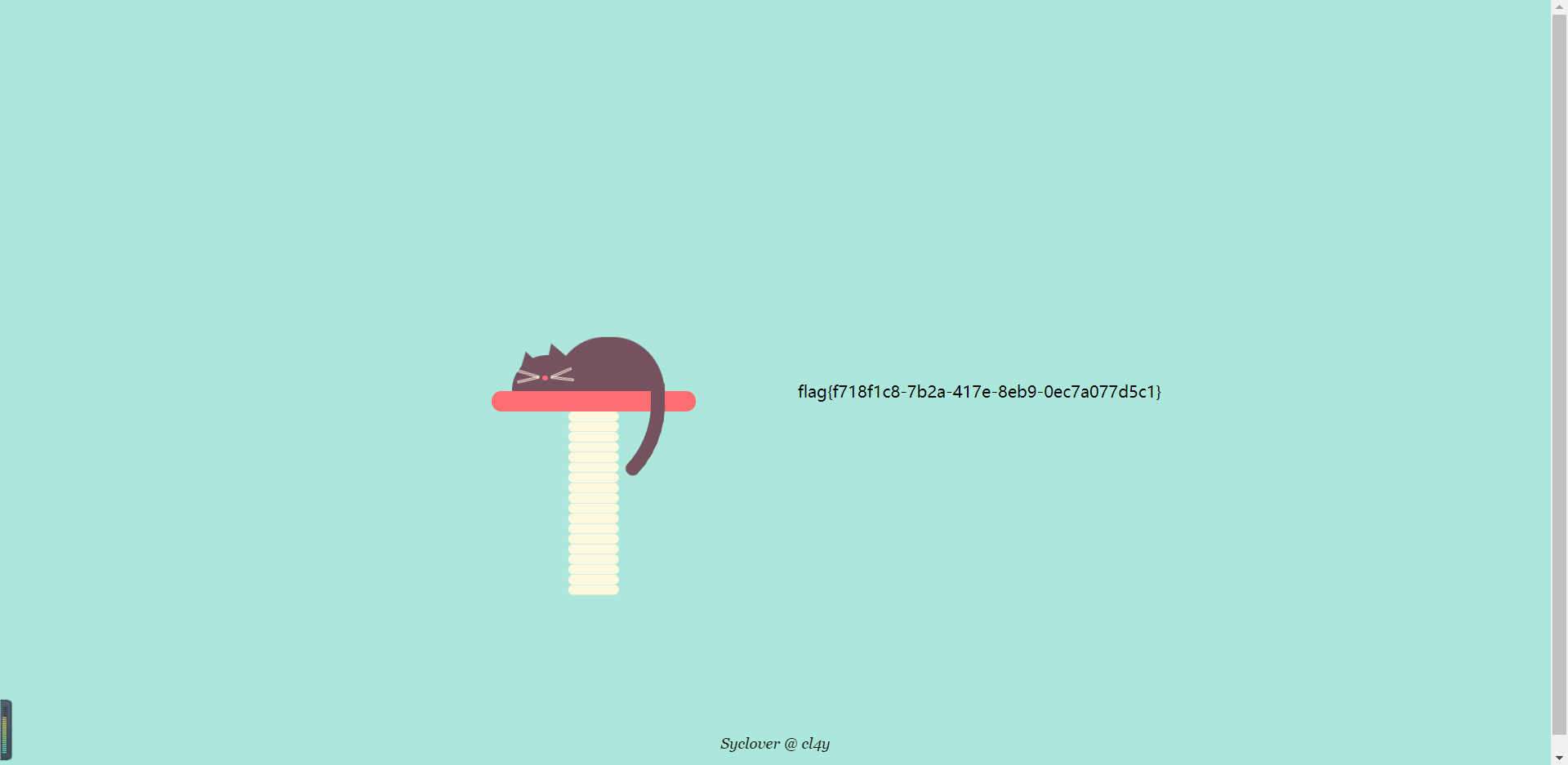

访问网址,除了一个猫什么也没有

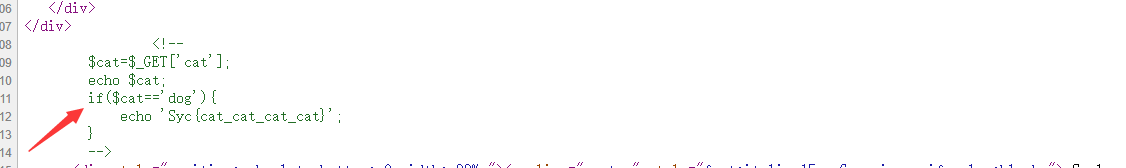

查看网页源代码,发现了猫腻

传参?cat=dog,得到flag

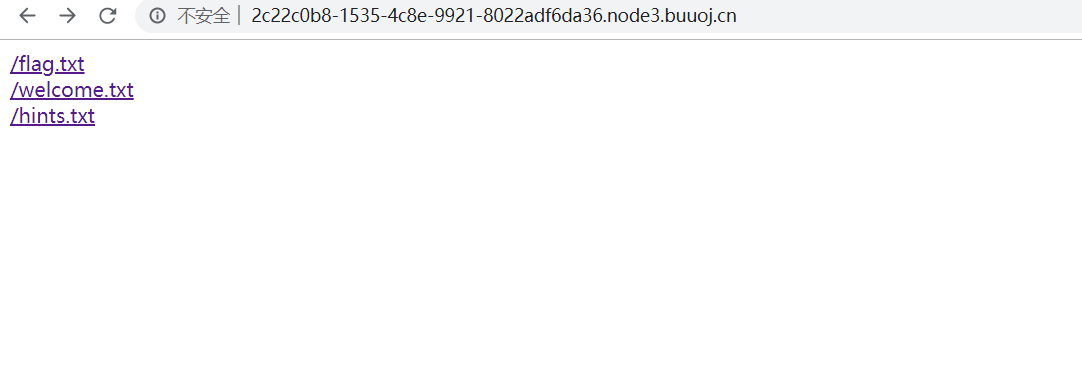

[护网杯 2018]easy_tornado 1

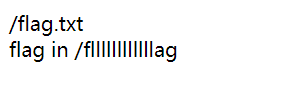

flag.txt

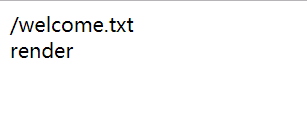

welcome.txt

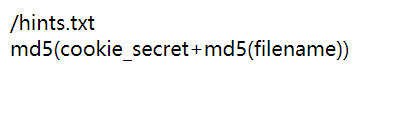

hints.txt

从这三个页面来分析

- flag在fllllllllllllag文件里面

- flag在md5(cookie_secret+md5(filename))文件中

从welcome.txt文件中,根据提示render,可以知道存在模板注入

python SSTI tornado render模板注入 原理 :

tornado render是python中的一个渲染函数,也就是一种模板,通过调用的参数不同,生成不同的网页,如果用户对render内容可控,不仅可以注入XSS代码,而且还可以通过{{}}进行传递变量和执行简单的表达式。

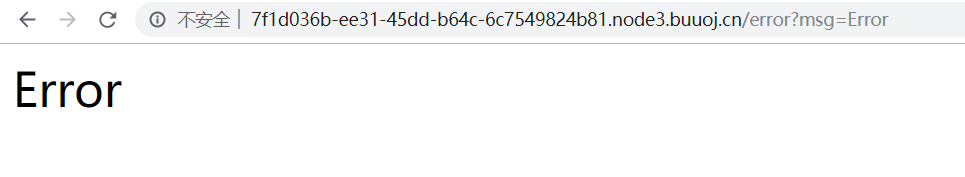

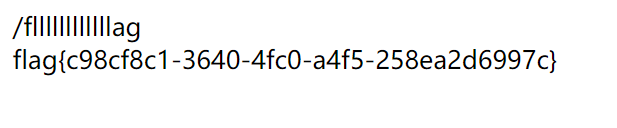

直接访问fllllllllllllag文件

Payload: file?filename=/fllllllllllllag

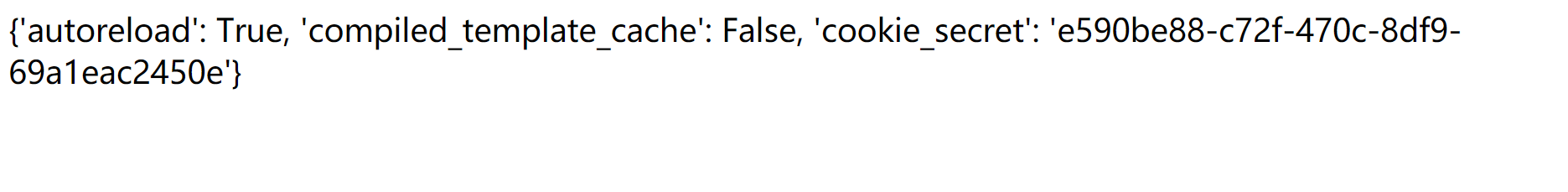

页面返回的由msg的值决定,修改msg的值形成注入,百度得Tornado框架的附属文件handler.settings中存在cookie_secret

通过msg={}传参

error?msg={{handler.settings}}

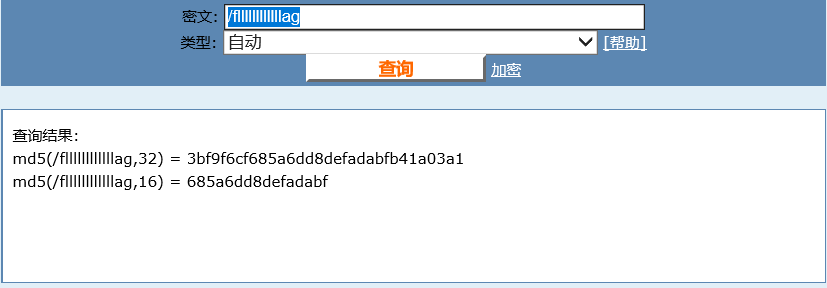

计算md5(/fllllllllllllag)

计算:

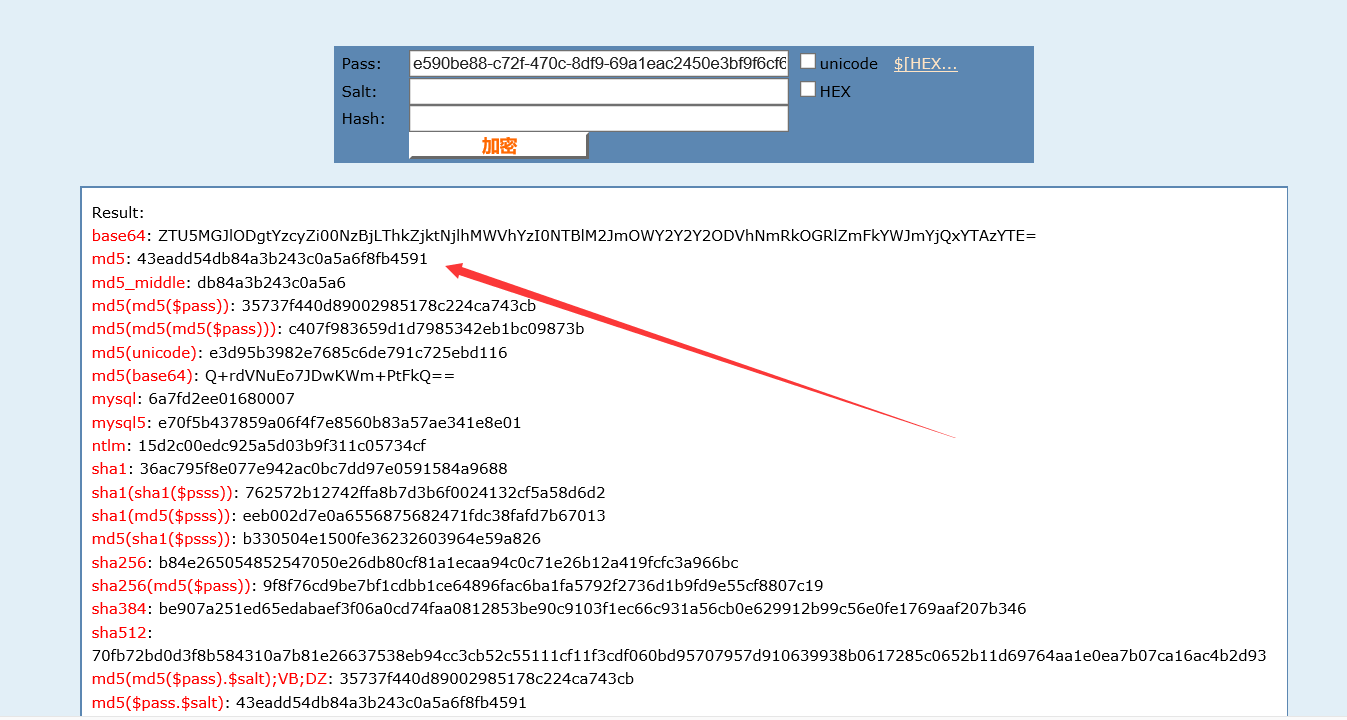

md5(e590be88-c72f-470c-8df9-69a1eac2450e3bf9f6cf685a6dd8defadabfb41a03a1)

访问fllllllllllllag并修改filehash的值

Payload: file?filename=/fllllllllllllag&filehash=43eadd54db84a3b243c0a5a6f8fb4591

得到flag

弱口令

题目描述: 通常认为容易被别人(他们有可能对你很了解)猜测到或被破解工具破解的口令均为弱口令。

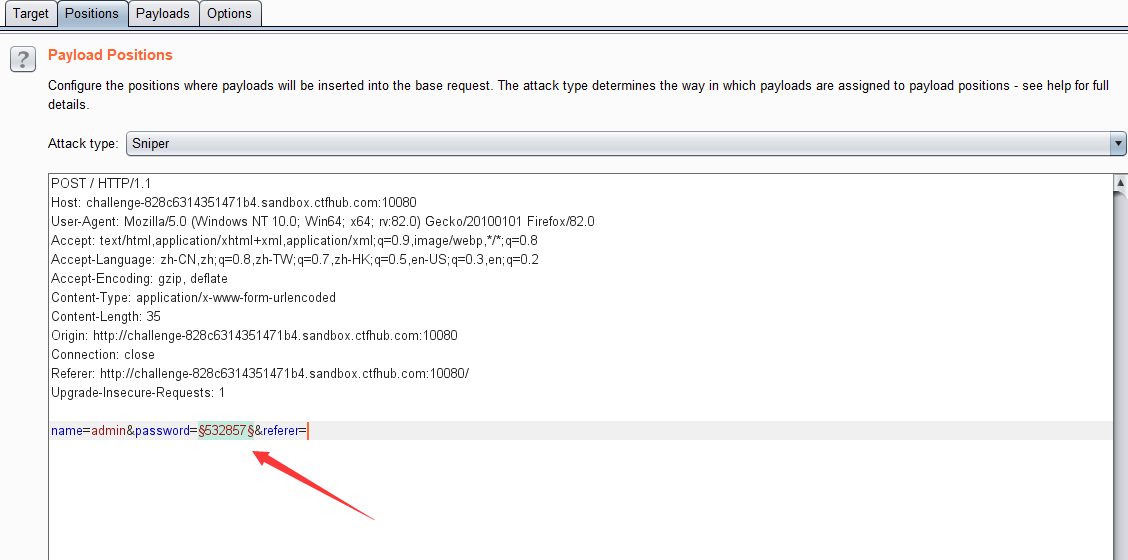

访问靶机地址,显示管理后台登录,一般管理用户名为admin,随便输入一个密码再使用burpsuite抓包

对password进行爆破

Payload Options选择password,然后点击Start attack

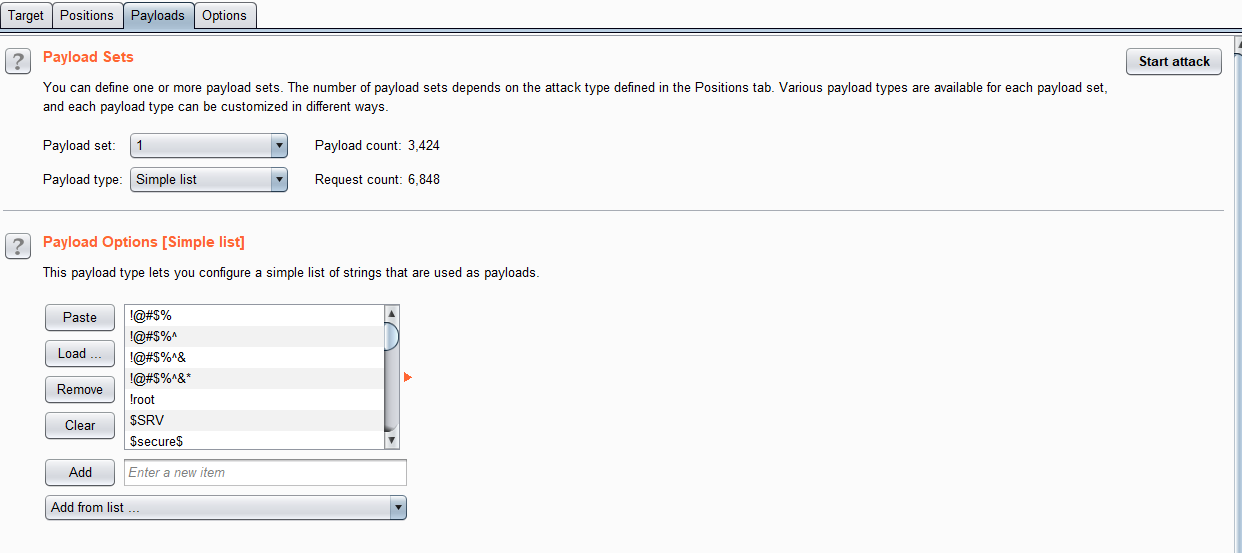

爆破不出来,管理员密码应该没有那么复杂,换个简单的字典

123456

123456789

111111

5201314

12345678

123123

password

1314520

123321

7758521

1234567

666666

888888

123456

5201314

1314520

爆破,爆破得到123456

提交

默认口令

打开题目地址

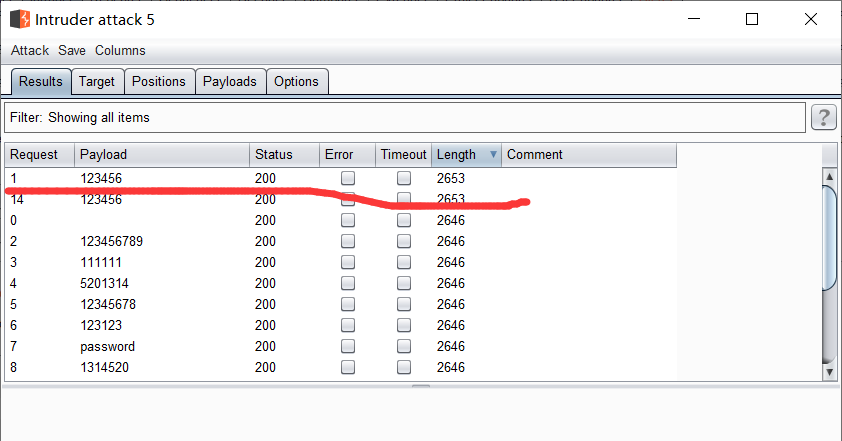

用bp爆破好几次,还是没有没有头绪,想了想题目是默认口令,百度一下

常见网络安全设备弱口令(默认口令),收集了一下字典

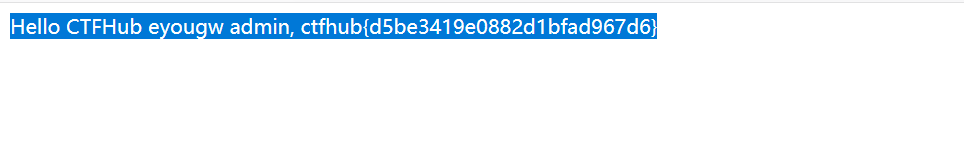

在这四条账号密码尝试,当账号为eyougw密码admin@(eyou)时得到flag

吹着贝斯扫二维码

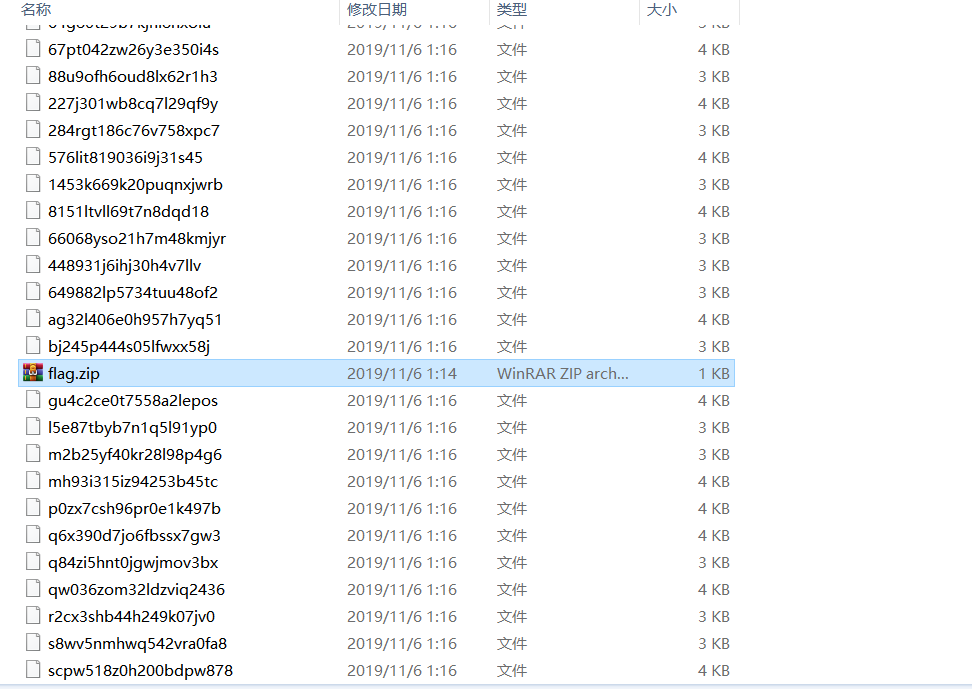

下载附件解压,一大堆文件,其中有一个加了密的压缩包

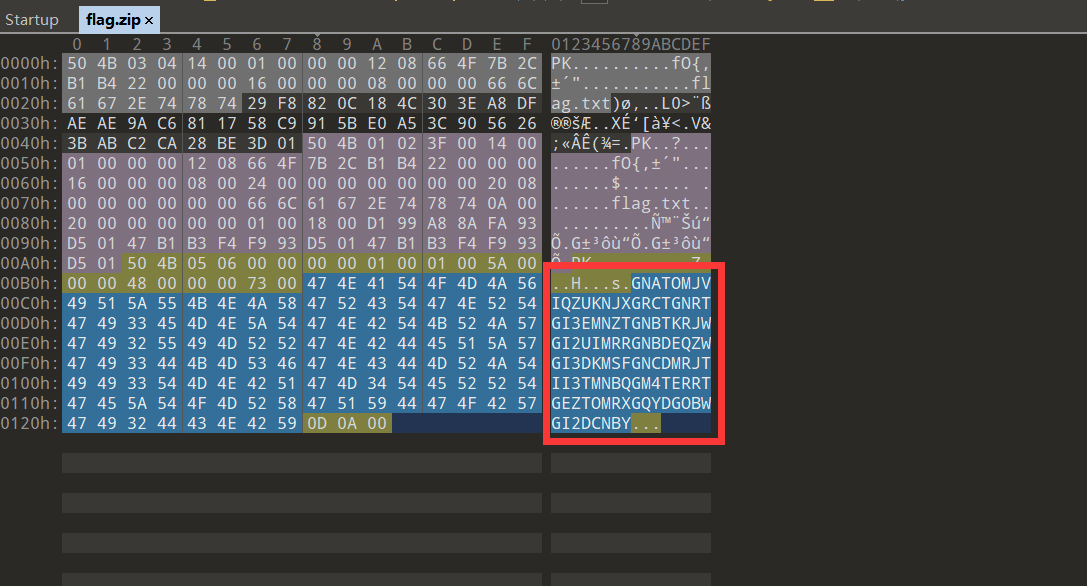

用010 editor打开,看到了可疑的字符串

把字符串拿出来

GNATOMJVIQZUKNJXGRCTGNRTGI3EMNZTGNBTKRJWGI2UIMRRGNBDEQZWGI3DKMSFGNCDMRJTII3TMNBQGM4TERRTGEZTOMRXGQYDGOBWGI2DCNBY

Base32解密

3A715D3E574E36326F733C5E625D213B2C62652E3D6E3B7640392F3137274038624148

Base16解密

:q]>WN62os<^b]!;,be.=n;v@9/17'@8bAH

rot13解密

:d]>JA62bf<^o]!;,or.=a;i@9/17'@8oNU

Base85解密

https://test.bugku.com/tool/base85

PCtvdWU4VFJnQUByYy4mK1lraTA=

Base64解密

<+oue8TRgA@rc.&+Yki0

这里说是Base68加密,这里找不到在线Base68解密工具,只能看大师傅们的wp,才得到这个结果

https://test.bugku.com/tool/base85

ThisIsSecret!233

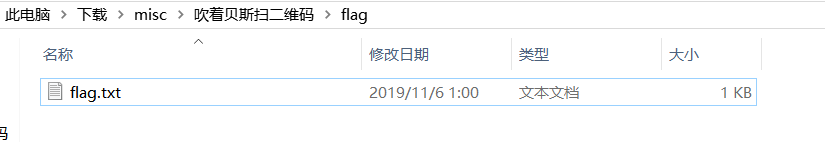

得到的结果就是压缩包的密码,解密,flag就在文档里面

rot13密码

套用ROT13到一段文字上仅仅只需要检查字元字母顺序并取代它在13位之后的对应字母,有需要超过时则重新绕回26英文字母开头即可。

A换成N、B换成O、依此类推到M换成Z,然后序列反转:N换成A、O换成B、最后Z换成M。只有这些出现在英文字母里头的字元受影响;

数字、符号、空白字元以及所有其他字元都不变。因为只有在英文字母表里头只有26个,并且26=2×13,ROT13函数是它自己的逆反。

对任何字元x:ROT13(ROT13(x))=ROT26(x)=x,两个连续的ROT13应用函式会回复原始文字

rot13转换表

ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz

NOPQRSTUVWXYZABCDEFGHIJKLMnopqrstuvwxyzabcdefghijklm

不眠之夜

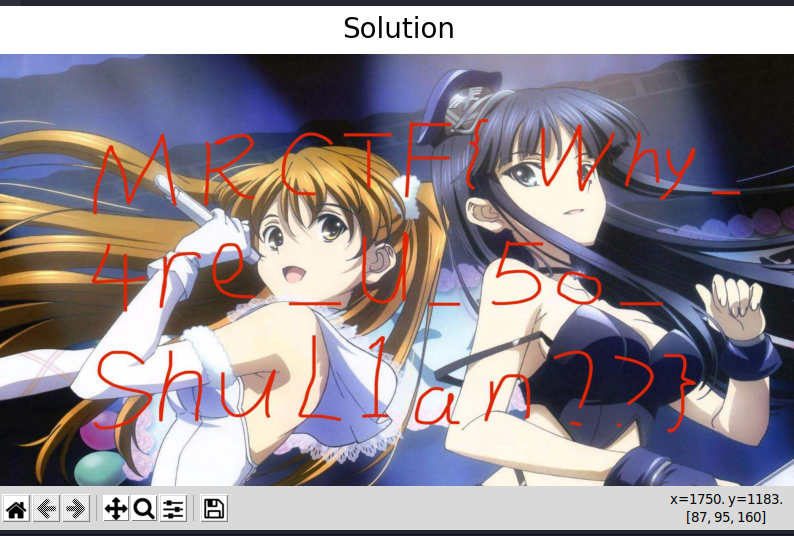

拼图题

解压得到120张图片,每张像素都是200 x100,猜测得到的拼图应该是2000x1200像素,所以应该长:10张,宽:12张。

使用montage合成

montage *jpg -tile 10x12 -geometry 200x100+0+0 flag.jpg

gaps命令

gaps --image=flag.jpg --generations=40 --population=120 --size=100

最后

以上就是高大月饼最近收集整理的关于CTF刷题01的全部内容,更多相关CTF刷题01内容请搜索靠谱客的其他文章。

发表评论 取消回复